静态页面-渗透思路

在日常的测试中,经常会遇到静态页面,尤其是政府类的站点(前提经过授权),此时就会非常的棘手,在下多试验后,发现以下思路或可以帮助我们跨越这个障碍。

判断该站点是否伪静态。

伪静态即是网站本身是动态网页如.php、.asp、.aspx等格式动态网页有时这类动态网页还跟“?”加参数来读取数据库内不同资料。很典型的案例即是discuz论坛系统,后台就有一个设置伪静态功能,开启伪静态后,动态网页即被转换重写成静态网页类型页面,通过浏览器访问地址和真的静态页面没区别。前提服务器支持伪静态重写URL Rewrite功能

判断方法:

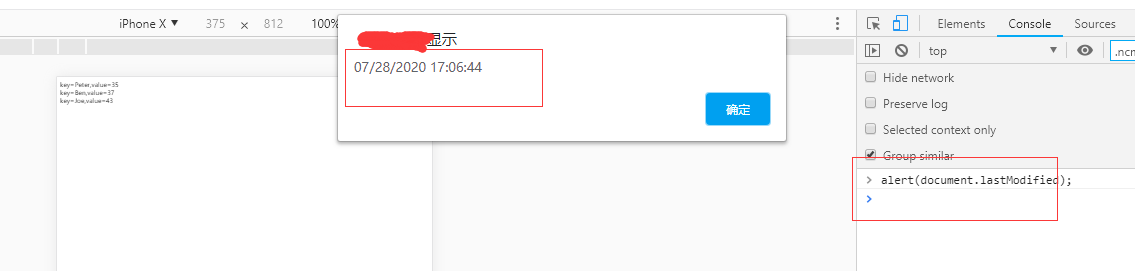

在浏览器里右键打开审查元素,控制台

(console),输入代码或粘贴js代码

alert(document.lastModified);回车执行,会弹出一个弹窗。

重新刷新网页,再用相同的方法在控制台里输入查询代码,再查看文件的最后修改时间,如果发现时间不同则可以判断它是伪静态。

如果是伪静态页面,可以尝试将其变成动态页面。伪静态的话只是由动态转成了静态,从地址上你是可以看到转递参数的,比如phpweb,它的链接是这样的:news/?123.html,这个你可以理解成news.php?id=123。所以你可以news/?123*.html这样提交。或者可以进行伪静态中转。(伪静态中转注入总结:https://www.cnblogs.com/jsq16/p/5942003.html)

对搜索框进行测试(注入测试)

对登录处进行测试(万能密码、注入)

对站点进行目录扫描(发现其他突破口)

从C段下手

渗透测试是为了找系统的脆弱点,而不得恶意攻击。

————————————————

版权声明:本文为CSDN博主「前行的学者」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/lyc1401070320/java/article/details/86575174

微信公众号:Asz918q