从头开始的WEB渗透测试入门(一)——渗透测试基础

前言:

之前已经写过DVWA的教程,那是去年刚开始入门什么都想尝试,现在已经经过了半年多快一年的学习,现在正好碰上安恒的培训,就毫不犹豫的报名了,然后重新开学学习web渗透,现在其实也算是小白,所以会把大部分都记录下来,不单单是一个技术博客笔记。

一、网络安全法律法规

二、渗透测试概述

1.什么是渗透测试?(Penetration Testing)

渗透测试是指渗透人员在不同的位置(比如从内网、从外网等位置)利用各种手段对某个特定网络进行测试,以期发现和挖掘系统中存在的漏洞,然后输出渗透测试报告,并提交给网络所有者。网络所有者根据渗透人员提供的渗透测试报告,可以清晰知晓系统中存在的安全隐患和问题。

2.渗透测试分类?

黑盒测试、白盒测试。这个很容易理解,就是有没有提前知道一些信息,估计是这些信息包含哪些,包含网络拓扑、应用、系统、源代码等。

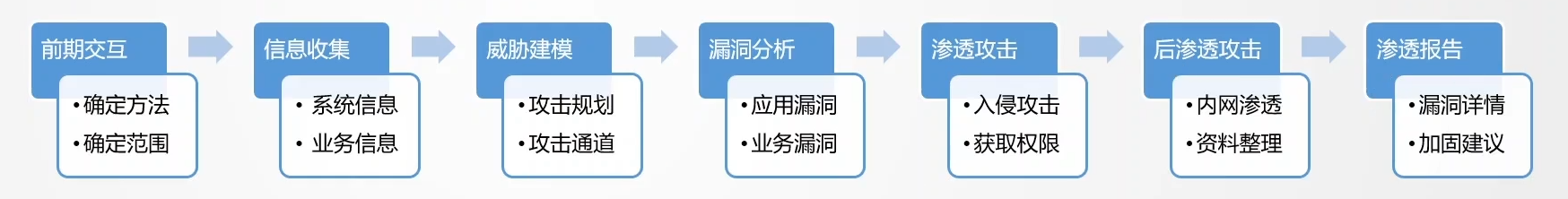

3.渗透测试的流程?

PTES(渗透测试执行标准:Penetration Testing Execution Standard)定义的渗透测试环节基本上反映了安全业界的普遍认同。【此部分可以配合参考1一起看】

3.1前期交互:

3.2信息收集:

3.3威胁建模:

3.4漏洞分析:

3.5渗透攻击:

3.6后渗透攻击:(可以理解为内网渗透,就是打进内部站点之后利用跳板进行第二次攻击)

3.7渗透报告:

总结流程图:

以上当然只是大致规划,并不一定真的是按这个顺序进行的。

4.一些基本概念POC、EXP、Payload分别是什么意思?

5. 0day、1day、Nday分别是什么意思?

0day,漏洞信息未公布时,此时EXP可以通杀;

1day,漏洞信息被公布,但官方没有补丁或者修复方案,此时EXP可以入侵大部分系统;

Nday,信息已有官方补丁或修复方案,此时EXP只能入侵未及时修复的系统;

三、渗透测试基础

四、本地攻击环境搭建

参考Reference

1.PTES渗透测试执行标准:https://www.jianshu.com/p/92dfdbe8bb8a

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY