20199327 2019-2020-2 《网络攻防实践》第三周作业

.知识点梳理与总结

-

<1>、网络信息收集的内容

对于攻击者而言,会从目标的名称域入手,了解攻击目标的具体信息。

对于防御者而言,追查入侵者的身份、网络位置、所攻击的目标、采用的攻击方法等。 -

<2>、网络信息收集的方法: 网络踩点、网络扫描、网络查点

-

<3>、网络踩点:攻击者通过对目标进行有计划有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到目标完整剖析图的技术过程。通常对目标的信息知之甚少,可直接使用社会工程学。

技术手段如下:

-

Web搜索与挖掘:利用Web搜索功能,对目标公开或意外泄露的信息进行挖掘。万维网、Google搜索引擎(Google Hacking)。

-

镜像Web站点工具:wget、Teleport Pro、Offline Explorer;

-

元搜索引擎:将多个单一搜索引擎集成到一起的集合型搜索引擎。

-

DNS和IP查询:通过公开的互联网基础信息服务,找出目标组织域名、IP以及地理位置之间的映射关系,以及注册的详细信息,同时可利用DNS服务获取到组织内部系统情况。

-

WHOIS查询网站注册信息:whois baidu.com; WHOIS查询工具:SamSpade、SuperScan

-

权威解答:由权威DNS服务器给出映射信息。

-

<4>、网络扫描:探测目标网络,找出尽可能多的连接目标,然后进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。

类型如下:

主机扫描:找出网段内活跃主机。

ping扫描(ping+ip地址),利用ICMP协议请求应答数据包。

TCP协议:TCP ACK Ping,针对设置数据包过滤的网段,利用tcp三次握手;SYN Ping

UDP Ping:需选择一个关闭的目的端口,依赖ICMP报文。

工具:nmap、fping、hping;Superscan、PingSweep

防御:360安全卫士、瑞星个人防火墙

端口扫描:找出主机上开放的网络服务。80端口,http协议;443端口,https协议;53端口,DNS协议。需进行两遍扫描探测,TCP端口扫描和UDP端口扫描。

其他:FIN扫描:项目表端口发送FIN数据包,端口开放则丢包,端口关闭则返回RST。

ACK扫描:对内部主机进行端口探测,能透过防火墙。

Null扫描:将所有标志位置0.

Xman扫描:FIN/URG/PUSH置1

TCP窗口扫描:根据反馈的RST数据包的TCP窗口大小差异判断端口是否开放。

系统类型探查:识别主机操作系统类型和开放网络服务类型,以选择不同渗透攻击代码及配置。

操作系统主动探测:nmap –O 网络服务主动探测:nmap –sV

协议栈指纹分析:分析数据包中的指纹信息,甄别目标主机所运行的操作系统。

漏洞扫描:找出主机/网络服务上所存在的安全漏洞,作为破解通道。

Nessus:允许远程攻击者获得系统访问权或窃取信息的安全漏洞、错误配置、默认口令与弱口令、针对TCP/IP协议栈的拒绝服务漏洞。

- <5>、网络查点:针对已知弱点,对识别出来的服务进行更具针对性的探查,以寻找真正可以攻击的入口以及攻击过程中可能需要的关键数据。

.实践内容

任务一

从google.com、g.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

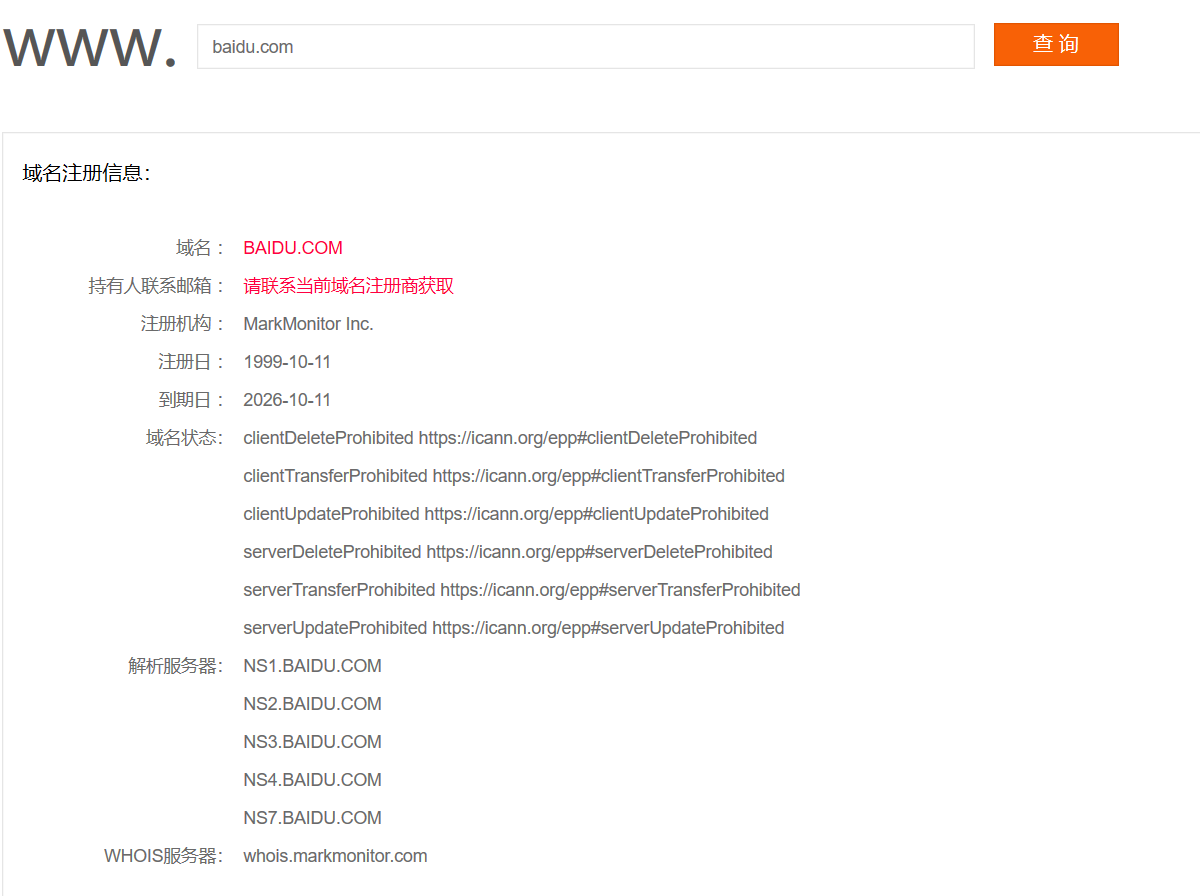

在InterNIC中对baidu.com进行查询,可以看到DNS注册人以及其他相关信息。

分别在windows系统中查询了Baidu和Google域名对应的IP地址-->nslookup baidu.com与nslookup google.com

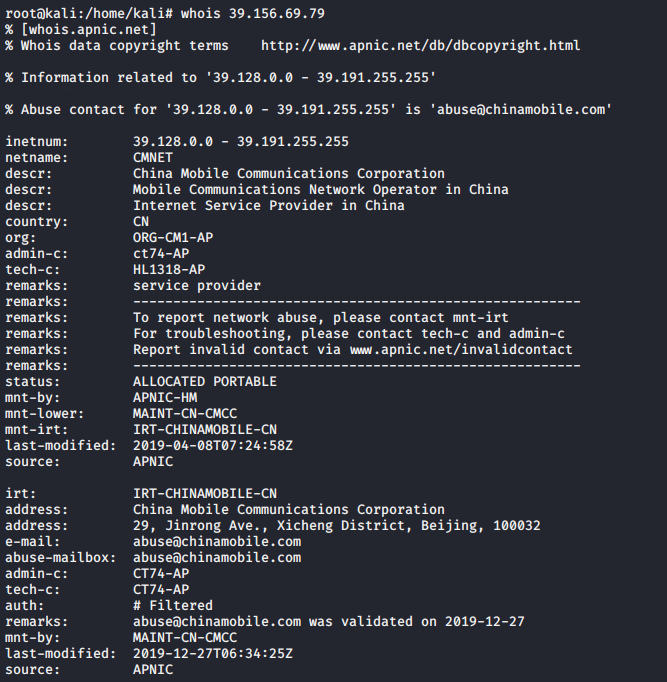

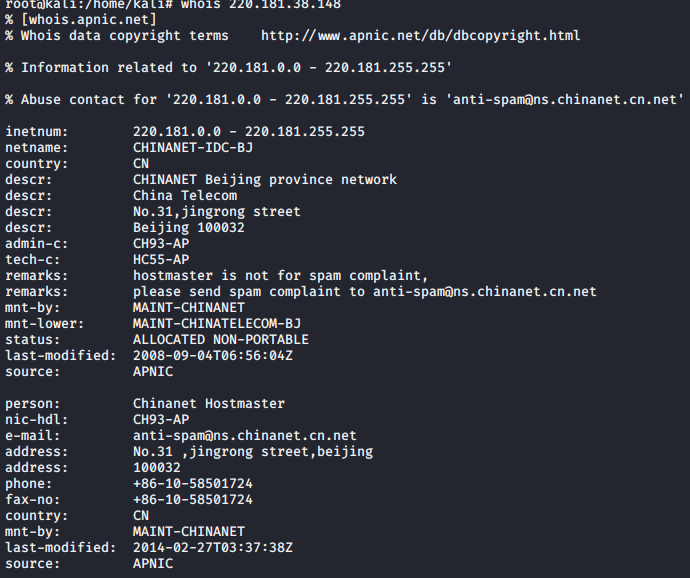

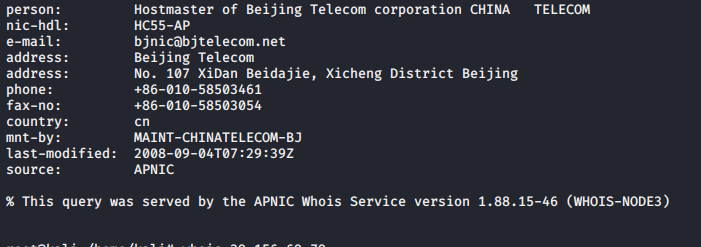

在kali中查询IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置-->whois baidu.com

由于查到的地址有两个220.181.38.148和39.156.69.79,所以对两个地址均进行了查询。

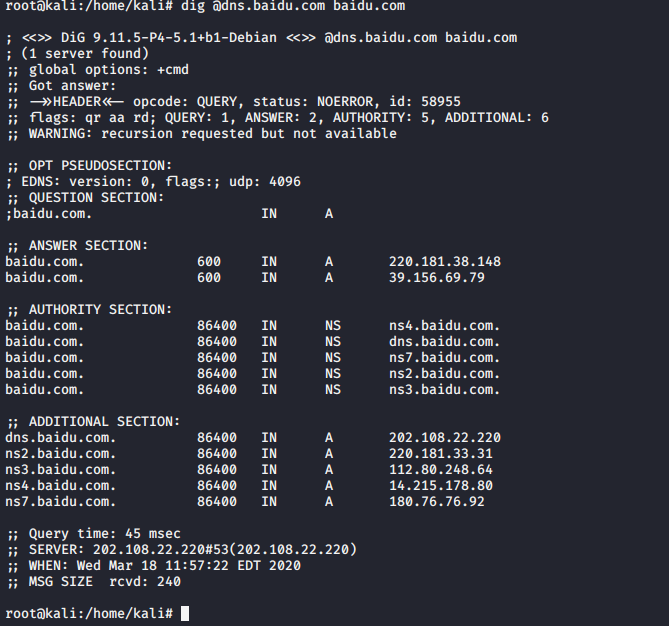

对百度的域名解析

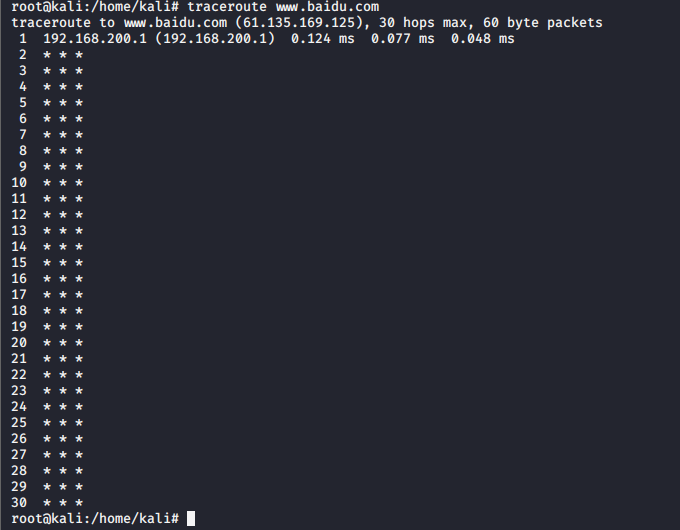

并用ipcinfo -p 地址,分别扫描了Windows系统和Linux系统,windows系统没有响应,Linux系统如下图所示:

任务二

尝试获取微信中某一好友的IP地址,把那个查询获取该好友所在的具体地理位置。

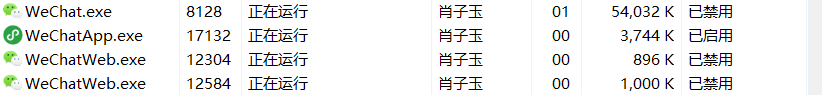

打开任务管理器

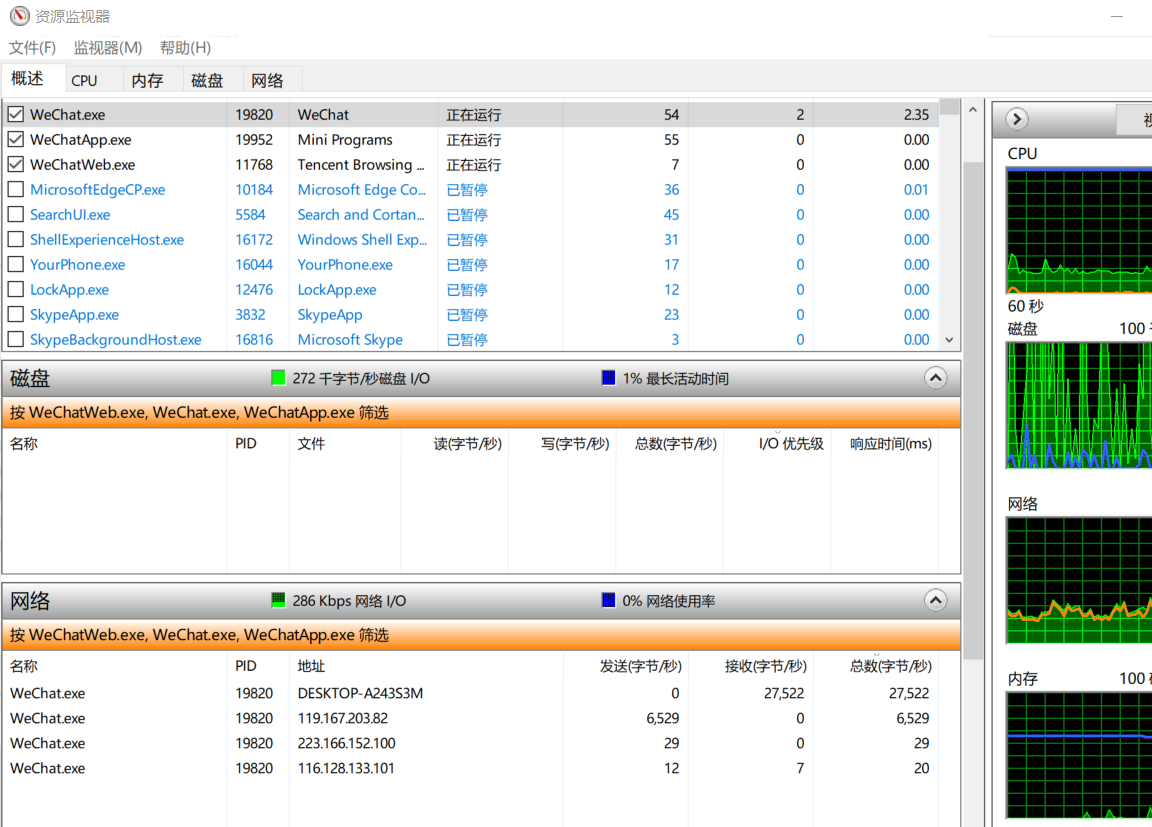

在任务管理器中打开资源监视器,筛选出WeChat相关的进程

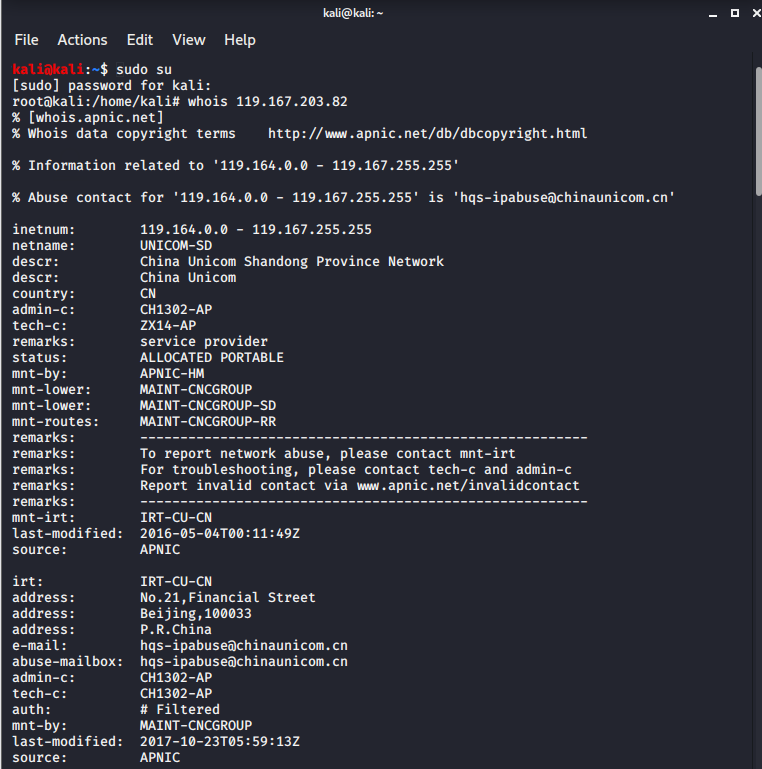

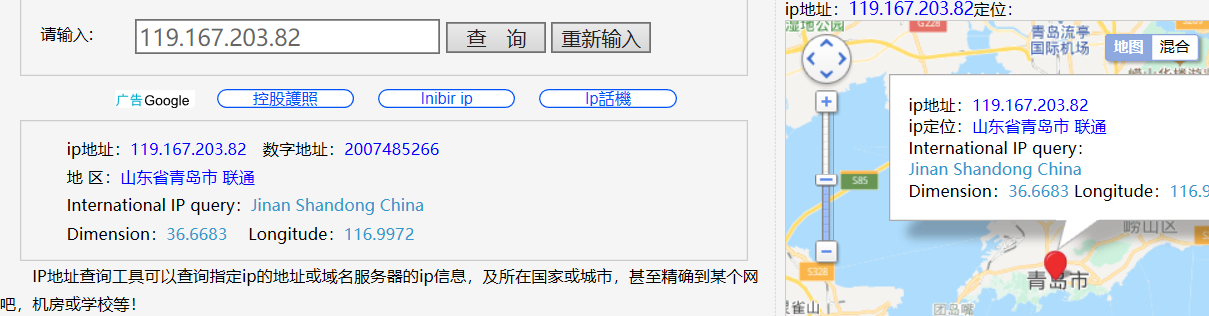

在kali中进行whois查询,都进行查询了,以其中一地址为例

验证,好像不是太准,有偏差

任务三 nmap

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

nmap命令行选项

功能说明

发送数据

开放主机

关闭主机

nmap -sP,集合了ICMP/SYN/ACK/UDP Ping功能,nmap默认

nmap -PE ICMP Echo主机扫描 ICMP Echo Request数据包 ICMP Echo Reply数据包

nmap -PS TCP SYN 主机扫描 带SYN标志数据包 带SYN/ACk标志数据包或带RST标志数据包

nmap -PA TCP ACK 主机扫描 带ACK标志数据包 带RST标志数据包

nmap -PU UDP主机扫描 UDP数据包 ICMP Port Unreachable数据包

语句理解练习:

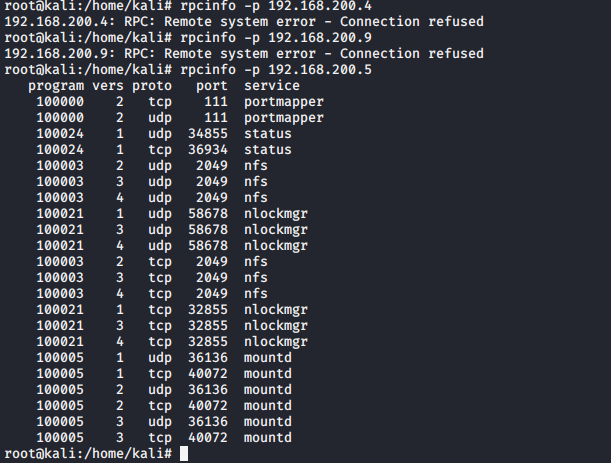

以下以192.168.200.4这台主机为靶机,进行扫描

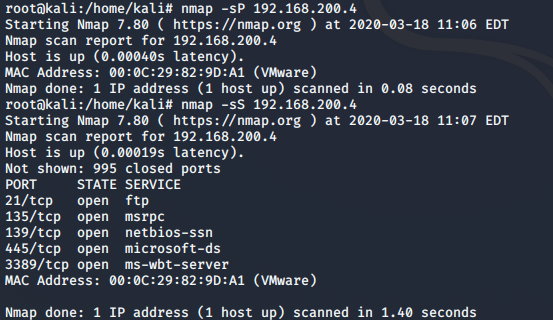

在kali中使用指令nmap -sP 192.168.200.4,发现提示Host is up说明靶机处于活跃状态。

使用nmap -sS 192.168.200.4进行TCP SYN扫描,查看开放的TCP端口。

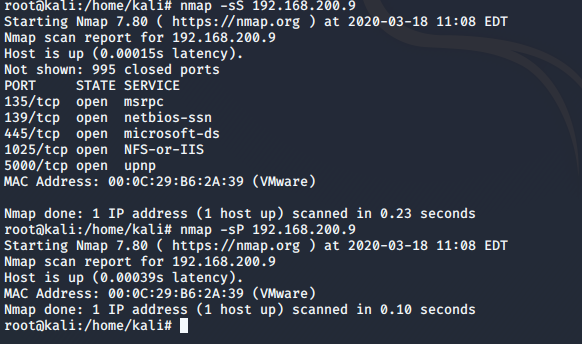

使用nmap -sU 192.168.200.4进行UDP端口扫描,查看开放的UDP端口。

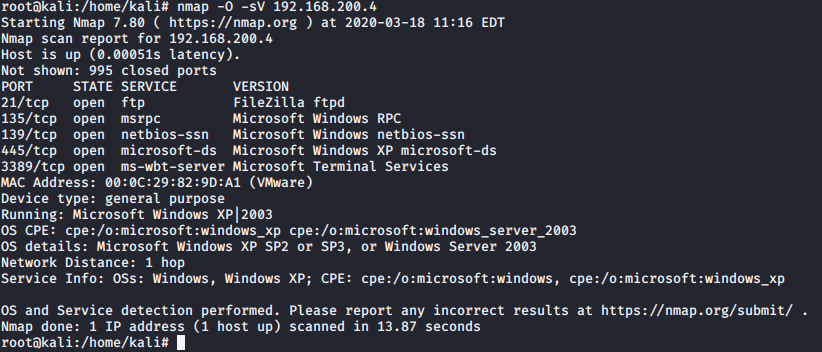

使用nmap -O -sV 192.168.200.4对操作系统类型和网络服务进行扫描,发现系统开放了ftp,RPC等服务以及可能的操作系统和版本。

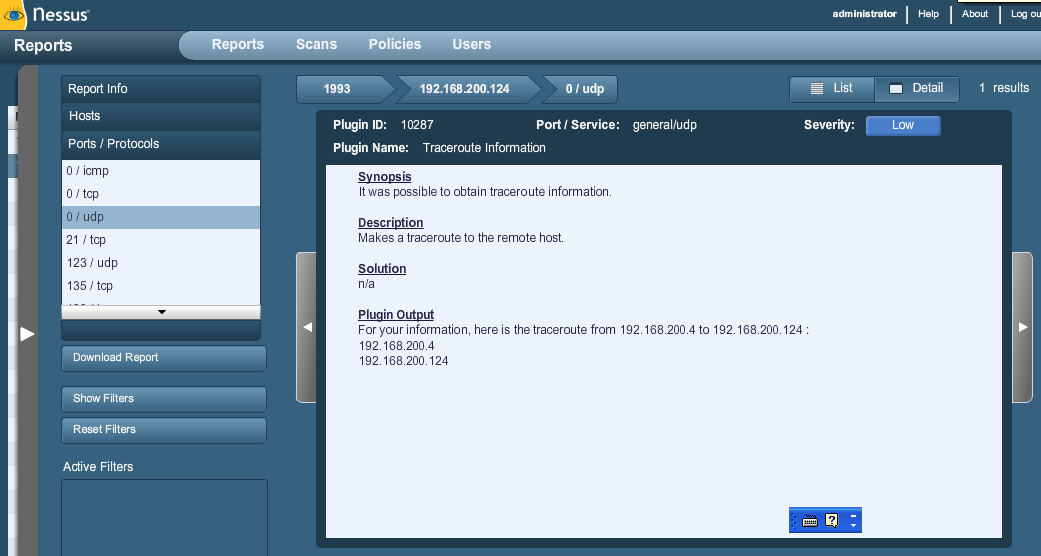

任务四 Nessus

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

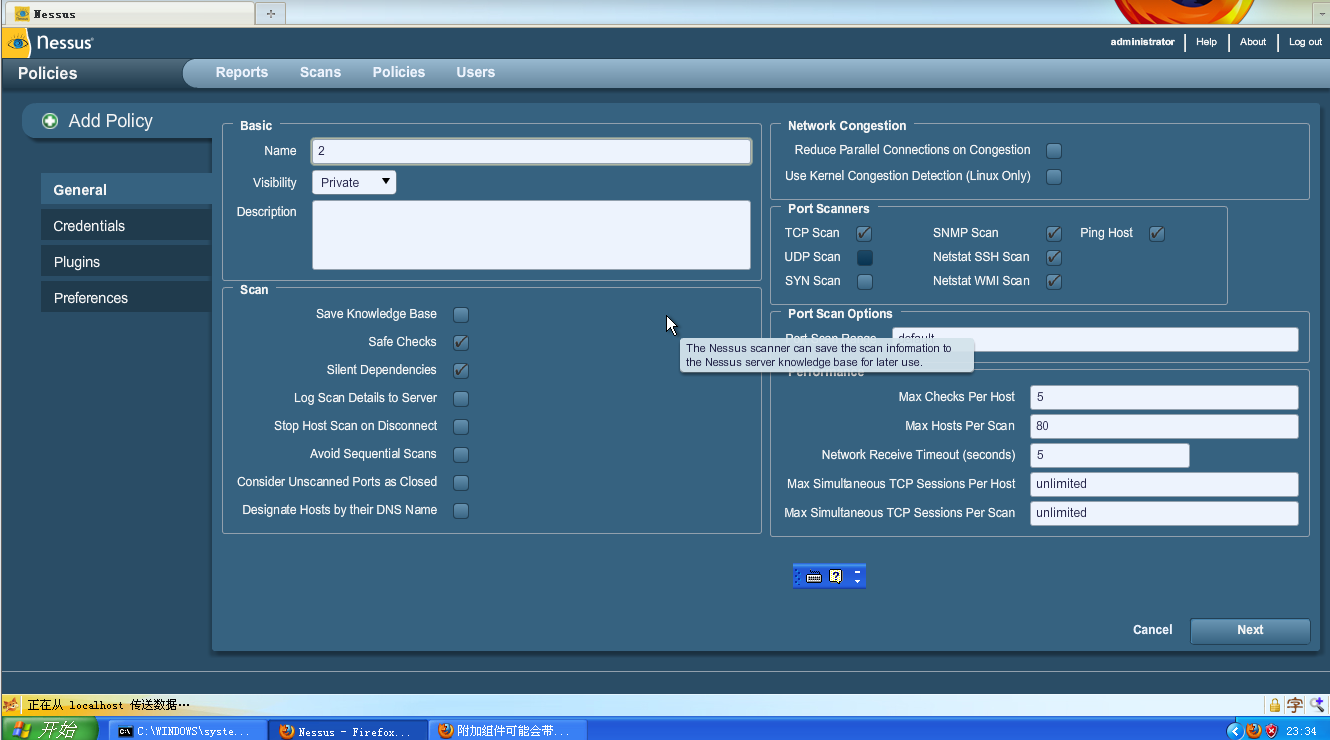

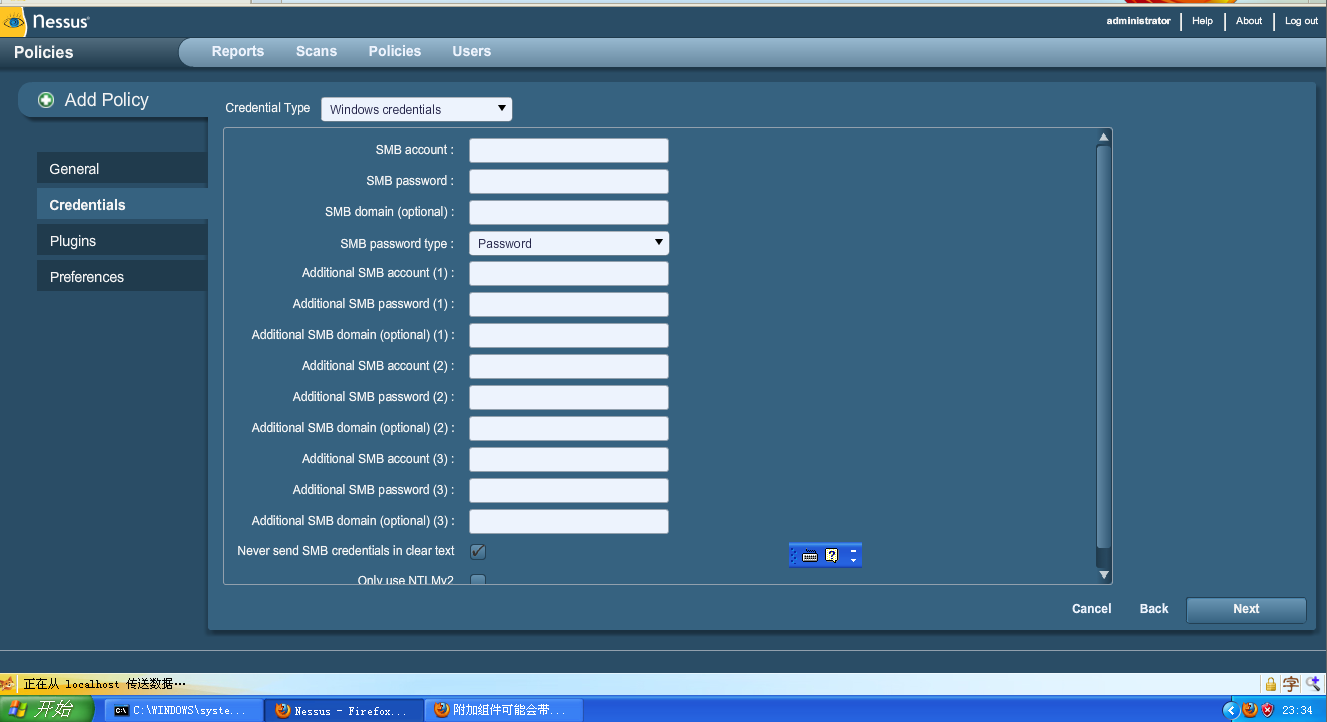

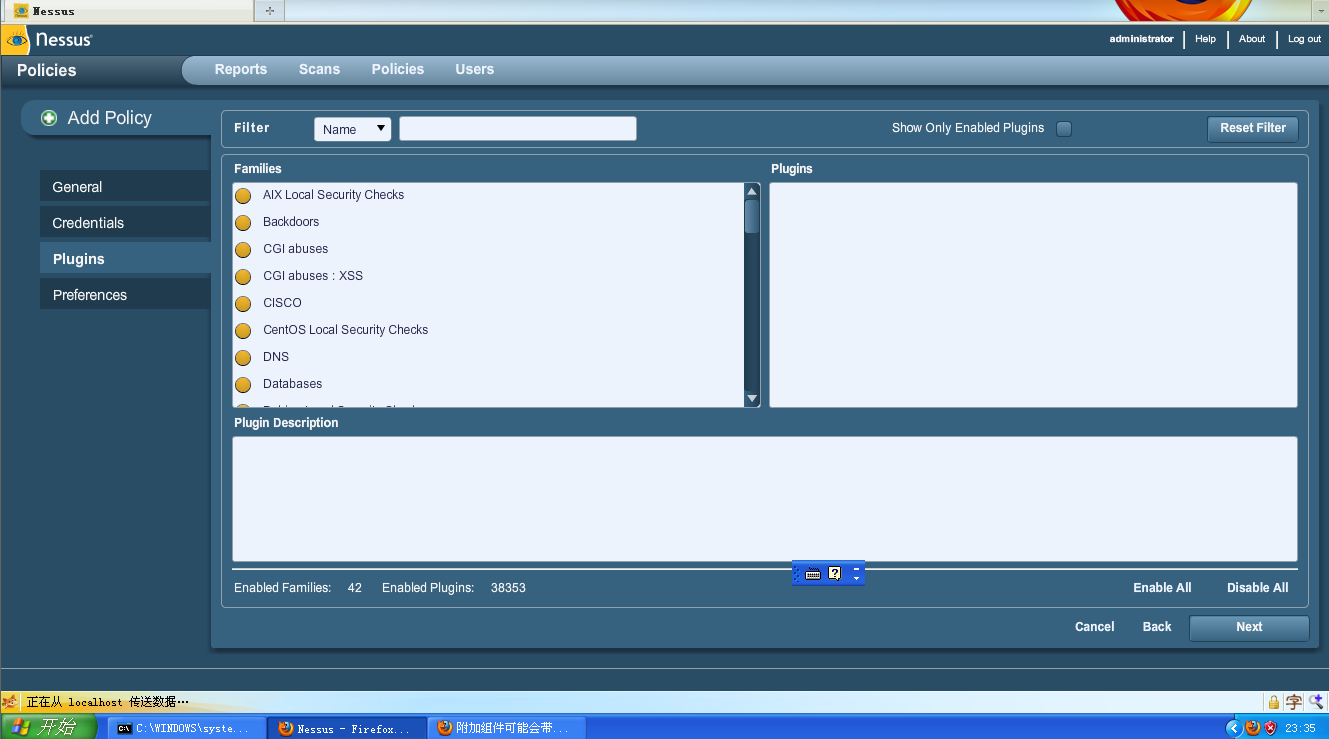

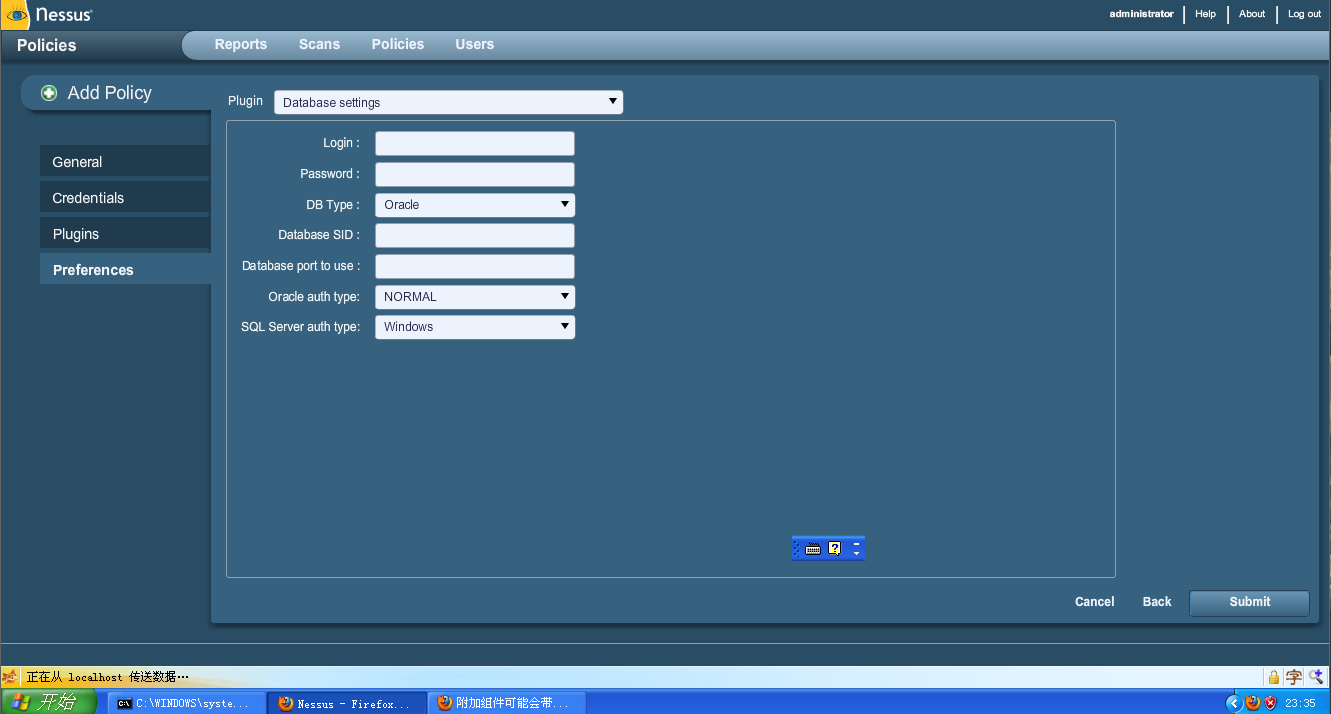

利用了WinXPAttacker虚拟机中的Nessus(在开始-所有程序-扫描工具中),提示不安全添加例外即可。

打开后首先添加一个扫描策略:Policies-->Add,选项就是默认的。

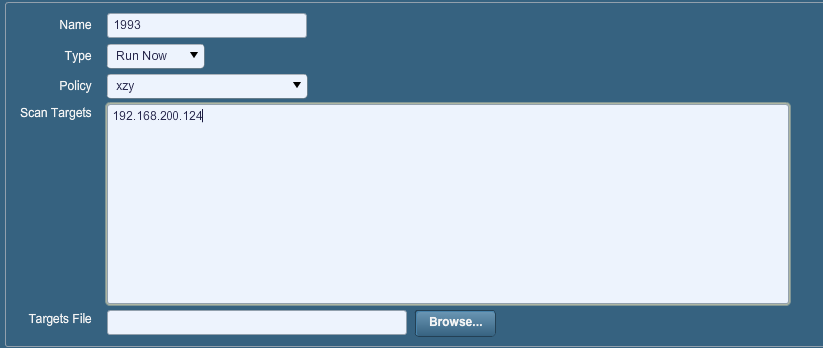

然后添加一个扫描:Scans-->Add,同上建立xzypolicies,并开始扫描。

扫描结果如下:

任务五

通过搜索引擎搜索自己在网上的足迹,并确认自己是否又隐私和信息泄漏问题。

信息收集 确定目标:搜集在网上肖子玉的信息。

信息搜集:

1.直接搜索

经过检索,发现符合的信息

2 加入一些限定

其中有一条与之相关,继续搜索可得

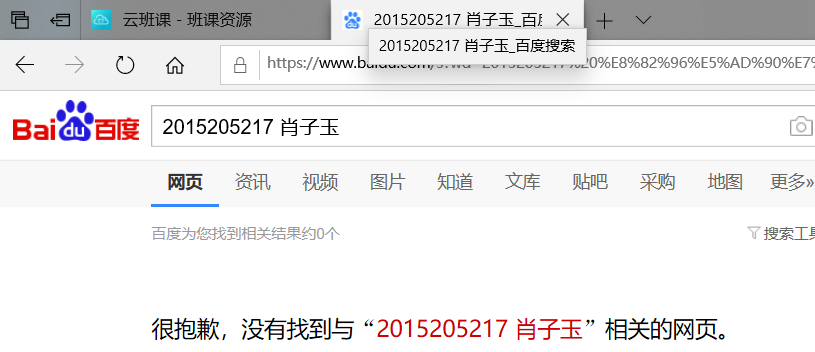

尝试加入本科学号:

尝试加入研究生学号:

尝试加入了一些微信,qq,和手机号等信息,除了找到了手机号归属地并未找到相关信息

结论:可能搜索人本身信息过少;教育网以及腾讯等网站的数据库设置了权限,并未与公开的网络进行联通;知道的目标信息越多,可以搜集利用的信息就更多,很利于前期的信息搜集。

.学习中遇到的问题及解决

- 1、在用kali进行nslookup和whois操作时,请求超时

多次尝试忽然就可以了。 - 2、上周搭建好的环境,其他虚拟机都还正常,但也有虚拟机ping不通了,尝试更改网络适配器。

- 3、刚开始时,物理机能上网,虚拟机不可以,虚拟机相互之间ping不通,在查询后开通了一些VM软件相关的服务。

.总结

敏感或隐私信息不要随意发布,在必须提供隐私信息时选择可信任的网站。电脑要注意安装安全软件,经常更新系统,进行安全检查,及时修补漏洞。加强网络服务的安全配置,避免使用默认口令或弱口令,时常清除自己的缓存,一般不要进行密码的保存并关掉不必要的网络服务。扫描大部分也是基于网络协议的基本原理,进行灵活的运用