2、信息安全

信息安全

1、为数据处理洗头工建立和采用的技术、管理层面上的安全保护,为的是保护计算机硬件,软件,数据不因偶然和恶意(hacker骇客)的原因而遭到破坏,更改和泄露

1、安全指标

- 真实性(确认消息来源)

- 保密性(获取信息传输数据,可以被截获,但是现在目前的传输都是经过加密的)

- 完整性(被截获进行篡改)

- 可用性(万物基于可用)

- 不可抵赖性

- 可控制性(管理员)

- 可审查性(日志,记录)

考点

安全指标有哪些?↑

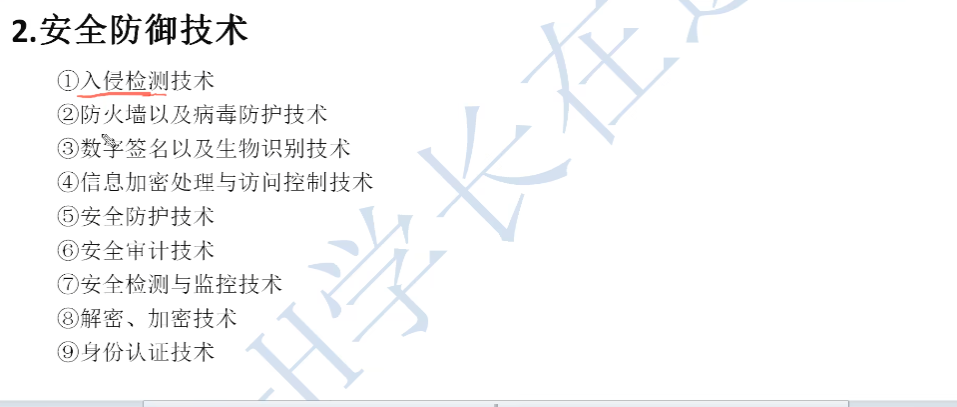

2、安全防御技术

3、计算机病毒

3.1、概述

- 提炼出来的点

- 计算机本质上,根源上就是人为制造的

- 本质是程序或者指令

- 因为程序也是靠指令编写的

考点

计算机病毒是如何产生的?(人为制造)

3.2、计算机病毒特点

- 传染性

- 可以传染给其他计算机

- 流氓软件可以归根于病毒

- 可以通过u盘等一系列手段,网络链接等等进行快速传播

- 破坏性

- 不同程度的破坏

- 可以删除你的文件,可以让你的程序无法正常运行,让你的系统无法正常运行

- 对你的磁盘格式化,对你的数据进行加密

- 潜伏性(激发性==>满足条件)

- 老六

- 他不会立马发作,偷偷摸摸的(可能是几个小时,一个月,半年)

- 满足特定条件后,(例如就在星期五发作,用户进行制定操作的时候发作)

- 针对性

- 针对某个系统,软件

- 寄生性

- 寄生在某个软件

- 隐蔽性

- 现在的病毒具有很强的隐蔽性,因为高手很多

- 变化无常

注意:计算机病毒没有免疫性

你这次中招了,下次还有可能会中招,不像打疫苗

3.3、中毒表现

3.4病毒传播途径

3.5、病毒分类

- 按照计算机的链接方式分类

- 源码型

- 在程序的源程序中植入病毒代码,什么是源程序?(源程序就是,你用C语言写的东西,还没有进行编译,那么他就是源程序)

- 嵌入型

- 病毒可以嵌入到其他软件当中

- 外壳型

- 通常感染的是DOS下的一个可执行程序,当程序被执行的时候,病毒就被执行了

- 入侵型

- 操作系统型

- 感染操作系统的一些敏感功能

- 我们电脑作为一个强大的软件,病毒的入侵方式不同,可能是一整个入侵,也可能是分布寄生

- 分布型寄生关系,单独拆开他们并不能被称作一个病毒,但是当他们组合到一起的时候,夜深人静的时候,他就会变成一个病毒,能做的事情有很多,都是违法犯罪的,例如窃听,等等

- 源码型

- 按照计算机的破坏情况分类

- 良性

- 良性病毒不会产生破坏代码,他会占用内存

- 恶性

- 具有极大的破坏性

- 良性

- 按照寄生方式和传染途径分类(考的比较多)

- 引导型病毒

- 感染的是一个引导扇区(目录)

- 文件型病毒

- 可执行文件感染(exe,com。。。。。)

- 引导型病毒

重点

- 病毒可以分为以下几类

- 计算机链接方式分类(源码型,入侵型,外壳型,操作系统型,嵌入型)

- 计算机破坏情况分类(良性恶性)

- 寄生方式和传染途径分类(引导性病毒,文件型病毒)

3.6、常见病毒

考过,考的比较多的是 === 宏病毒

- 宏病毒

- 考点:宏病毒一般感染()文件?

- exe,txt,doc,jpg

- 解析:

- 宏病毒一般是针对office的宏操作的,office的操作有哪些?(word,excel,ppt)

- 那这个题肯定选doc,为什么?因为word的文件类型就是doc文件

- CIH(第一个破坏硬件的病毒,每月26日发作)

- 这个可能会考,考第一个破坏硬件的病毒是什么?

- 木马病毒

- 特洛伊病毒

- 熊猫烧香

- 蠕虫病毒

- 勒索病毒

- 历年来的病毒,只有勒索病毒可以被称为病毒界的标杆

- 本土化做的好,病毒都这么努力,你还有什么资格不努力?

3.7、预防病毒

- 数据的备份和恢复

- 硬盘数据的备份和恢复(Ghost)

- 备份注册表

- 数据加密

- 杀毒软件

- 防火墙技术

4、杀毒软件

360(流氓头子),金山杀毒,瑞星杀毒(狮子头),卡巴斯基,KV3000,腾讯电脑管家,迈克菲,火绒(我在用的),等等

- 杀毒软件不可能查杀所有病毒

- 杀毒软件能够查找出病毒,但不一定能弄死他

- 一台电脑的每个操作系统下没有必要同时安装两套或者两套以上的杀毒软件(除非具有兼容或者绿色版,其实很多杀毒软件的兼容性很好,国产的杀毒软件几乎不用担心兼容性问题)两套杀毒软件的目的是,交叉杀毒

- 杀毒软件对被感染的文件杀毒有很多处理方式

- 清除

- 删除

- 禁止访问

- 隔离

- 不处理(摆烂)

- 大部分杀毒软件是滞后于计算机病毒的,why?

- 绝大部分杀毒软件的原理===特征代码

- 病毒会提取出来一段具有代表性的特征代码,你拿到这个代码就晓得这个病毒,特征代码就放在杀毒软件的病毒库里面

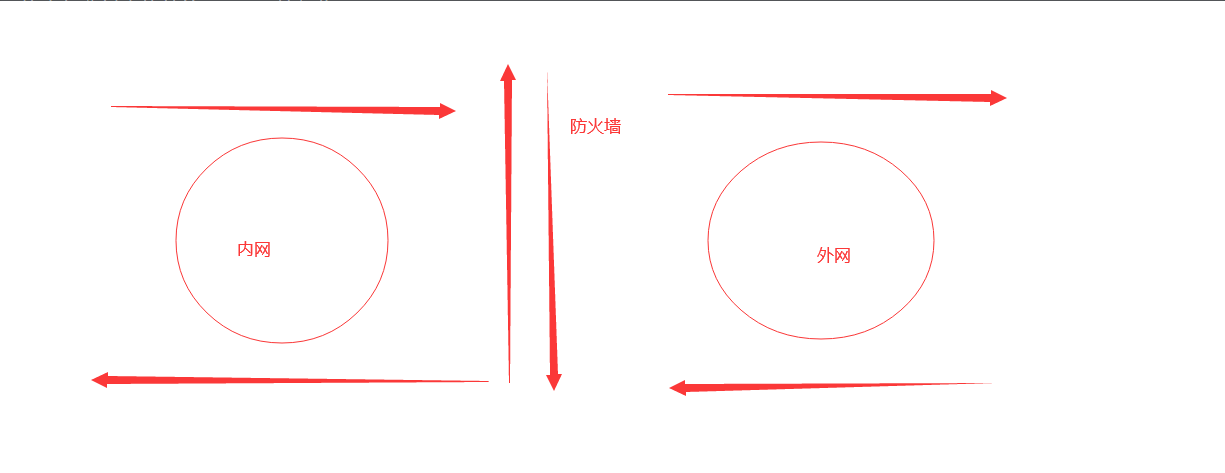

5、防火墙

防火墙技术是通过有机结合各类用于安全管理与筛选的软件和硬件设备,帮助计算机网络的内网,外网之间构建一刀相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术

人话

防火墙就是通过结合各种技术,在计算机的外网和内网之间,构建一道相对安全的墙,保障用户的信息和资料不被泄露。从而防止不明入侵者的所有通信,还可以禁止来自特殊站点的访问

- 网络安全的保障

- 强化网络安全策略

- 监控审计

- 防止内部信息的外泄(不仅仅是防外,也会防内(力度不会太大))

- 日志记录与事件通知

主要分类

- 包过滤防火墙

- 状态监测防火墙

- 应用代理防火墙

- 复合型防火墙(把上面的三个结合在一起,目前的防火墙)

常见的防火墙

- 天网、诺顿、长城

- 常说的FQ(就是翻得长城,VPN====违法)

浙公网安备 33010602011771号

浙公网安备 33010602011771号