安全测试

01:安全提测流程

手动安全测试:手动安全测试在提测创建后进行,对提测的功能点接口进行渗透测试,需要业务逻辑

手动安全测试步骤:选择-》沟通-》安全测试-》报告和归属:

选择:重点关注的提测有:新上线功能,旧功能改造,后端接口新增重要参数,重点业务逻辑改动,功能大版本迭代

可忽视的提测有:返回内容修改(判断是否有敏感信息),功能删除或下线,前端改动,对内服务,需要登录账户的服务,部分修改业务逻辑(如选中单个订单改为批量选择多个订单),经验判断非常见漏洞产生点

沟通:1,根据信息找到对应提测的测试同学,研发同学获取提测相关信息帮助,包括:测试app版本,web地址,文档,业务逻辑咨询,2,获取app地址

安全测试:1.根据提测涉及的功能、业务,有重点地做安全测试,

例如:

1.1,订单相关:敏感信息泄露[姓名/手机号/身份证]、异常参数[注入\/xss/支付]

1.2,常规业务:活动[敏感信息未脱敏/高并发条件竞争]、支付[异常数量金额运费等参数]、设计缺陷[跳步骤]

1.3,权限控制:越权[所有根据索引lid进行的增删改查请求,索引id包括uuid、display. id、order id、fid等], 未授权[敏感接口无身份凭证即可访问,身份凭证包括: token、 cookie、 session]

2,可能用到的资料:SDL提测任务(测试账号/接口列表/文档)、 http://devtool.huolala.work/ api文档

3. 可能用到的工具: https://qamp.huolala.work/#/mySet/tools

报告和归属:

1. 安全测试中发现的漏洞通过天枢平台提交工单

2. 资产归属查询: 飞书Guardian服务号

2.1,天枢

https://vuln.huolala.work/#/cmdb. appid

https://vuln.huolala.work/#/assetdomain

2.2,lalaplat: http://lalaplat2.huolala.work/#/service

2.3,Soul53: http://soul53.huolala.work/mirror/record

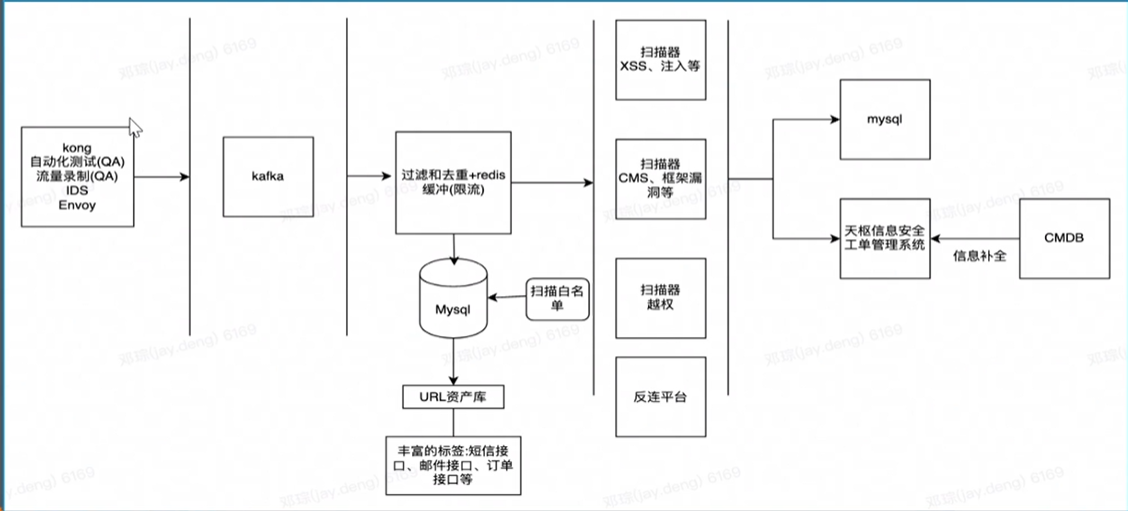

自动化安全扫描:

目的:暴露更多安全风险/漏洞

阶段:上线前测试阶段

方法:通过kong网关获取测试环境请求,针对请求通过重放进行安全扫描

Tips:

1.请求区分方法:

1.SU:新请求su会内容改变(原su+5201314的字符串)

2.UA: UA中含有Huolala CyberSecurity字段

2.影响场景排查

1. 【insert类测试重放造成脏数据场景】

1.【处理指南】可在【安全扫描配置面板】-》【搜索对应域名】-》【URL白名单】-》【添加insert插入类接口地址】-》永久屏蔽该类接口避免脏数据

2.【高并发请求造成性能受损场景】

1.【处理指南】可在【安全扫描配置面板】-》【搜索对应域名】-》关闭【被动扫描按钮】即可短暂关闭跟随测试

3.其他问题:可进安全扫描服务群

02:渗透测试基本概念

定义:

什么是渗透测试:跟普通的软件测试不同,渗透测试是通过模拟黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。换句话说渗透测试:仅限于在安全性方面的测试。

流程:

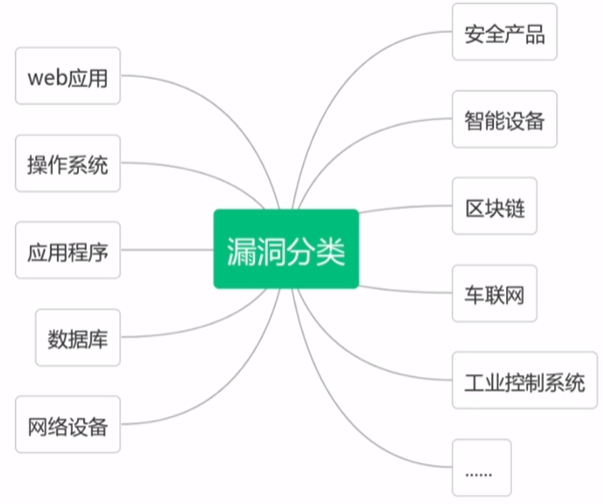

漏洞分类:

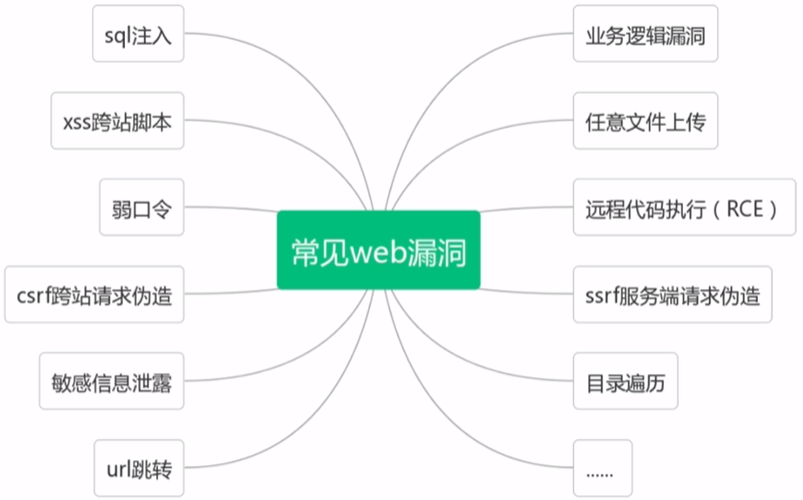

常见web漏洞:

靶场推荐:

pikachu: https:/lgithub.com/zhuifengshaonianhanlu/pikachu

dvwa: https:/lgithub.com/digininja/DVWA

webgoat: https:llgithub.com/WebGoat/WebGoat

sqli-labs: https:/lgithub.com/Audi-1/sqli-labs

xss-labs: https:/lgithub.com/doOdl3/xss-labs

upload-labs: https:/lgithub.com/cOny1/upload-labs

。。。。

03:渗透测试工具介绍-burpsuite使用

简介:

portswigger公司开发

Burp Suite是用于攻击web应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击web应用程序的过程。所有的工具都共享一个能处理并显示HTTP消息的可扩展的框架,模块之间无缝交换信息。

下载地址:https://portswigger.net/burp/releases

安装+导入证书:

mac:

https://www.sqlsec.com/2019/11/macbp.html

windows:

https://www.cnblogs.com/5haoanqu/p/15063344.html

04:常用业务漏洞

4.1:SQL注入

4.2:XXS跨站脚本