20192401 2021-2022-2 《网络与系统攻防技术》实验七实验报告

一、实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、实验过程

任务一:简单应用SET工具建立冒名网站

(1)查看端口

netstat -tupln | grep 80

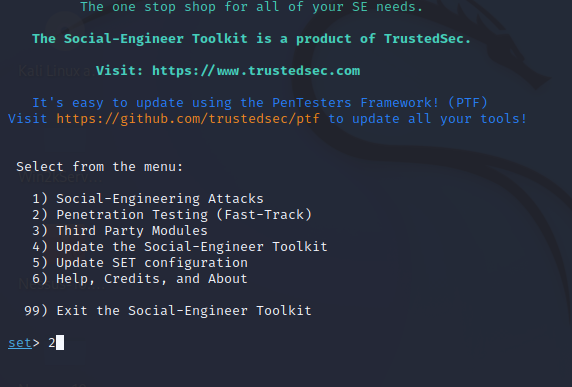

(2)利用setoolkit指令打开工具

setoolkit

1 //社会工程学攻击

2 //网站攻击

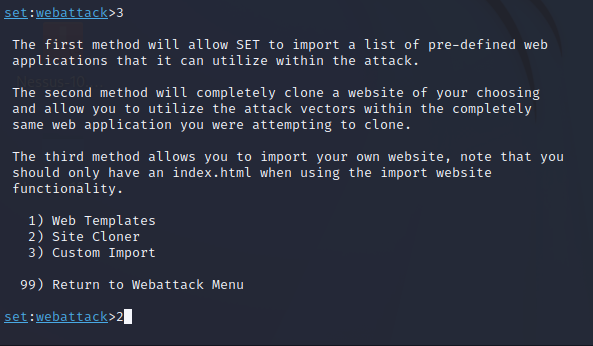

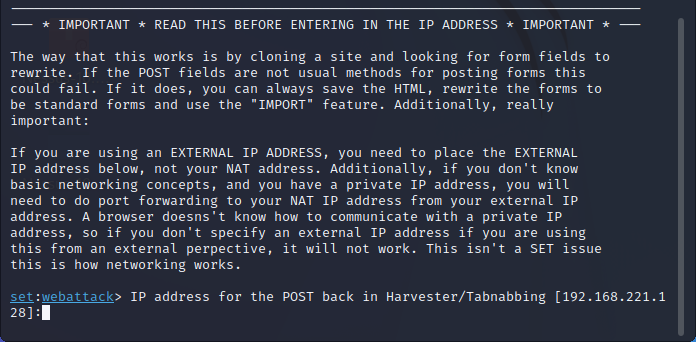

3 //认证获取攻击

2 //网站克隆

60.205.108.139 //克隆网站的ip地址

fenbi.com //克隆网站的网址

(3)在浏览器中打开192.168.153.39(kaliip地址)发现访问到了粉笔网

任务二:ettercap DNS spoof

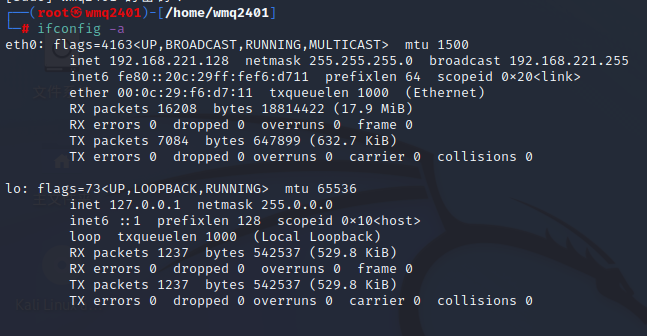

(1)查看虚拟机网卡及ip地址

ifconfig -a

(2)将网卡改为混杂模式

ifconfig eth0 promisc

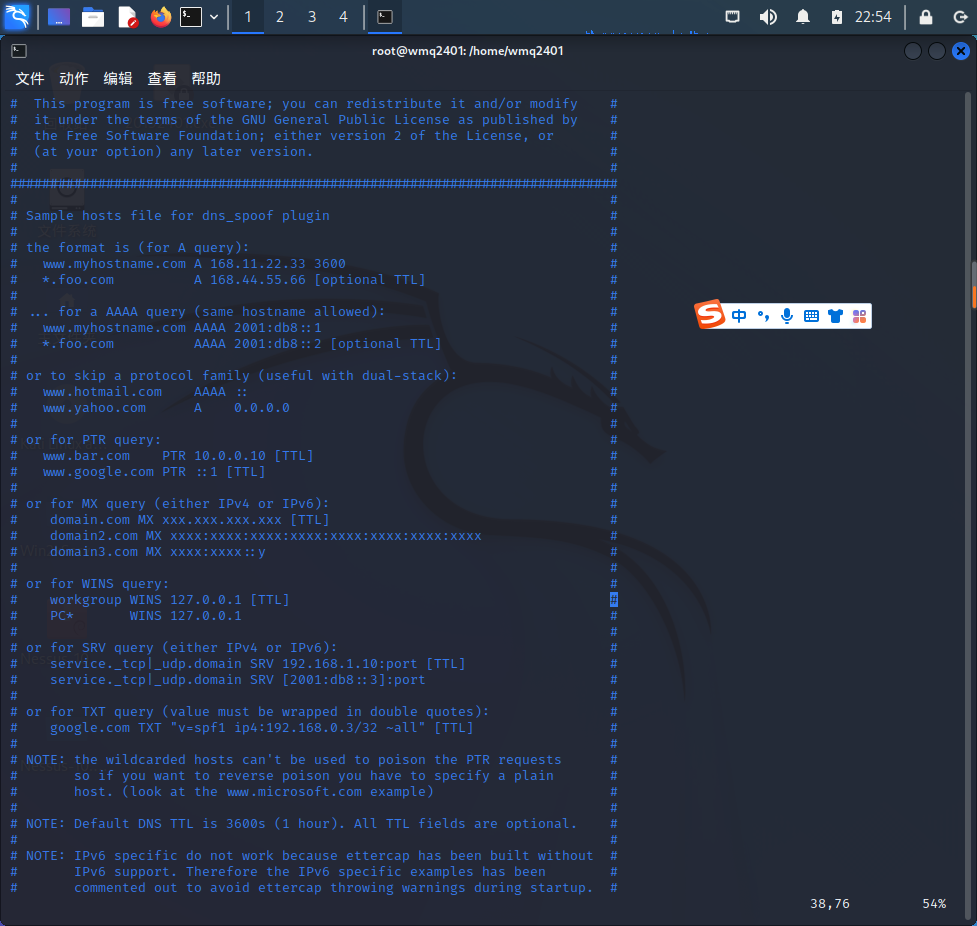

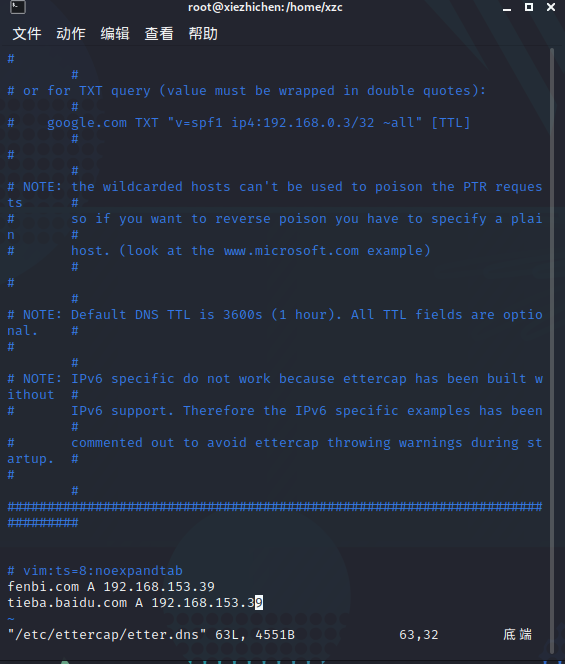

(3)编辑dns表

vi /etc/ettercap/etter.dns

在结尾加入网址 A 虚拟机ip

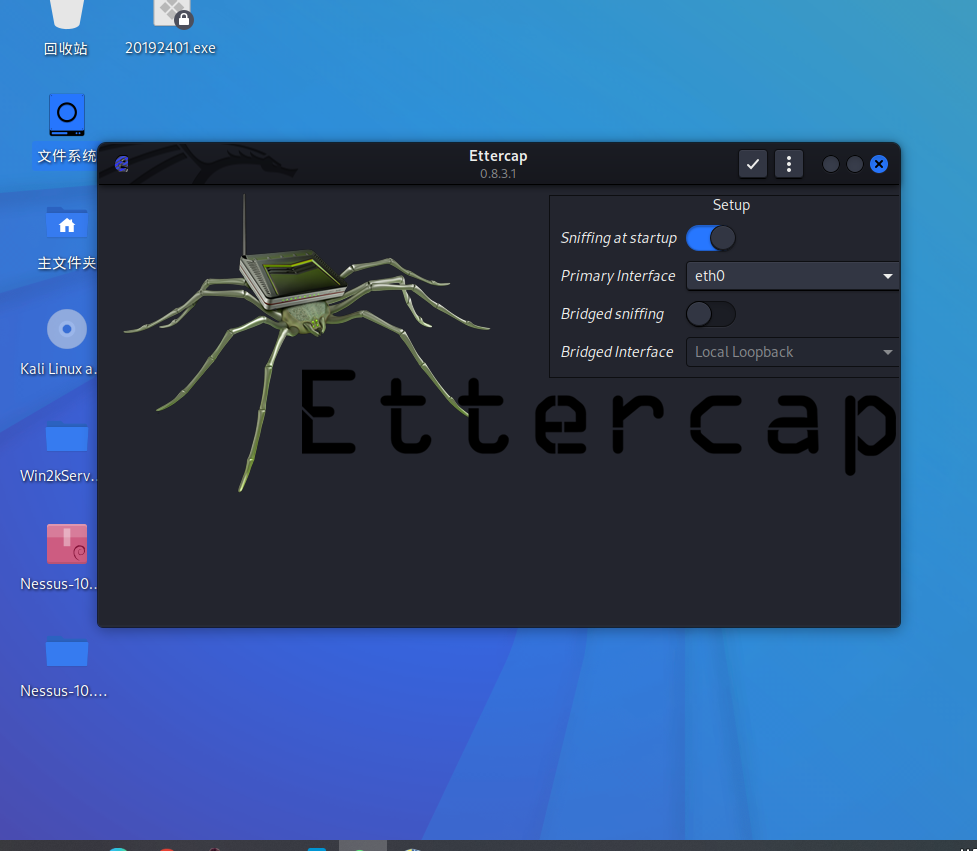

(4)打开ettercap

(5)扫描并查看主机

(6)网关作为target 1;靶机地址作为target 2

(7)选择plugins中的manage plugins,找到dns proof插件双击打开

(8)重新ping两个目标网站发现ip地址已经变成kali的ip地址

任务三:结合应用两种技术,用DNS spoof引导特定访问到冒名网站

即同时进行任务一及任务二,实现输入某网站网址结果跳转到克隆的钓鱼网站

三、问题与解决方法

-

问题一:在进行ettercap扫描时有时会无法扫描到目标主机

-

解决方案:查询资料后只能通过多次扫描获得

四、实验感想

通过本次实验,我学习到了如何利用工具进行克隆网页,感觉真的好神奇,我们制作一个钓鱼网站,并伪装ip,对于自己能弄出这种攻击手段很有内味!