DNS正向解析与反向解析

概念

DNS(domain name system)域名管理系统。

DNS的作用

- 域名的正向解析

将域名转换为对应的IP地址-->A记录 - 域名的反向解析

将IP地址转换为对应的域名-->PTR记录

详细安装步骤

环境说明

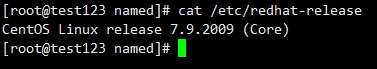

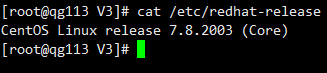

| 服务器IP | 用途 | 操作系统 |

|---|---|---|

| 192.168.0.123 | dns服务端 | CentOS7.9 |

| 192.168.0.113 | dns客户端 | CentOS7.8 |

关闭防火墙

systemctl stop firewalld

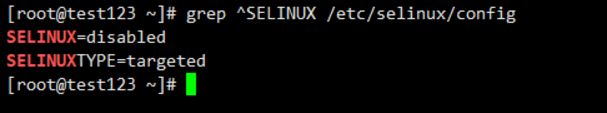

关闭selinux

sed -i 's#SELINUX=enable#SELINUX=disabled#g' /etc/selinux/config

grep ^SELINUX /etc/selinux/config

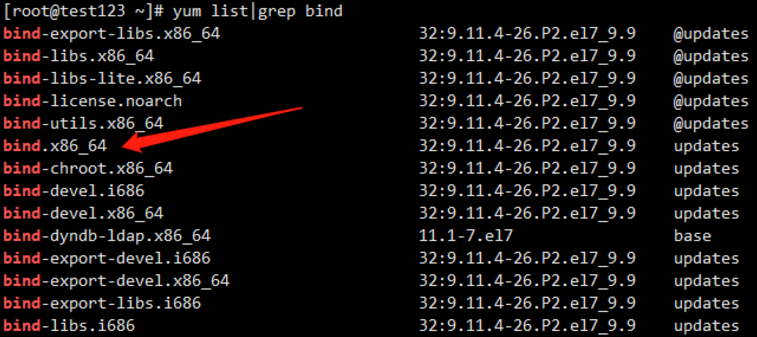

查看yum源并安装

yum list|grep bind

yum install bind -y

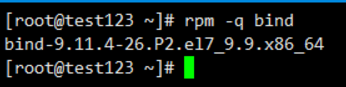

确认成功安装

rpm -q bind

查看软件列表

rpm -ql bind

/etc/logrotate.d/named //日志轮转文件

/etc/named //配置文件的主目录

/etc/named.conf //主配置文件

/etc/named.rfc1912.zones //定义域

/usr/sbin/named //二进制命令

/usr/sbin/named-checkconf //检查配置文件的命令

/usr/sbin/named-checkzone //检查区域文件的命令

/var/log/named.log //日志文件

/var/named //数据文件的主目录

/var/named/named.ca //根域服务器

/var/named/named.localhost //正向解析区域文件的模板

/var/named/named.loopback //反向解析区域文件的模板

/var/named/slaves //从dns服务器下载文件的默认路径

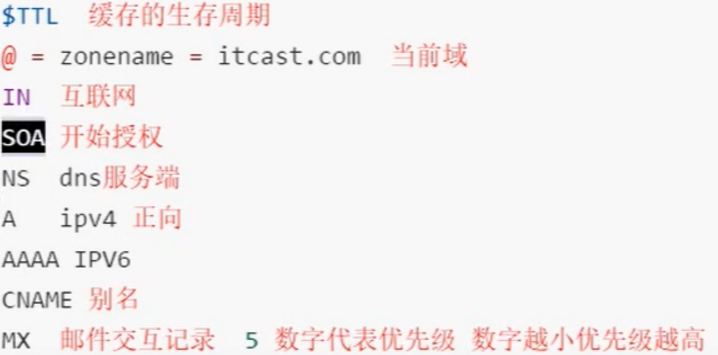

了解配置文件

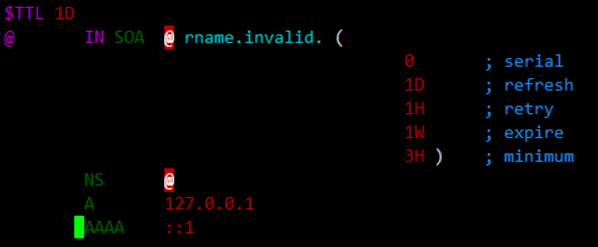

cat /var/named/named.localhost

解释如下

DNS正向解析

将域名www.misswang.io解析到192.168.0.113

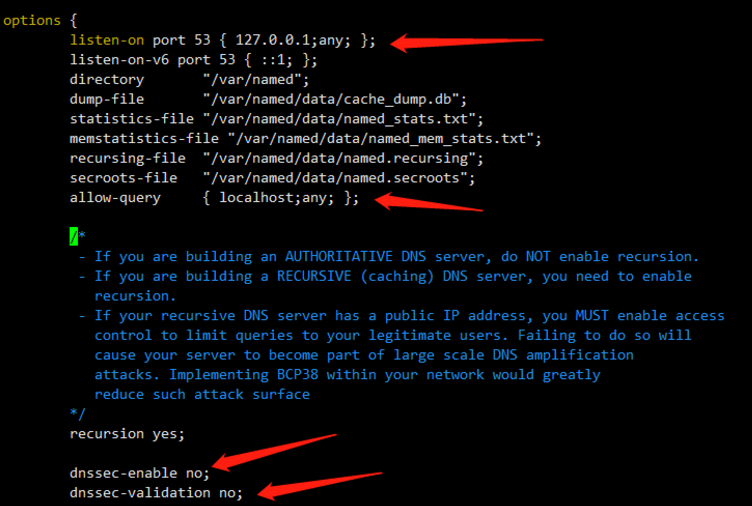

修改配置文件

vim /etc/named.conf

vim /etc/named.rfc1912.zones

文件最后新增如下内存

zone "misswang.io" IN {

type master;

file "misswang.io.zone";

allow-update { none; };

};

cp -p /var/named/named.localhost /var/named/misswang.io.zone

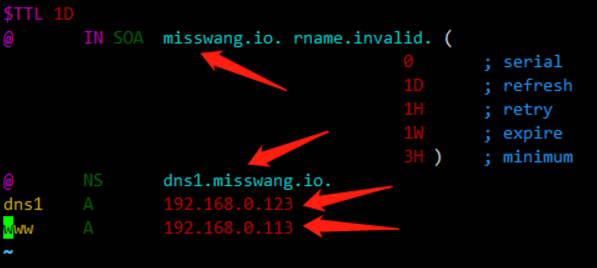

vim /var/named/misswang.io.zone

修改如下内容

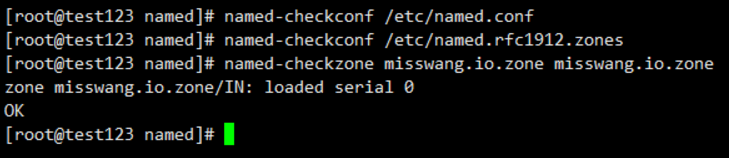

检查配置文件

[root@test123 named]# named-checkconf /etc/named.conf

[root@test123 named]# named-checkconf /etc/named.rfc1912.zones

[root@test123 named]# named-checkzone misswang.io.zone misswang.io.zone

zone misswang.io.zone/IN: loaded serial 0

OK

启动服务,开机自启动

systemctl start named

systemctl enable named

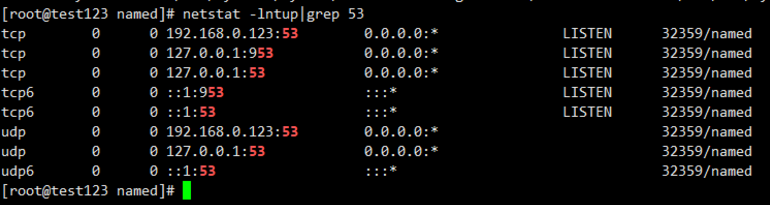

netstat -lntup|grep 53

测试验证

指定dns服务器

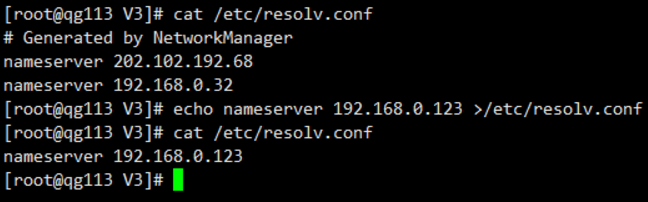

[root@qg113 V3]# cat /etc/resolv.conf

nameserver 202.102.192.68

nameserver 192.168.0.32

[root@qg113 V3]# echo nameserver 192.168.0.123 >/etc/resolv.conf

[root@qg113 V3]# cat /etc/resolv.conf

nameserver 192.168.0.123

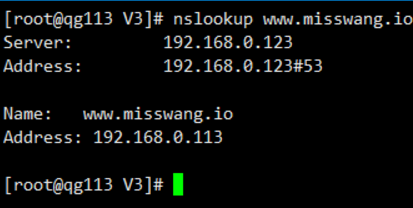

方法一:

nslookup www.misswang.io

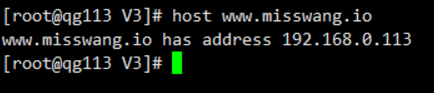

方法二:

host www.misswang.io

方法三:

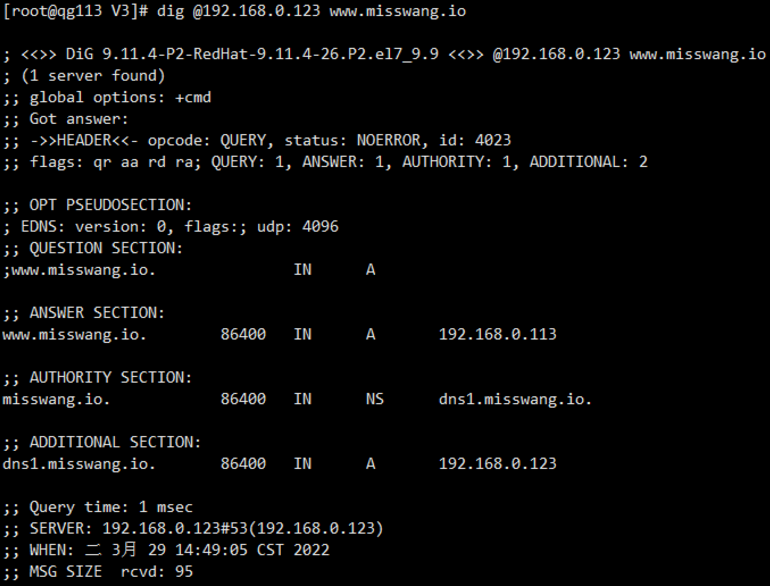

dig @192.168.0.123 www.misswang.io

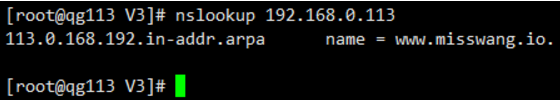

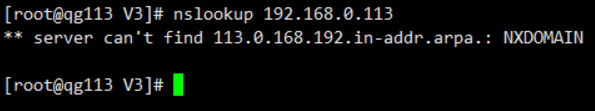

此时测试反向解析

nslookup 192.168.0.113

至此,dns正向解析完成,但不可反向解析,因为没有配置反向解析。

DNS反向解析

将192.168.0.113解析到www.misswang.io

修改配置文件

因之前在做dns的正向解析时/etc/named.conf配置文件已改过,因此本次不需再修改此配置文件。

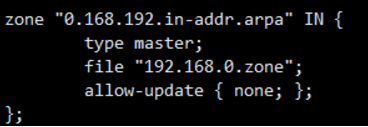

vim /etc/named.rfc1912.zones

文件最后增加以下内容

zone "0.168.192.in-addr.arpa" IN {

type master;

file "192.168.0.zone";

allow-update { none; };

};

cp -p /var/named/named.loopback /var/named/192.168.0.zone

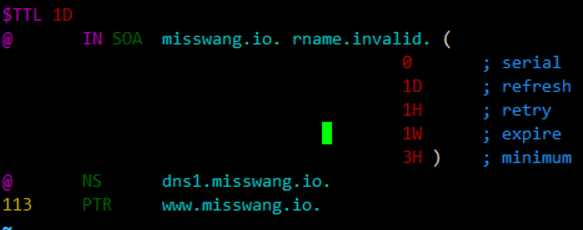

vim /var/named/192.168.0.zone

修改后内容如下

$TTL 1D

@ IN SOA misswang.io. rname.invalid. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

@ NS dns1.misswang.io.

113 PTR www.misswang.io.

检查配置文件

[root@test123 named]# named-checkconf /etc/named.conf

[root@test123 named]# named-checkconf /etc/named.rfc1912.zones

重启服务

systemctl restart named

测试验证

nslookup 192.168.0.113

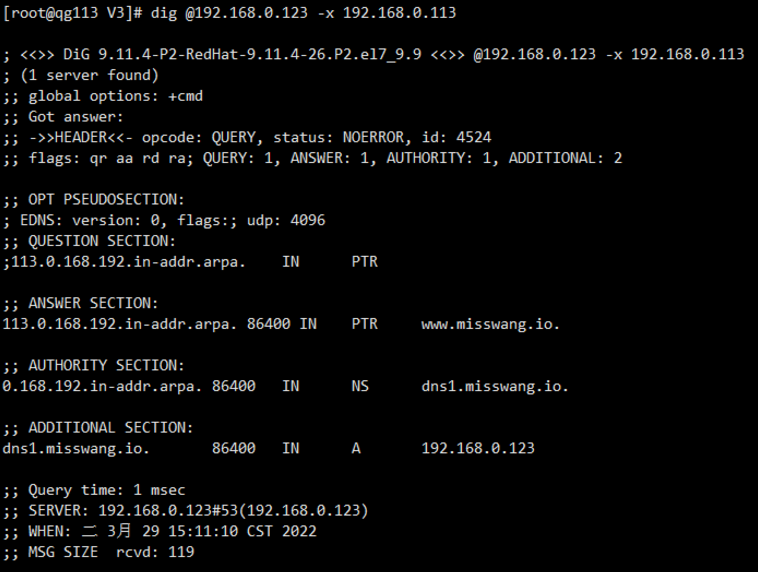

dig @192.168.0.123 -x 192.168.0.113

至此,dns反向解析完成。

本文来自博客园,作者:霸都运维,转载请注明原文链接:https://www.cnblogs.com/wangjie20200529/p/16072277.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号