20222406 2024-2025-1 《网络与系统攻防技术》实验五实验报告

20222406 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

-

对网站进行 DNS 域名查询,包括注册人、IP 地址等信息,还通过相关命令查询 IP 地址注册人及地理位置。

-

尝试获取 QQ 好友 IP 地址并查询其地理位置。

-

使用 nmap 对靶机环境扫描,获取靶机 IP 活跃状态、开放端口、操作系统版本、安装服务等信息。

-

使用 Nessus 对靶机环境扫描,获取开放端口、安全漏洞,并探讨攻陷靶机方法。

-

通过搜索引擎搜索自身网上足迹以检查隐私和信息泄漏问题,并介绍 Google hack 搜集技能。

2.实验过程

2.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

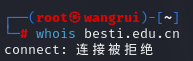

注:此处我选择的是baidu.com,因为使用学院的网站时可能会因防火墙、过滤器等拒绝连接:

2.1.1 DNS注册人及联系方式

在虚拟机中输入命令whois baidu.com:

可以看到注册商MarkMonitor Inc,邮箱、电话,更新日期,创建日期和过期时间等信息。

2.1.2 该域名对应IP地址

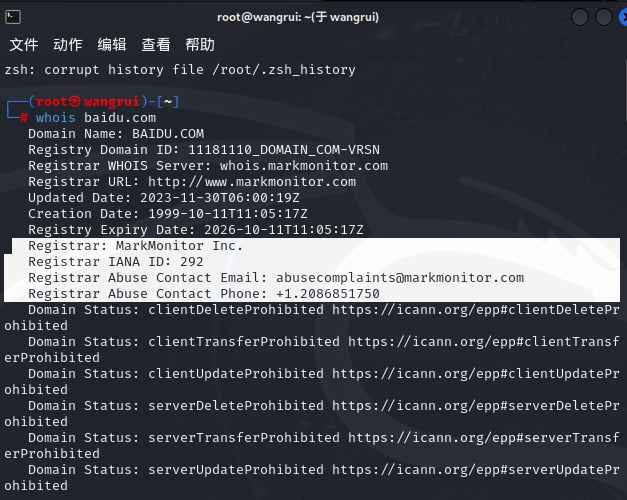

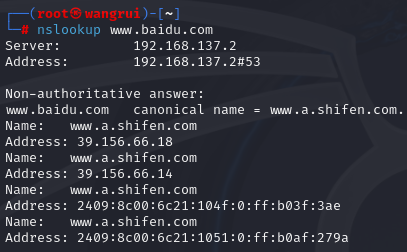

输入nslookup www.baidu.com查询IP地址,

其中nslookup是一个网络管理命令行工具,用于查询DNS域名解析服务,获取特定域名的IP地址或者执行反向DNS查询:

可以看到,该域名对应的IP为192.168.137.2,且使用53号端口,Non-authoritative answer指域名的解析不是来自权威的 DNS 服务器,而是来自一个缓存服务器或者转发服务器即www.a.shifen.com。

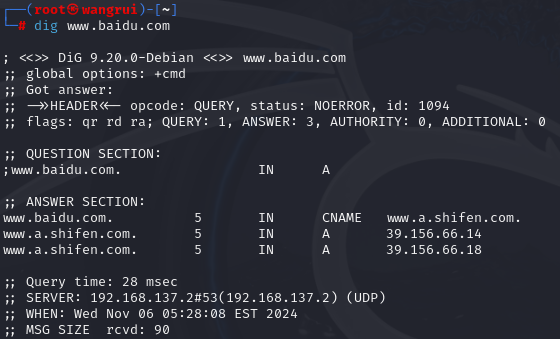

另外,此处输入dig www.baidu.com有着同样的作用:

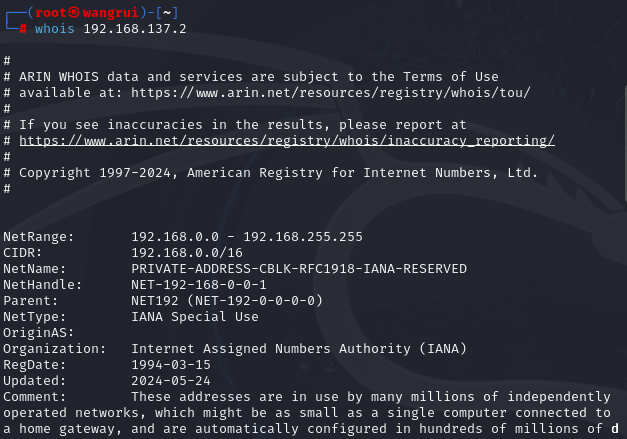

2.1.3 IP地址注册人及联系方式

输入命令whois 192.168.137.2(该IP地址是2.1.2中查询到的IP地址):

从上图可以看到该注册人为Internet Assigned Numbers Authority(IANA),联系方式为+1-310-301-5820。

2.1.4 IP地址所在国家、城市和具体地理位置

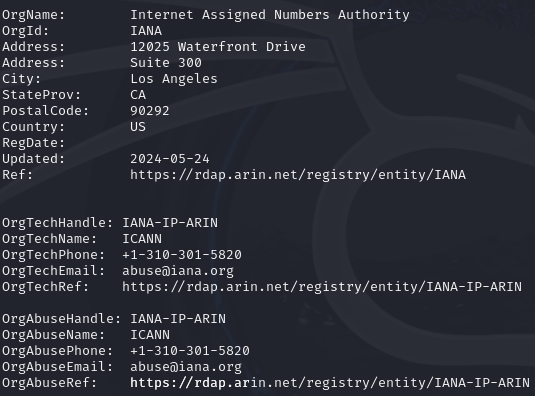

输入命令traceroute www.baidu.com:

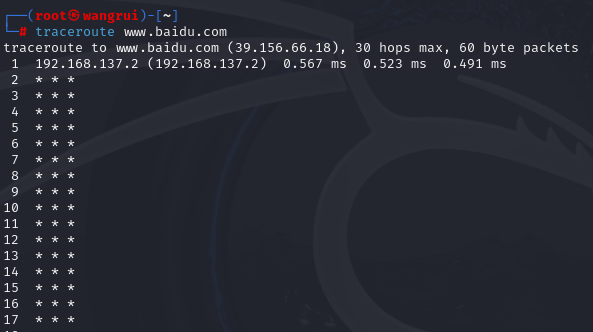

此处可以看到百度网站的实际IP地址为39.156.66.18。

使用在线工具https://tool.lu/ip/并输入实际IP地址即可进行查询:

再点击高精归属地定位并输入IP地址可以得到所在国家、城市和具体地理位置(如果需要更加精确,可以升级自己的账户):

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

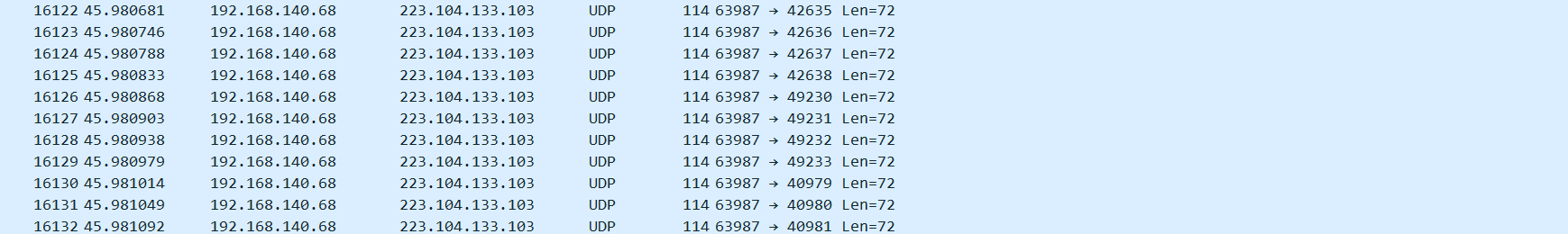

我给位于湖南张家界的同学使用QQ拨打了语音通话:

在拨打前我就已经开启wireshark进行抓包:

根据上面的抓包内容来分析可知,他的IP地址为223.104.133.103。

此时将他的IP地址使用刚才的在线工具进行处理:

此时出现的地理位置与他相距不远,但我的同学不在武陵源区,而在永定区,由此可见,该工具的精确度还是差一点的:

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

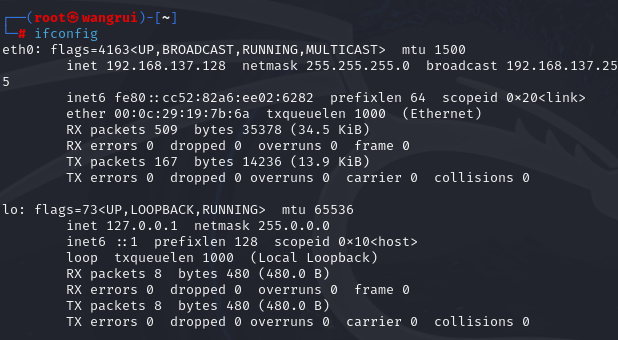

注:此处我以kali虚拟机为主机,IP地址为192.168.137.128:

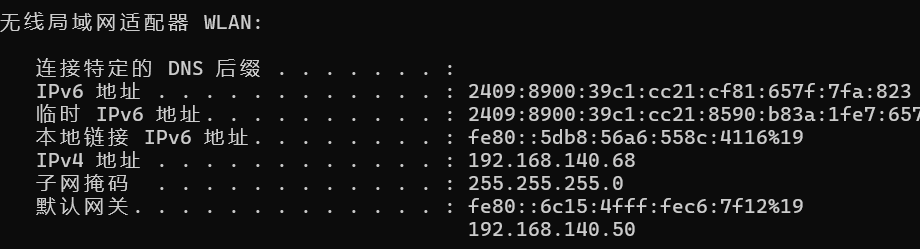

而我以windows主机为靶机,IP地址为192.168.140.68:

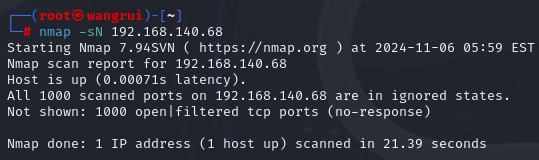

2.3.1 靶机IP地址是否活跃

输入nmap -sN 192.168.140.68:

通过Host is up可以得出结论,靶机IP地址处于活跃状态。

2.3.2 靶机开放了哪些TCP和UDP端口

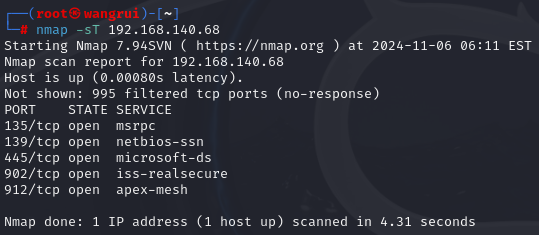

输入nmap -sT 192.168.140.68,-sT扫描的是TCP端口:

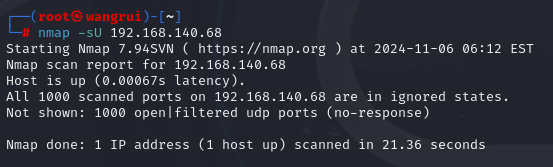

输入nmap -sU 192.168.140.68,-sU扫描的是UDP端口:

由上图可知,开放的端口是135、139、445、902、912五个TCP端口。

2.3.3 靶机安装了什么操作系统,版本是多少

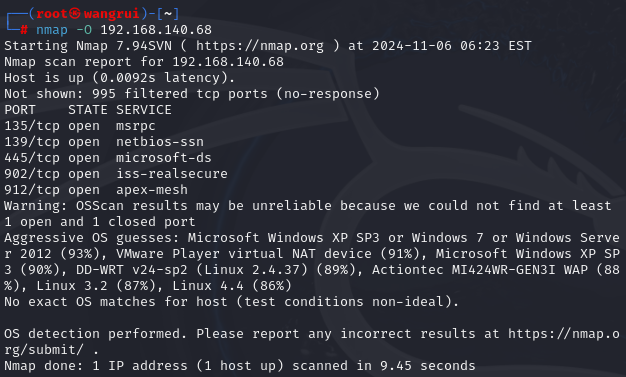

输入nmap -O 192.168.140.68:

由上图可知,靶机安装的操作系统可能为Microsoft Windows XP SP3 or Windows 7 or Windows Server 2012 (93%), VMware Player virtual NAT device (91%), Microsoft Windows XP SP3 (90%), DD-WRT v24-sp2 (Linux 2.4.37) (89%), Actiontec MI424WR-GEN3I WAP (88%), Linux 3.2 (87%), Linux 4.4 (86%)。

从这里可以看出来win11还是比较先进的。

2.3.4 靶机上安装了哪些服务

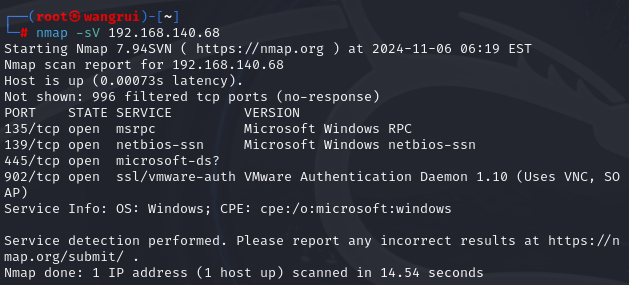

输入nmap -sV 192.168.140.68:

由上图可知开放了四项服务,分别是135端口的msrpc、139端口的netbios-ssn、445端口的microsoft-ds?、902端口的ssl/vmware-auth

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

首先,我在自己的主机上安装了nessus,安装时需要选择在线安装essesntials,注意:这里需要下载插件并等待插件下载完成,还是需要时间的。

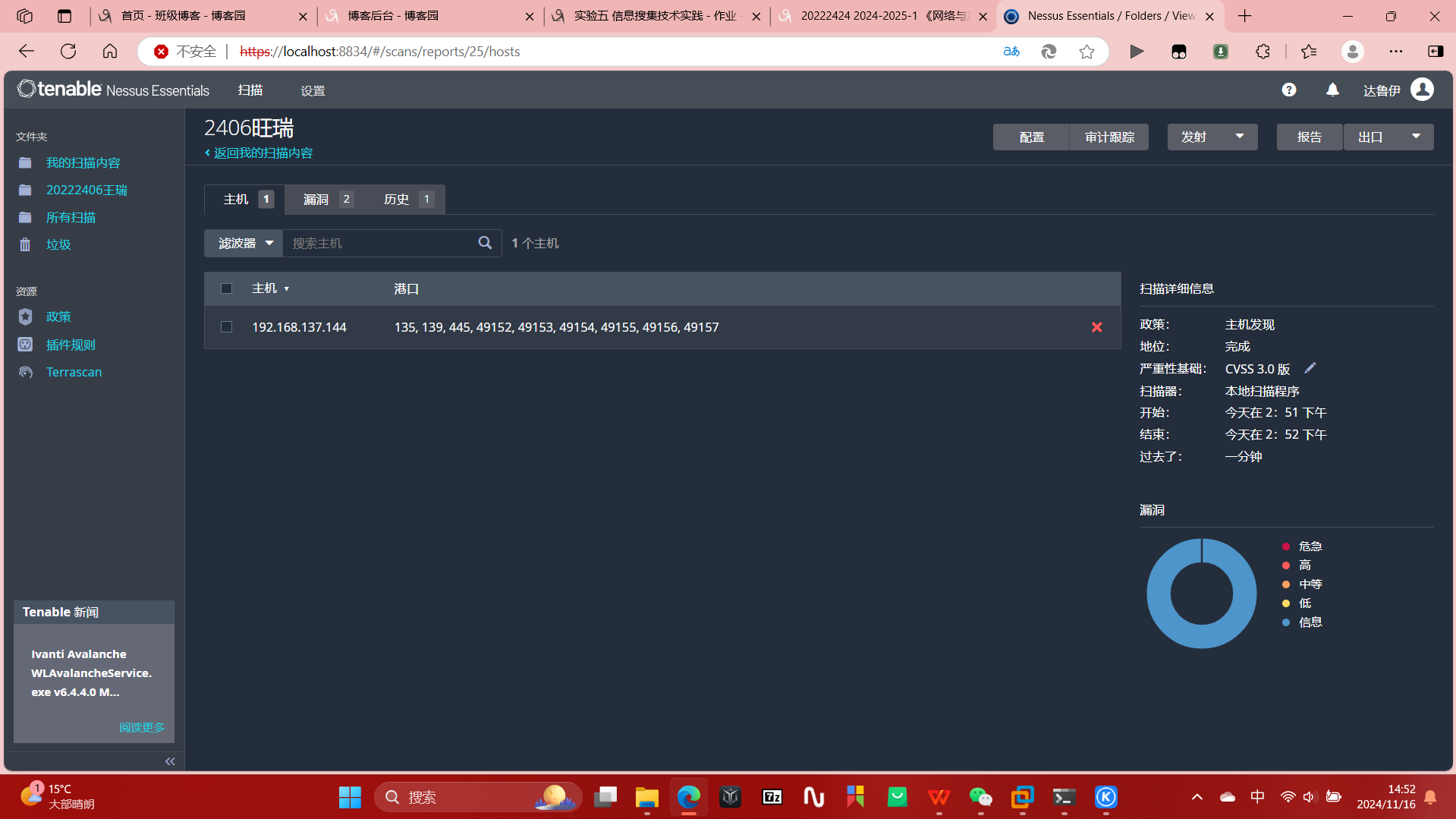

2.4.1 靶机上开放了哪些端口

此处我选择的靶机是windows7虚拟机(ip为192.168.137.144),使用主机扫描。

此处可以发现开放的端口为135,139,445,49152,49153,49154,49155,49156,49157

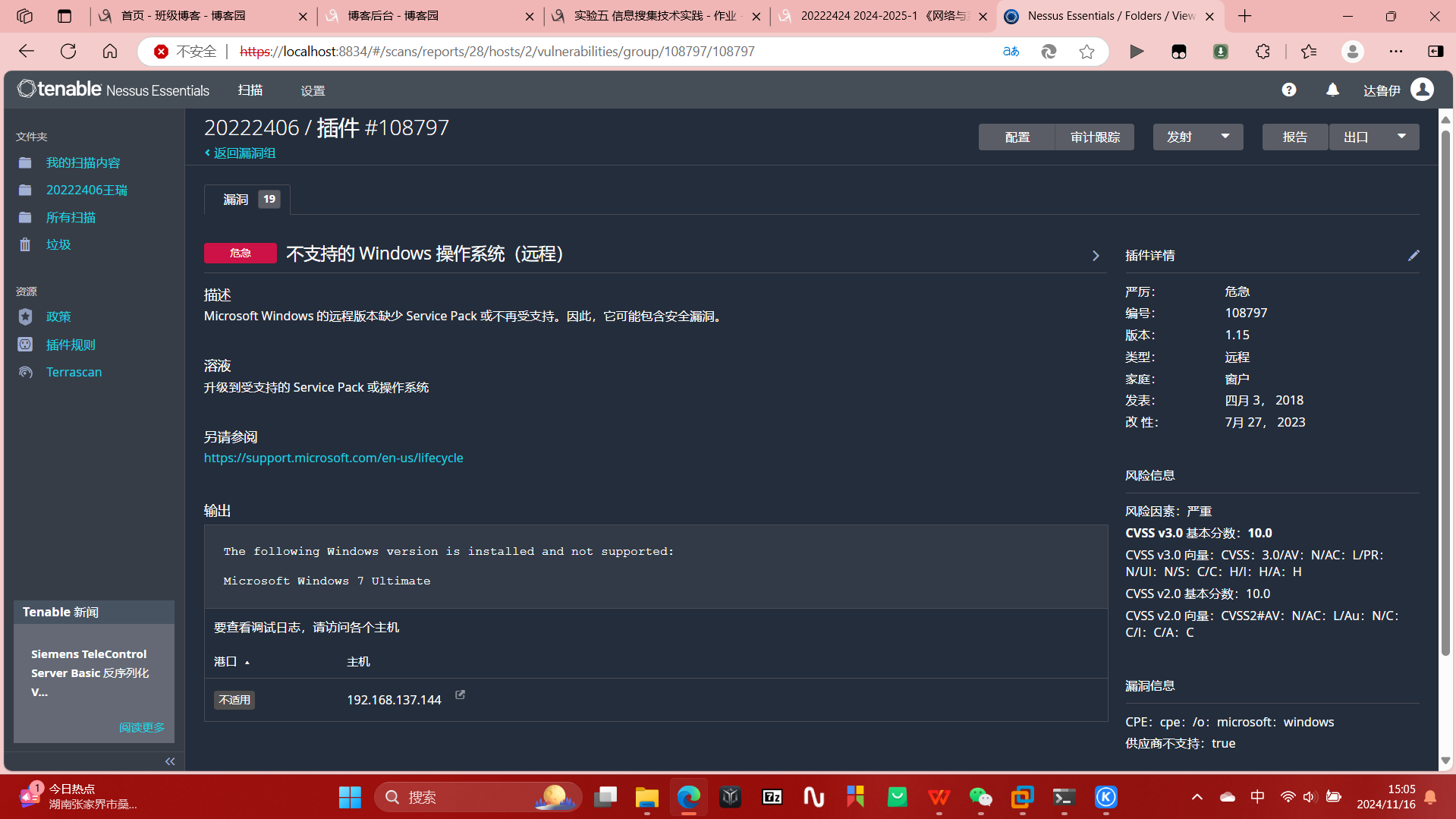

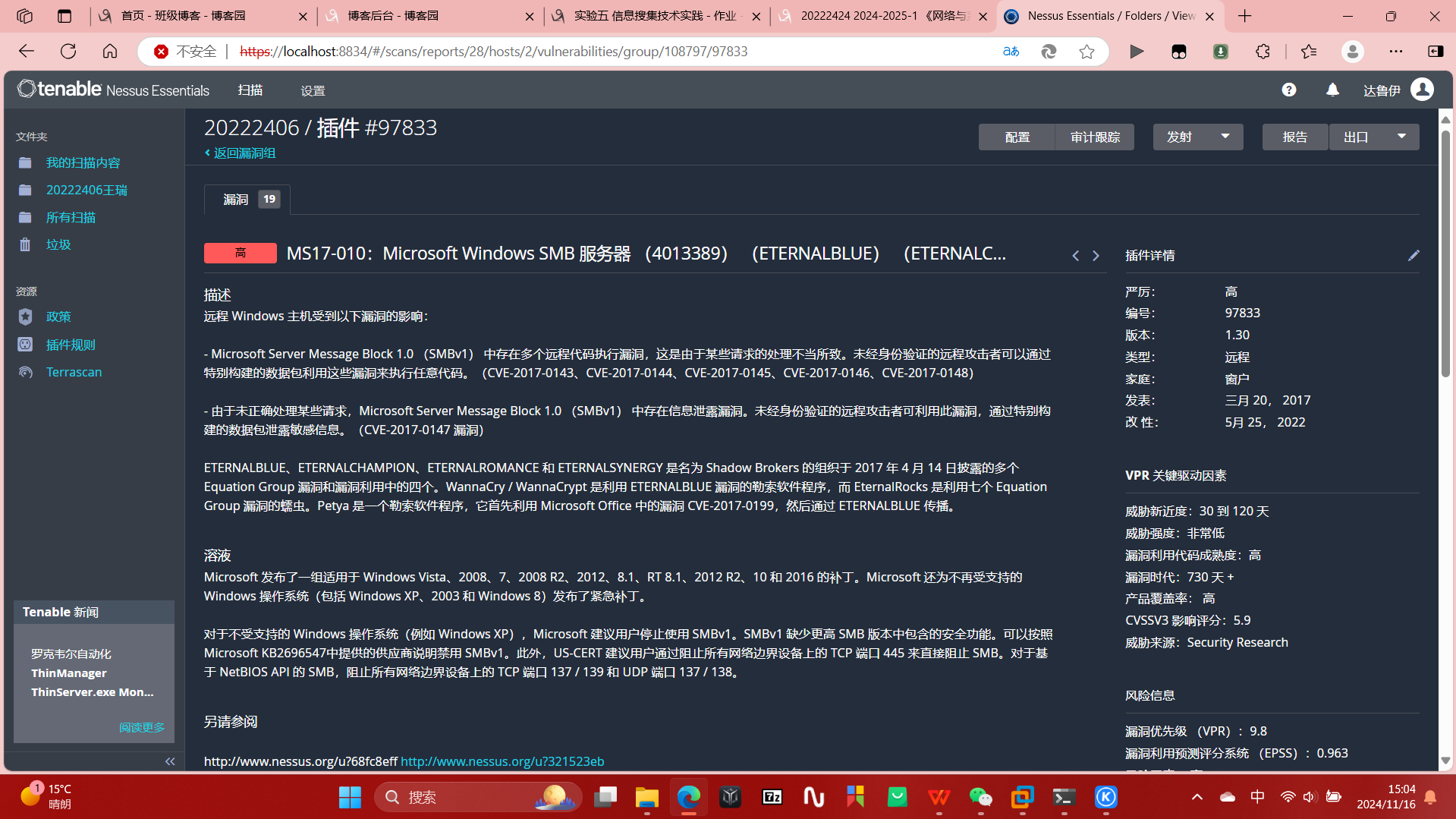

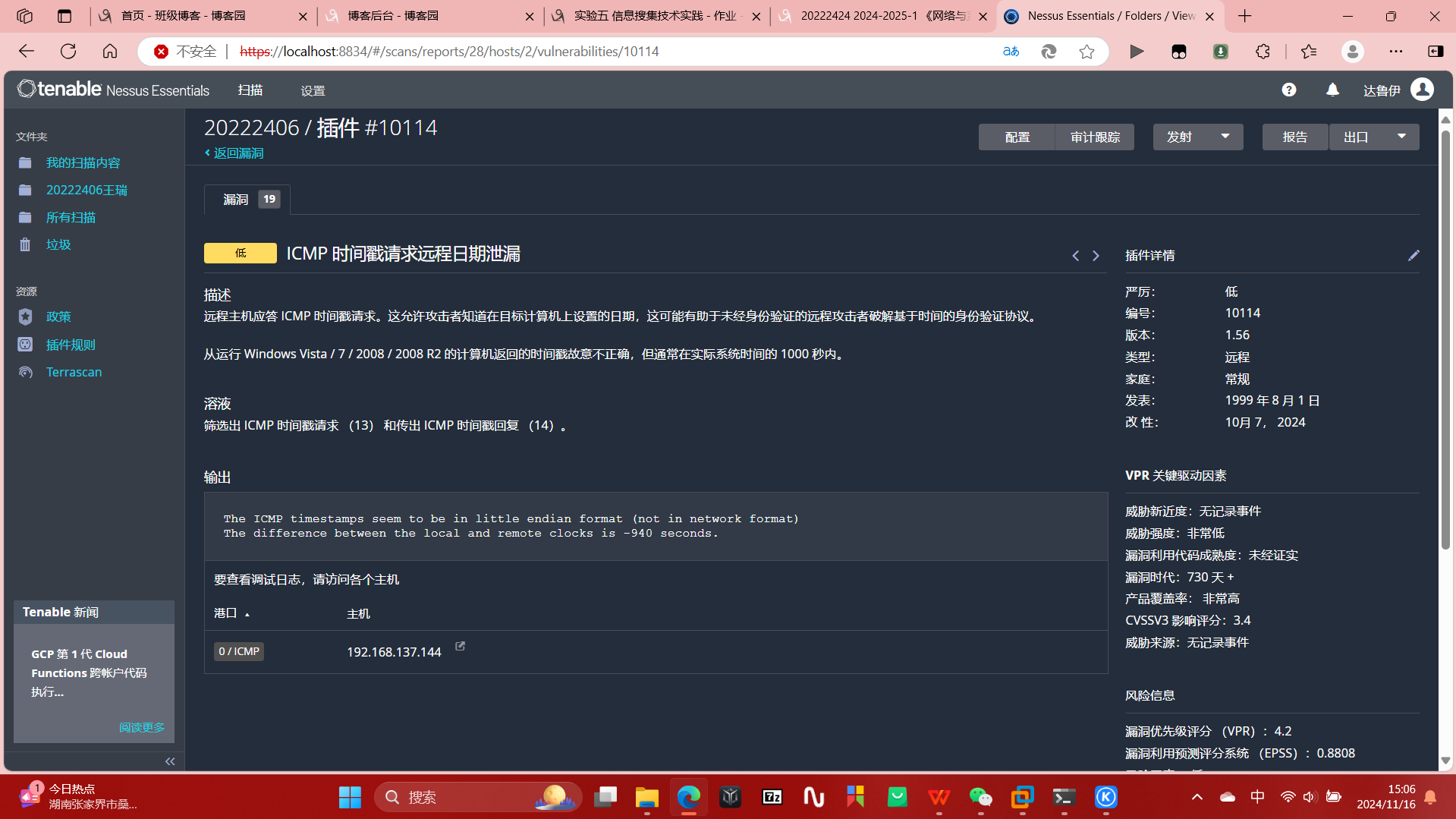

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

使用基本网络扫描:

以上问题包括不支持的 Windows 操作系统、不需要SMB签名、SAM和LSAD远程协议安全更新、ICMP时间戳请求远程日期泄漏等,

主要是因为win7的版本太老了。

2.4.3 你认为如何攻陷靶机环境,以获得系统访问权

根据所学的内容来看,可以用Metasploit攻击渗透,其中包括利用浏览器、文件等方式,除此之外,根据收集到的服务版本和操作系统信息,查询常见漏洞数据库,查找可能影响Windows7系统的漏洞即可轻松攻击。

2.5

2.5.1 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

直接搜索我的名字太难搜到我了,因为重名的太多了,首先给大家简单看几个:

然后当我加上了学号之后,出现的主要就是博客园上的我:

讲真的,除了这个之外,我还尝试了用学校+姓名和地区+姓名(甚至连村子都输入了),但仍是没有我的信息。

所以,我的隐私和信息泄漏问题暂时不用担心。

2.5.2 并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

这里介绍几个词:

site:限制搜索结果为特定网站或域名。

intitle:搜索页面标题中包含特定关键词的页面。

inurl:搜索URL中包含特定关键词的页面。

filetype:搜索特定文件类型的文件。

link:查找包含特定网址链接的页面。

related:查找与特定网址相关的网站。

intext:用于查找网页中包含特定文本的内容。

map:搜索地图信息。

info:返回站点的指定信息。

allintitle:标题中关键字搜索,但是可以多关键字搜索。

具体的截图我就不放了,太多了。

3.问题及解决方案

- 问题1:Nessus的安装不太懂

- 问题1解决方案:借助了B站的一些视频,这个可以随便找。

4.学习感悟、思考等

本次实验内容丰富,收获颇丰。从域名和IP地址查询中,学会了使用多种工具(如whois、nslookup、dig、traceroute等)获取域名注册、IP相关信息,了解网络信息获取途径和解析原理。在获取好友IP和地理位置过程中,感受到工具精度的问题。

使用nmap和Nessus扫描靶机环境,明白了如何判断IP活跃、查看开放端口、推测操作系统和发现安全漏洞,也了解到旧版本系统存在较多安全隐患,以及可利用漏洞和工具(如Metasploit)尝试攻陷靶机获取访问权。

在隐私查询方面,意识到重名对信息搜索的影响,目前自身隐私泄漏情况不严重。同时,学习了Google hack搜集技能,多种搜索方法能帮助精准查找信息,这些都让我对网络安全和信息检索有了更深入的认识。

浙公网安备 33010602011771号

浙公网安备 33010602011771号