[院赛2023]babyAES

[院赛2023]babyAES

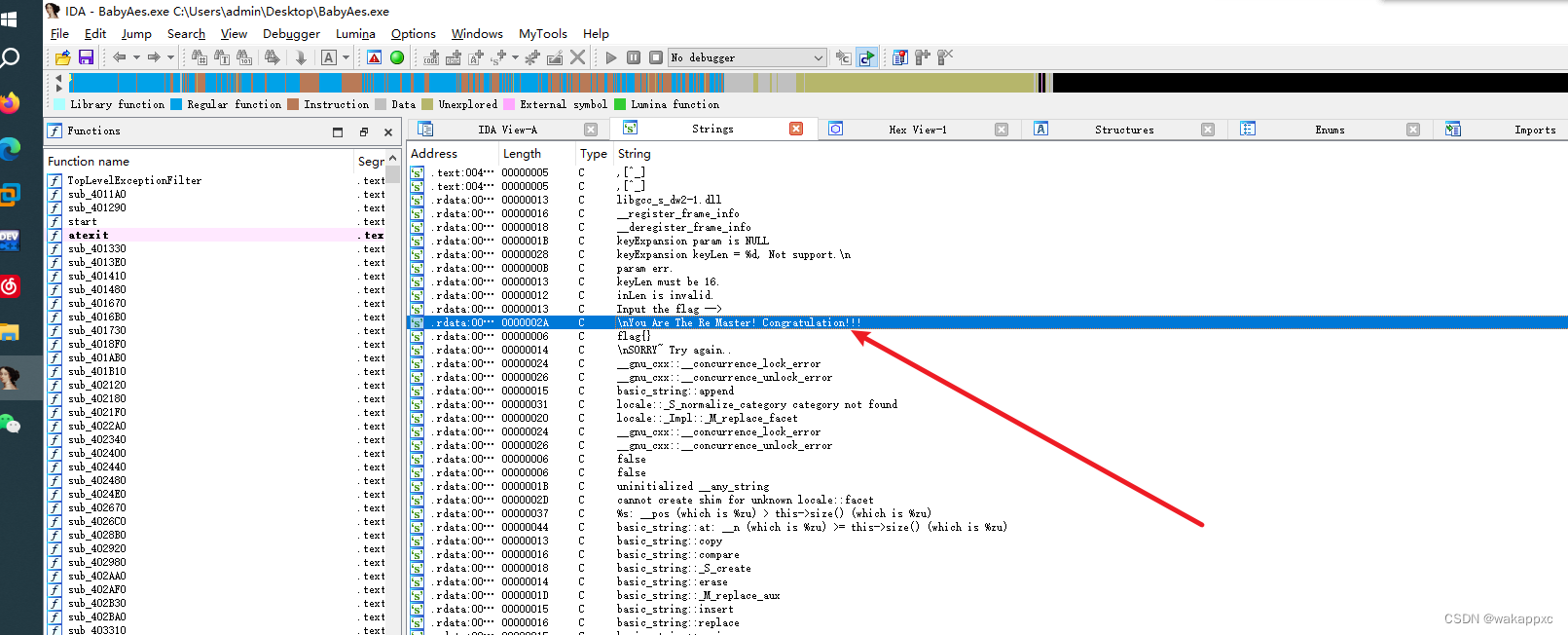

Shift+F12进入看到这个双击

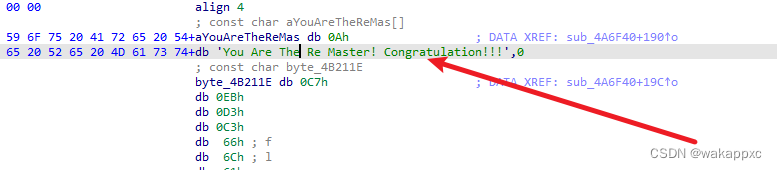

Ctrl + z交叉引用 F5反编译进入

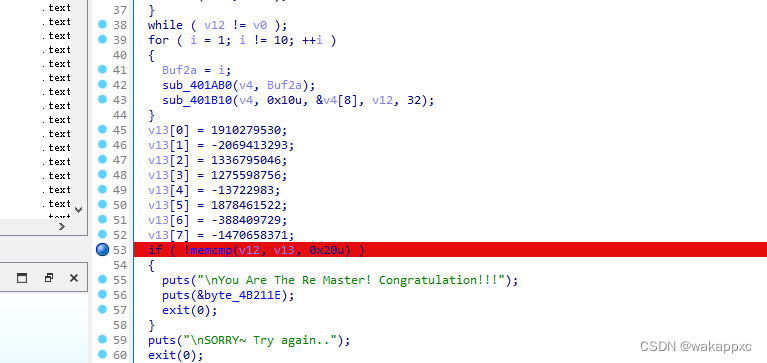

根据题意我们可以知道是这个是AES加密

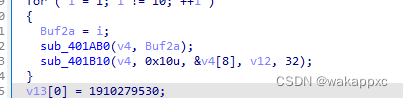

处理的点就是这两个函数 对密钥进行处理然后存入v12 再进行对比得出答案

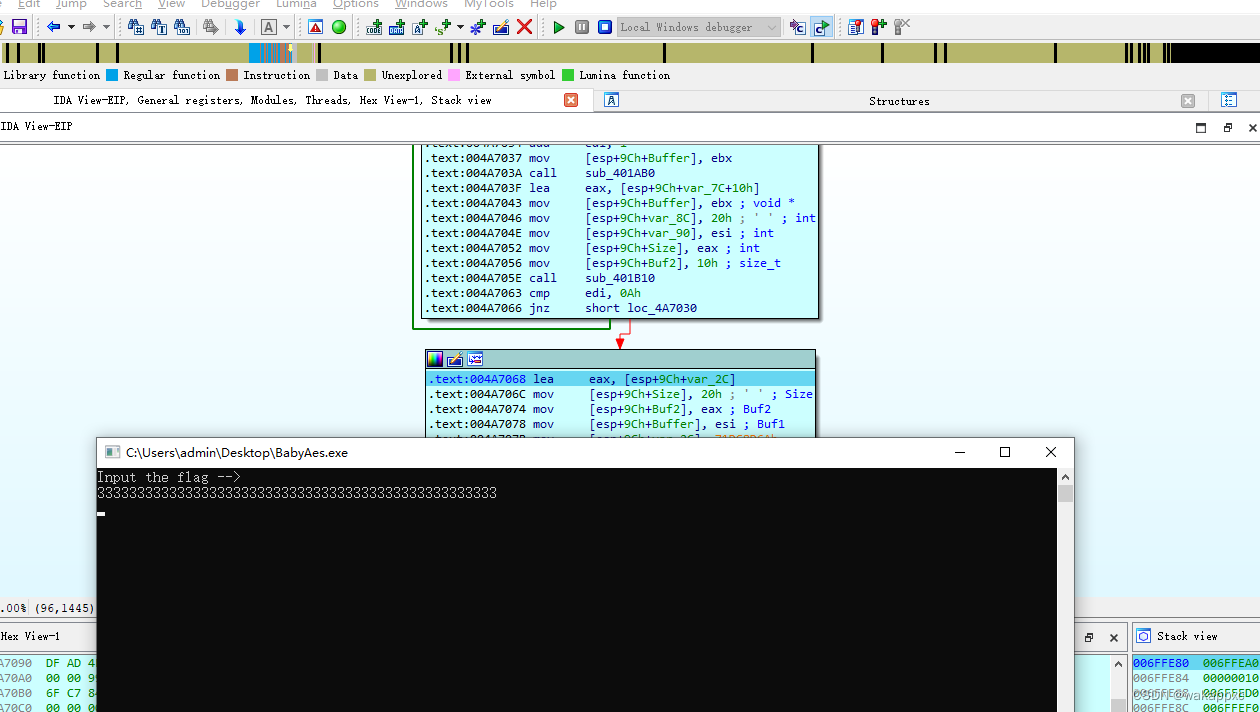

而前面对密钥也要一定的处理 但是已经是处理完了之后 所以我们可以直接通过动态调试来把我们所需要的值来进行提取

我们在此处进行下断点并用ida进行动态调试

按下回车键之后我们可以知道此时ida已经停了下来了

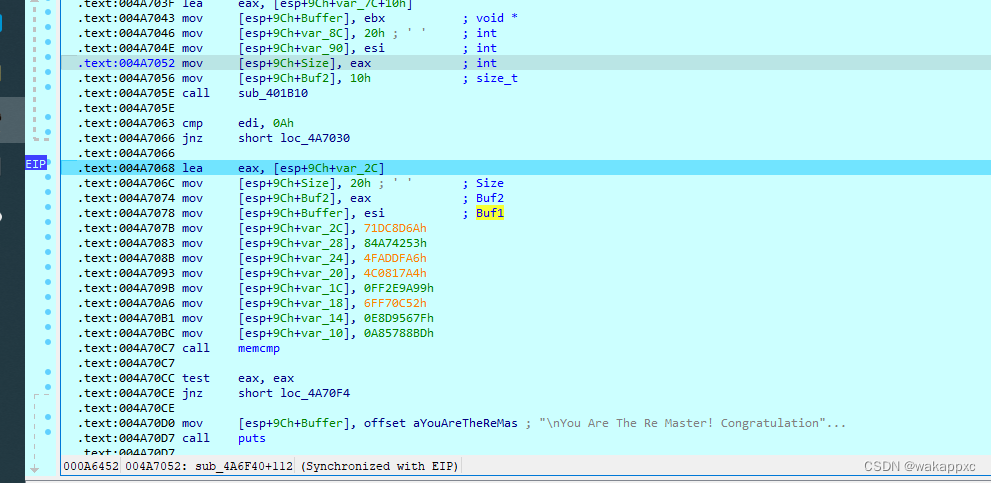

在此处单步(F8)走到call memcmp就行了然后依次提取数据

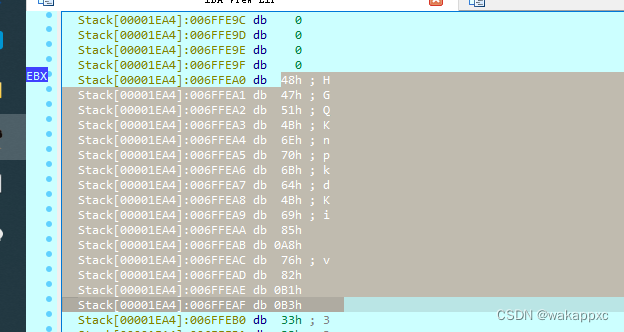

提取v13数据

6A8DDC715342A784A6DFAD4FA417084C999A2EFF520CF76F7F56D9E8BD8857A8E0CA40

提取key数据:

4847514B6E706B644B6985A87682B1B3

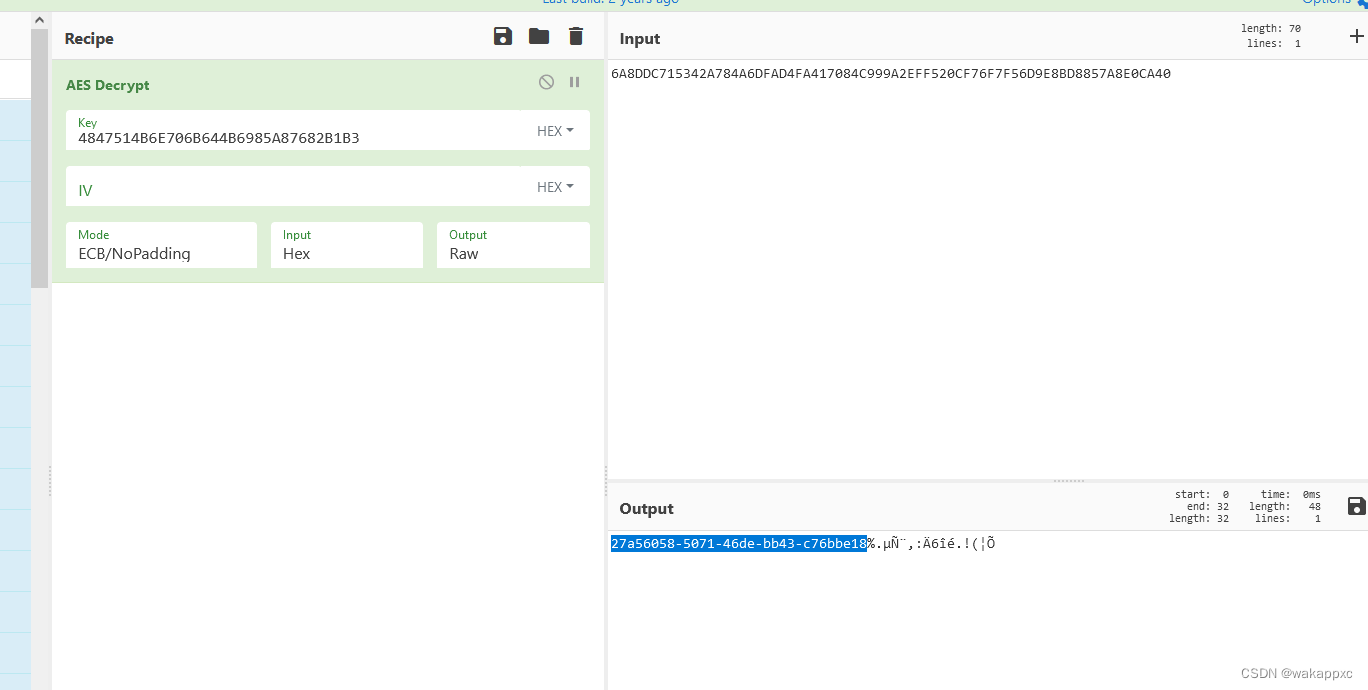

在我们的CyberChef中aes解密

前面就是flag:flag{27a56058-5071-46de-bb43-c76bbe18}