20199323 2019-2020-2 《网络攻防实践》第2周作业

20199323 2019-2020-2 《网络攻防实践》第2周作业

这个作业属于哪个课程 网络攻防第二周作业

这个作业的要求在哪里 [作业要求的链接](https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449)

我在这个课程的目标是 学会配置网络攻防的环境

1.知识点梳理与总结

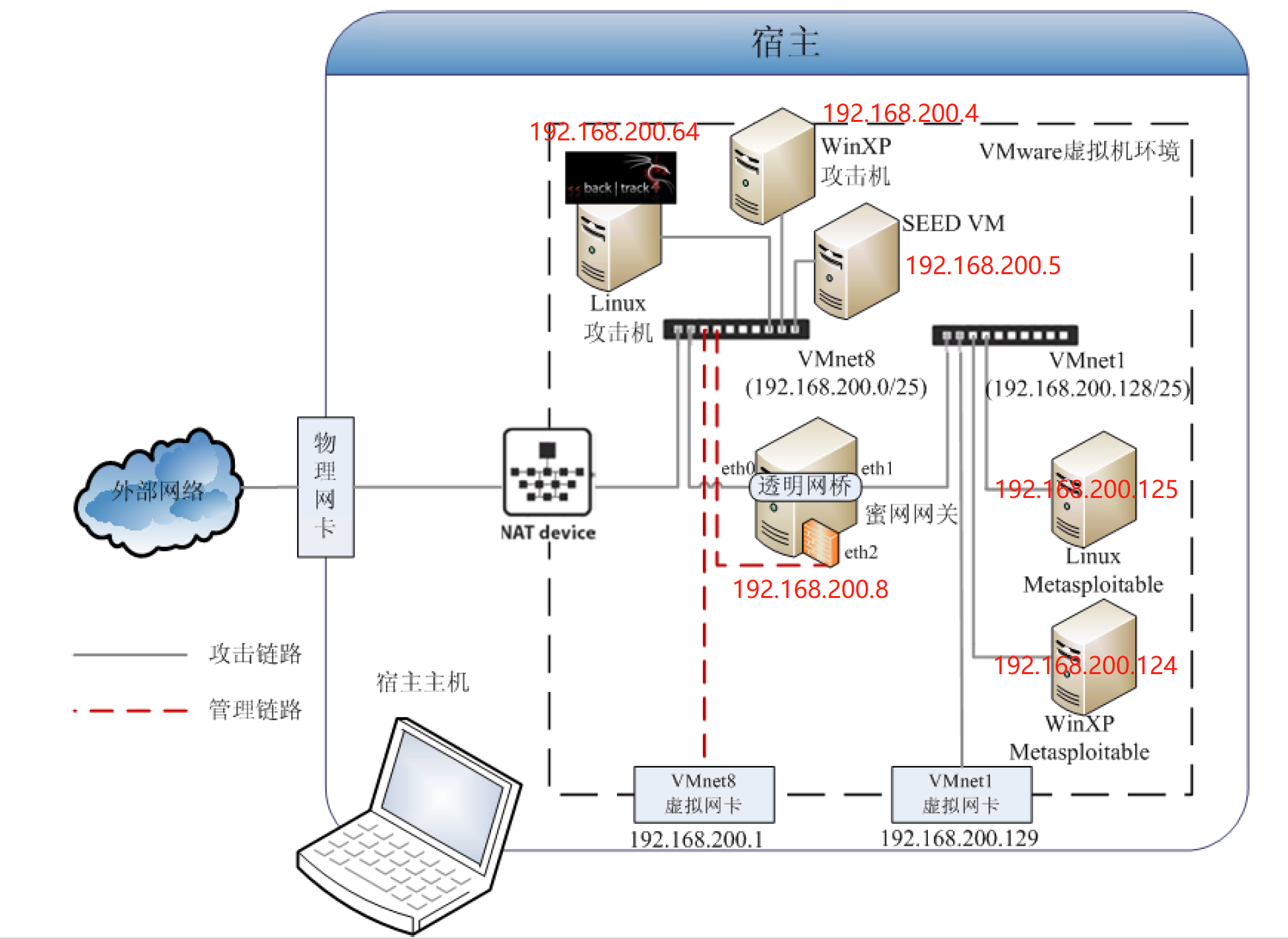

第二章主要介绍了网络攻防的环境配置,基础的网络攻防实验环境包括:

- 靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。目前基础环境包括Linux和WindowsXP主机。

- 攻击机:安装一些专用的攻击软件,用于发起网络攻击的主机。

- 攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具

备网络攻击检测、分析与防御的功能;此外靶机也通过自带或附加的工具进行系统安全日志分析。 - 网络连接:通过网络将靶机、攻击机和具备检测分析防御能力的网关进行连接。

- 蜜网是通过构建部署陷阱网络进行诱骗与分析网络攻击的一种技术手段。

拓补图:

2.实验

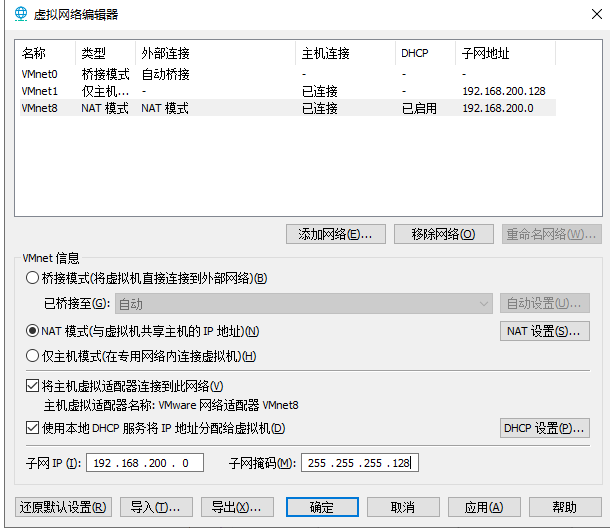

一、VMware网络配置

在VMware中选择编辑,然后选虚拟网络编辑器。

选择VMnet1,设置如下:

选择VMnet8,设置如下:

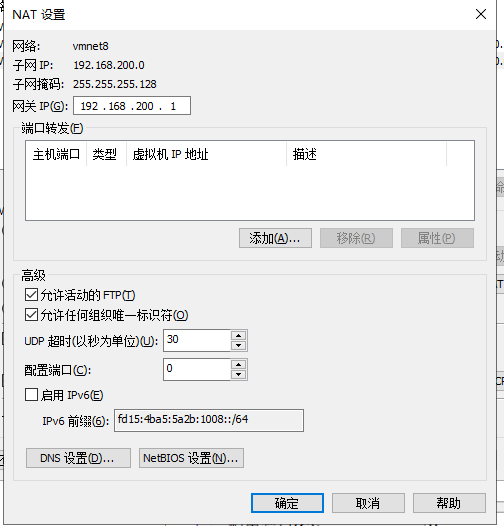

点击VMnet8设置中的NAT设置:

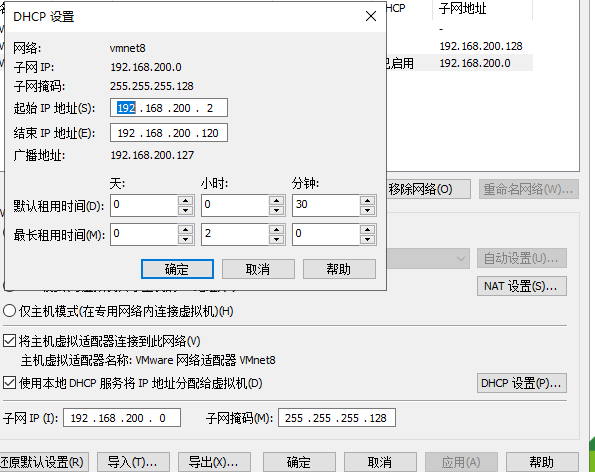

然后点击DHCP设置,设置如下:

VMware配置完成。

二、安装攻击虚拟机

解压老师所给的VM_WinXPattacker.rar,然后用VMware打开WinXPattacker文件中的WinXPattacker.vmx

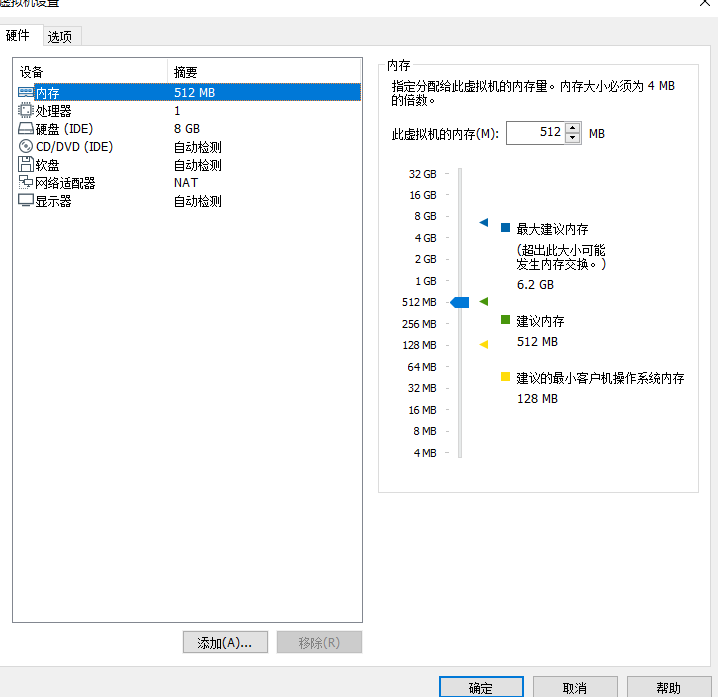

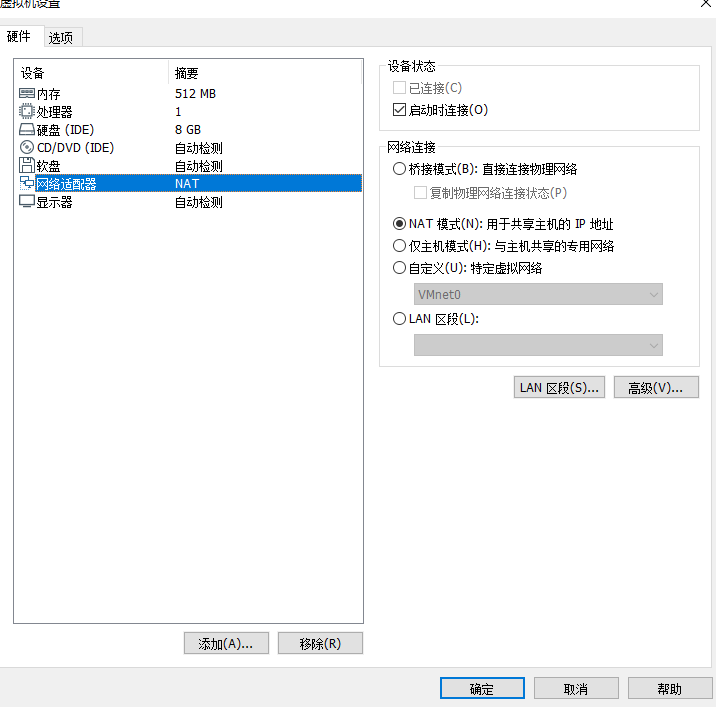

然后配置攻击虚拟机的硬件

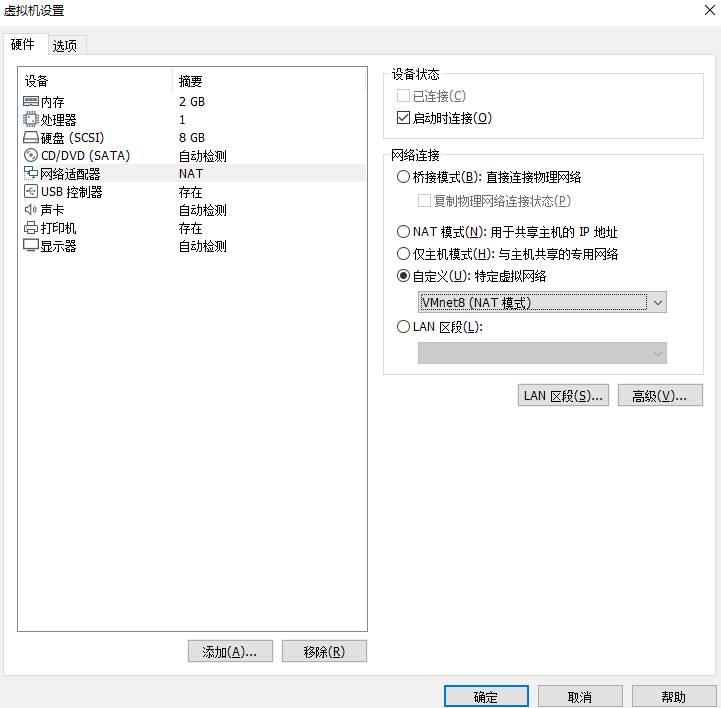

选择虚拟机->设置,将内存调好,将网络适配器改成NAT模式:

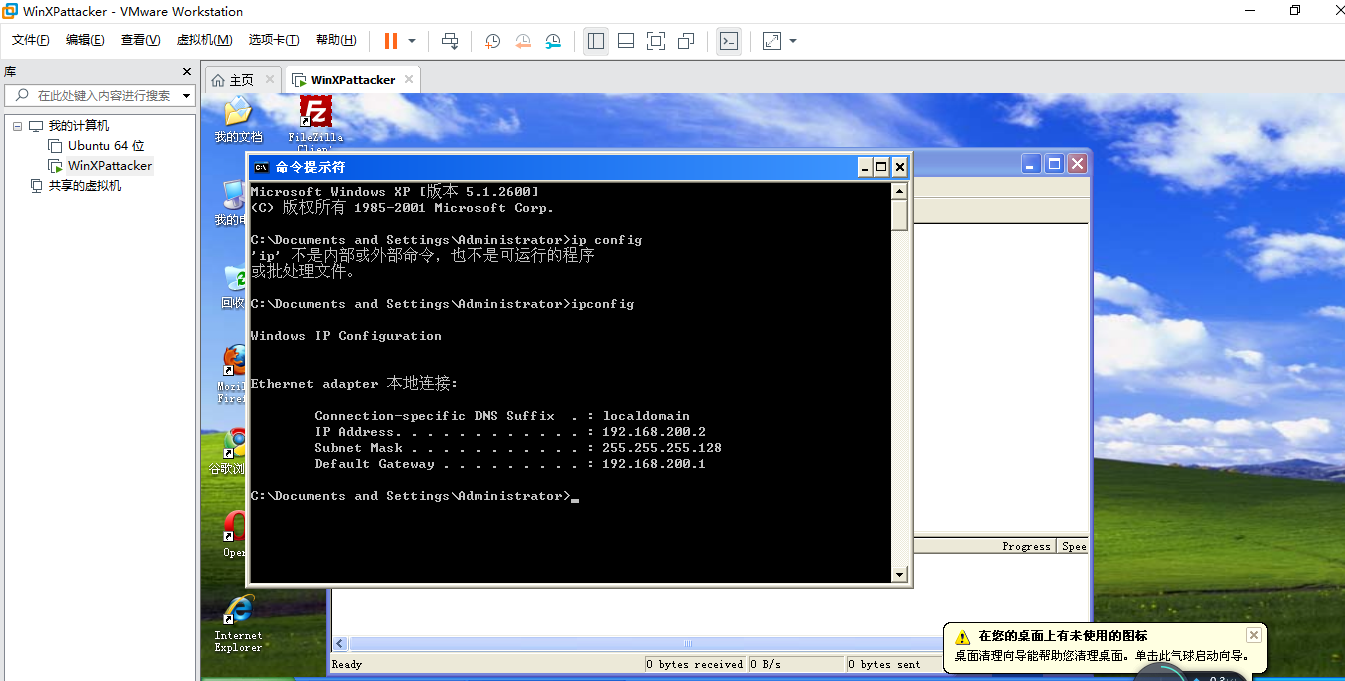

查看攻击机的iP:

三、安装靶机虚拟机

解压老师所给的Win2kServer_SP0_target.rar,然后用VMware打开Win2kServer_SP0_target文件中的WWin2kServer_SP0_target.vmx

然后配置攻击虚拟机的硬件

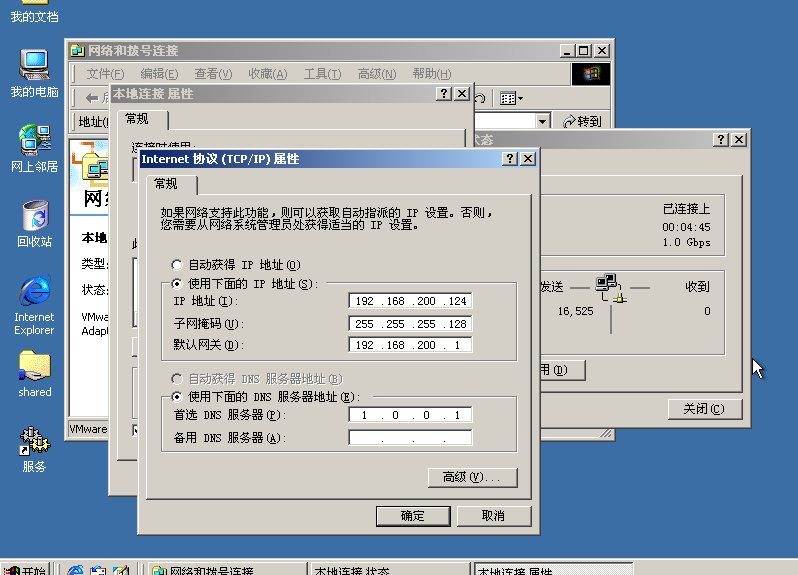

选择虚拟机->设置,将内存调好,将网络适配器改成仅主机(H)模式:

然后配置靶机虚拟机的ip和网关,打开本地连接->属性,修改内容:

四、安装SEEDUbuntu9_August_2010

解压SEEDUbuntu9_August_2010

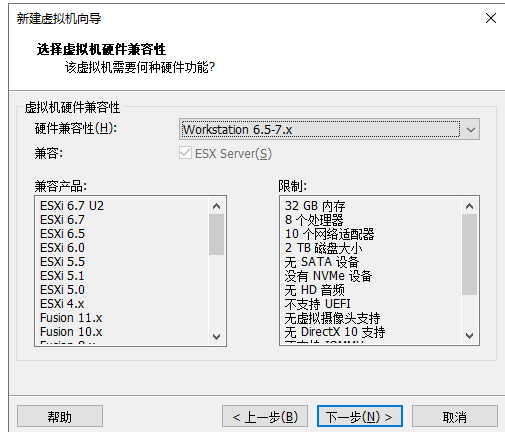

打开VMware,新建虚拟机,自定义安装,选Linux,ubuntu,一直点下一步,选择现有磁盘,选择选择seedubuntu的vmdk文件,

网卡设置

查看seed的ip:

五、安装蜜罐网关

以下是部分截图,基本直接点下一步就可以了:

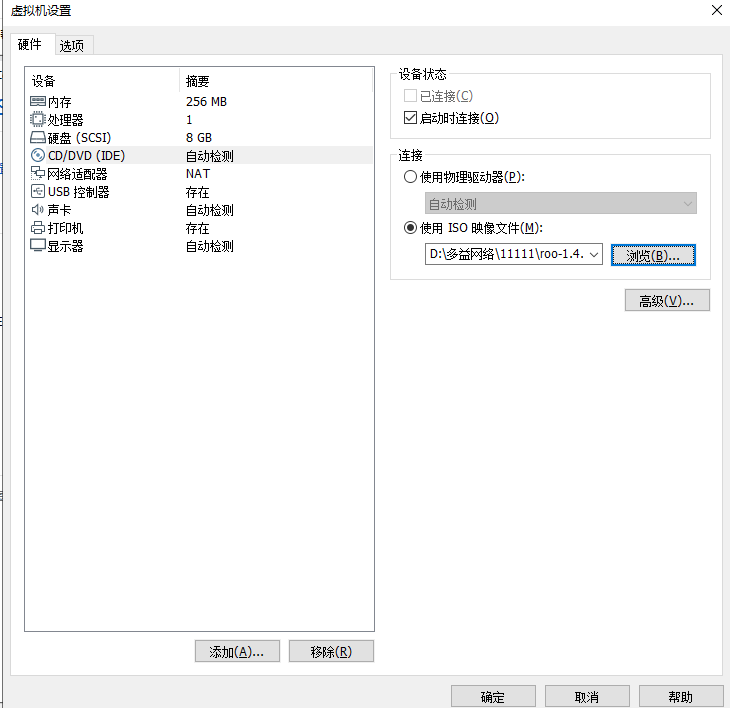

添加镜像:

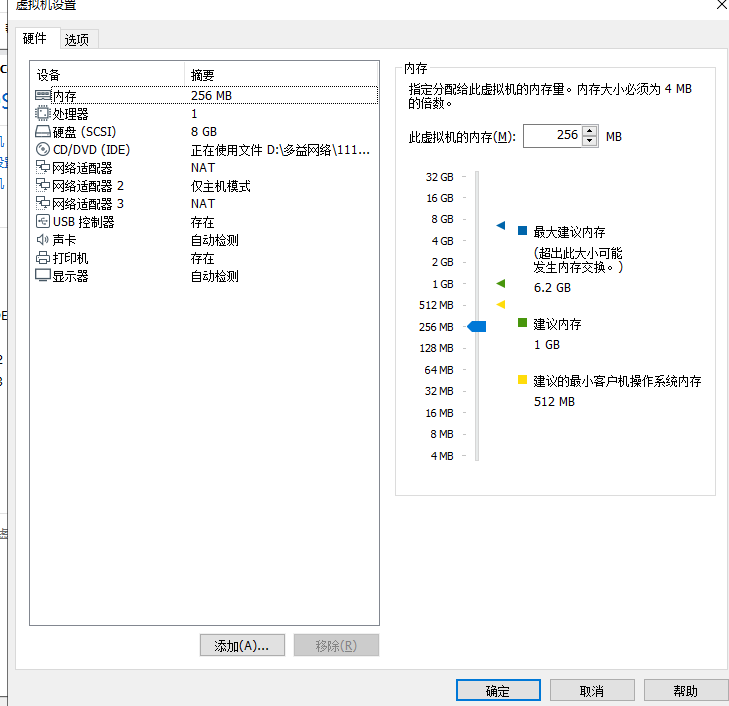

添加网卡,将第二个网卡设置为仅主机模式:

进入系统,账号:roo 密码:honey

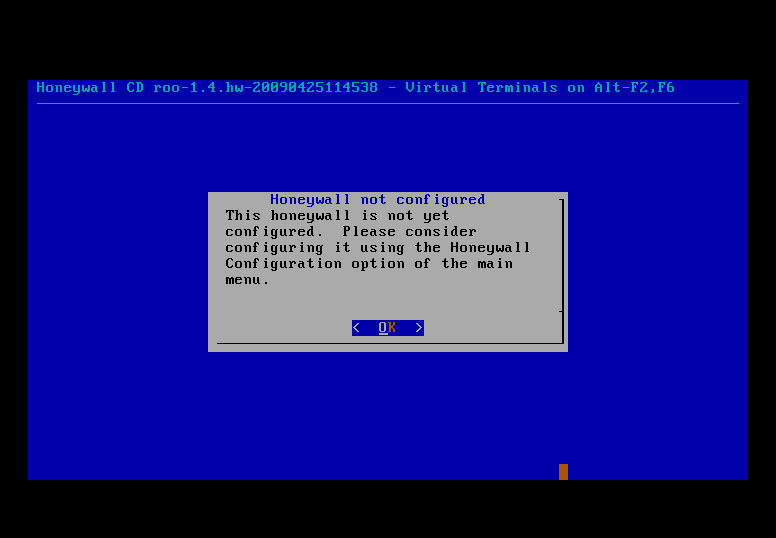

然后输入 su - 密码:honey进入配置界面

选择Defaults,重启一会

蜜罐信息配置

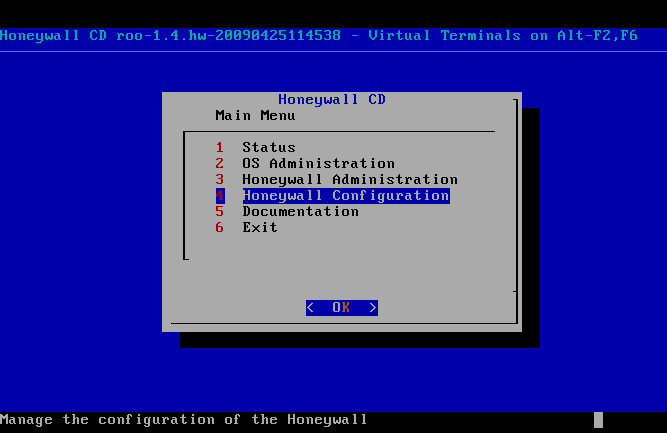

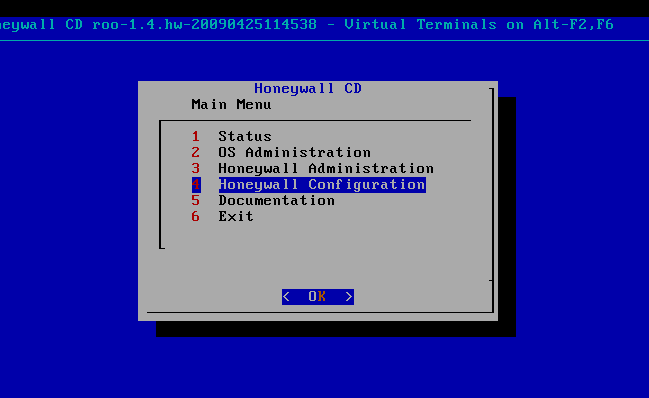

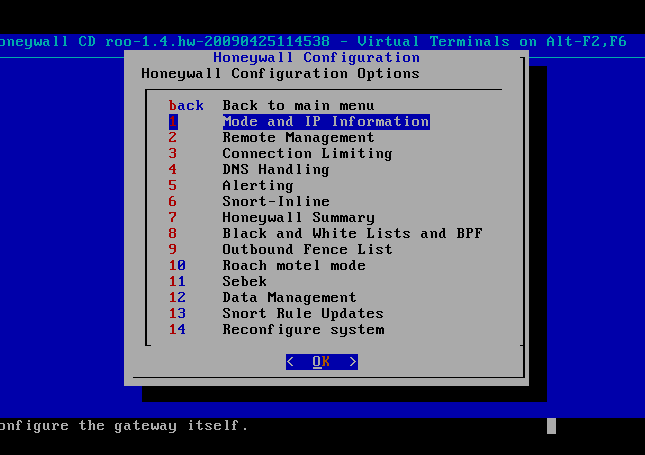

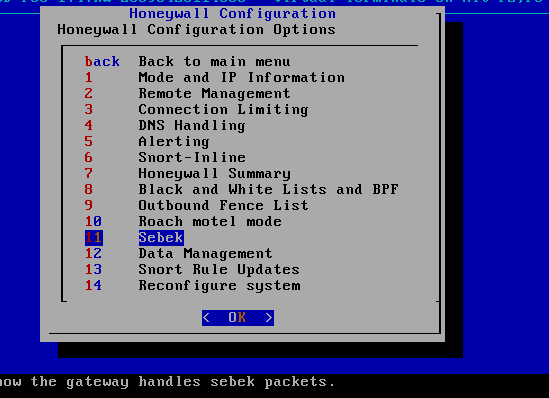

命令行 menu 进入蜜网网关配置界面,选择 4 HoneyWall Configuration

选择 1 Mode and IP Information

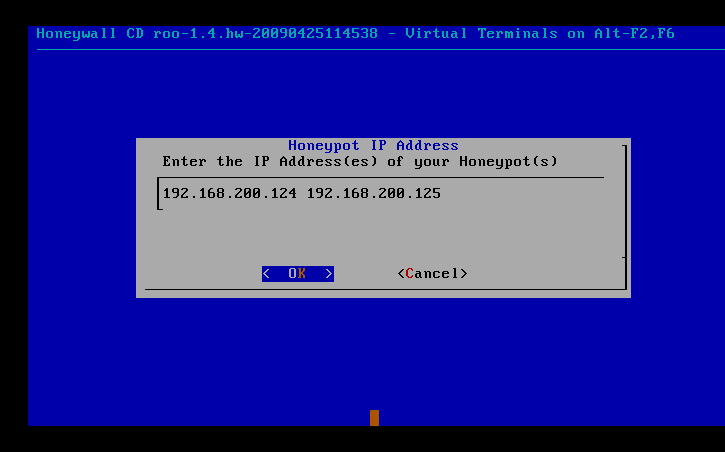

选择 2 Honeypot IP Address

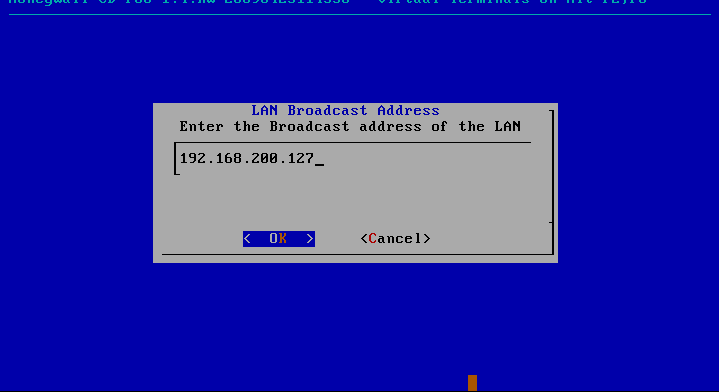

选择 5 LAN Broadcast Address

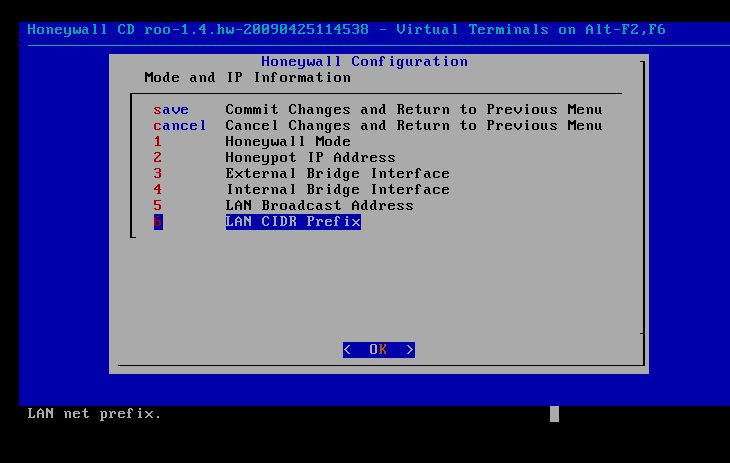

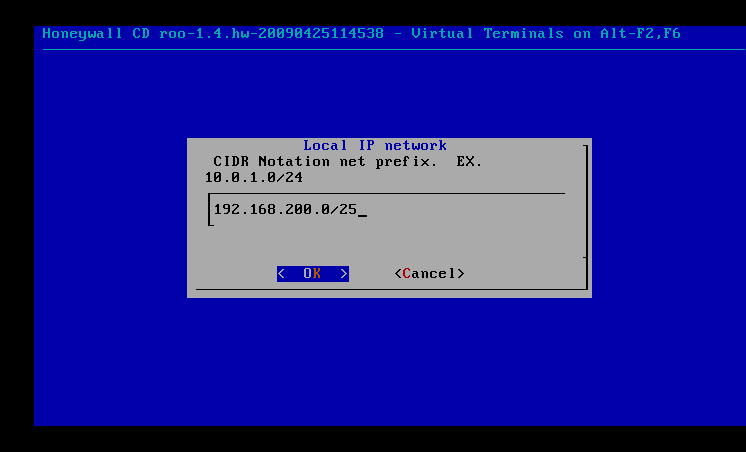

选择 6 LAN CIDR Prefix

蜜网网关管理配置

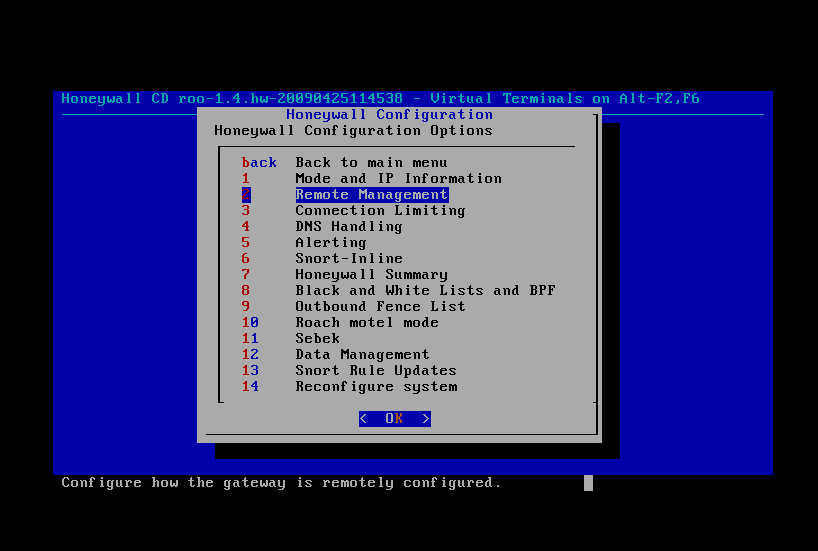

蜜网网关配置主界面,选择 4 HoneyWall Configuration

选择 2 Remote Management

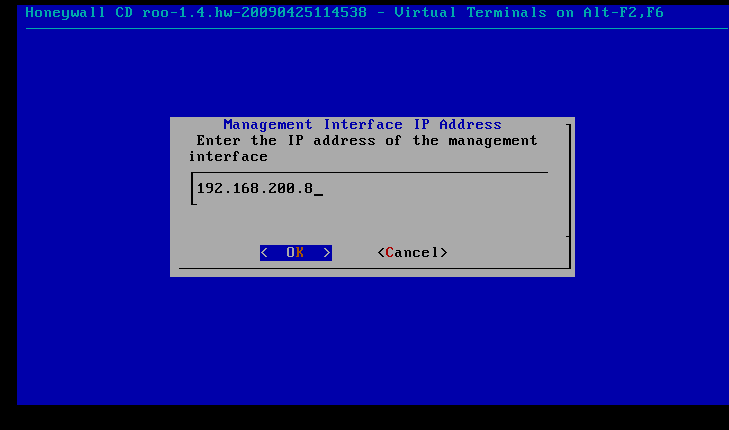

选择 1 Management IP Address

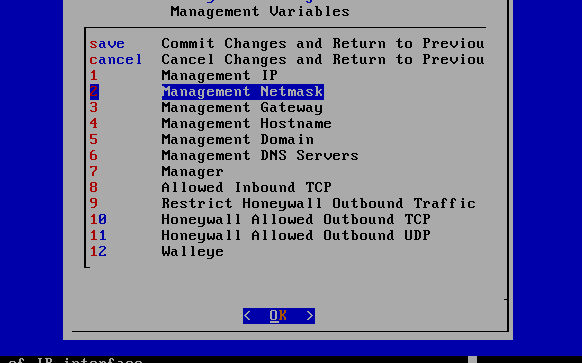

选择 2 Management Netmask

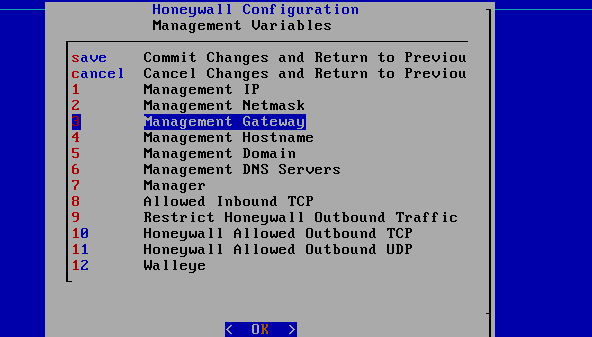

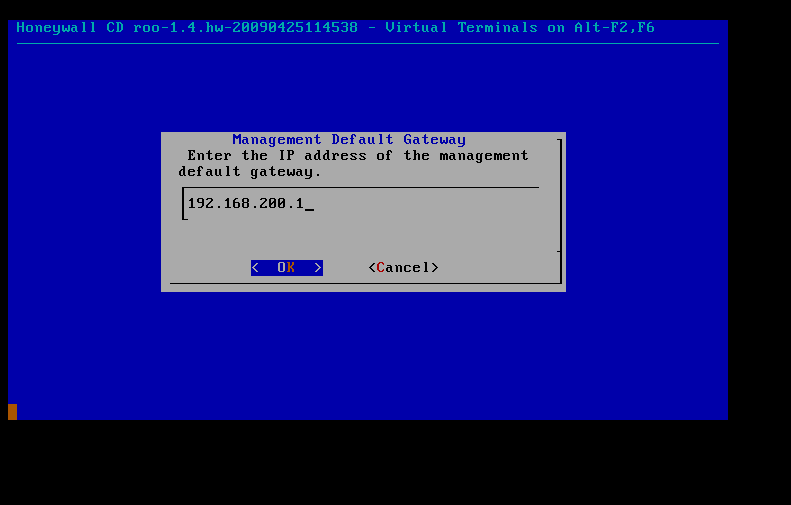

选择 3 Management Gateway

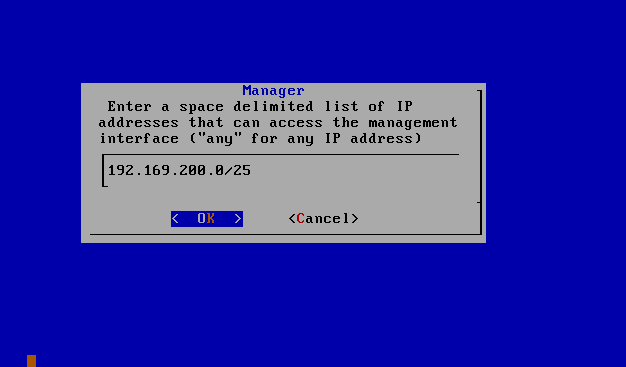

选择 7 Manager,设置可以管理蜜网网关的远程控制端 IP 范围,以 CIDR 格式填写,可有多个 IP 网段,中间用空格分隔

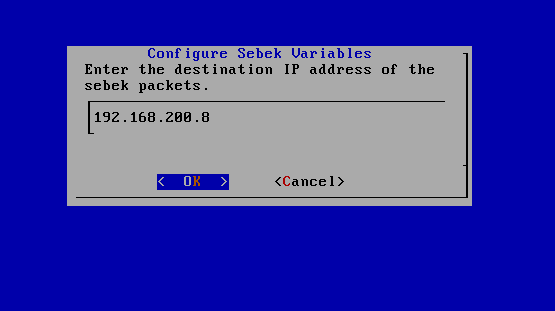

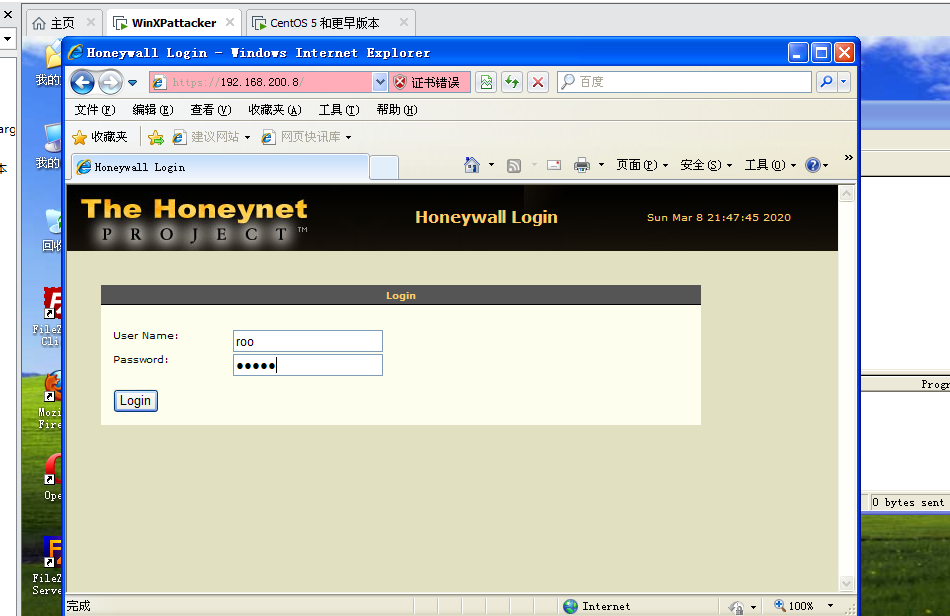

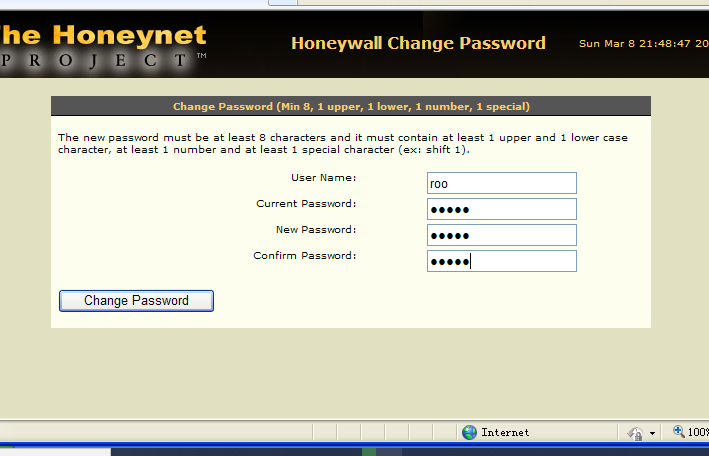

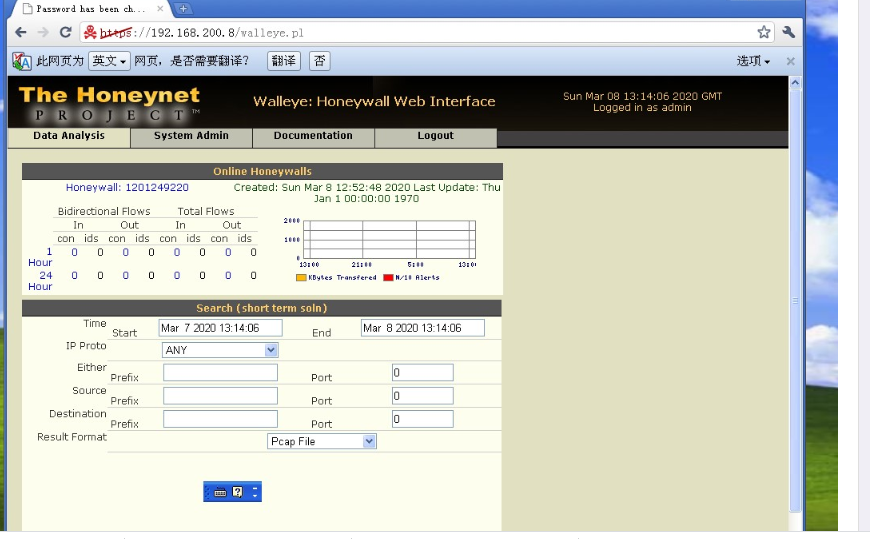

打开windowsAttacker,,浏览器打开https://192.168.200.8,远程登陆:

第一次登陆修改密码:密码改为:Wd;123456

六、测试连通性

在攻击机上ping蜜罐IP

在蜜罐上ping攻击机IP

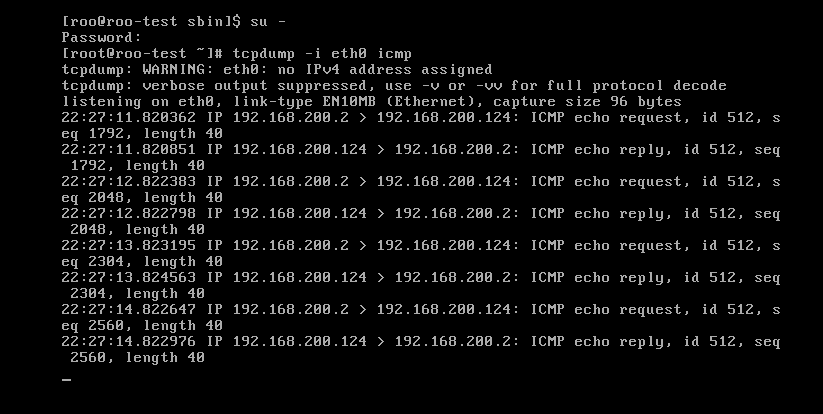

在蜜罐网关上监听ICMP ping是否通过外网口和内网口

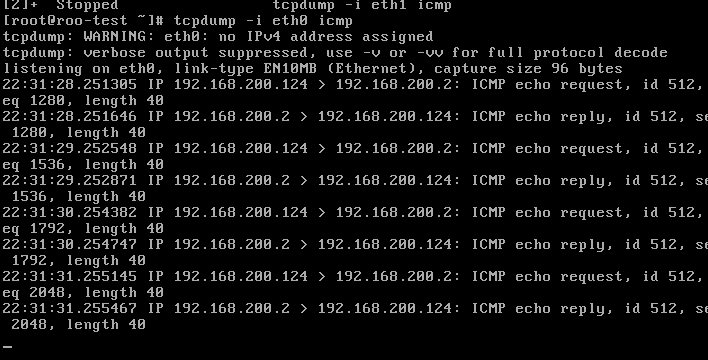

攻击机ping靶机时,tcpdump -i eth0 icmp

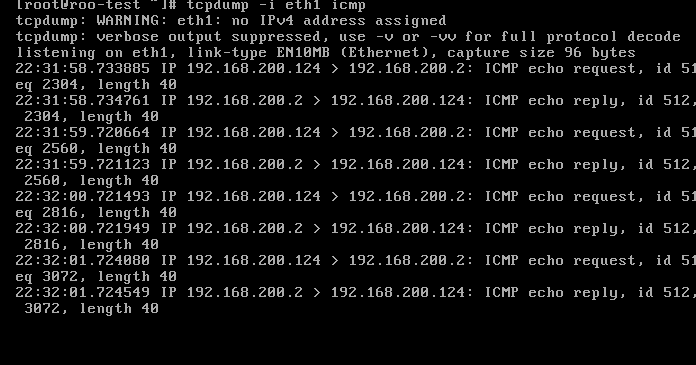

攻击机ping靶机时,tcpdump -i eth1 icmp

靶机ping攻击机时,tcpdump -i eth0 icmp

靶机ping攻击机时,tcpdump -i eth1 icmp

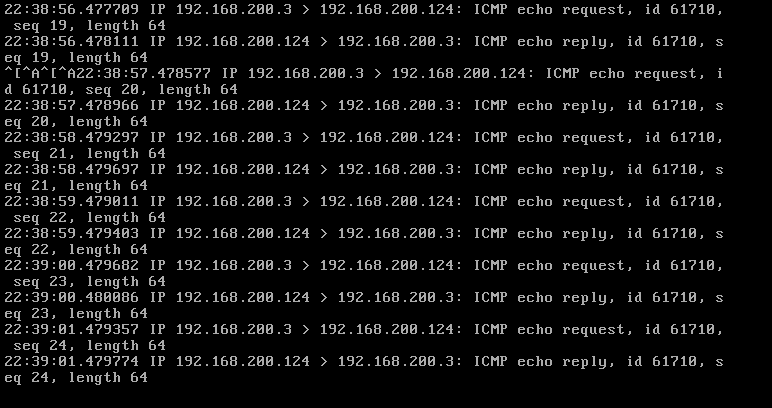

seed ping靶机时

都成功说明连接没有什么问题

2.学习中遇到的问题及解决

中间测试walleye远程访问时一直远程连接不上,经检验是ip地址设置错误。

3.学习感悟、思考等

自己没什么经验,做实验做了好久,要多动手,多实践。