文件上传实例

我们通过访问这个网站,可以知道这是一个幼儿园的网站

我们通过逐个查找系统的子页面,发现在以下2个地方可能会出现文件上传漏洞

这个地方有一个2个图片,我们考虑是否可以通过上传图片马解决这个问题,发现这个地方他是不可以进行操作的

所以我们接着查找文件上传的注入点

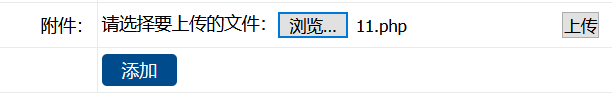

发现这个地方存在文件注入点,我们直接上传一个php的一句话木马,发现上传失败

此时我们考虑它是不是具有前端js的验证,所以我们上传一个jpg的文件,通过bur抓包改包放包完成php文件的上传,发现上传成功

最后我们开始查找这个文件的位置,最后发现图片的位置在:(就是最上面那个小方块)

然后我们查看图片的路径,为了以后便于蚁剑进行连接

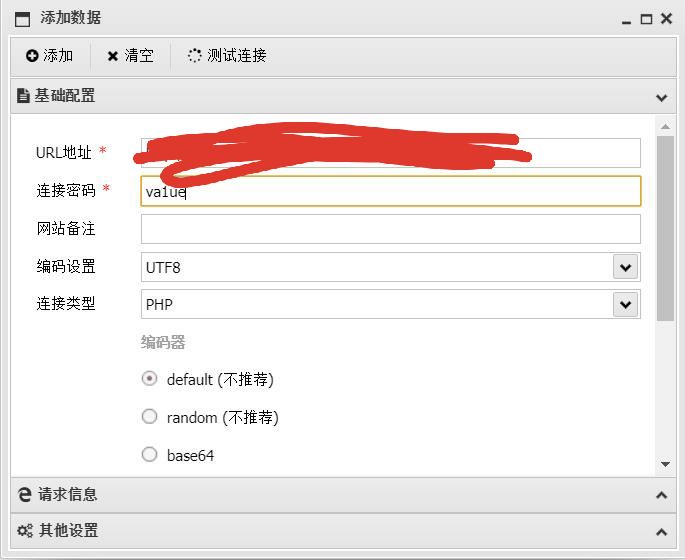

最后我们进行蚁剑连接

此时我们已经获得了相关的权限,可以进行剩余的操作了(对数据库进行操作,控制服务器等)

注:前渗透到这里就可以了,Getshell,Shell一般指的webshell