实战绕过某医院的waf【原创】

作者:风之传说

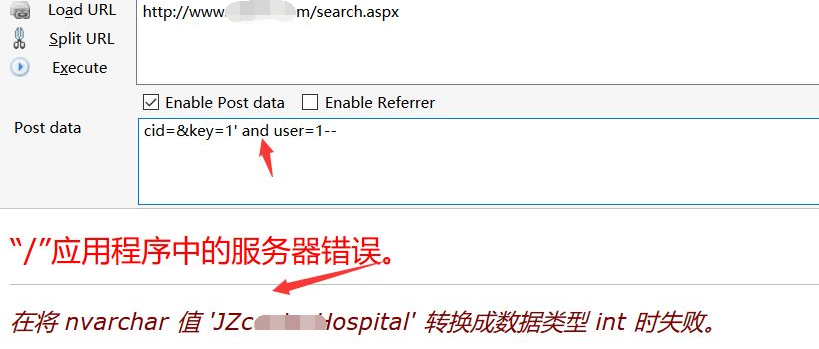

最近遇到一个注入,我们直接来看吧。还是常规的单引号:

是一个很常规的注入。我们来尝试下获取一些信息:

然后发现是有防火墙的,安全狗。安全狗有很多针对php+mysql的绕过方法,比如这样:/*!union/*!select/*! 。但是aspx+mssql却没有相应的语法。在这里,一个个参数绕过很麻烦,

比如 union select 1 from admin 先绕union,然后绕select,最后绕from。 这样测试很浪费时间。 为了节约时间,我们尝试采用post进行提交:

成功绕过。已经不对and 进行拦截了。此次教程就完了?非也。我经过大量的测试发现,有很多安全狗是可以进行post 和cookies进行拦截的。但是此处却不进行拦截,于是:

看到这里就明白了,是管理员未开启post注入。所以,在测试过程中,要进行大胆的尝试。 不要被固有的思维所局限。