BUUCTF:[MRCTF2020]Hello_ misc

题目来源:https://buuoj.cn/challenges#[MRCTF2020]Hello_%20misc

题目给了两个文件

rar加密 先看png

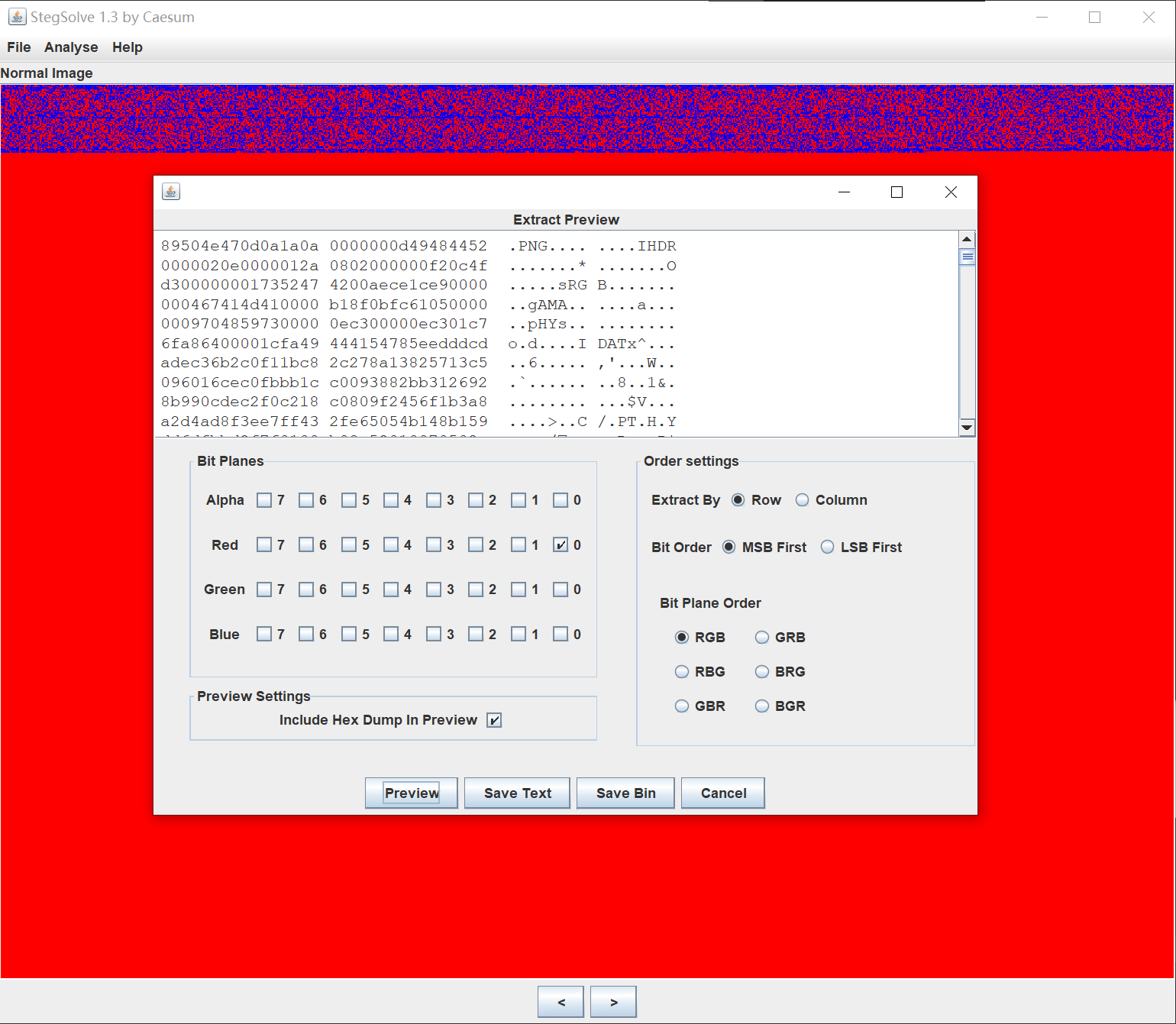

stegsolve发现在red0有隐写

导出png

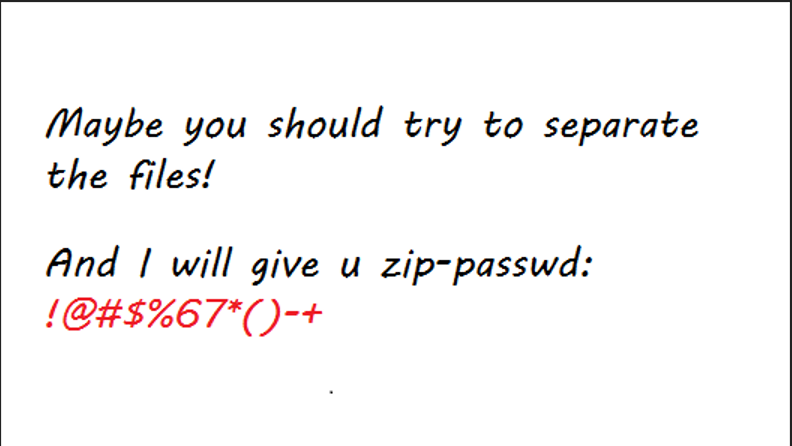

得到一个压缩包密码:!@#$%67*()-+

那么try to restore it.png应该隐藏了一个zip

用binwalk或者foremost分离

得到一个zip 用!@#$%67*()-+解压

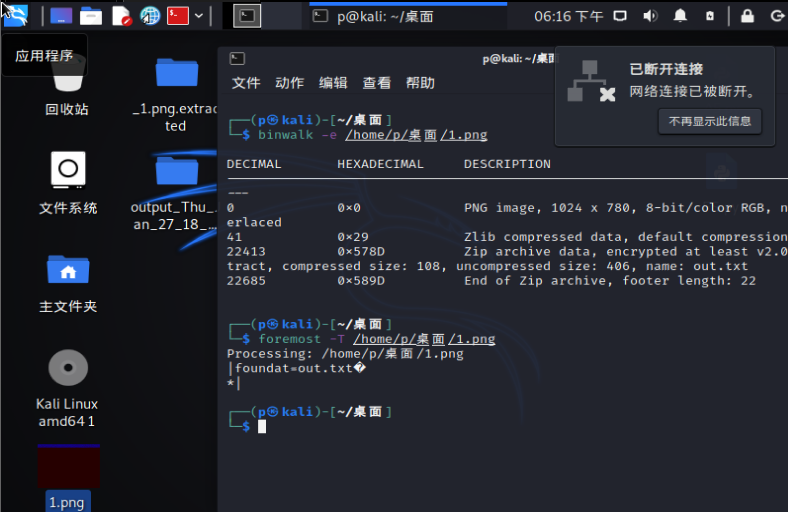

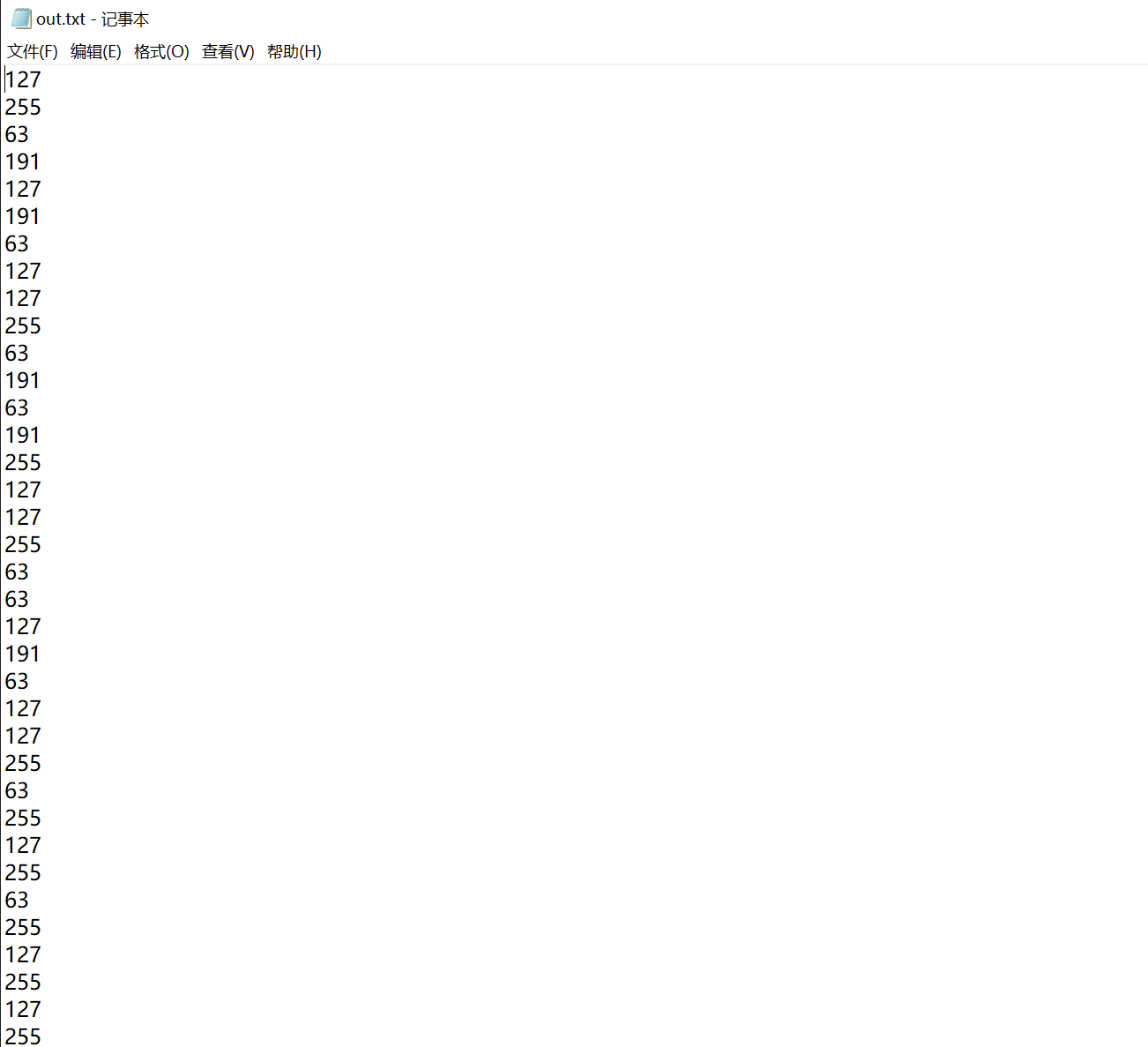

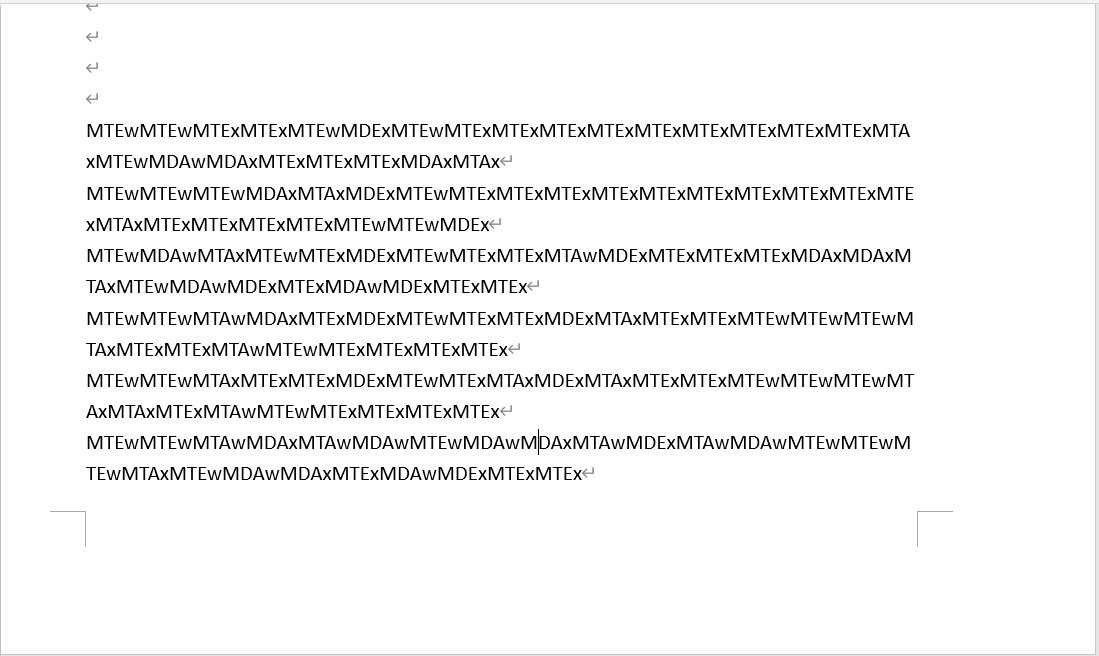

得到如下文本

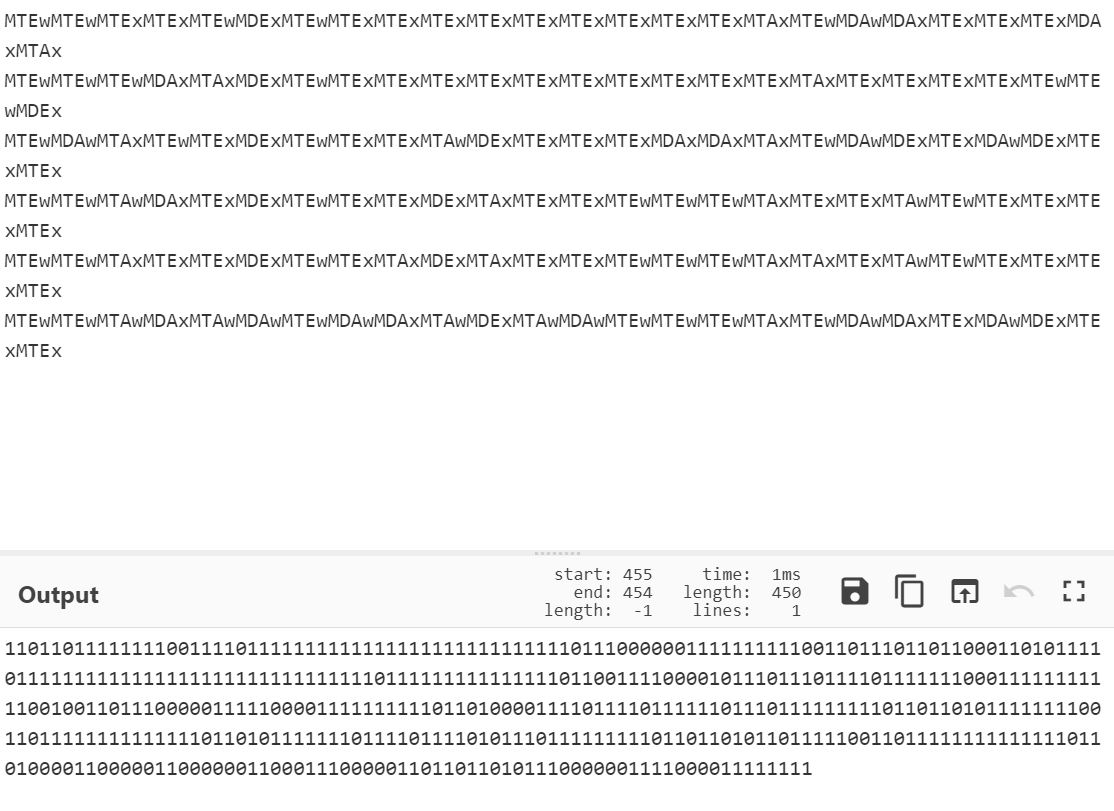

转换为二进制 取前两位

以四个两位二进制为一组转换为十进制再转换为字符

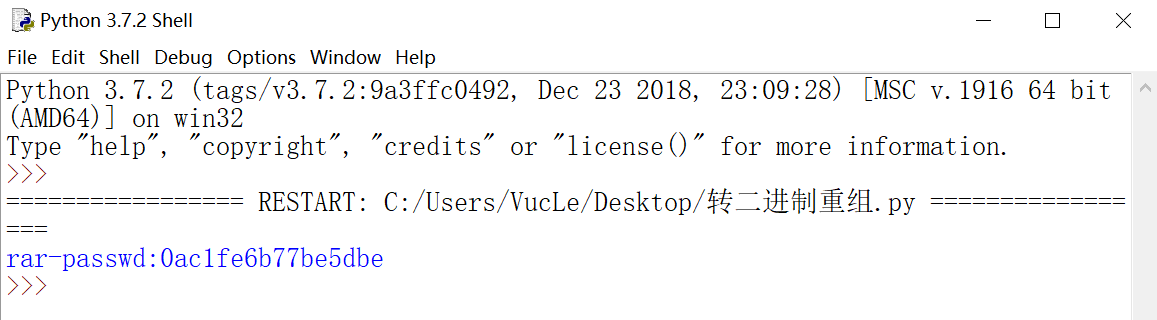

with open('out.txt') as a_file: content = [x.strip() for x in a_file.readlines()] bins = [] for i in content: bins.append(bin(int(i))[2:].zfill(8)[:2]) stringBins = ''.join(bins) num = 0 flag = '' for i in range(int(len(stringBins)/8)): flag+=chr(int(stringBins[num:num+8],2)) num+=8 print(flag)

得到rar的加密密码:0ac1fe6b77be5dbe

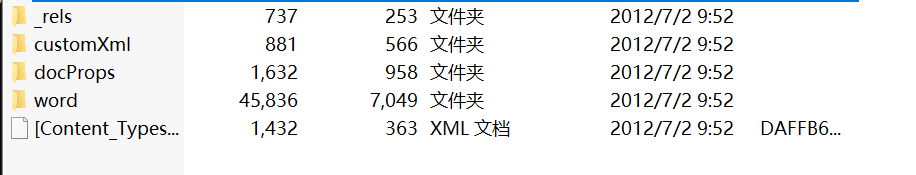

解压后得到一个zip 点进去很明显的doc文档

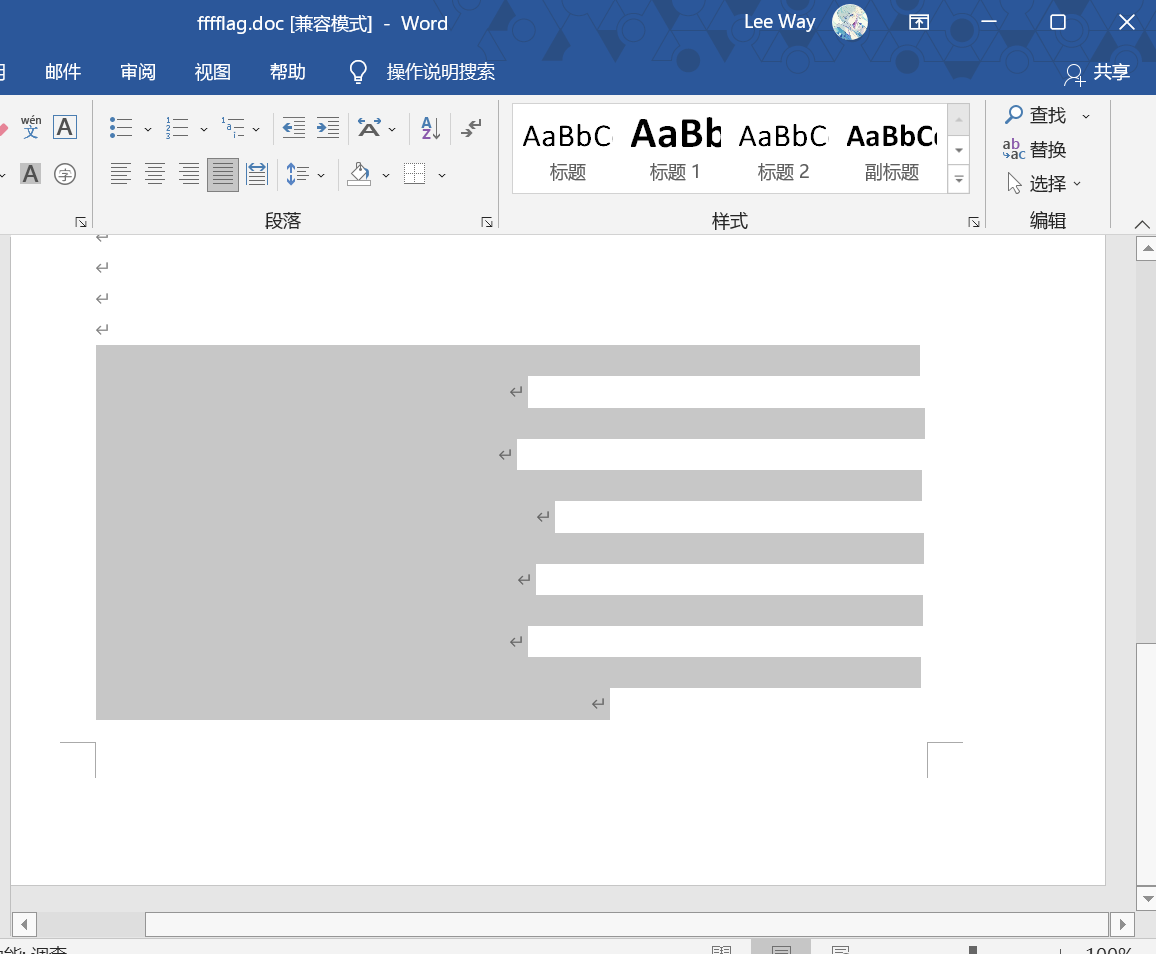

改后缀打开

将字体改为深色

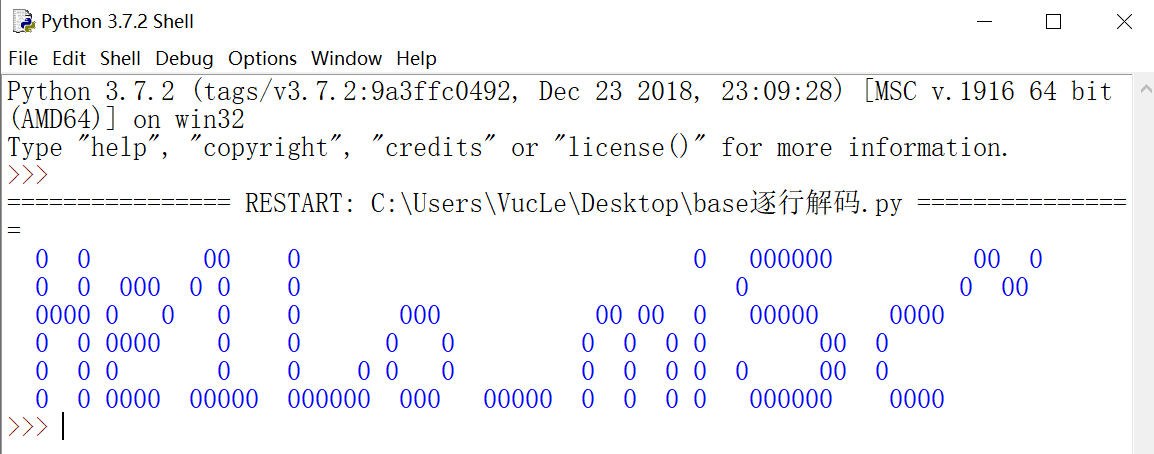

base64编码 但直接解码会破坏形状

贴个脚本

import base64 with open('2.txt','r') as file: for i in file.readlines(): line = str(base64.b64decode(i),'utf8') print(line.replace('1',' '))//将1替换为空格

得到

flag{He1Lo_mi5c~}

参考:https://blog.csdn.net/mochu7777777/article/details/109680577

浙公网安备 33010602011771号

浙公网安备 33010602011771号