20199322 2019-2020-2 《网络攻防实践》第三周作业

| 一些问题 | 简单的解答 |

|---|---|

| 这个作业属于哪个课程 | 网络攻防实践 |

| 这个作业的要求在哪里 | 作业要求 |

| 参考文献 | 一些网络资源 |

知识点梳理和总结

第三章主要讲了怎么收集一些浅显的网络资源,并且介绍了三种方法,分别是:网络踩点、网络扫描、网络查点。

网络踩点的技术手段

- web信息搜索与挖掘

- DNS与IP查询

- 网络拓扑侦察

网络扫描的类型

- 主机扫描

- 端口扫描

- 系统类型探查

- 漏洞扫描

网络查点的方式

- 网络服务旗标抓取

- 网络服务查点

开始实践

实践一

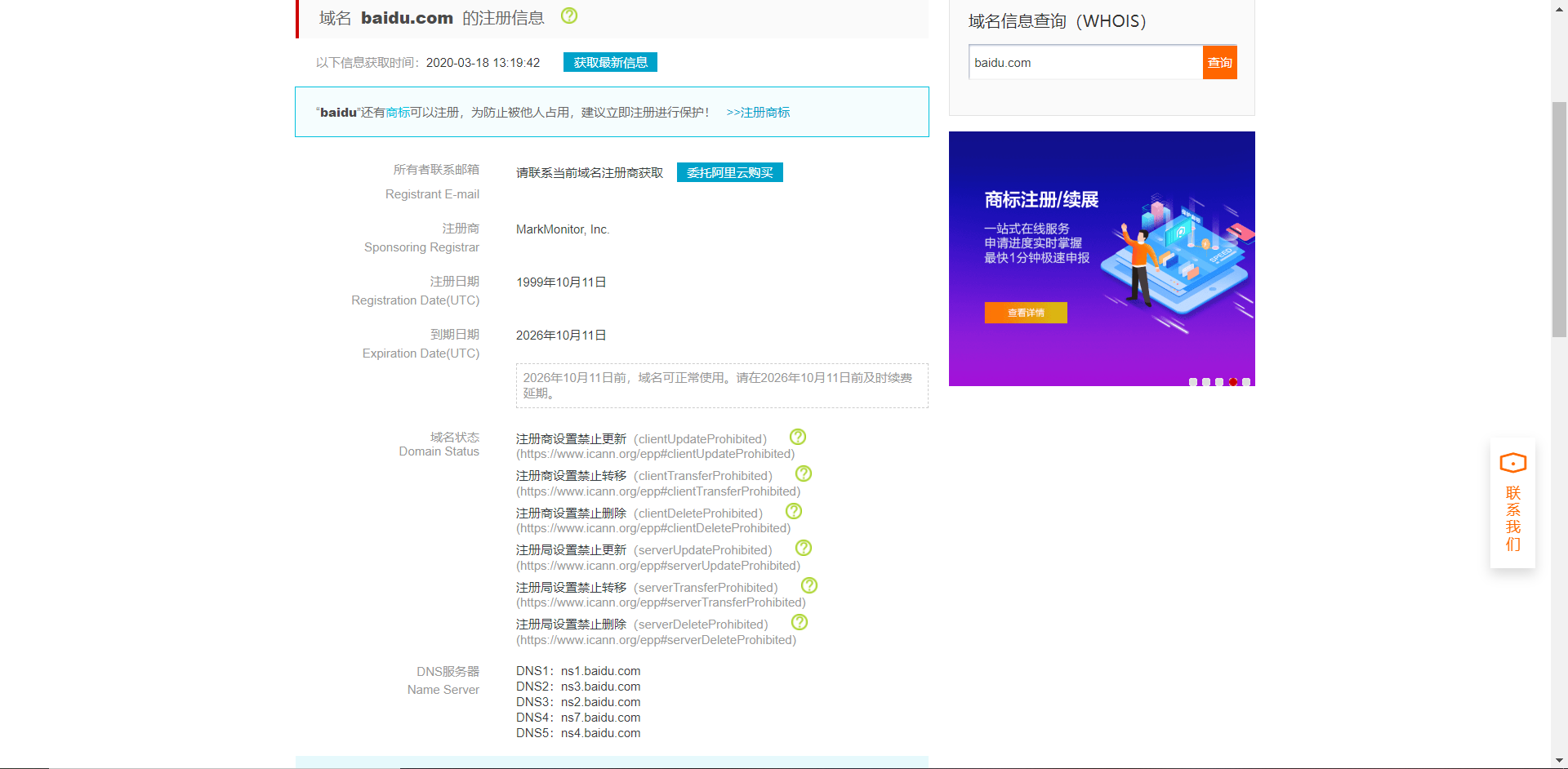

从google.com、g.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人以及联系方式

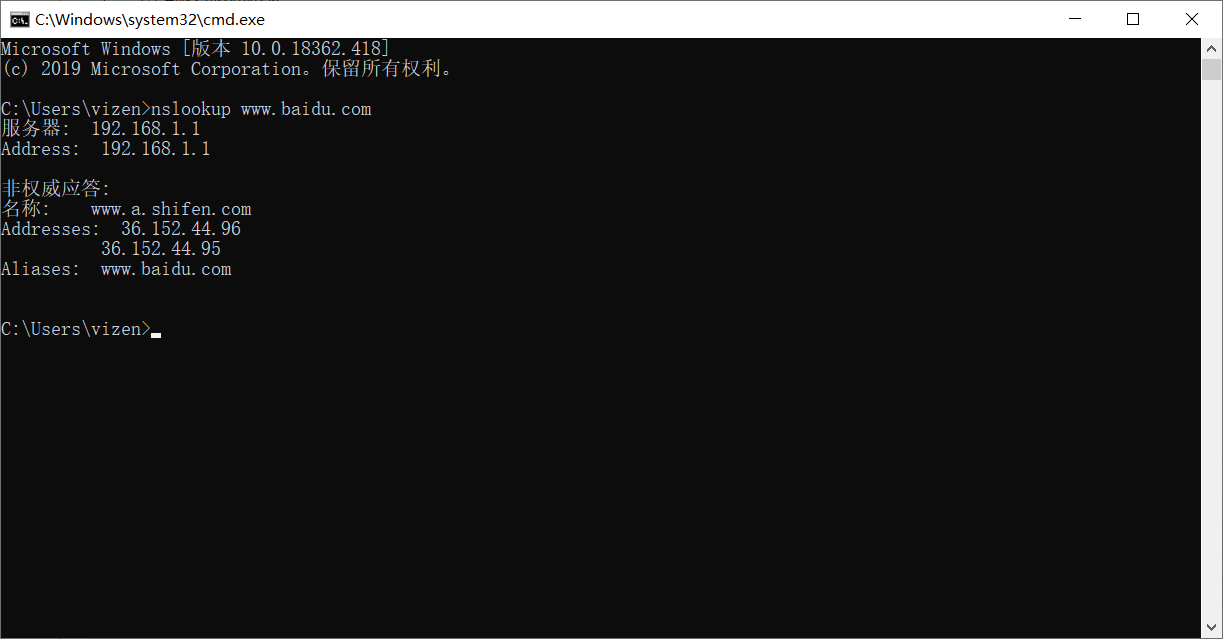

- 该域名对应的IP地址

- IP注册人地址以及联系方式

- IP地址所在国家、城市和具体地理位置

- 现在国内的域名基本上被阿里云等国内域名商垄断了,所以直接去阿里云上查询即可,以百度为例。

- 查询IP的话,知道具体的指令就行了。

- 一般来说,现在只说域名注册人,毕竟几乎没有人用ip来访问你的网站,具体的信息,在上面两张图都有,不再赘述。

实践二

- 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,把那个查询获取该好友所在的具体地理位置。

- 个人感觉实践二已经游离在法律的灰色地带了,利用工具去获取别人封装的东西,进而得到一些隐私数据,本身不道德。

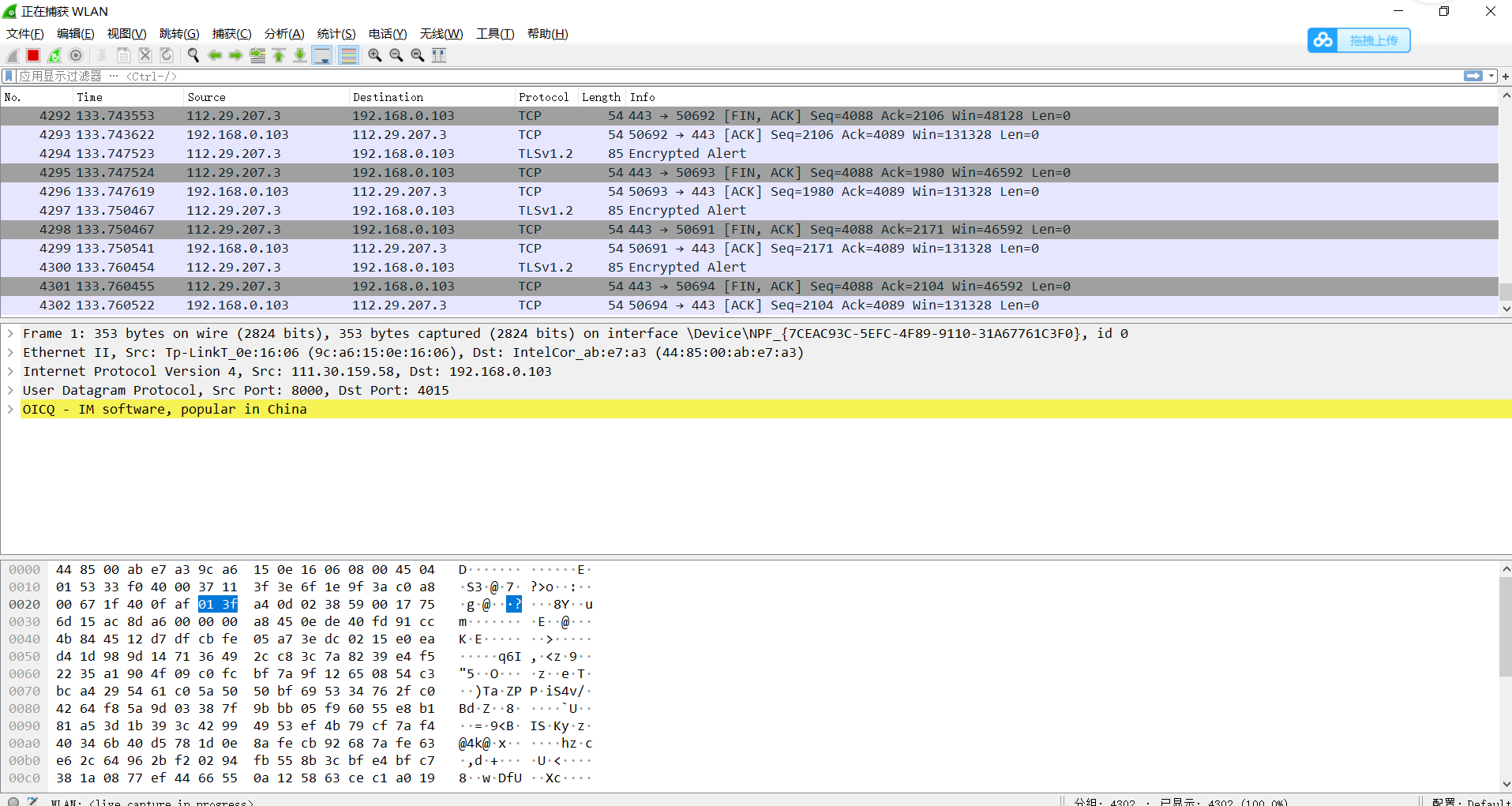

- 既然是抓取ip地址,一定要选择对网络,笔记本一般使用的是WLAN

- 此时已经能看到数据在流动了

- 腾讯似乎对消息记录进行加密了,获取的都是一些垃圾信息,没什么用。

- 用wireshark抓QQ语音包大同小异,所有用这种方法抓取的应该全都失败了。

实践二补充

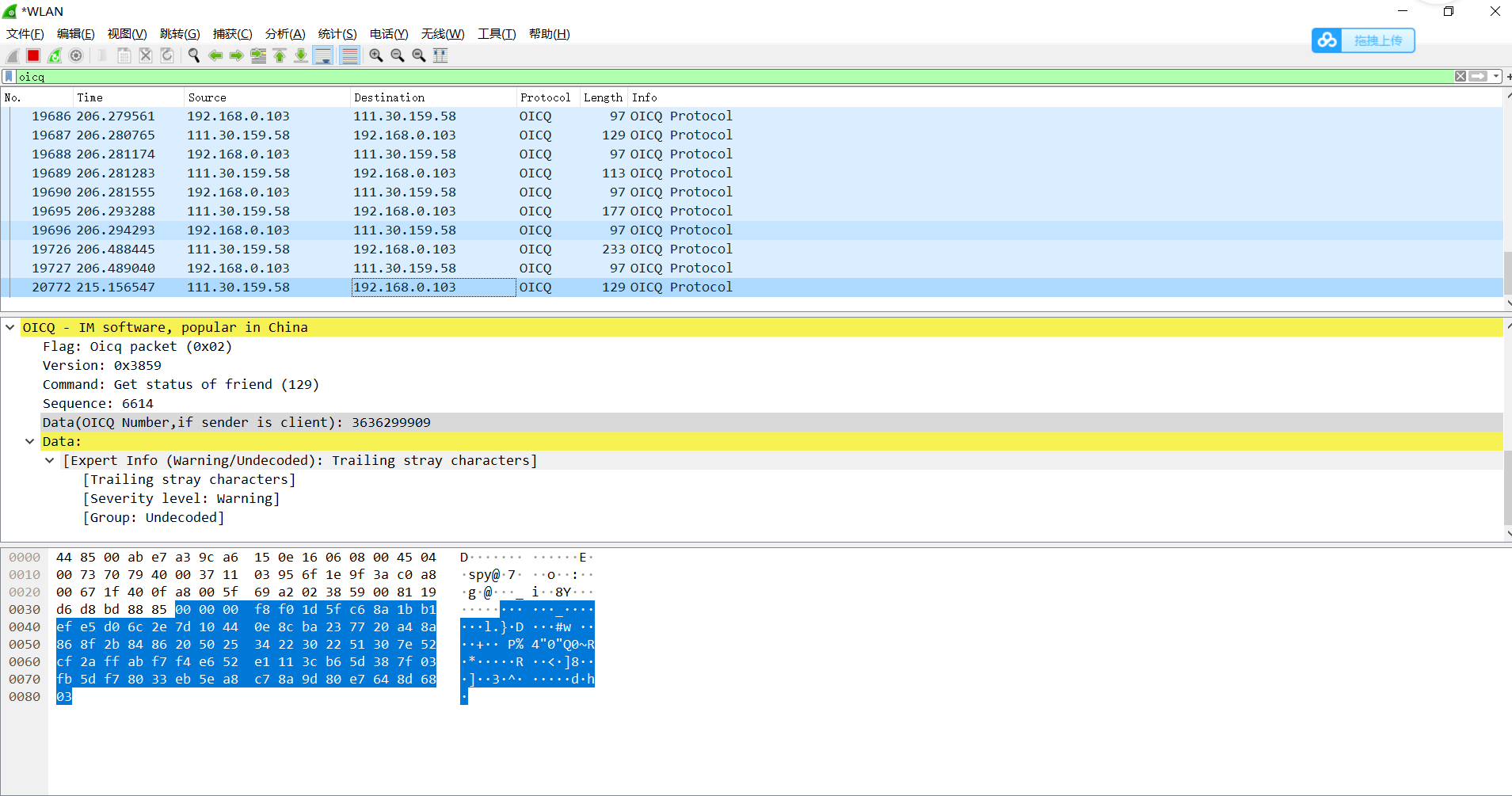

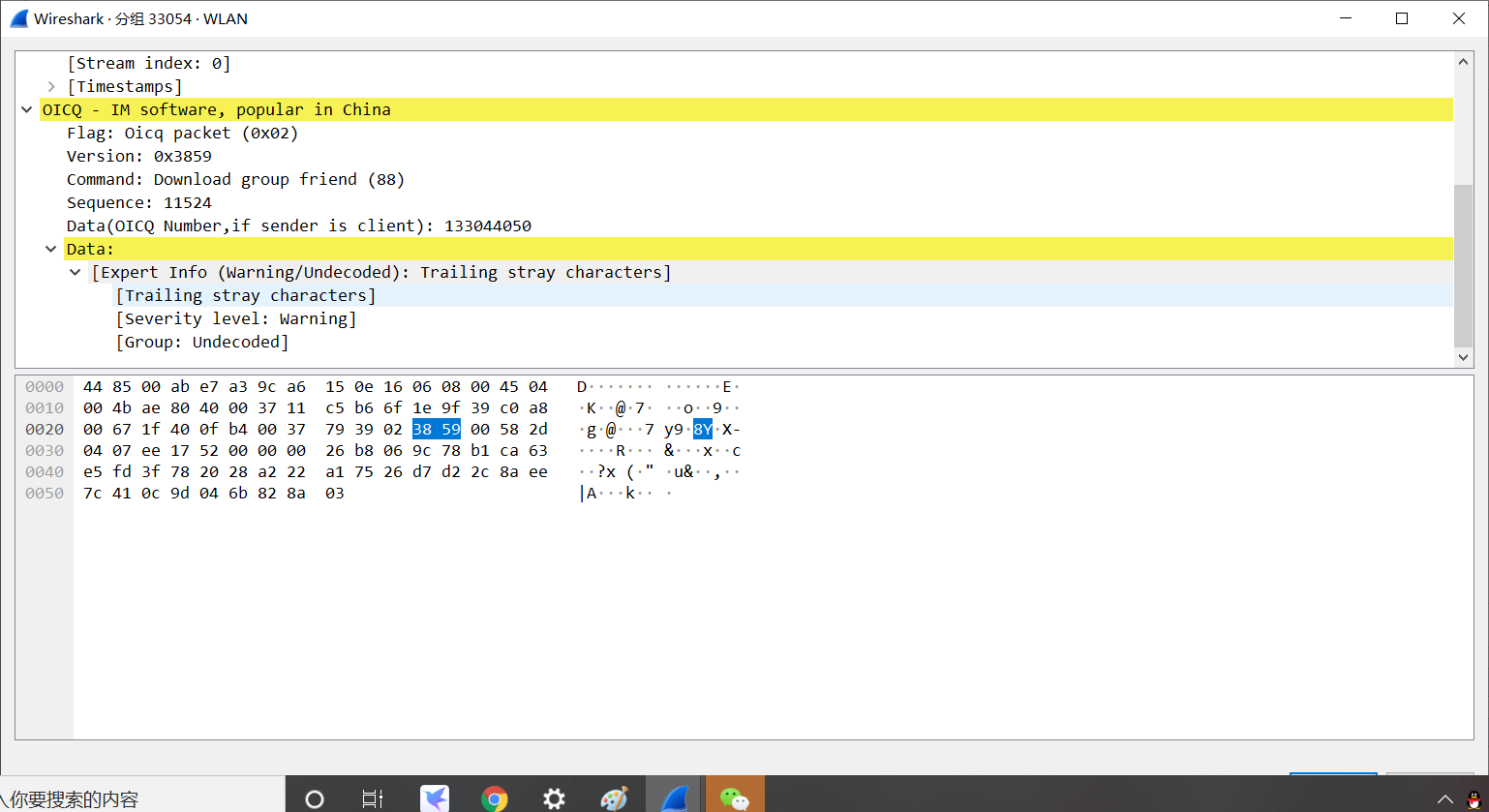

- 本身QQ语音属于QQ,在wireshark上搜寻OICQ就行了,结果其实是并没有什么效果,后来我在网络上查询,需要如图设置

- 本身这个020048是什么意思呢?网络资源没有提及。试了几个同学的IP,还是比较符合的,但是也跟网络有关系。

实践三

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃?

- 靶机开放了哪些TCP和UDP端口?

- 靶机安装了什么操作系统,版本是多少?

- 靶机上安装了哪些服务?

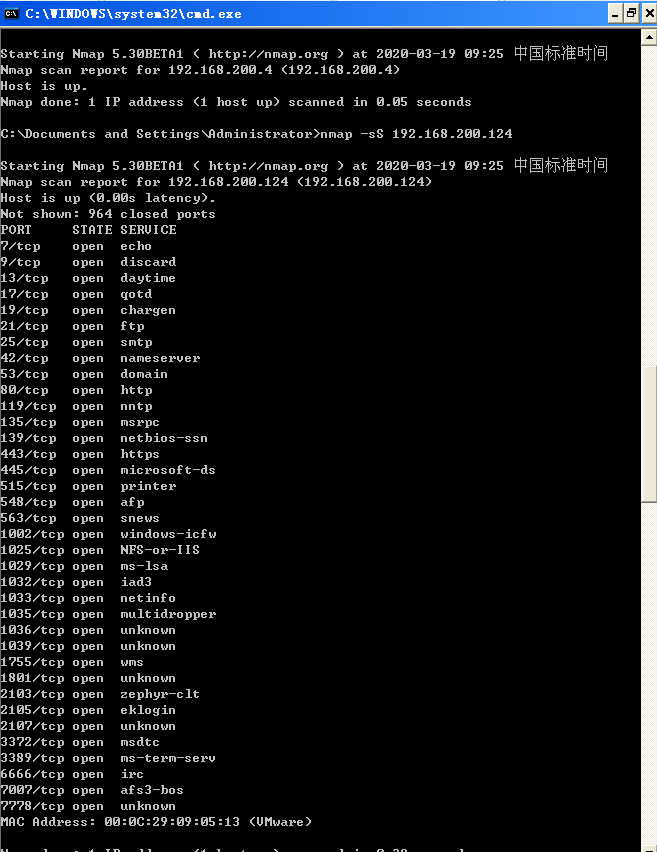

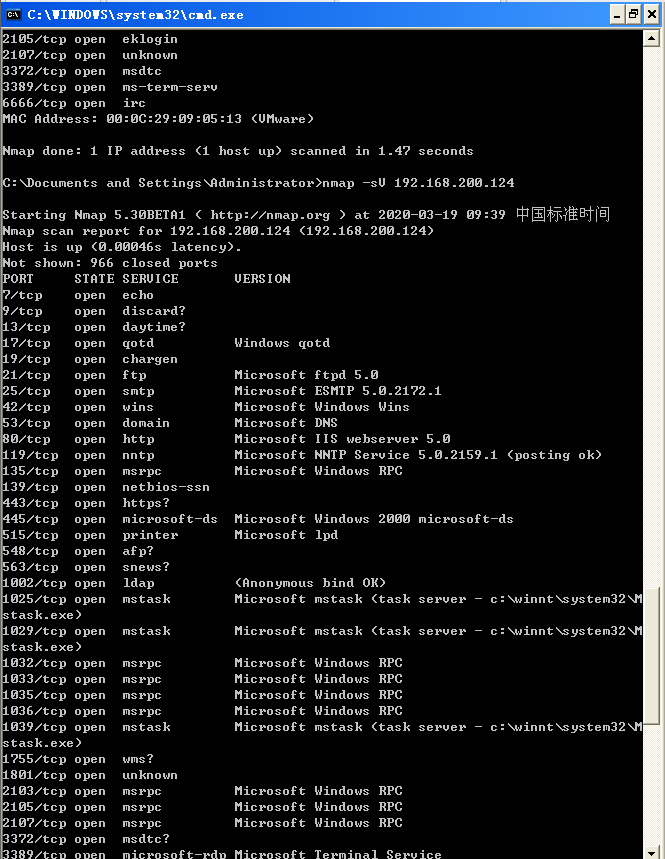

- 先看看靶机的ip,是192.168.200.124

- 然后在攻击机里进行端口扫描 nmap -sP 192.168.200.124

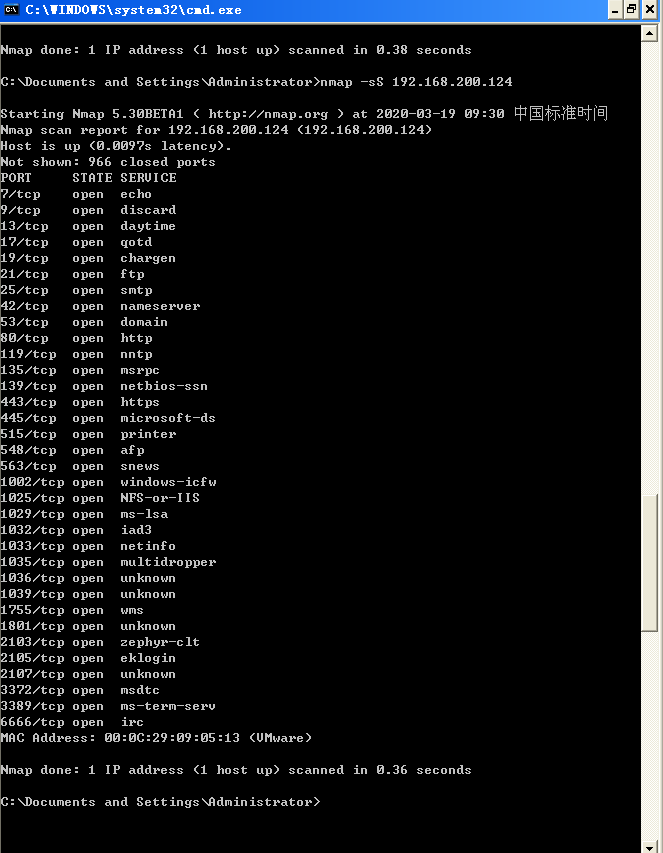

- 下面进行半开放扫描(非三次握手的TCP扫描) nmap -sS 192.168.200.124

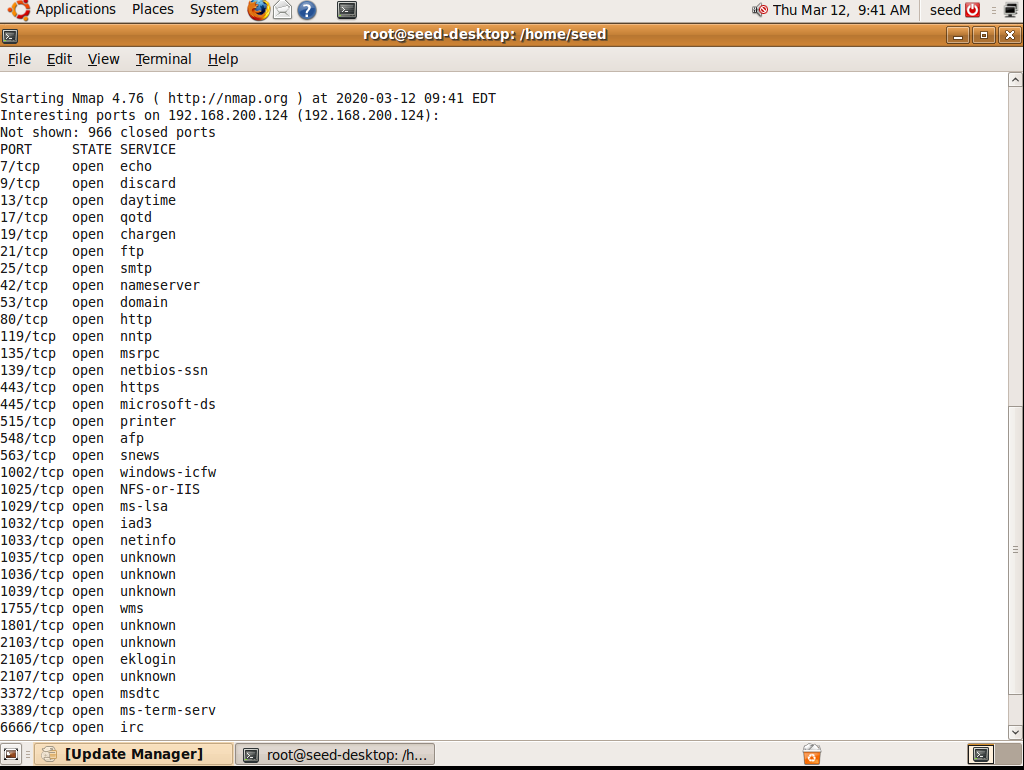

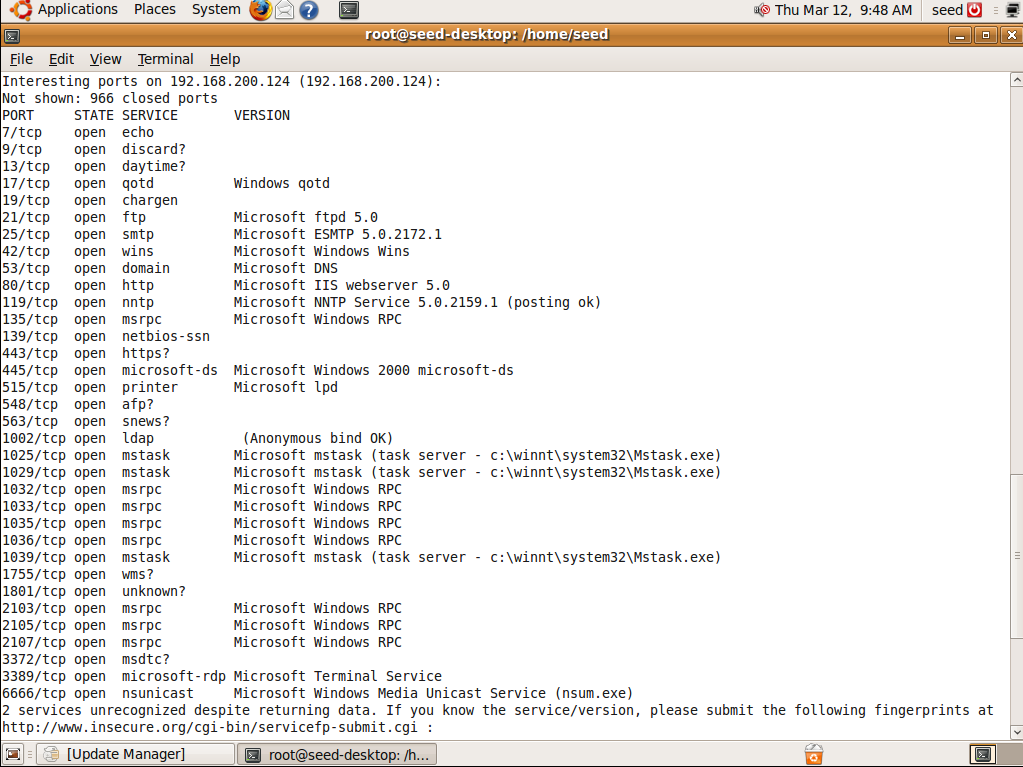

可以看到最下面少了几行- 用SEED扫描靶机端口试试看

- 分别用SEED和WINXP看看操作系统版本

实践四

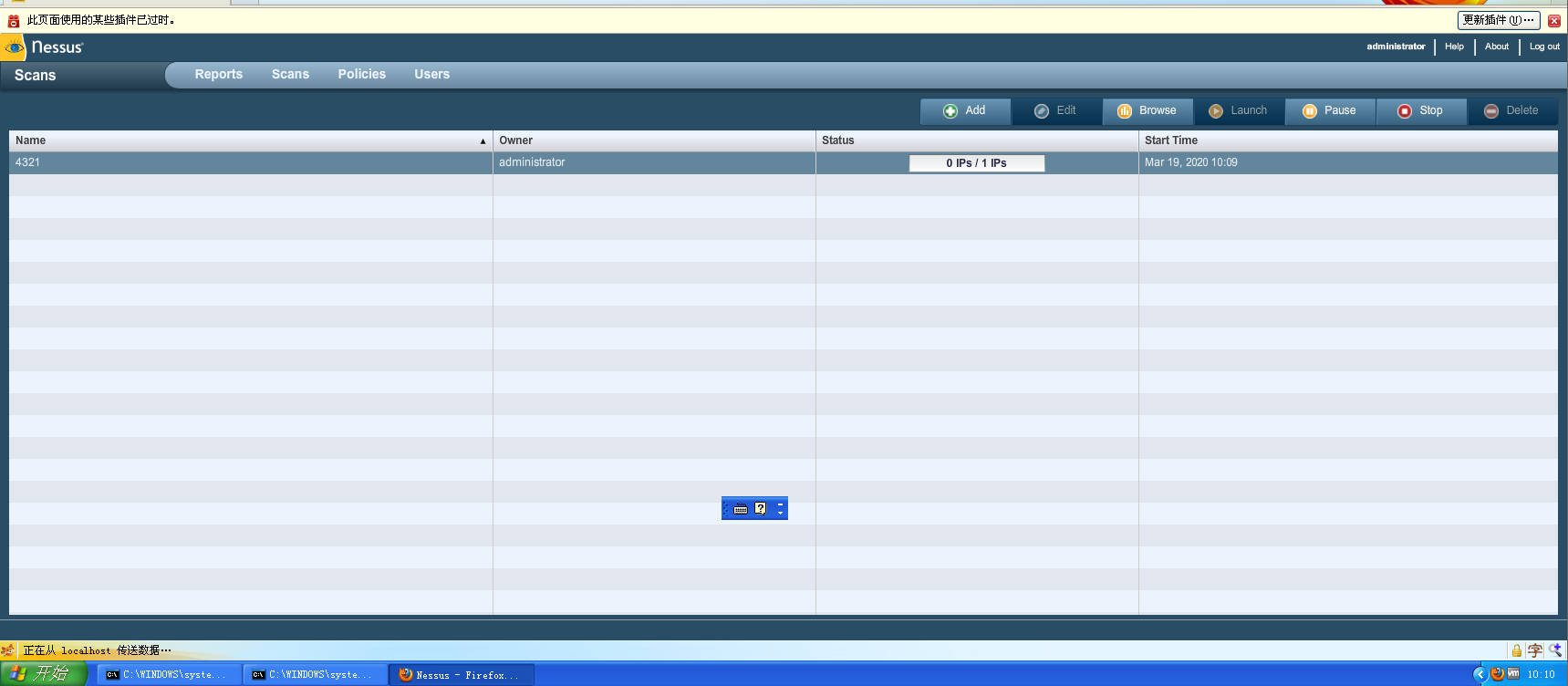

使用Nessus开源软件对靶机环境进行扫描,并回答以下问题:

- 靶机上开放了哪些端口?

- 靶机各个端口上网络服务存在哪些安全漏洞?

- 你认为如何攻陷靶机环境,以获得系统访问权?

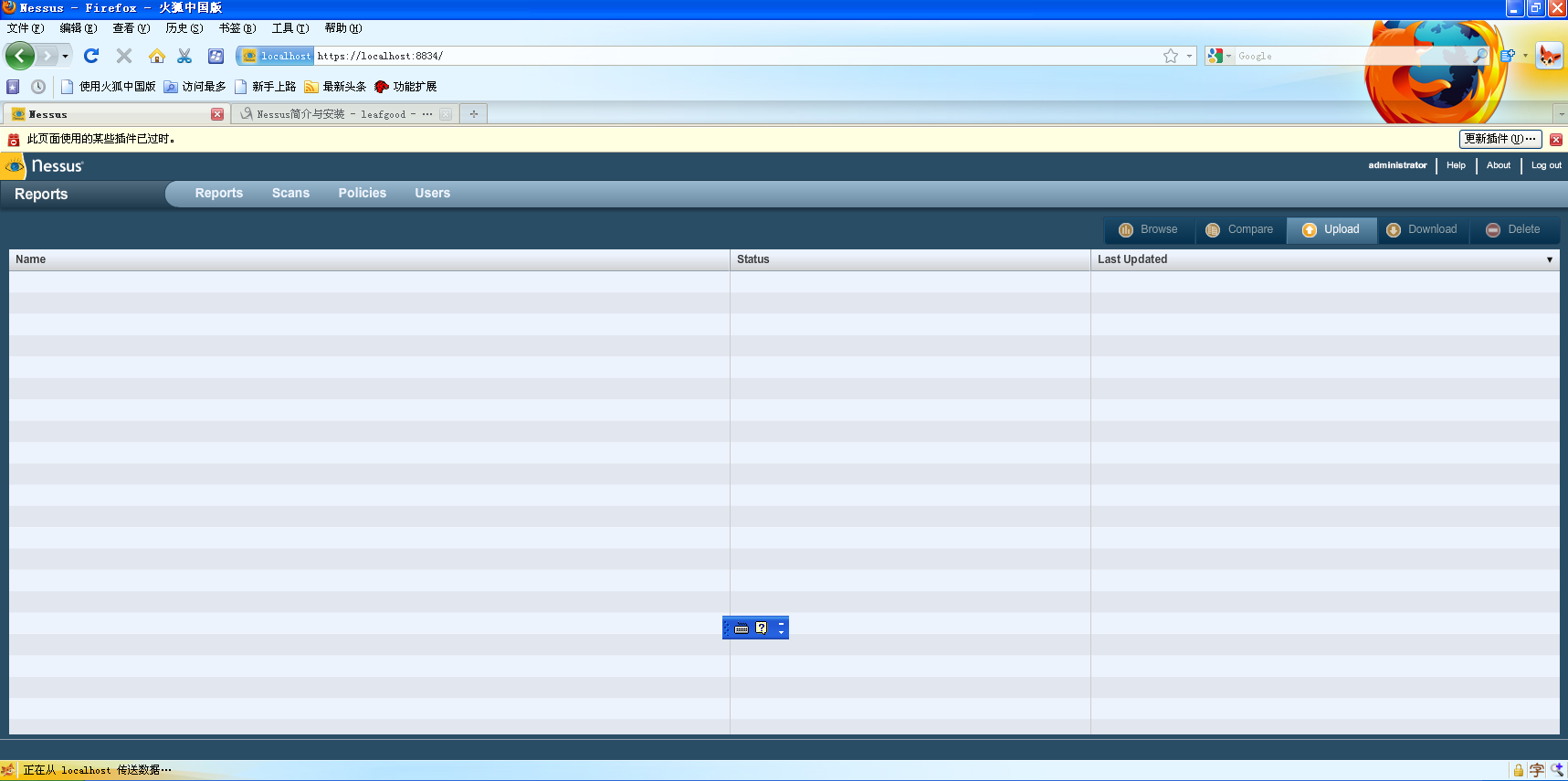

- 在WINXP上打开Nessus,账号密码都是现成的,账号:administrator 密码:mima1234

- 添加一个策略1234,然后一点往后点,submit之后,关掉这个网页,然后重新打开,你会发现这个policy里有1234了

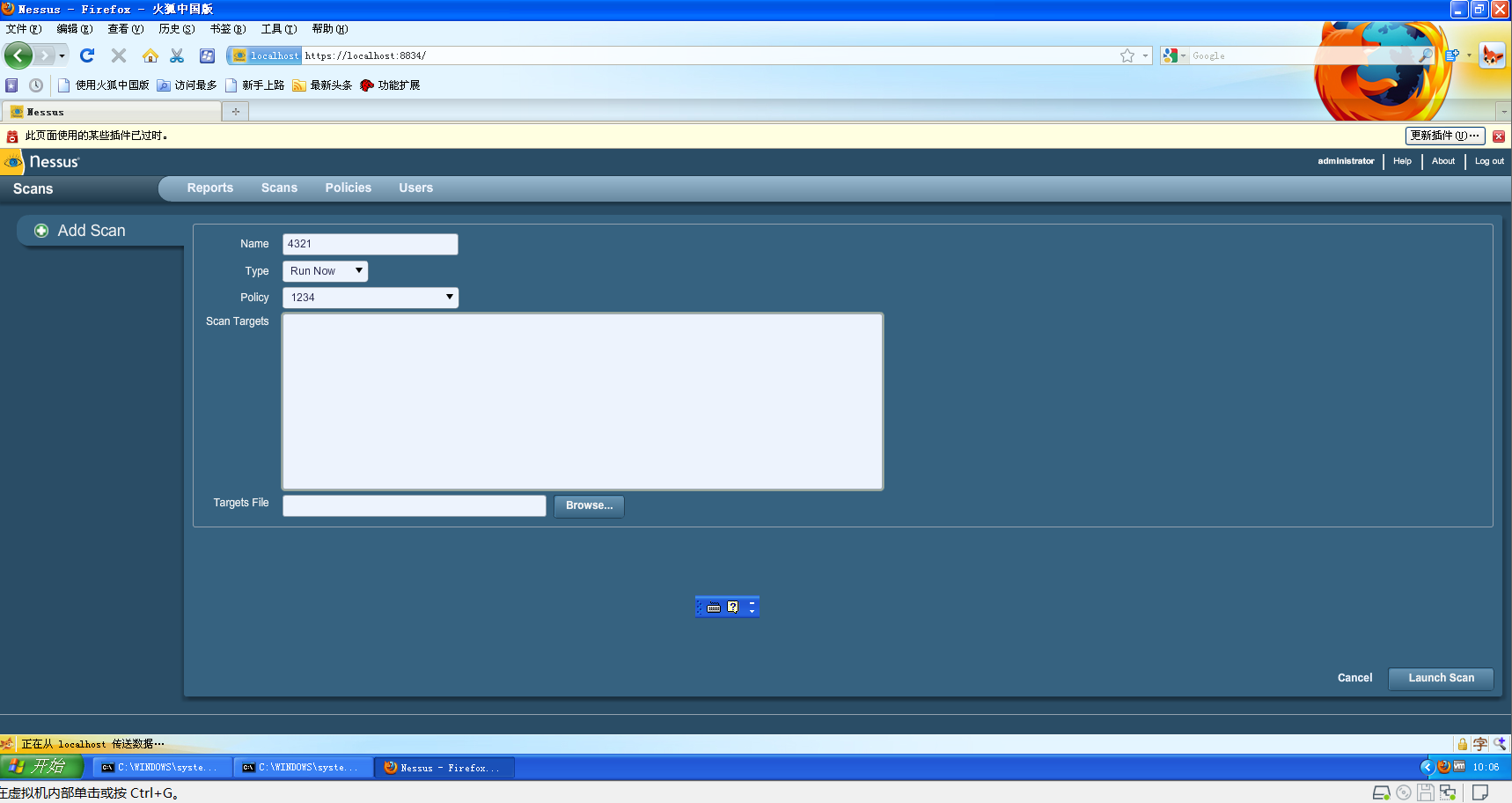

- 继续添加一个扫描主机4321,Scan Targets 填写127.0.0.1,这个地址是LOOPBACK ADDRESS,用来测试用的,然后关掉这个网页,重新打开

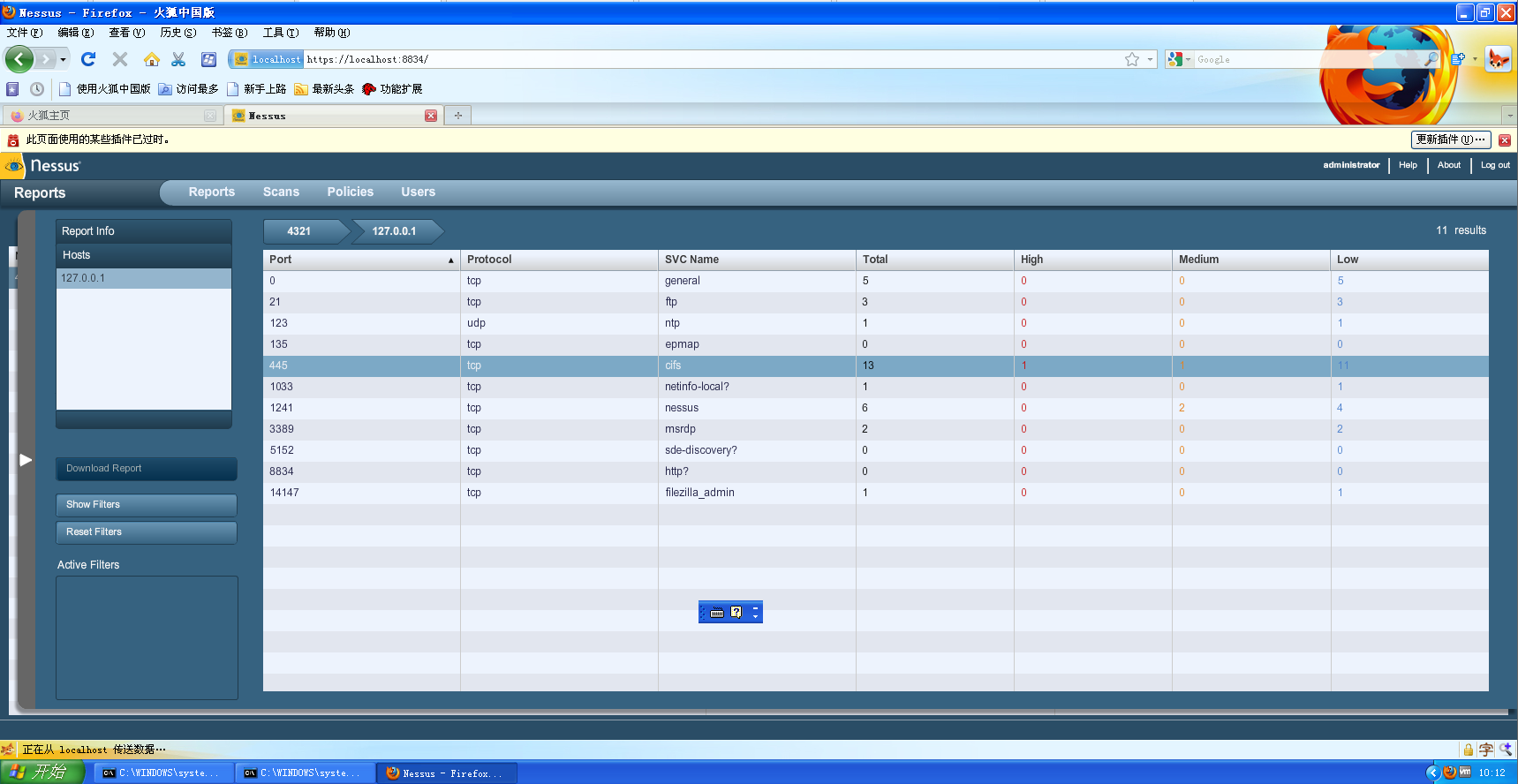

- 扫描一下,还是能发现不少东西的

- 打开445端口看看

TCP有很多个端口,其中445端口,我们可以利用它访问局域网内的共享文件夹,我觉得如果想攻击靶机环境的话,可以从TCP/445端口考虑。

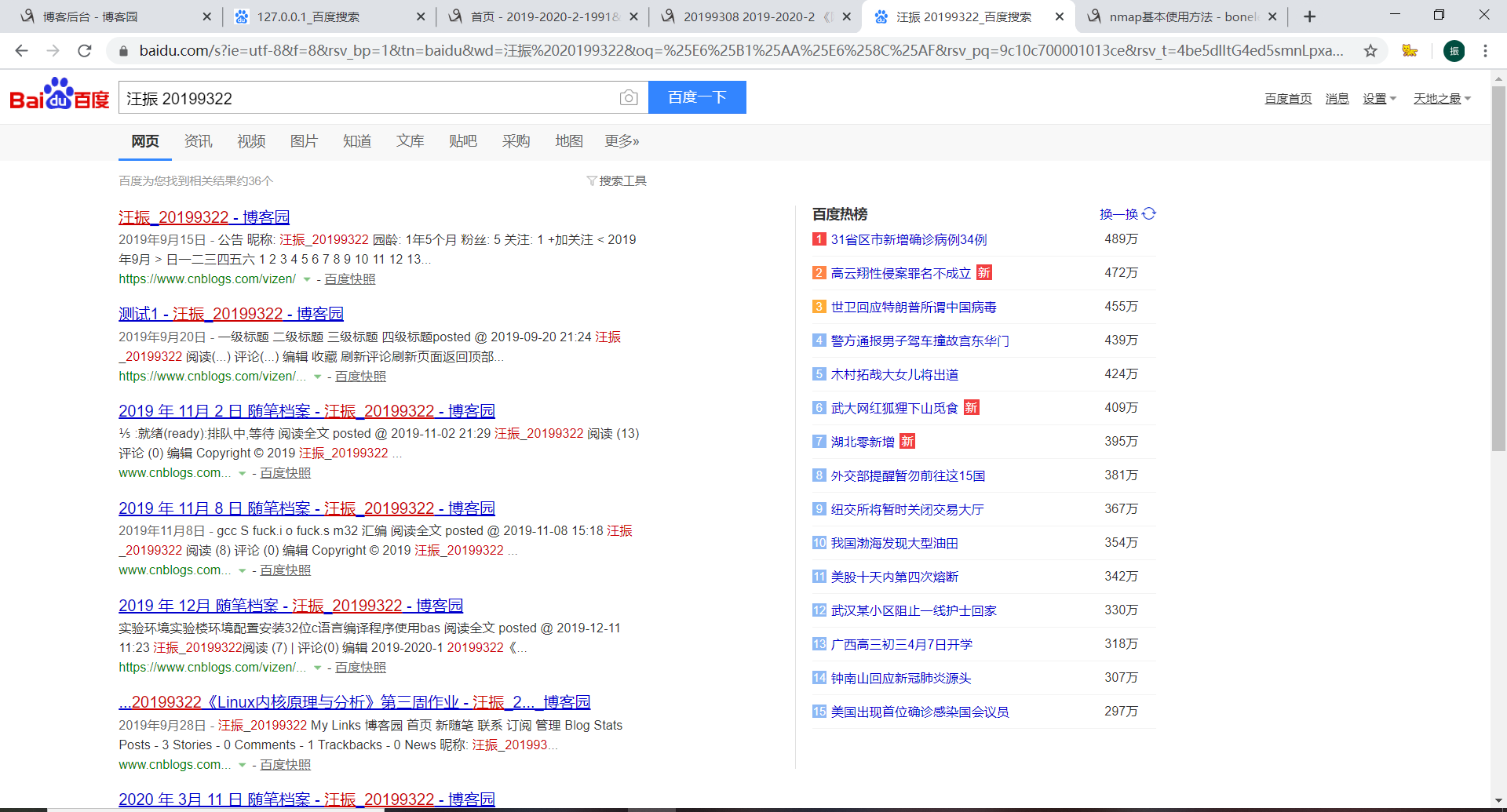

实践五

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

一个小透明,能有什么存在感呢?

本次实验总结

很多实验操作还是不是特别的熟悉,希望以后能改进吧,这次又学习了两个专业软件的使用,还是可以的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号