Nginx 解析漏洞复现

Nginx 解析漏洞复现

漏洞成因#

该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

1、由于nginx.conf的错误配置导致nginx把以".php"结尾的文件交给fastcgi处理,为此可以构造http://172.168.30.190/uploadfiles/hacker.png/XXXX.php ,其中hacker.png是我们上传的包含PHP代码的图片文件。

2、但是fastcgi在处理"XXXX.php"文件时发现文件并不存在,这时php.ini配置文件中cgi.fix_pathinfo=1 发挥作用,这项配置用于修复路径,如果当前路径不存在则采用上层路径。为此这里交由fastcgi处理的文件就变成了"/test.png"。

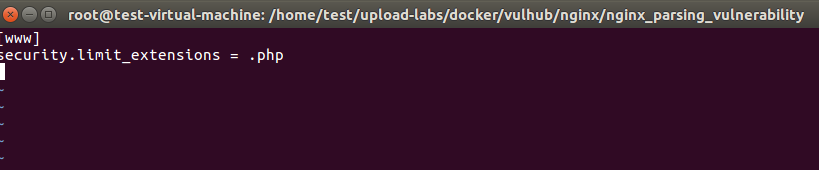

3、 最重要的一点是php-fpm.conf中的security.limit_extensions配置项限制了fastcgi解析文件的类型(即指定什么类型的文件当做代码解析),此项设置为空的时候才允许fastcgi将".png"等文件当做代码解析。

注:限制fpm允许解析的脚本扩展名。此设置可以预防web服务器配置的错误。应当限制fpm仅仅解析.php扩展名,阻止恶意用户使用其他扩展名运行php代码。默认值:.php

漏洞环境#

vulhub docker

vulhub/nginx/nginx_parsing_vulnerability

docker-compose up -d

靶机:172.168.30.190

- Nginx 1.19.6

- PHP 7.x最新版

漏洞复现#

访问http://172.168.30.190/uploadfiles/nginx.png

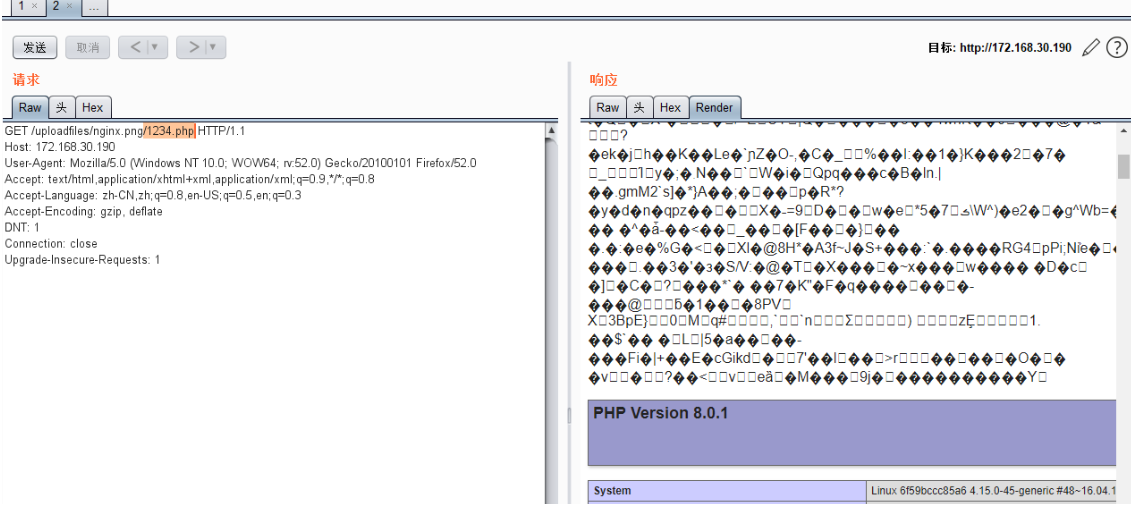

抓包改包后 服务器返回 将图片解析后的结果返回 这里是因为图片里有一句

访问http://172.168.30.190/index.php上传图片,然后抓包改包

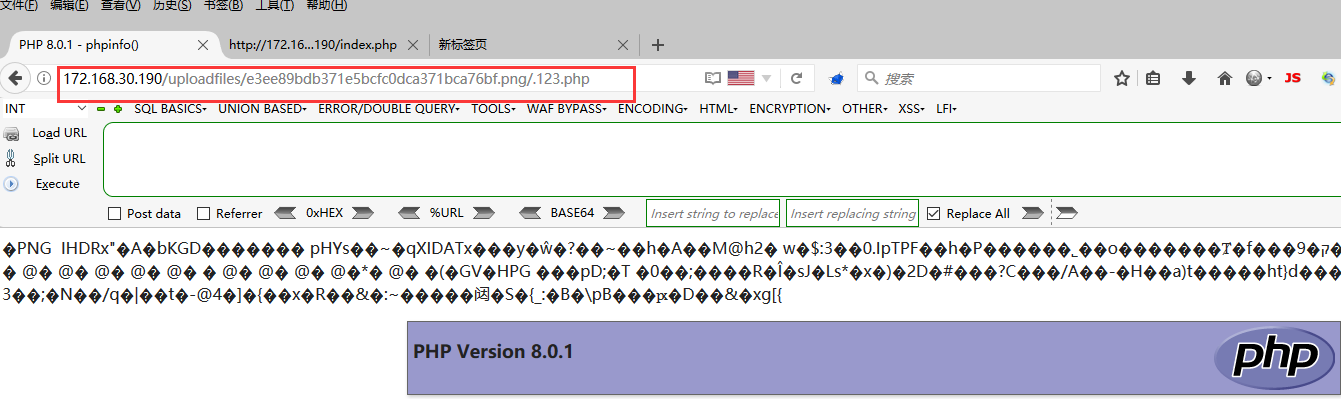

服务器返回文件位置 浏览器访问

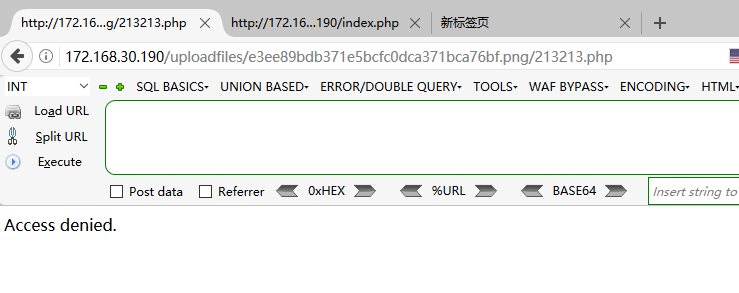

http://172.168.30.190/uploadfiles/e3ee89bdb371e5bcfc0dca371bca76bf.png/.XXXX.php

发现在图片中的插入的php代码被fast-cgi程序解析

修复方法#

在nginx配置文件php-fpm.conf中将“security.limit_extensions = ”参数更改为 “.php“ 然后重启服务

docker-compose restart

我这里是重启容器

再次访问被拒绝

参考

[1] https://vulhub.org/#/environments/nginx/nginx_parsing_vulnerability/

作者:vivovox

出处:https://www.cnblogs.com/vivovox/p/14313951.html

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 浏览器原生「磁吸」效果!Anchor Positioning 锚点定位神器解析

· 没有源码,如何修改代码逻辑?

· 一个奇形怪状的面试题:Bean中的CHM要不要加volatile?

· [.NET]调用本地 Deepseek 模型

· 一个费力不讨好的项目,让我损失了近一半的绩效!

· 百万级群聊的设计实践

· 永远不要相信用户的输入:从 SQL 注入攻防看输入验证的重要性

· 全网最简单!3分钟用满血DeepSeek R1开发一款AI智能客服,零代码轻松接入微信、公众号、小程

· .NET 10 首个预览版发布,跨平台开发与性能全面提升

· 《HelloGitHub》第 107 期