【dvwa攻略】安全等级low——爆破

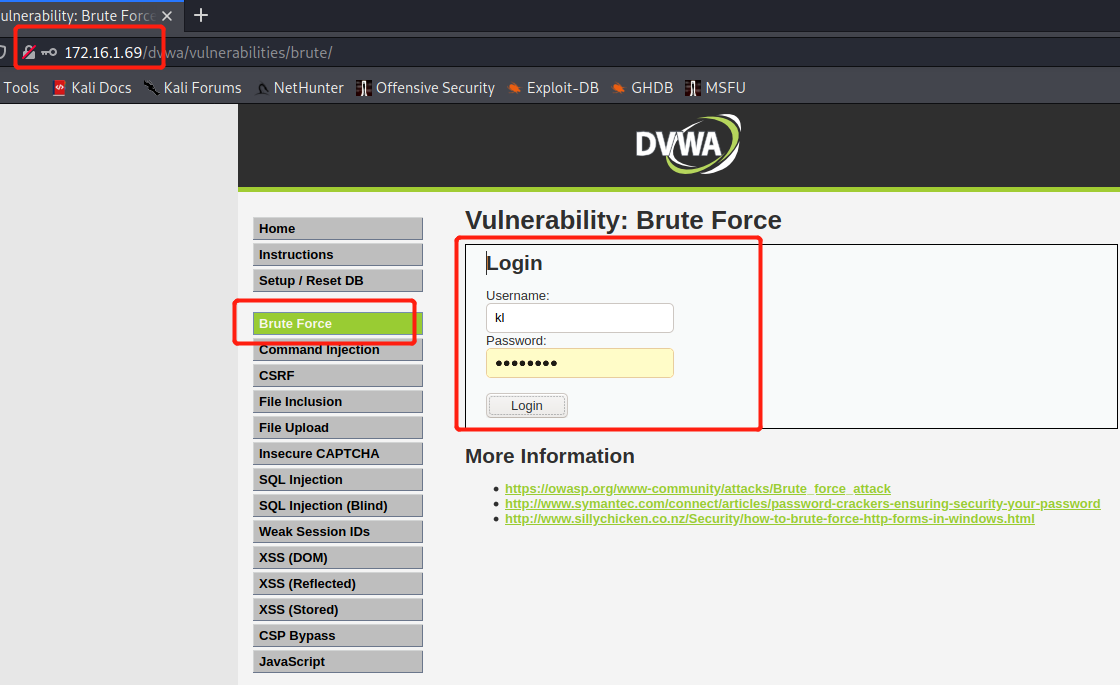

首先登录dvwa,进入到爆破功能模块,在这里是有可以输入账号密码的框的

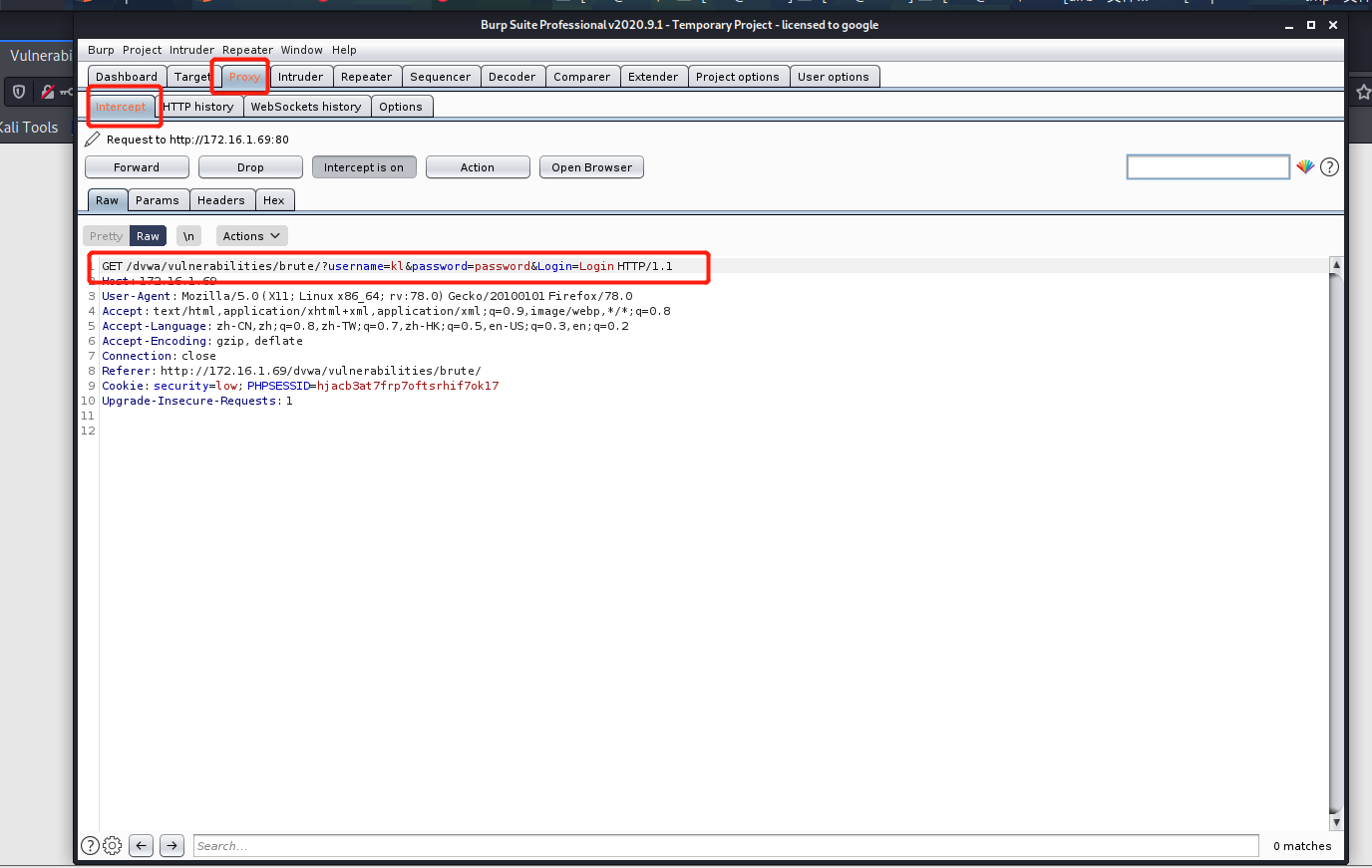

打开burpsuite,抓包以后发现是get方法

通过在这里输入账号、密码

username

password

然后再通过get,到数据库中查询,但是这里问题是,无论查询对和错都是返回200的状态码

开始爆破,点击action,选择select intruder

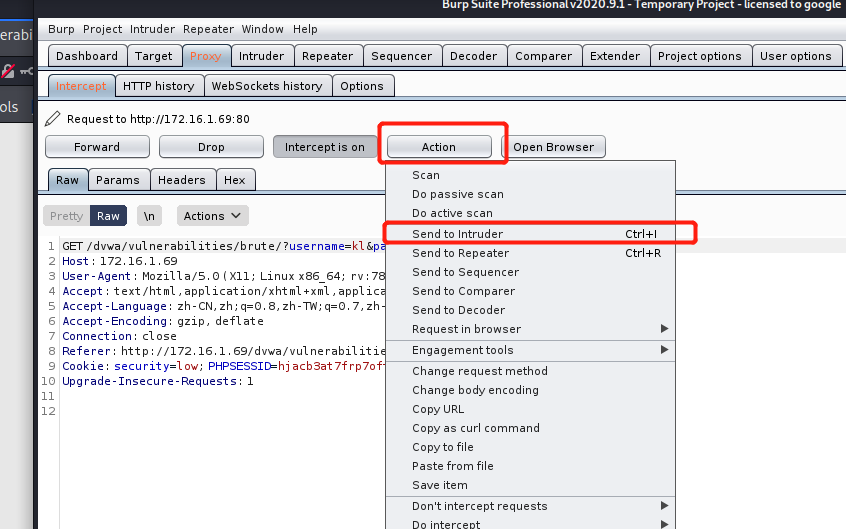

选择attack type,选择为cluster bomb,然后先clear清除选中元素,用add选中需要的账号、密码元素

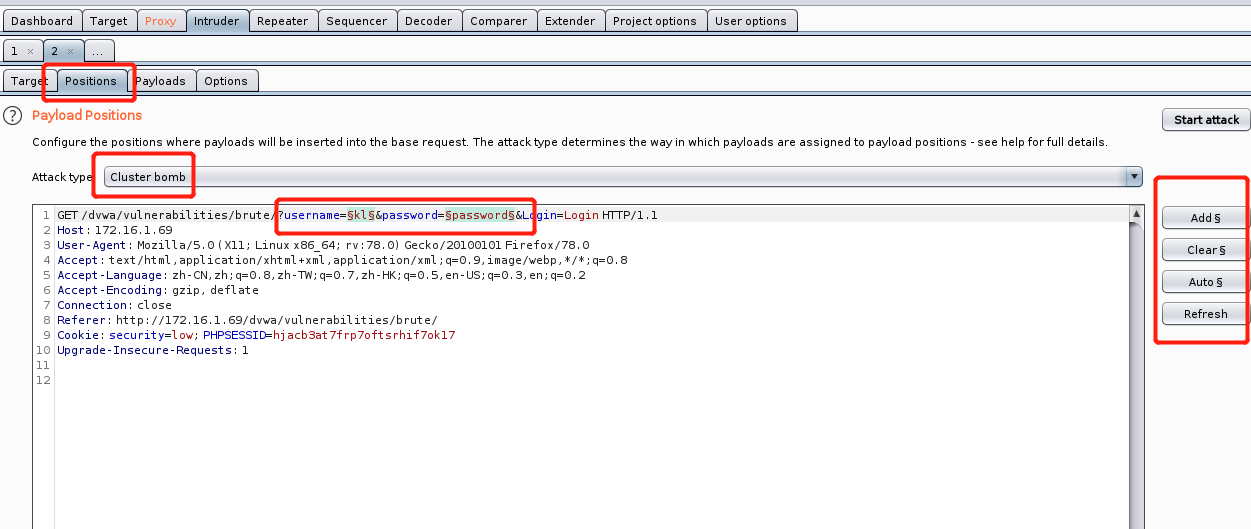

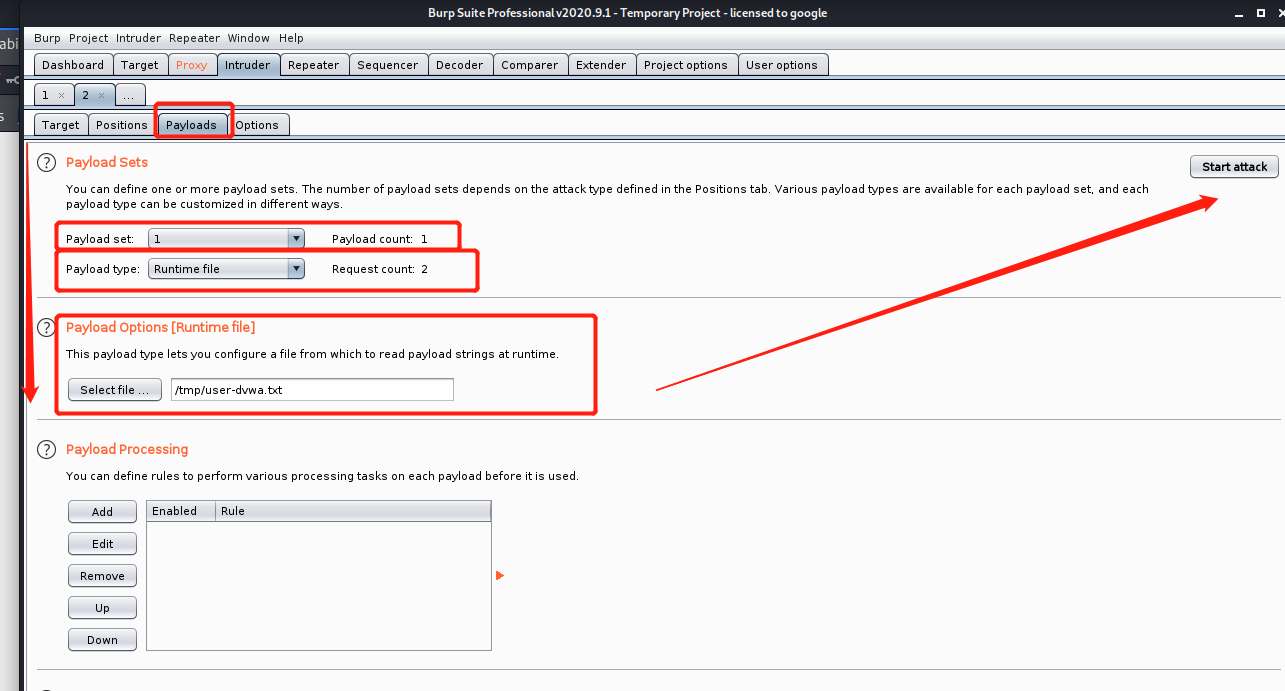

选择好元素后,点击payloads,进行payload set

payload set 选择第一个,就是username

然后选择payload type换成runtime file

接着再往下选择密码文件,最后点击start attack

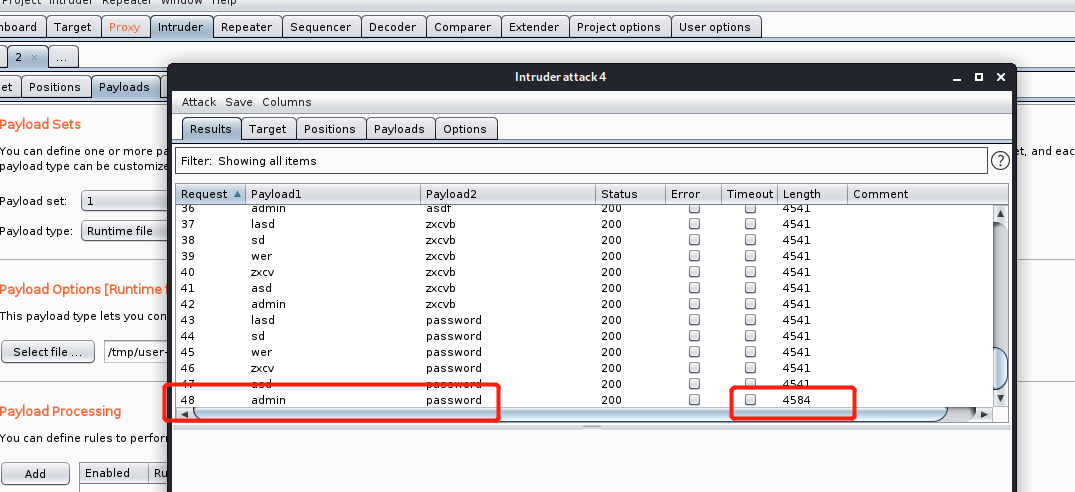

由于使用的是get方法,所以查到查不到,对端都会回同样的页面反馈,所以长度基本上上是不变的

然后当获取正确的账号密码时,回了一个4584长度的包,明显和其他不同

点击该包的回应包response