pikachu-XSS通关攻略

pikachu-XSS通关攻略

一、反射型XSS(get)

1.功能测试

在输入框输入777,发现页面显示输入的内容

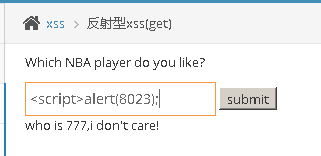

2.输入payload

发现payload输不全

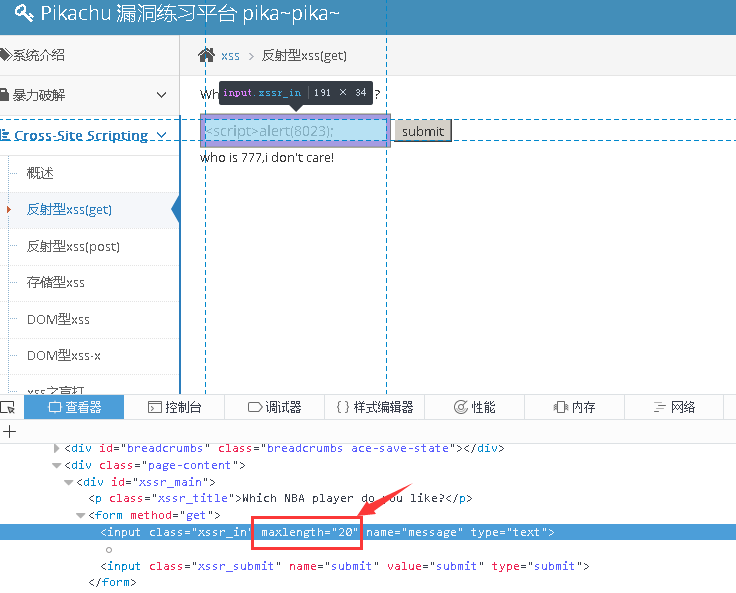

查看元素是否有长度限制

修改长度,输入payload

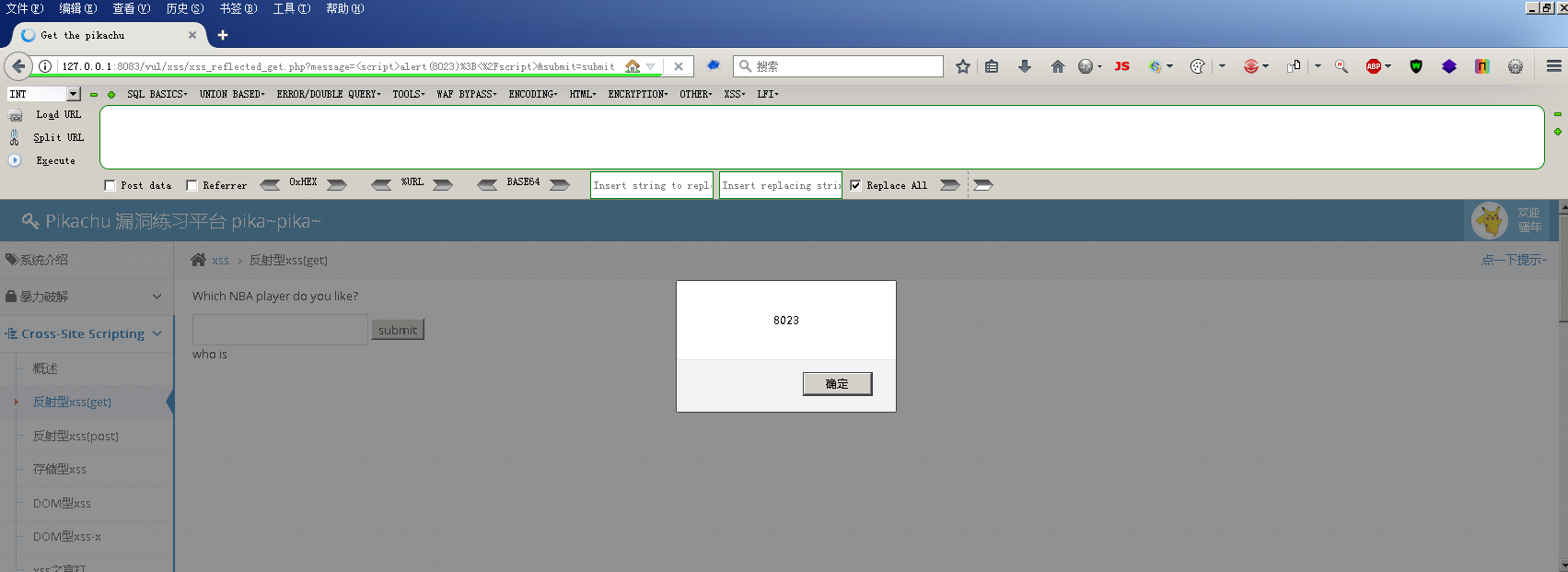

成功弹框

此时如要攻击,只需将此页面的URL发送给受害者即可(可使用短链接服务伪装恶意URL)

二、反射型XSS(post)

先登录admin/123456

在输入框里直接输入payload也可成功弹窗,但是不能像get型一样将URL发送给受害者(不触发XSS,因为post型参数不在url当中),需要我们自行构造表单

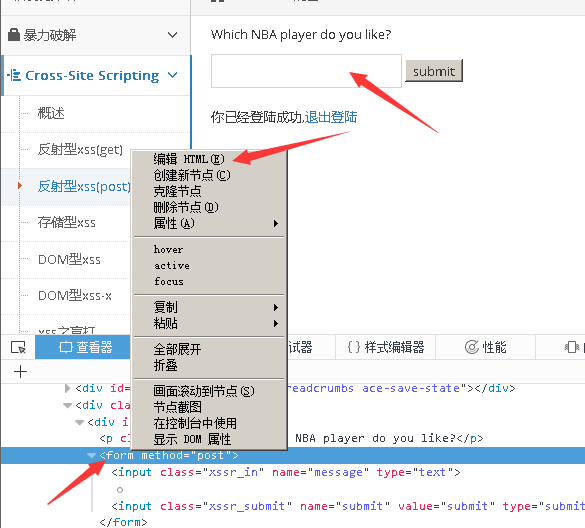

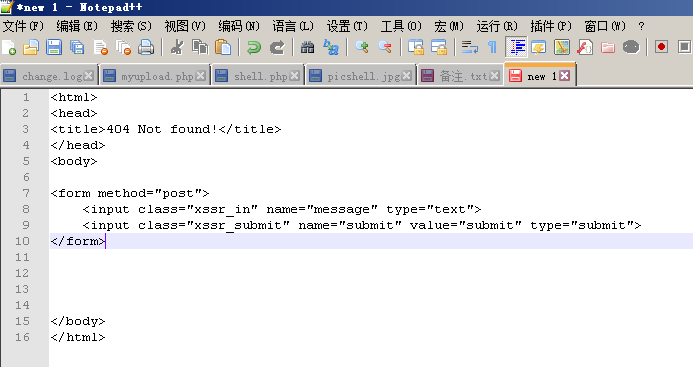

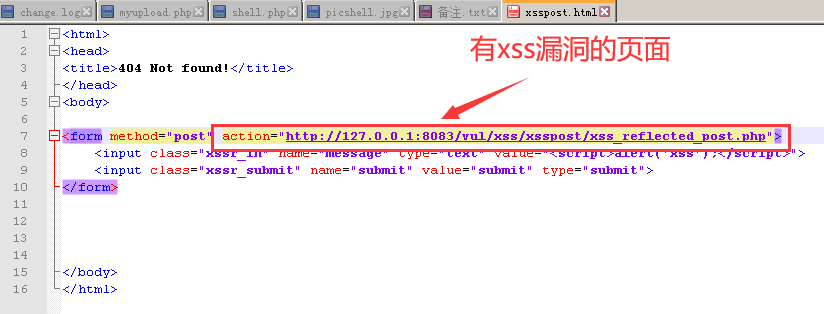

查看元素,选择form表单->编辑HTML,将表单复制到自己编写的网页中

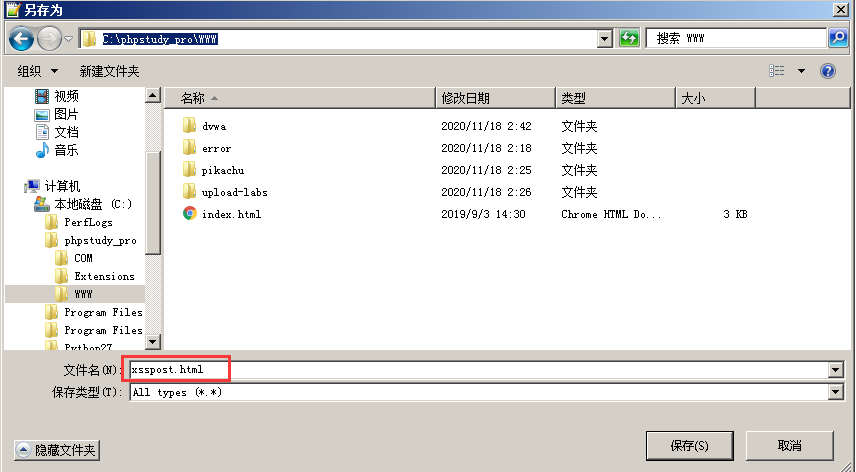

将自己写好的网页保存至C:\phpstudy_pro\WWW

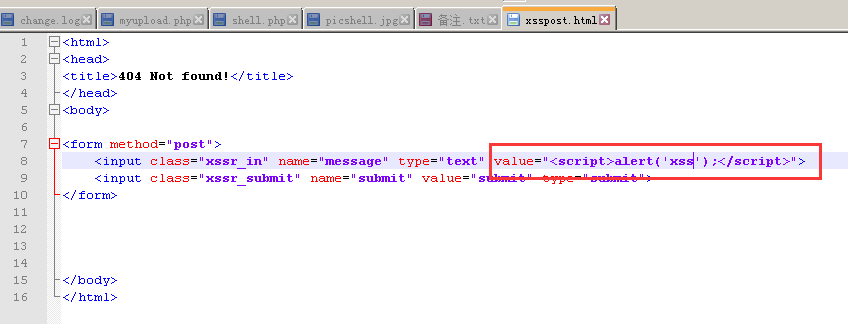

我们需要在表单中写入xss语句,即在表单内添加value(在标签里添加内容使用value)

还需要添加action(若提交的post请求不是当前页面,使用action定义将请求发送至哪个页面)

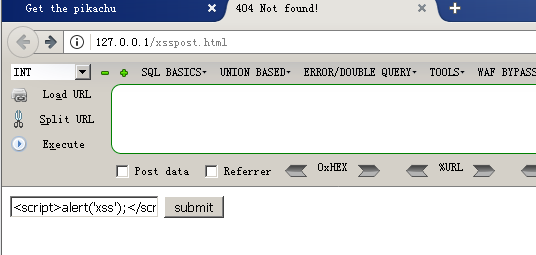

尝试访问127.0.0.1/xsspost.html

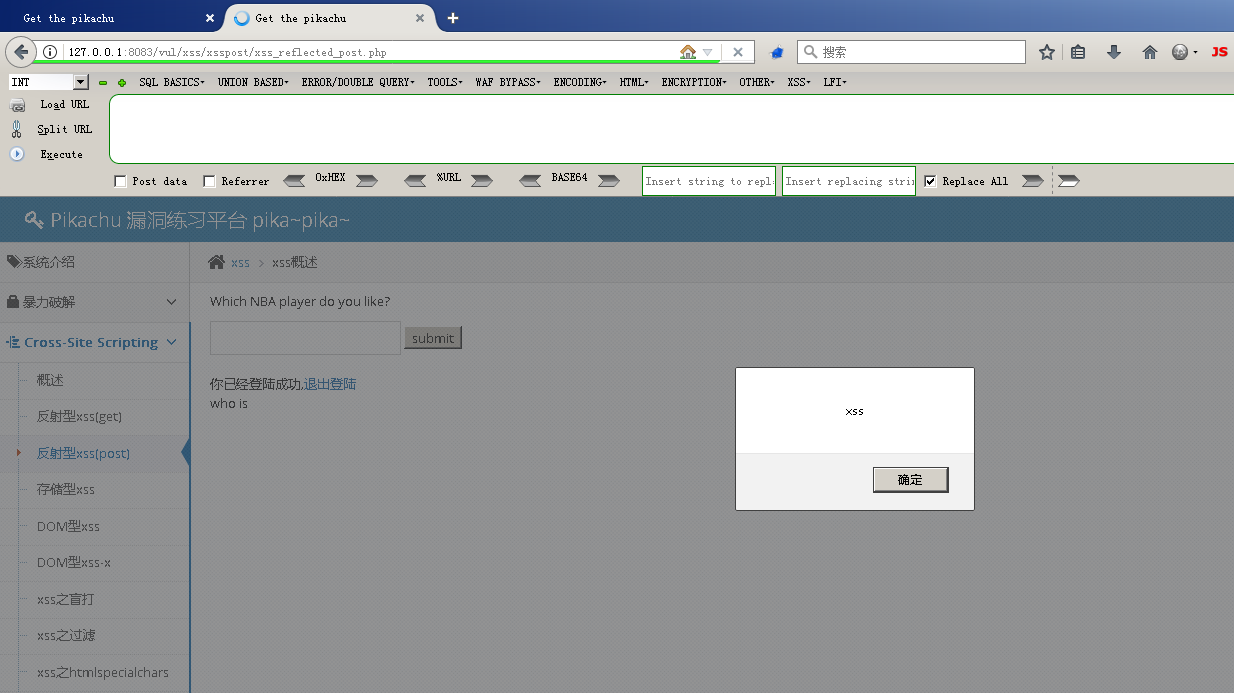

点击提交后成功执行xss

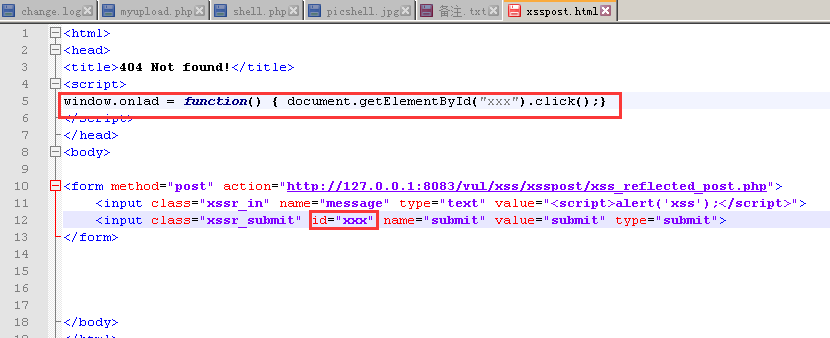

但是在127.0.0.1/xsspost.html中我们仍需要手动点击submit,可以再添加一段javascript语句实现自动点击submit

window.onload为页面载入事件:当页面载入完成时,去执行某个方法

document:页面文档

getElementById():通过ID获取元素

即在页面载入完成时执行在页面文档寻找id为xxx的元素,成功获取后执行点击

id写在下方input,因为下方input对应的是submit(保证id中的内容与getElementById中的内容相同)

修改好后刷新页面即可直接返回

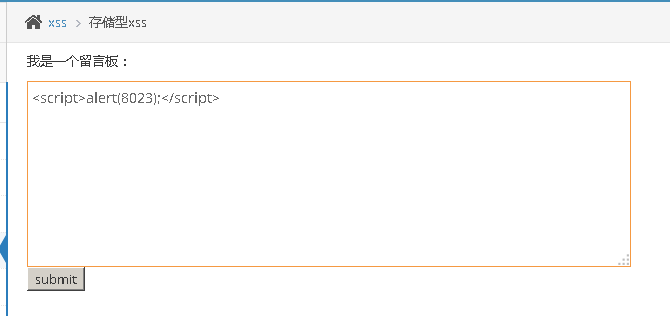

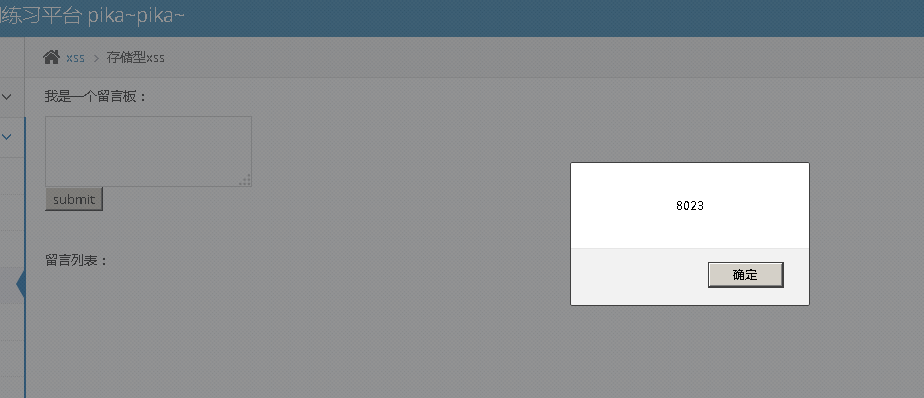

三、存储型XSS

直接在留言板输入payload

成功弹窗

浙公网安备 33010602011771号

浙公网安备 33010602011771号