VMware虚拟机系统也被勒索病毒盯上了

3月15日,有VMware Vsphere用户发博称,他们的大量虚拟机被恶意关闭,并且处于无法连接状态,导致用户生产环境停线严重事故。经排查,他们的虚拟机被勒索病毒攻击,花了一整天的时间,才将业务恢复了80%左右。这件事引起了行业人士的广泛关注。

博主描述此次事件表现为:

1、VMware vSphere集群仅有vCenter处于正常状态。

2、同时企业中Windows桌面PC,笔记本大量出现被加密情况。

这意味着虚拟机系统也被勒索病毒盯上了。

VMware vSphere部分:

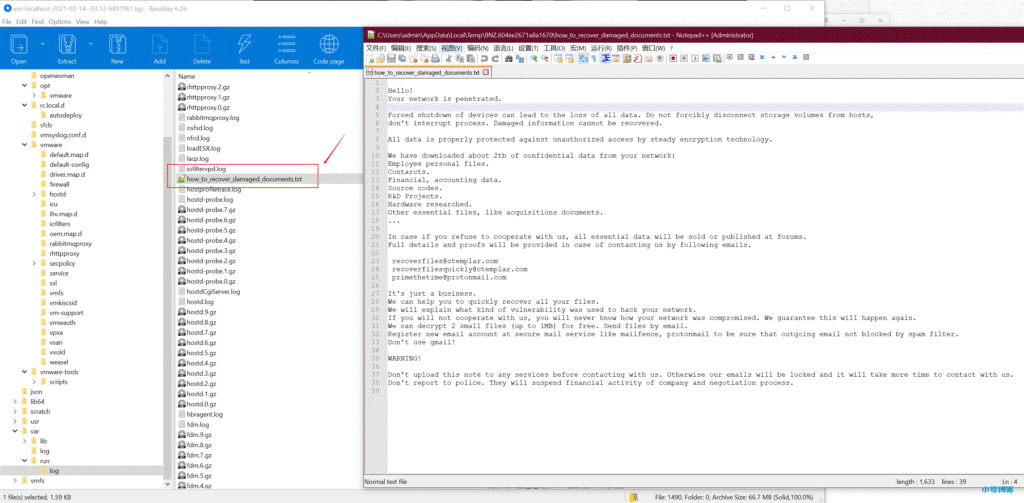

浏览ESXI Datastore发现,虚拟机磁盘文件.vmdk、虚拟机描述文件.vmx被重命名。手动打开.vmx文件,发现.vmx文件被加密。另外VMware vm-support 日志收集包中,也有了勒索软件生成的说明文件。

Windows部分:

1、Windows客户端出现出现文件被加密情况,加密程度不一,某些用户文件全盘加密,某些用户部分文件被加密。

2、Windows系统日志被清理,无法溯源。(客户端均安装有企业防病毒软件,但并未起到防护作用。)

这次病毒感染了VMware虚拟机+Windows,一般情况下,勒索病毒很难做到跨操作系统的感染,例如臭名昭著的WannaCry,针对 Windows系统的漏洞可以加密,但是遇到虚拟机操作系统时就失效了。

随着计算机虚拟化的发展,公有云及私有云等数据中心采用虚拟化的部署方式已成为趋势,而其中VMware vSphere虚拟化平台市场占有率最大,自然成为了勒索病毒攻击的重点。

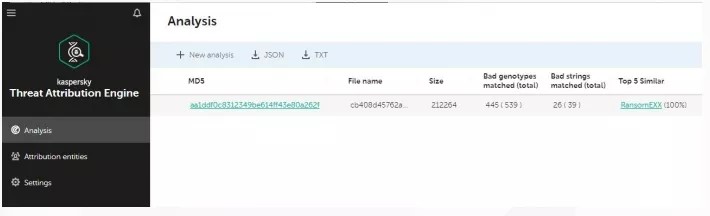

从此次事件可以看出,勒索病毒已经开始瞄上了VMware vSphere用户,或许它们正在偷偷前行,等待合适时机进行大规模进攻。这并非是危言耸听,最近针对VMware vSphere系统漏洞的攻击发生在今年2月,勒索软件团队通过 “RansomExx” 病毒,利用VMWare ESXi产品中的漏洞(CVE-2019-5544、CVE-2020-3992),对虚拟硬盘的文件进行加密。

RansomExx被发现(来源:Kaspersky)

“RansomExx” 病毒早在去年 10 月就被发现非法入侵企业的网络设备,并攻击本地的ESXi 实例,进而加密其虚拟硬盘中的文件。由于该实例用于存储来自多个虚拟机的数据,因此对企业造成了巨大的破坏。

根据已有VMware勒索事件发现,黑客利用VMware ESXi管理程序漏洞对虚拟机进行加密。Carbon Spider和Sprite Spider这两个团伙专门攻击ESXi虚拟机管理程序,发动大规模的勒索病毒活动(又叫大型目标狩猎,BGH)。

他们通过vCenter Web登录信息攻击ESXi系统,可控制多个ESXi设备的集中式服务器,连接到vCenter后,黑客使SSH能够对ESXi设备进行持久访问,并更改root密码或主机的SSH密钥,与此同时植入Darkside勒索病毒,达成目的。

上个月底VMware也发布了一份安全公告,对其虚拟化产品中的三个高危漏洞打上了补丁,这包括ESXi裸机虚拟机管理程序中的堆缓冲区溢出漏洞,以及vCenter Server的底层操作系统漏洞。VMware用户请提高警惕...

此次事件的博主提到了他们的处理方式:

一是针对 VMware vSphere 被感染的虚拟机文件:

1、得益于客户现有存储每天执行过快照,VMware vSphere虚拟化主机全部重建后,通过存储LUN快照创建新的LUN挂载给ESXI,进行手动虚拟机注册。然后启动虚拟机逐步验证数据丢失情况、恢复业务。

2、用户有数据备份环境,部分存储于本地磁盘的VMware 虚拟机,由于无法通过快照的方式还原,通过虚拟机整机还原。

3、对于没有快照、没有备份的虚拟机,只能选择放弃。后续重构该虚拟机。

4、对现有虚拟化环境进行了升级。

二是针对Windows被感染的文件:

1、对于Windows客户端进行断网处理,并快速抢救式备份数据。

2、开启防病毒软件的防勒索功能。

从事件解决方式可以看出来:数据灾备才是最有效的安全保障。那么,如何对虚拟机进行备份,以及针对关键虚拟机进行容灾?

1、海量虚拟机环境用户

采用云祺VMware vSphere无代理备份,为用户日常运维成本降低几十甚至数百倍。

2、降低RPO实现容灾

云祺容灾可恢复至被勒索病毒感染的前一刻,最小备份恢复力度可达毫秒级,RPO值越低越能减少用户损失。

3、灵活备份业务数据

灵活的备份模式和时间备份策略,在勒索病毒来临前,按需设置备份任务,确保拥有有效备份数据。

4、本地异地双重保护

云祺可帮助用户建设异地容灾系统,即使本地业务系统因勒索病毒导致业务暂时中断,也可在异地拉起业务,实现业务接管。

5、数据归档三重保护

云祺将用户重要备份数据本地归档或者云归档,有效地管理数据,实现数据的长期保存,即使异地备份系统同时被攻击,也有PLAN C。

6、Windows同步备份

为Windows用户同步提供操作系统、数据库、文件等数据的容灾备份,有效应对“Double Kill”的勒索病毒攻击。

云祺已为全球160万+台虚拟机提供保护,其中VMware用户约占70%,提供成熟稳定的VMware虚拟机备份与恢复解决方案。

我们做出了一些勒索病毒的反思和建议:

1、数据备份非常重要,建议有多份备份数据,存储于不同介质或区域,备份往往是灾难发生后的唯一救命稻草。

2、存储级别的冗余也很有必要,比如存储的快照,复制,克隆等技术,这些技术在备份和还原上非常的迅速,利于快速恢复业务。

3、关注厂商的安全公告,及时对现有环境中的软硬件环境进行升级。

而这次勒索病毒针对VMware vSphere的攻击,实际上是黑客团队推开了针对虚拟机攻击的大门。这次事件也在提醒我们,重要数据必须备份。

浙公网安备 33010602011771号

浙公网安备 33010602011771号