配置Docker私有镜像仓库

一、docker拉取registry镜像

1) 通过docker search搜索registry镜像。

docker search registry

2) 拉取registry最新镜像。

docker pull registry

3) 查看镜像信息。

docker images

4) 使用OpenSSL创建证书文件。

① 确认OpenSSL是否已安装。

openssl version

② 若未安装,先安装OpenSSL。

yum update

yum install -y openssl

二、环境设置:

#创建证书文件夹

mkdir certs

#创建registry登录用户配置文件文件夹

mkdir auth

#生成我们的ssl证书

openssl req -newkey rsa:4096 -nodes -sha256 -keyout ./registry.com.key -x509 -days 365 -out ./registry.com.crt

注意:如果客户端推镜像出现x509: cannot validate certificate for because it doesn't contain any IP SANs 问题

首先找到OpenSSL工具配置文件openssl.cnf,对于Centos,目录在/etc/pki/tls/中, 编辑openssl.cnf,在[v3_ca]下面添加:

subjectAltName = IP:域名|IP地址(如域名registry.com)

vim /etc/pki/tls/openssl.cnf

#创建一个我们的private registry用户,registry registry123456 就是账号和密码了。

docker run --entrypoint htpasswd registry:2 -Bbn registry registry123456 > /auth/htpasswd

网络环境还不错的情况下,这个时候pull registry应该也已经完成了。然后,把我们的 私有仓库跑起来先

docker run -dit -p 3075:5000 --restart=always --name registry -v /auth:/auth -e "REGISTRY_AUTH=htpasswd" -e "REGISTRY_AUTH_HTPASSWD_REALM=Registry Realm" -e REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd -v /certs:/certs -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/registry.com.crt -e REGISTRY_HTTP_TLS_KEY=/certs/registry.com.key registry:2

三、docker客户端配置私有仓库

#在每个安装docker客户端的机器上执行。将前面搭建私有仓库创建的ssl证书copy到/etc/docker/certs.d/[仓库地址],如果不走这一步,就会收到错误 x509.......(上诉生成我们的ssl证书产生的问题)

mkdir -p /etc/docker/certs.d/registry.com:3075 cp /certs/registry.com.crt /etc/docker/certs.d/registry.com\:3075/

centos配置https私有仓库:

vim /etc/docker/daemon.json

如果daemon文件不存在,vim会自己创建一个,加上以下代码

{

"insecure-registries":["主机的IP地址或者域名:3075"],

"registry-mirrors": ["https://registry.docker-cn.com"]

}

注释:

insecure-registries----->开放注册https协议

registry-mirrors----->仓库源

然后,登录到私有仓库,输入上面设置的账号密码(registry registry123456)

docker login registry.com:3075

如果提示login success了,那么私有仓库就建成功了。恭喜恭喜!

四、私有仓库web ui浏览工具( konradkleine/docker-registry-frontend:v2)

1) 使用默认配置,使用docker-registry-frontend镜像启动容器。

window:需要在 C:\Windows\System32\drivers\etc\hosts里面增加一项: ip registry.com

centos:需要在/etc/hosts里面增加一项: ip registry.com

docker run \ -d \ -e ENV_DOCKER_REGISTRY_HOST=registry.com \ -e ENV_DOCKER_REGISTRY_PORT=3075\ -p 9011:80 \ konradkleine/docker-registry-frontend:v2

2)容器启动后,访问http://registry.com:9011/,发现docker-registry-frontend无法获取Docker Registry仓库内的镜像信息,这是由于docker-registry-frontend默认配置无法连接基于HTTPS的Docker Registry导致的。(这里我是用ip访问的,只要在第一步hosts里配置了,访问效果都是一样的)

2) 容器启动时,增加-e ENV_DOCKER_REGISTRY_USE_SSL=1参数,以便连接基于HTTPS的Docker Registry。

docker run \ -d \ -e ENV_DOCKER_REGISTRY_HOST=registry.com \ -e ENV_DOCKER_REGISTRY_PORT=3075\ -e ENV_DOCKER_REGISTRY_USE_SSL=1 \ konradkleine/docker-registry-frontend:v2

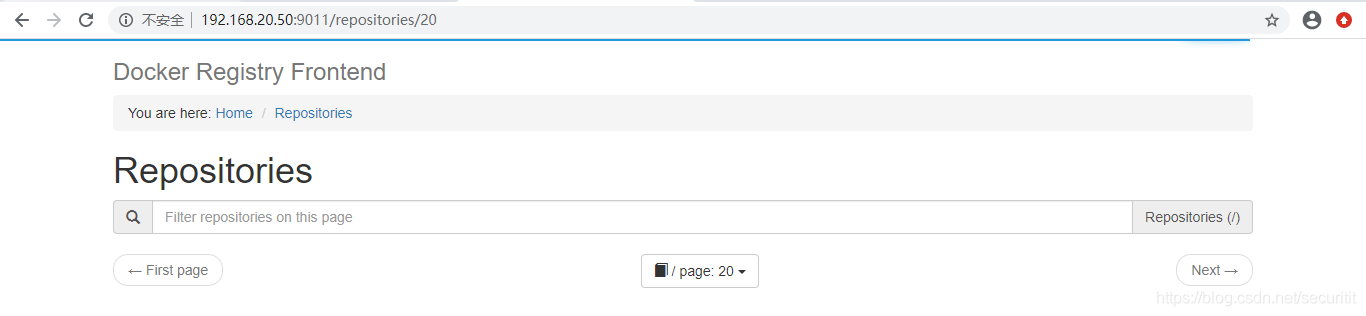

容器启动后,访问http://192.168.20.50:9011/,可以看到,docker-registry-frontend可以正确获取到Docker Registry仓库内的镜像信息。至此搭建全部结束,如需配置https访问,看官继续往下...

五、docker-registry-frontend增加HTTPS开放

某些场景下,需要docker-registry-frontend基于HTTPS开放服务,docker-registry-frontend提供了对应参数,在容器启动时指定即可。

1) 使用OpenSSL创建证书文件。

① 确认OpenSSL是否已安装。

openssl version

② 若未安装,先安装OpenSSL。

yum update

yum install -y openssl

③ 进入目录registry/certs/(根据自身需求创建即可),执行命令创建.crt和.key证书文件。

openssl req -newkey rsa:4096 -nodes -sha256 -keyout /registry/certs/registry-ui.key -x509 -days 365 -out /registry/certs/registry-ui.crt

2) 使用docker-registry-frontend镜像启动容器。

docker run \ -d \ -e ENV_DOCKER_REGISTRY_HOST=registry.com \ -e ENV_DOCKER_REGISTRY_PORT=3075 \ -e ENV_DOCKER_REGISTRY_USE_SSL=1 \ -e ENV_USE_SSL=yes \ -v /registry/certs/registry-ui.crt:/etc/apache2/server.crt:ro \ -v /registry/certs/registry-ui.key:/etc/apache2/server.key:ro \ -p 9443:443 \ konradkleine/docker-registry-frontend:v2

容器启动后,访问https://registry.com:9443/,就可以看到Docker Registry仓库内的镜像信息了。

如果遇到问题,请下方留言~

浙公网安备 33010602011771号

浙公网安备 33010602011771号