渗透测试1 信息收集

DNS信息收集

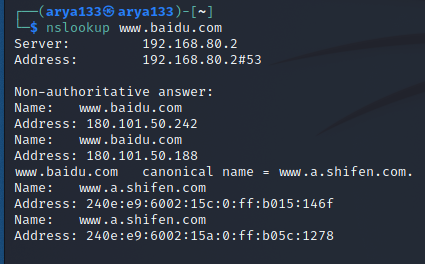

1.nslookup

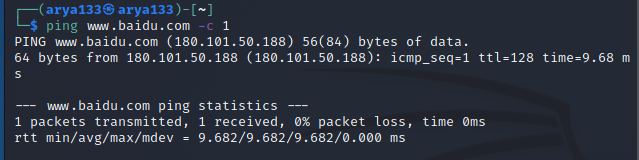

将域名解析为IP,-c 1,指定发送一个ICMP包

使用nslook查看域名

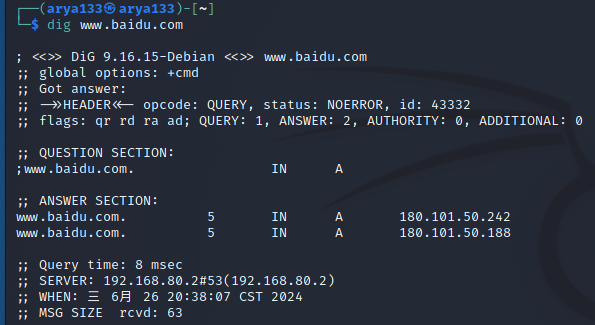

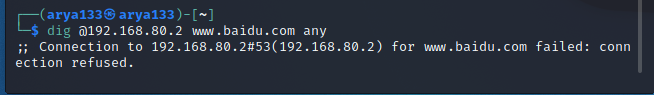

2.dig

语法:dig + 需要查询的域名

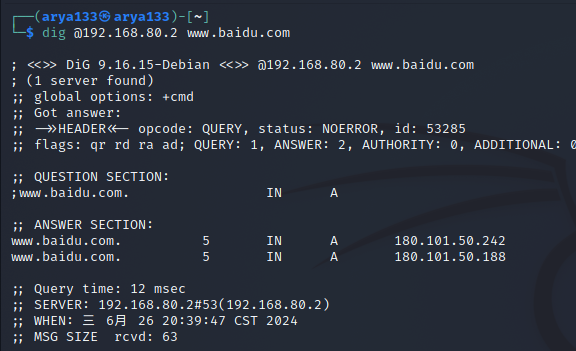

@<DNS服务器地址>:指定进行域名解析的域名服务器

any #显示多有类型的域名记录。默认只显示A记录

3.Dnsmap

Dnsmap主要用来在渗透测试的信息收集阶段来协助测试网络的基础设施的安全性,能发现目标的网段、域名、子域名、甚至电话号码等

Google语法

1.谷歌黑客语法 title(头部)

基本搜索

逻辑与:and

逻辑或: OR |

逻辑非: - 逻辑关系"非"代表的是我搜索的时候,搜索条件设定的关键词不要包含减号后面的关键词,只会显现减号前面的词。

完整匹配:"关键词"

通配符:* ?

高级搜索

admin/login.php

admin/login.aspx

admin/login.html

manage

Manager

/home/admin(Manager)/login.xxx

inurl:admin/public/login.xxx

inurl: admin/login.*

intext: 寻找正文中含有关键字的网页,

示例: intext:后台登录 //将只返回正文中包含 后台登录 的网页

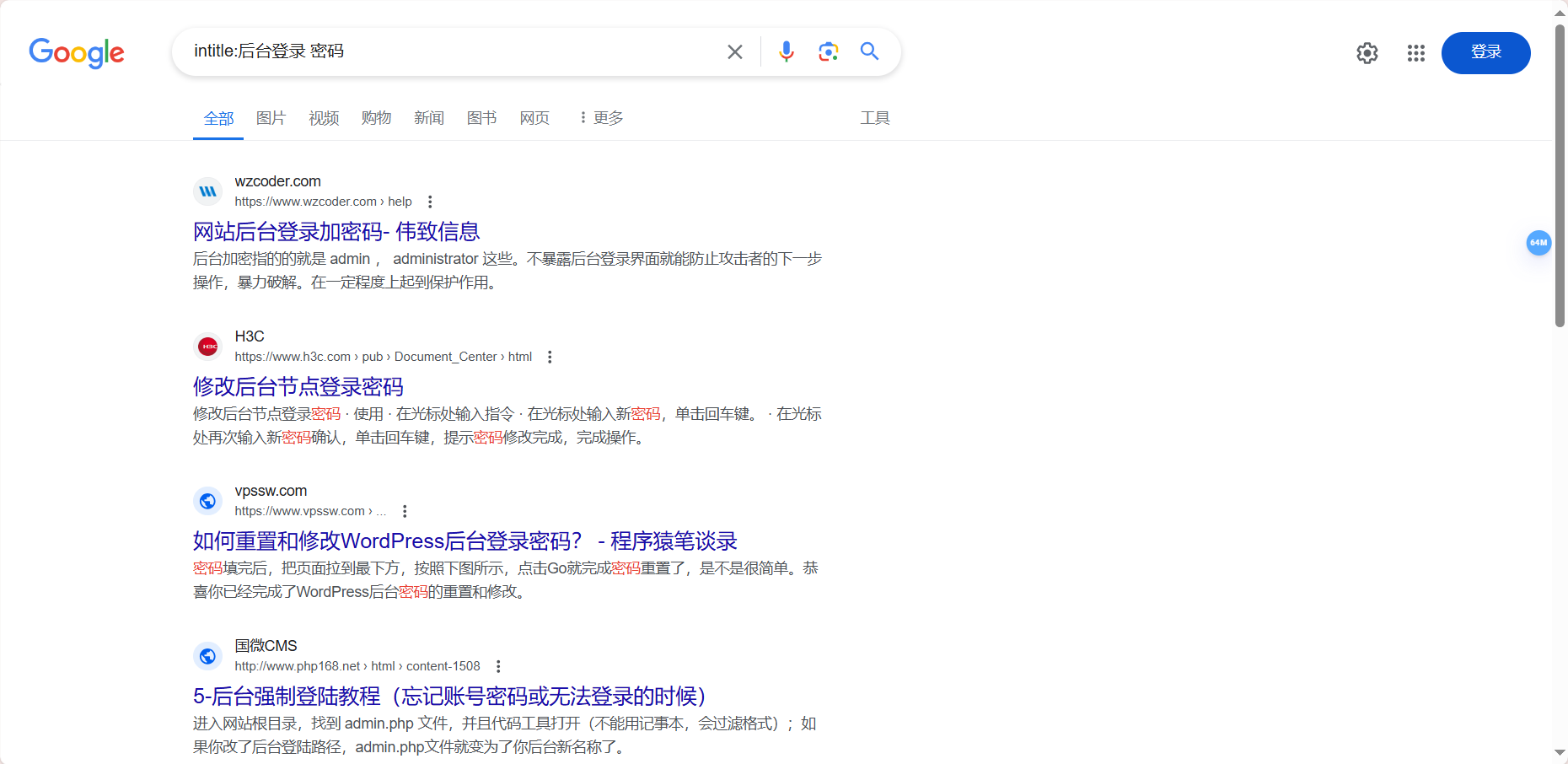

intitle: 寻找标题中含有关键字的网页,

示例: intitle:后台登录 //将只返回标题中包含 后台登录 的网页,

intitle:后台登录 密码 //将返回标题中包含 后台登录 而正文中包含 密码 的网页

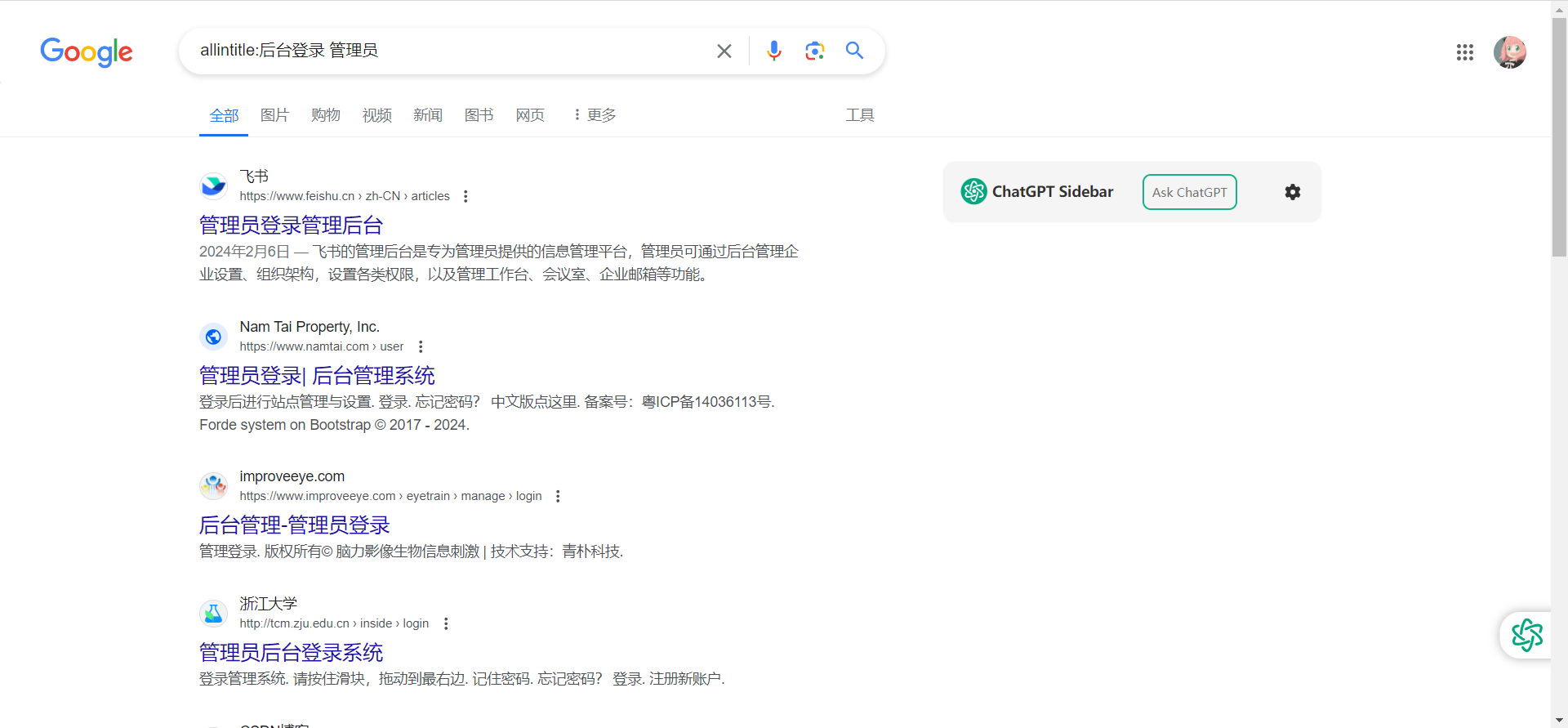

allintitle: 用法和 intitle 类似,只不过可以指定多个词。

示例: allintitle:后台登录 管理员 //将返回标题中包含 后台登录 和 管理员 的网页

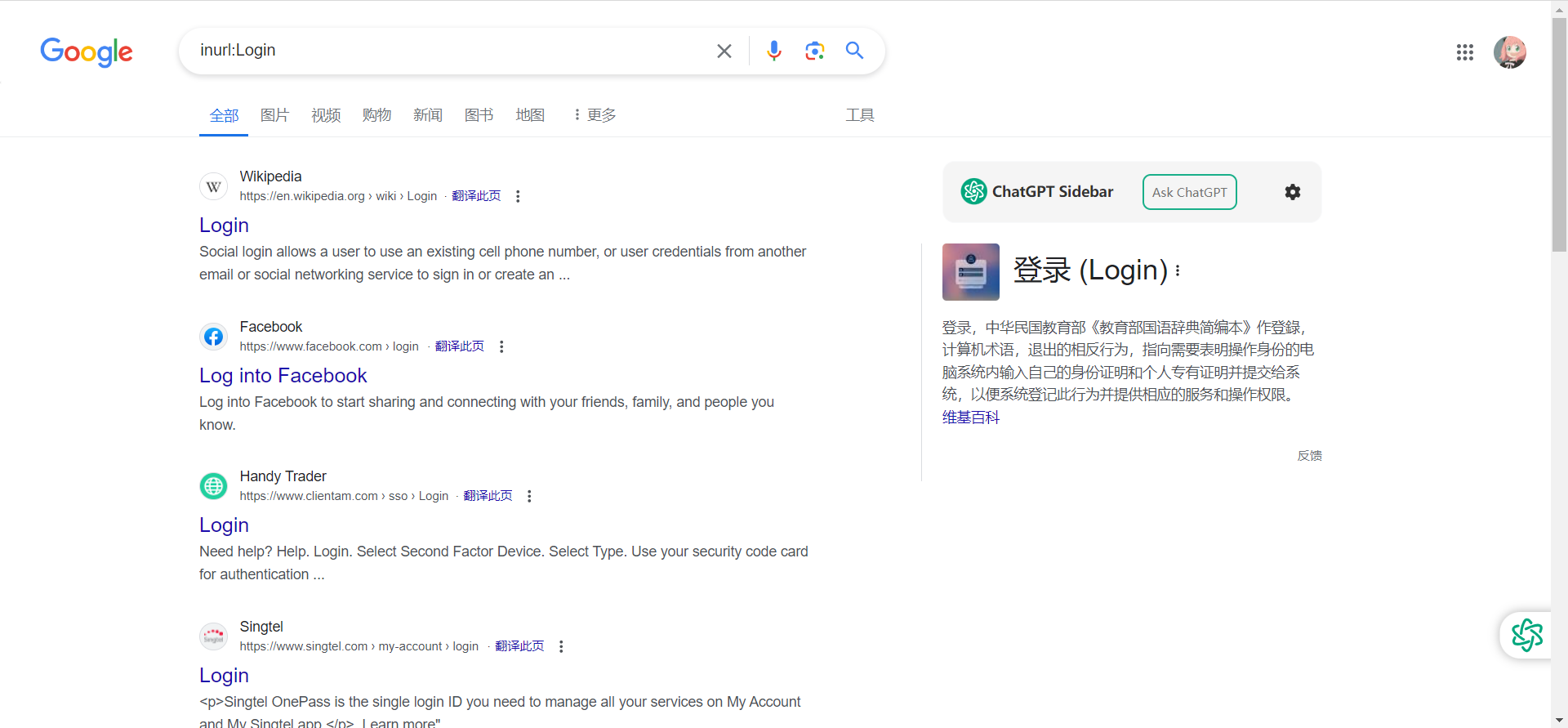

inurl:将返回url中含有关键词的网页。

示例:inurl:Login // 将返回url中含有 Login 的网页

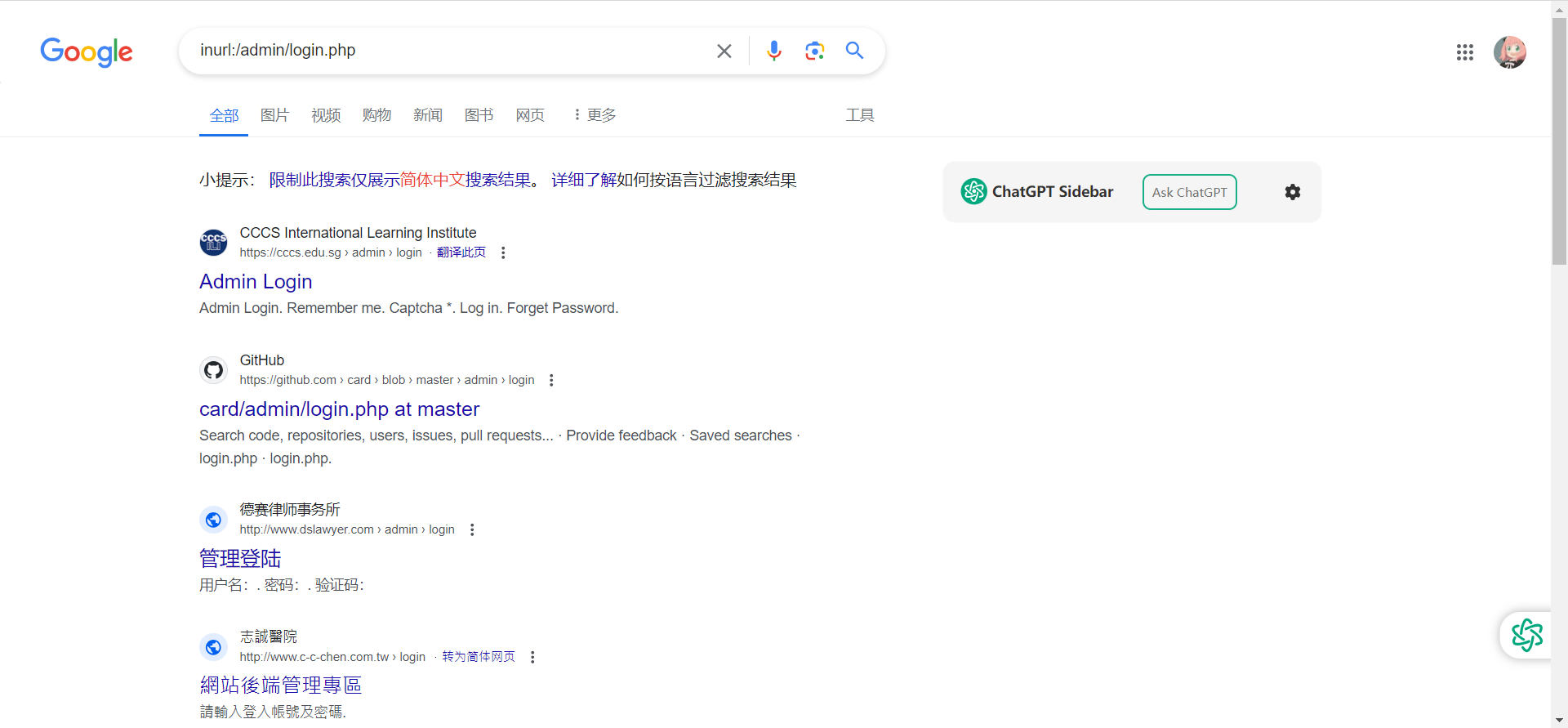

inurl:/admin/login.php // 查找管理员登录页面

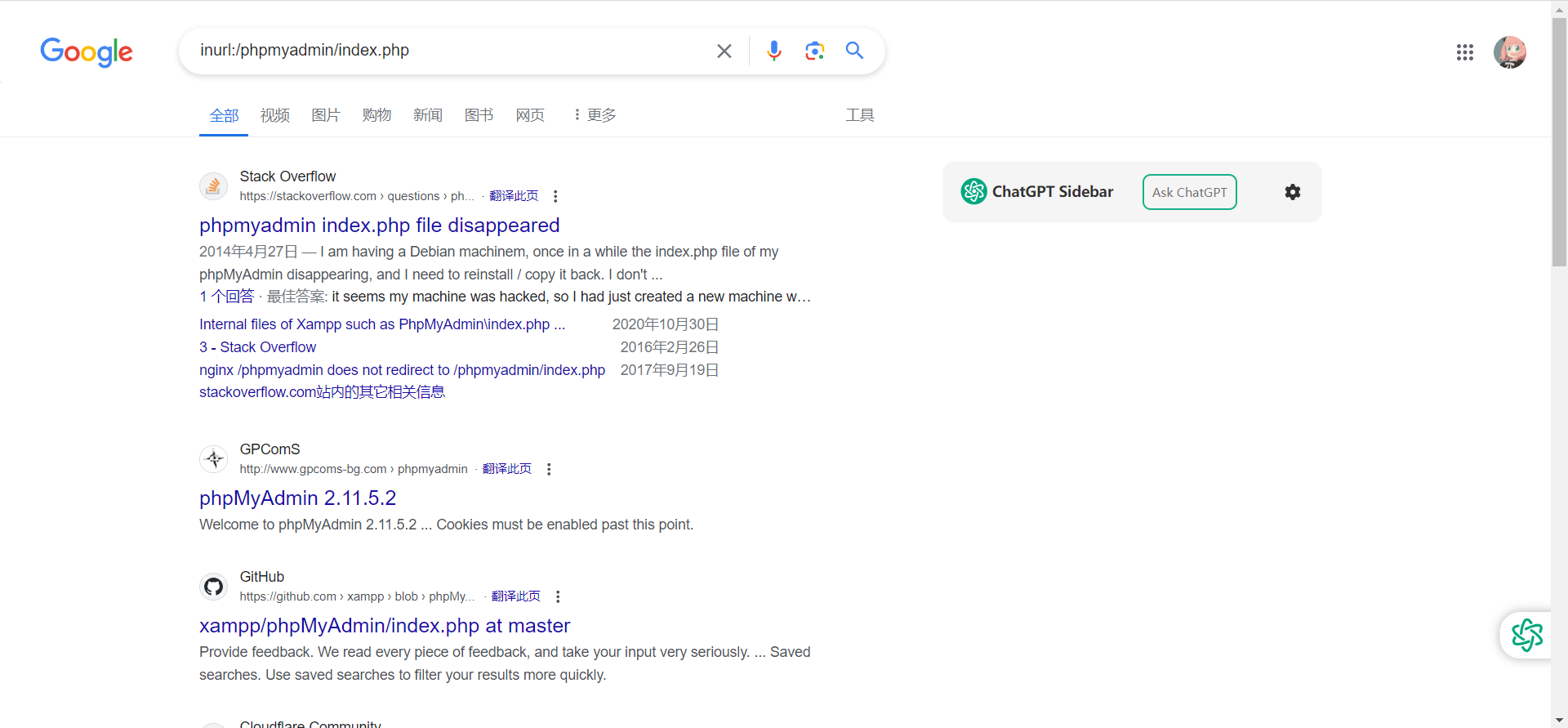

inurl:/phpmyadmin/index.php // 查找后台数据库管理页面

用的最多的就是 inurl: 了,利用这个命令,可以查到很多意想不到的东西

1.查询 allinurl:winnt/system32/ 列出的服务器上本来应该受限制的诸如“system32” 等目录,如果你运气足够好,你会发现“system32” 目录里的“cmd.exe” 文件,并能执行他,接下来就是提升权限并攻克了。

2.查询 allinurl:wwwboard/passwd.txt 将列出所有有“WWWBoard Password vulnerability”漏洞的服务器。

3.查询 inurl:.bash_history 将列出互联网上可以看见 " inurl:.bash_history " 文件的服务器。这是一个命令历史文件,这个文件包含了管理员执行的命令,有时会包含一些敏感信息比如管理员键入的密码。

4.查询 inurl:config.txt 将看见网上暴露了 " inurl:config.txt " 文件的服务器,这个文件包含了经过哈希编码的管理员的密码和数据库存取的关键信息。

5. allinurl: 用法和 inurl 类似,只不过可以指定多个词。

6. 示例:allinurl:Login admin // 将返回 url 中含有 Login 和 admin 的网页

其他一些使用 "inurl:" 和 "allinurl:" 查询组合的例子

inurl:admin filetype:txt

inurl:admin filetype:db

inurl:admin filetype:cfg

inurl:mysql filetype:cfg

inurl:passwd filetype:txt

inurl:”wwwroot/*.”

inurl:adpassword.txt

inurl:webeditor.php

inurl:file_upload.php

inurl:gov filetype:xls “restricted”

index of ftp +.mdb allinurl:/cgi-bin/ +mailto

查找有可能存在SQL注入的网站

inurl:id=1

site: 指定访问的站点,

示例: site baidu.com inurl:Login // 将只在 http://www.baidu.com 中查找url中含有 Login的网页

filetype: 指定访问的文件类型。

示例:site:http://www.baidu.com filetype:pdf // 将只返回 http://www.baidu.com 站点上文件类型为pdf的网页

link: 指定链接的网页。

示例:link:http://www.baidu.com // 将返回所有包含指向 http://www.baidu.com 的网页

related: 相似类型的网页。

示例:related:http://www.xjtu.edu.cn // 将返回与 http://www.xjtu.edu.cn 相似的页面,相似指的是网页的布局相似

cache: 网页快照,谷歌将返回给你他存储下来的历史页面,如果你同时制定了其他查询词,将在搜索结果里以高亮显示。

示例:cache:http://www.hackingspirits.com guest // 将返回指定网站的缓存,并且正文中含有guest

info: 返回站点的指定信息。

示例:info:http://www.baidu.com // 将返回百度的一些信息

define: 返回某个词语的定义。

示例:define:Hacker // 将返回关于Hacker的定义

phonebook: 电话簿查询美国街道地址和电话号码信息。

示例:phonebook:Lisa+CA // 将返回名字里面包含Lisa并住在加州的人的所有名字

查找网站后台

site:http://xx.com intext:管理

site:http://xx.com inurl:login

site:http://xx.com intitle:后台

查看服务器使用的程序

site:http://xx.com filetype:asp

site:http://xx.com filetype:php

site:http://xx.com filetype:jsp

site:http://xx.com filetype:aspx

查看上传漏洞

site:http://xx.com inurl:file

site:http://xx.com inurl:load

Index of 语法可以去发现允许目录浏览的 web 网站,就像在本地的普通目录一样。

下面是一些有趣的查询:

index of /admin

index of /passwd

index of /password

index of /mail

"index of /" +passwd

"index of /" +password.txt

"index of /" +.htaccess

"index of /root"

"index of /cgi-bin"

"index of /logs"

"index of /config"

shodan语法

Shodan是一款专门用于搜索互联网上的设备和服务的搜索引擎,与其他搜索引擎相比,它更专注于网络设备和服务,如路由器、摄像头、数据库等。以下是Shodan的搜索语法介绍:

基本语法

搜索关键字:

输入单个关键字或多个关键字来查找相关的设备或服务。例如,要查找所有使用Apache Web服务器的设备,可以输入“apache”。

精确匹配:

如果想查找特定的设备或服务,可以使用引号将关键字括起来。例如,“Apache 2.4.7”将只返回使用该版本Apache Web服务器的设备。

排除关键字:

如果想排除某些结果,可以在关键字前加上减号符号“-”。例如,“apache -windows”将返回所有使用Apache Web服务器但不是在Windows操作系统上运行的设备。

逻辑运算符:

使用逻辑运算符AND、OR和NOT来组合多个搜索条件。例如,“apache AND camera”将返回所有使用Apache Web服务器并且拥有摄像头的设备。

括号:

使用括号来分组多个搜索条件。例如,“(apache OR nginx) AND camera”将返回所有使用Apache或Nginx Web服务器并且拥有摄像头的设备。

高级语法

搜索特定端口:

使用端口号来搜索特定的服务。例如,“port:80”将返回所有在80端口上运行的Web服务器。

搜索特定IP地址:

使用“net:”关键字搜索特定的IP地址或IP地址范围。例如,“net:192.168.0.0/24”将返回所有位于192.168.0.x子网中的设备。

搜索操作系统:

使用“os:”关键字搜索特定操作系统。例如,“os:windows”将返回所有运行Windows操作系统的设备。

搜索地理位置:

使用“geo:”关键字搜索某个地区的设备。例如,“geo:China”将返回所有位于中国境内的设备。

示例场景

搜索美国的ElasticSearch服务器:

ElasticSearch的默认端口是9200,可以使用“port:9200”来搜索所有在9200端口上运行的ElasticSearch服务器。

在搜索结果左侧的分类统计中,可以找到国家、组织、操作系统及产品等字段,进一步细化搜索,点击“United States”标签即可搜索到美国的ElasticSearch服务器。

钟馗之眼语法

钟馗之眼(ZoomEye)是一个面向网络空间的搜索引擎,支持公网设备指纹检索和Web指纹检索。以下是钟馗之眼的一些主要搜索语法,以分点表示并尽量包含数字和信息进行归纳:

基本搜索

直接输入关键词进行搜索,如设备型号、服务名称等。

指定搜索

组件名称:app: + 组件名。例如,搜索Apache HTTPD,可以使用app:"Apache HTTPD"。

组件版本:ver: + 组件版本。例如,搜索Apache HTTPD 2.2.16版本,可以使用ver:"2.2.16"。

端口:port: + 开放端口。例如,搜索远程桌面连接端口3389,可以使用port:3389。

操作系统:os: + 操作系统名称。例如,搜索Linux操作系统,可以使用os:linux。

服务名:service: + 服务名称。可以使用Nmap的服务名列表进行搜索。

主机名:hostname: + 主机名。例如,搜索主机名为google.com的设备,可以使用hostname:google.com。

地理位置:

国家或地区:country: + 国家或地区代码。

城市:city: + 城市名称。

其他搜索选项

IP地址:直接输入IP地址进行搜索,如ip:1.1.1.1。

IP地址段:使用CIDR表示法搜索IP地址段,如cidr:8.8.8.8/24。

设备名:device: + 设备名称。例如,搜索路由器,可以使用device:router。

网站域名:site: + 网站域名。注意,不要加www,并且“site:”和后面的域名之间不要带空格或“http://”。

高级搜索

结合使用多个搜索条件,可以通过空格分隔或逻辑运算符(AND、OR、NOT)来组合多个条件。

利用括号对搜索条件进行分组,以实现更复杂的搜索逻辑。

注意事项

关键字之间通常使用空格分隔。

注意关键字的准确性和完整性,以避免得到不相关的结果。

对于地理位置搜索,确保使用正确的国家或地区代码以及城市名称。

FOFA语法

FOFA语法是用于FOFA搜索引擎的查询语言,主要用于快速搜索大数据库中的信息,特别是在网络空间资产发现和安全漏洞研究方面。FOFA的全称是Flexible Object Finding and Analysis,意为灵活对象查找与分析。以下是FOFA语法的详细解释:

FOFA语法结构

FOFA搜索语句主要由三部分组成:

1.筛选条件:这是FOFA语法的核心部分,用于描述搜索的目标。筛选条件可以指定搜索的对象,如IP地址、端口、系统版本、Web服务器等。例如,ip="192.168.1.1" 将搜索与IP地址192.168.1.1相关的资产。

2.限定语句:用于精确定位有价值的信息。限定语句包括多个关键字,如title(搜索网页标题)、header(搜索HTTP头)、body(搜索网页正文)、script(搜索网页脚本)和script_ext(搜索网页脚本的URL及域名)等。例如,title="index.html" 将搜索标题为“index.html”的网页。

3.结果输出:搜索结果将以表格形式展示出来,用户可以根据自己的需求对搜索结果进行筛选。

示例

以下是一个FOFA搜索的示例:

fofa

ip="192.168.1.0/24" and title="index.html"

这个查询将搜索在IP地址范围192.168.1.0/24内,且网页标题为“index.html”的资产。

其他功能

时间限定:FOFA还支持根据时间范围进行搜索,例如搜索某一时间段内的信息。

行业限定:除了上述的基本筛选和限定外,FOFA还可以搜索某一特定行业的信息,如电子商务、金融、政府、教育等。

API接口:FOFA还提供了API接口,用户可以利用API接口实现定制化搜索,实现自动化的信息收集。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!

· 零经验选手,Compose 一天开发一款小游戏!