【windows】windows service排查总结--持续更新中

在进行Windows日志分析工作时一般至少需要仔细审查以下三种日志文件内容:系统日志、应用程序日志和安全日志。

(一)系统日志(System):

系统日志中记录操作系统组件产生的事件,主要包括驱动程序、系统组件和应用软件的崩溃以及数据丢失错误等。系统日志中记录的时间类型由Windows NT/2000操作系统预先定义。

默认位置:

%SystemRoot%\System32\Winevt\Logs\System.evtx

(二)应用程序日志(Application):

应用程序日志中包含了由应用程序或系统程序记录的事件,主要记录程序运行方面的事件,例如数据库程序可以在应用程序日志中记录文件错误,程序开发人员可以自行决定监视哪些事件。如果某个应用程序出现崩溃情况,那么我们可以从程序事件日志中找到相应的记录,也许会有助于你解决问题。

默认位置:

%SystemRoot%\System32\Winevt\Logs\Application.evtx

(三)安全日志(security):

安全日志中记录系统的安全审计事件,一般会被安全调查人员用于取证分析,通常包含各种类型的登录日志、对象访问日志、进程追踪日志、特权使用、帐号管理、策略变更、系统事件。安全日志也是调查取证中最常用到的日志。默认设置下,安全性日志是关闭的,管理员可以使用组策略来启动安全性日志,或者在注册表中设置审核策略,以便当安全性日志满后使系统停止响应。

默认位置:

%SystemRoot%\System32\Winevt\Logs\Security.evtx

Windows日志事件ID

日志文件中包含很多的事件,每个事件中都会以一定的格式录入到日志文件中,其中包括:TimeGenerated(生成时间)、EventID(事件ID)、EventType(事件类型)等。

不同的事件ID代表不同的含义,常用的事件ID如下:

表1 事件ID列表

|

事件ID |

说明 |

|

1102 |

清理审计日志 |

|

4624 |

账号成功登录 |

|

4625 |

账号登录失败 |

|

4634 |

注销成功 |

|

4672 |

授予特殊权限 |

|

4720 |

创建用户 |

|

4726 |

删除用户 |

|

4728 |

将成员添加到启用安全的全局组中 |

|

4729 |

将成员从安全的全局组中移除 |

|

4732 |

将成员添加到启用安全的本地组中 |

|

4733 |

将成员从启用安全的本地组中移除 |

|

4756 |

将成员添加到启用安全的通用组中 |

|

4757 |

将成员从启用安全的通用组中移除 |

|

4719 |

系统审计策略修改 |

|

4768 |

Kerberos身份验证(TGT请求) |

|

4769 |

Kerberos服务票证请求 |

|

4776 |

NTLM身份验证 |

在日志文件中,登录成功的事件会记录它的登录类型,登录类型表示这是以何种方式进行登录的。

表2 登录类型列表

|

登陆类型 |

描述 |

说明 |

|

2 |

交互式登录(Interactive) |

用户在本地进行登录 |

|

3 |

网络(Network) |

最常见的情况就是连接到共享文件夹或共享打印机时 |

|

4 |

批处理(Batch) |

通常表明某计划任务启动 |

|

5 |

服务(Service) |

每种服务都被配置在某个特定的用户账户下运行 |

|

7 |

解锁(Unlock) |

屏保解锁 |

|

8 |

网络明文(NetworkCleartext) |

登录的密码在网络上是通过明文传输的,如FTP |

|

9 |

新凭证(NewCredentials) |

使用带/Nettonly参数的RUNAS命令运行一个程序 |

|

10 |

远程交互(RemoteInteractive) |

通过终端服务、远程桌面或远程协助访问计算机 |

|

11 |

缓存交互(CachedInteractive) |

以一个域用户登录而又没有域控制器可用 |

常规日志分析方法

日志分析工作是应急响应中的一部分内容,一般安全调查人员在做日志分析工作时,一般通过以下方式查看日志:

Windows系统日志存放在 C:\Windows\System32\winevt\Logs\目录下,使用系统自带的【事件查看器】来查看

WIN + R,输入 eventvwr,打开事件查看器。

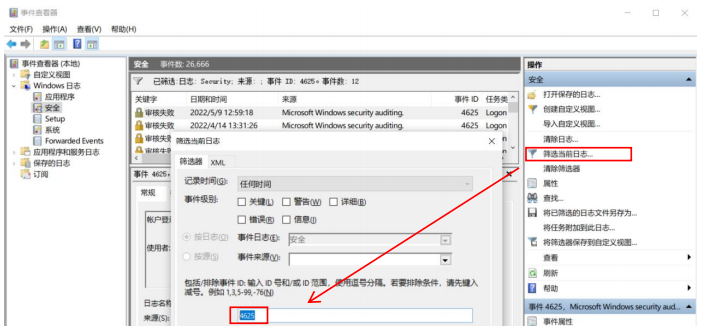

第一种方式:直接快捷键Win+X打开菜单栏,选择“事件查看器”,查看日志文件,在右侧菜单栏点击“筛查当前日志”可输入不同的事件ID筛选出相关事件,如图3-1:

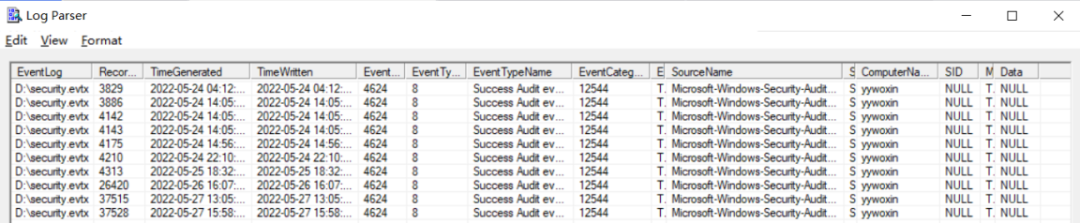

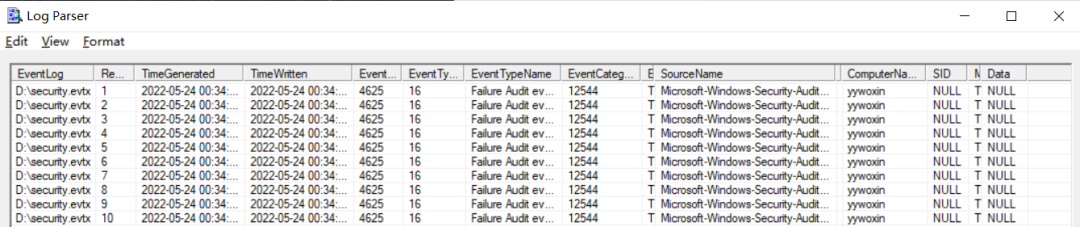

第二种方式:使用专业的Windows日志分析工具,例如:Log Parser,这个工具的特点是比较容易操作,还可以通过SQL语句进行查询:

1)查询登录成功事件:

C:\Program Files (x86)\Log Parser 2.2>LogParser.exe -i:EVT -o:DATAGRID "SELECT * FROM D:\Security.evtx where EventID=4624"

2)查询登录失败事件:

C:\Program Files (x86)\Log Parser 2.2>LogParser.exe -i:EVT -o:DATAGRID "SELECT * FROM D:\Security.evtx where EventID=4625"

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通